本文將幫助大家識別和避開這些騙局。

作者:Serpent

編譯: Zion

責編: karen

封面: Photo by Erwan Hesry on Unsplash

推特是加密用戶最常用的社交媒體之一,在方便我們及時同步行業最新消息的同時,也成為了不少加密騙局的媒介。這篇文章將為大家解析推特上最常見的加密貨幣和 NFT 騙局,幫助大家識別和避開這些騙局。

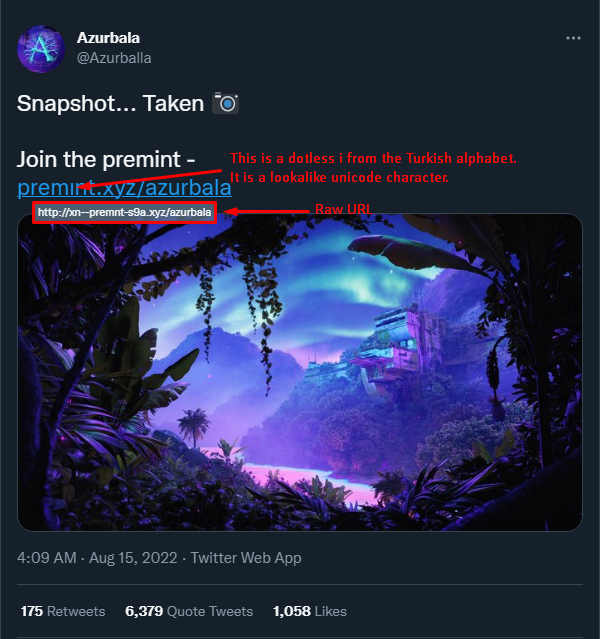

虛假鏈接騙局

騙子會使用包含相似 Unicode 字符的虛假鏈接進行欺詐。

比如下面的兩張圖,騙子將字母 “i” 更改為類似的字符。

這些虛假 url 分別解析為:

•xn - premnt-s9a.xyz

•xn - premnt-zva.xyz

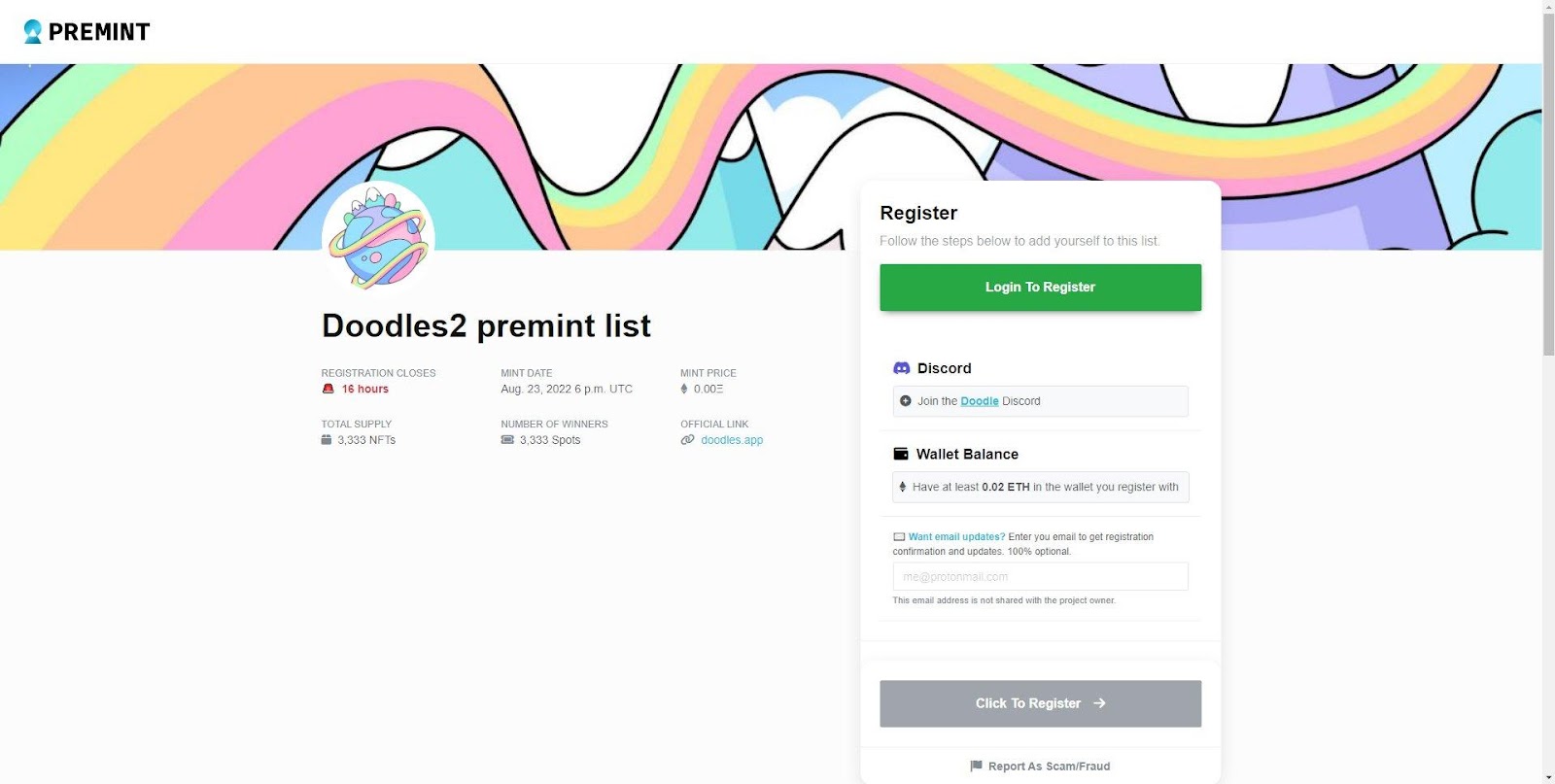

如果你點擊這些虛假鏈接,就會進入騙子的釣魚網站,這個網站和真正的 PREMINT 看起來很像。

當你點擊 “登錄註冊” 時,根據你的 NFT 總收藏價值和錢包餘額,它會發送一個 Seaport 簽名,如果你點了確認簽名,這將耗盡你的 NFT 或試圖耗盡你的 ETH。

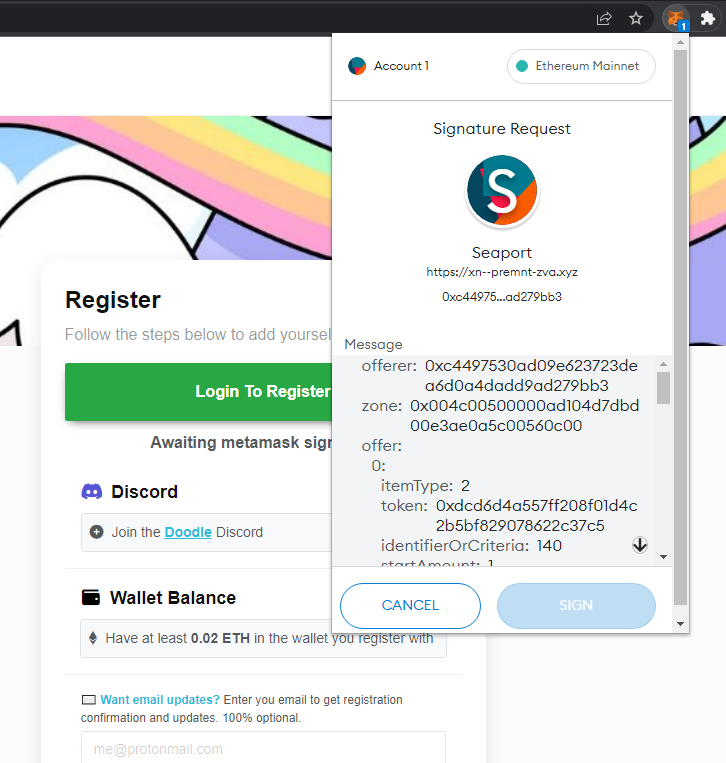

虛假的 REVOKE.CASH 騙局

在下圖中,我們可以看到騙子假裝是 OpenSea(第二張截圖是一個被黑的認證帳戶),試圖誘導一種緊急狀態,並利用你的恐懼來欺騙你訪問釣魚網站。

騙子專門刷贊、轉發和回复,讓推文看起來合法,然後鎖定推特,所以其他人無法真正回复。

他們還使用機器人在推特上私聊大量的用戶,企圖讓他們看到推文,或者直接在推文中 @許多推特用戶。

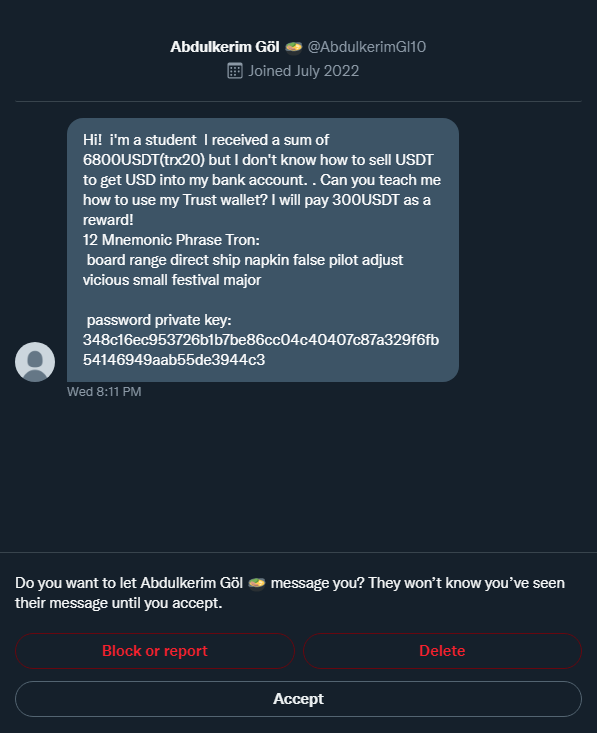

蜜罐賬戶騙局

我相信很多人都收到了這封郵件,大家可能在想,他們怎麼能從這封郵件中欺騙你呢?

雖然這個錢包本身有 USDT,但它沒有將 USDT 轉出的交易費用。所以,如果你相信了騙子的說辭,試圖往這個賬戶裡面轉入交易費,你就上鉤了。

一旦你轉賬,無論金額有多小,機器人都會立即將錢從這個賬戶轉移到騙子的錢包中。

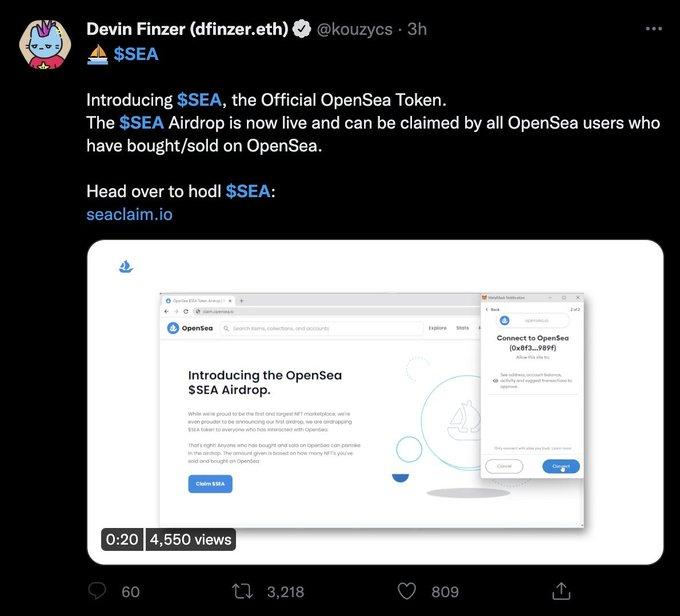

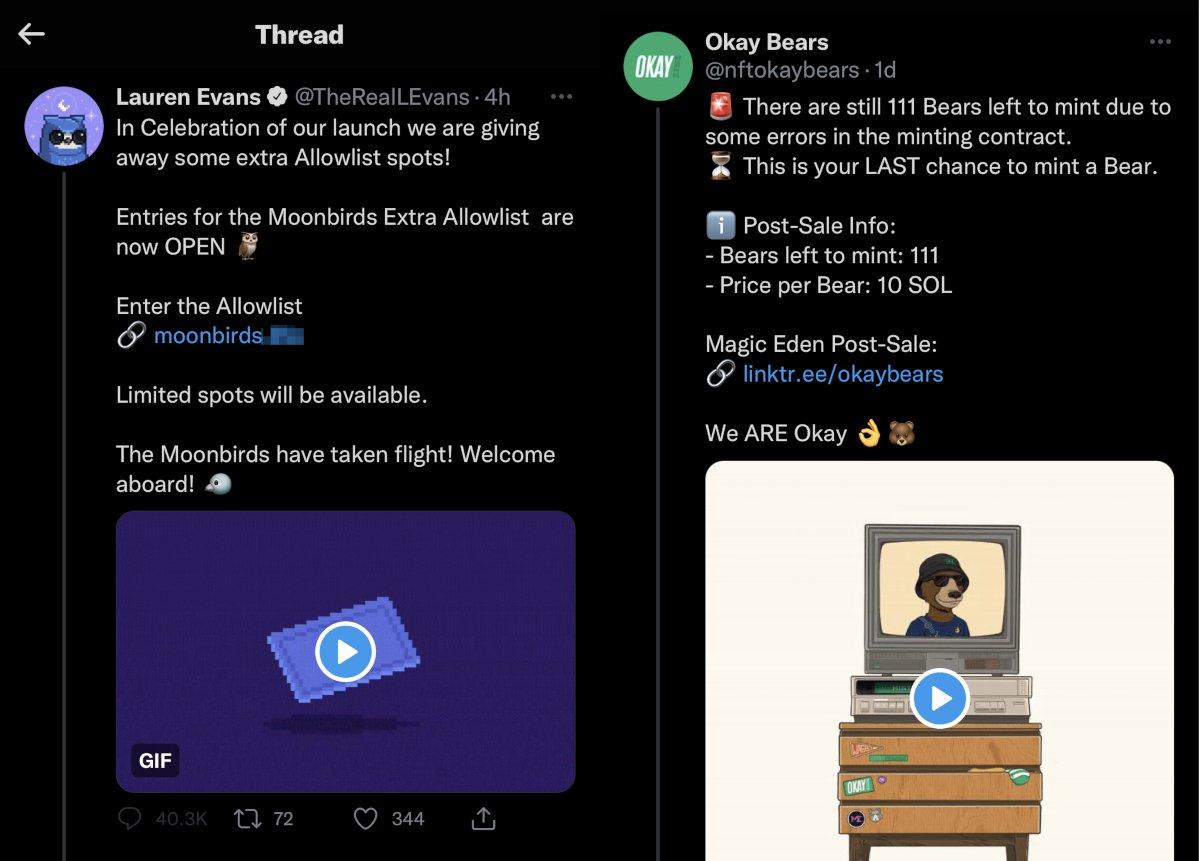

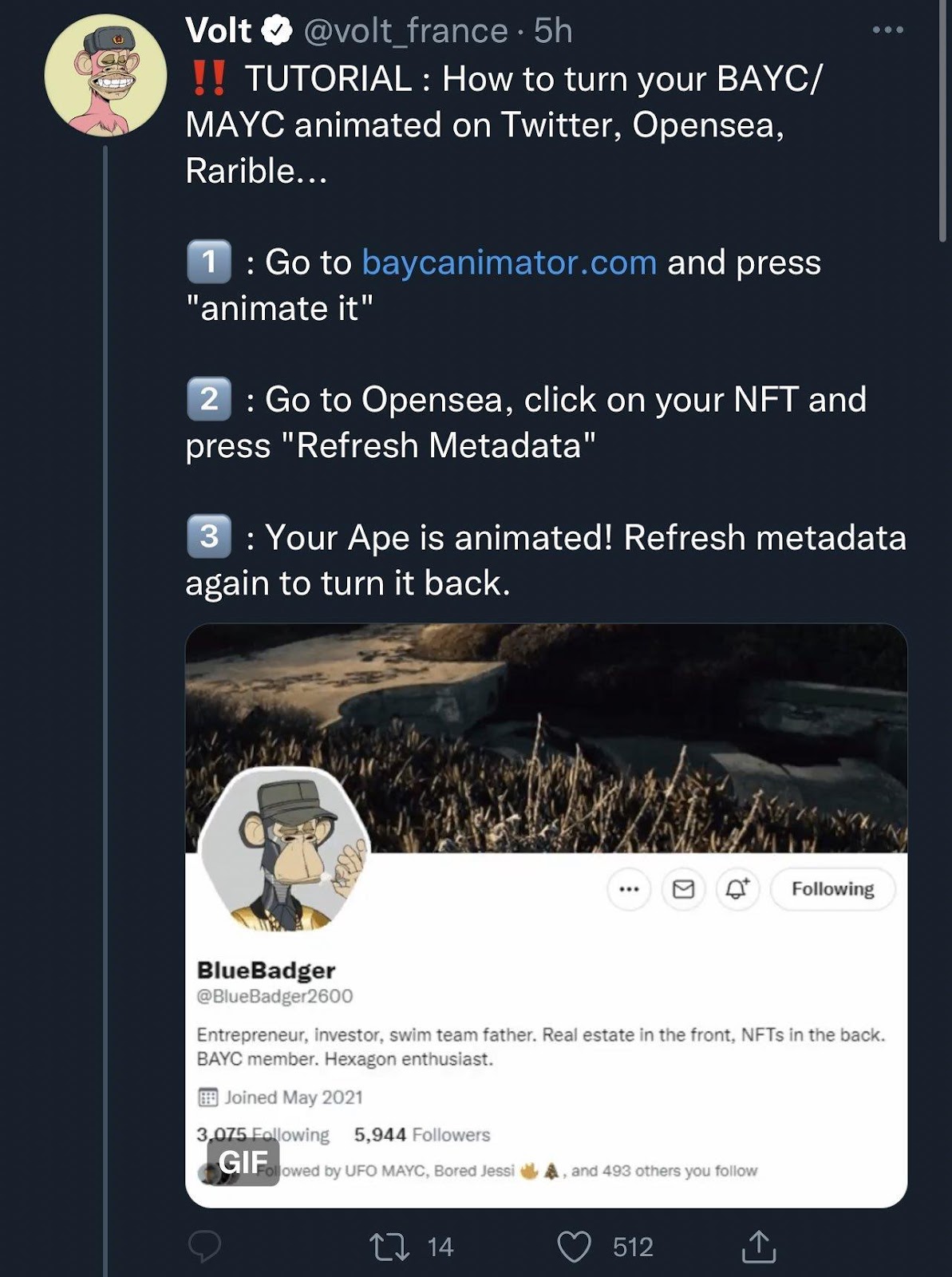

入侵認證賬戶並發布虛假的鑄造和空投

騙子通常使用入侵的認證帳戶,發布假的空投/Mint,但騙子玩出了很多花樣。

在第一個截圖中,我們可以看到一個假冒 OpenSea 首席執行官的認證賬戶,發布假的 SEA 空投。在最後一個截圖中,我們可以看到一個針對 BAYC 持有者的假的 “BAYC 動畫師”。他們只會騙光你錢包裡面的錢。

不要盲目相信賬戶上的認證符號,這不代表什麼。一定要仔細檢查用戶名。

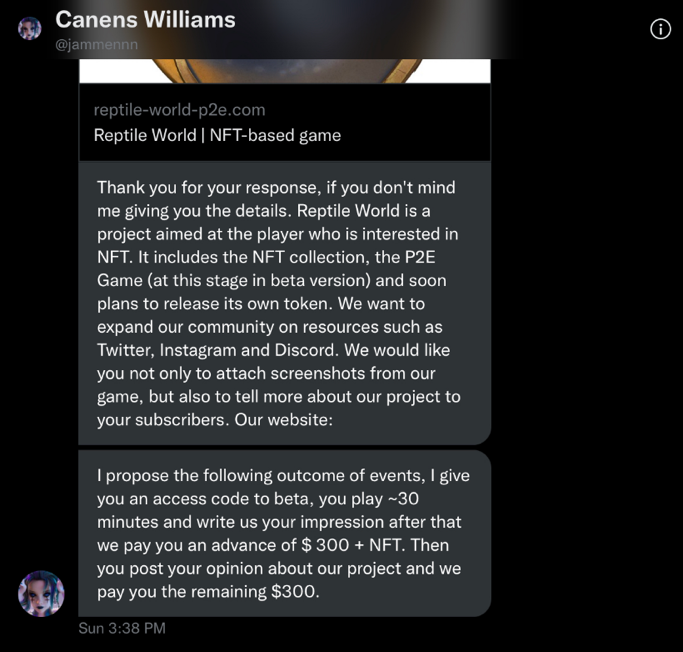

虛假 P2E 遊戲/項目

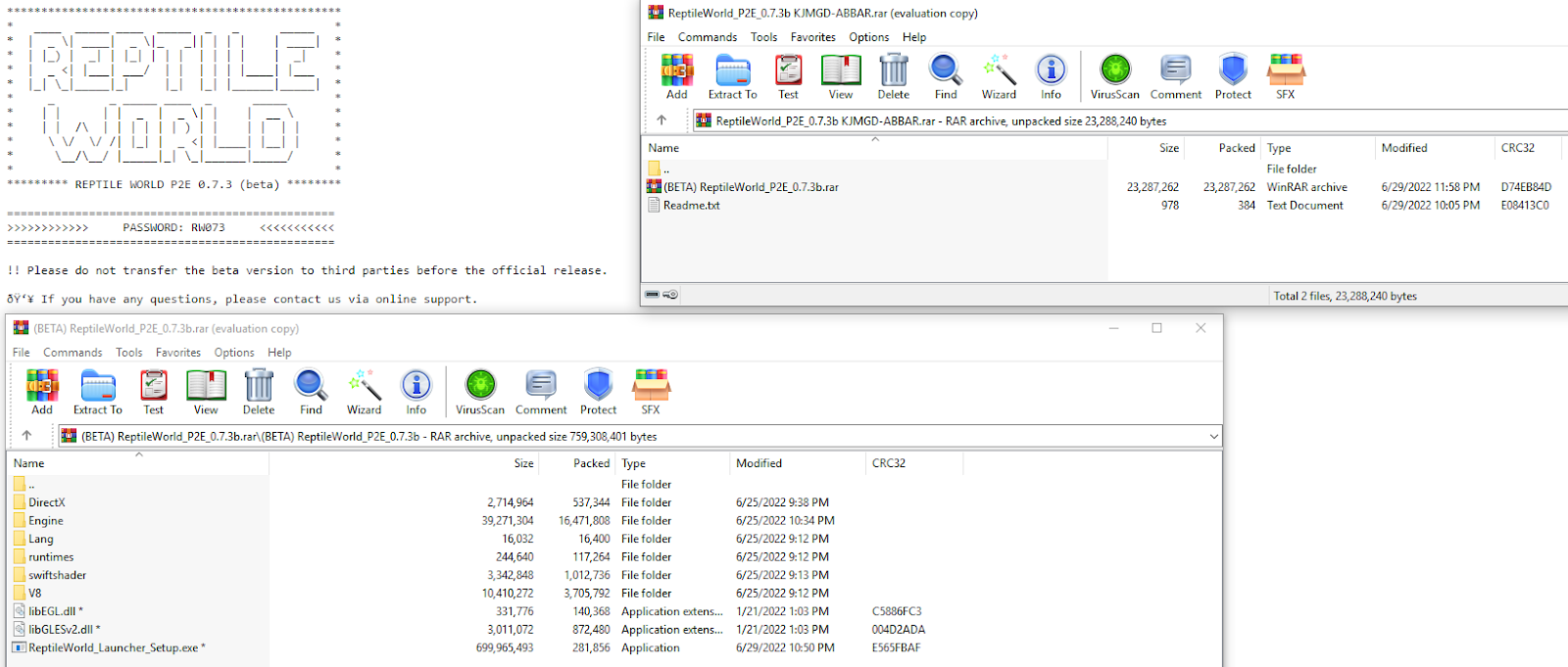

通過個別瞄準高價值的 NFT 收集者,或使其廣泛傳播,騙子冒充/創建 P2E 項目,並發布充滿惡意軟件的 “測試版”

他們還為評論付費。

打開文件後,我們可以看到 rar 文件包含真正的遊戲庫,使其看起來合法。然而,啟動程序已被感染,並會竊取你的瀏覽器 cookie 和瀏覽器數據 (包括擴展數據)。

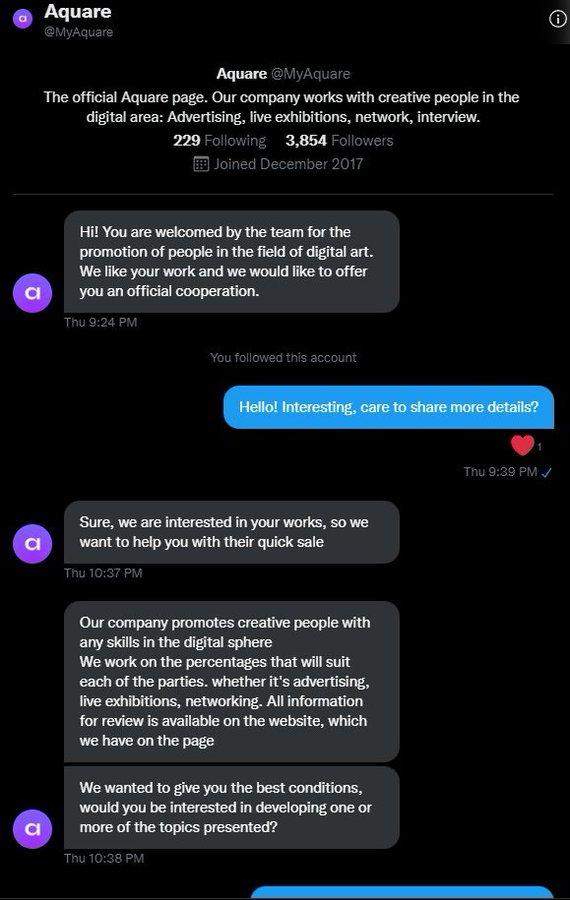

虛假藝術品佣金騙局

非法公司發布虛假委託,聲稱可以賺錢佣金,專門對藝術家進行詐騙。騙子發送的文件中隱藏了一個可執行的擴展欺詐屏幕保護程序 (.scr) 文件。

這個 scr 文件將抓取你所有的 cookie、密碼、擴展名數據 (包括錢包數據) 等。

這種騙局也被用於瞄準網絡達人,發送虛假的藝術品預覽等。

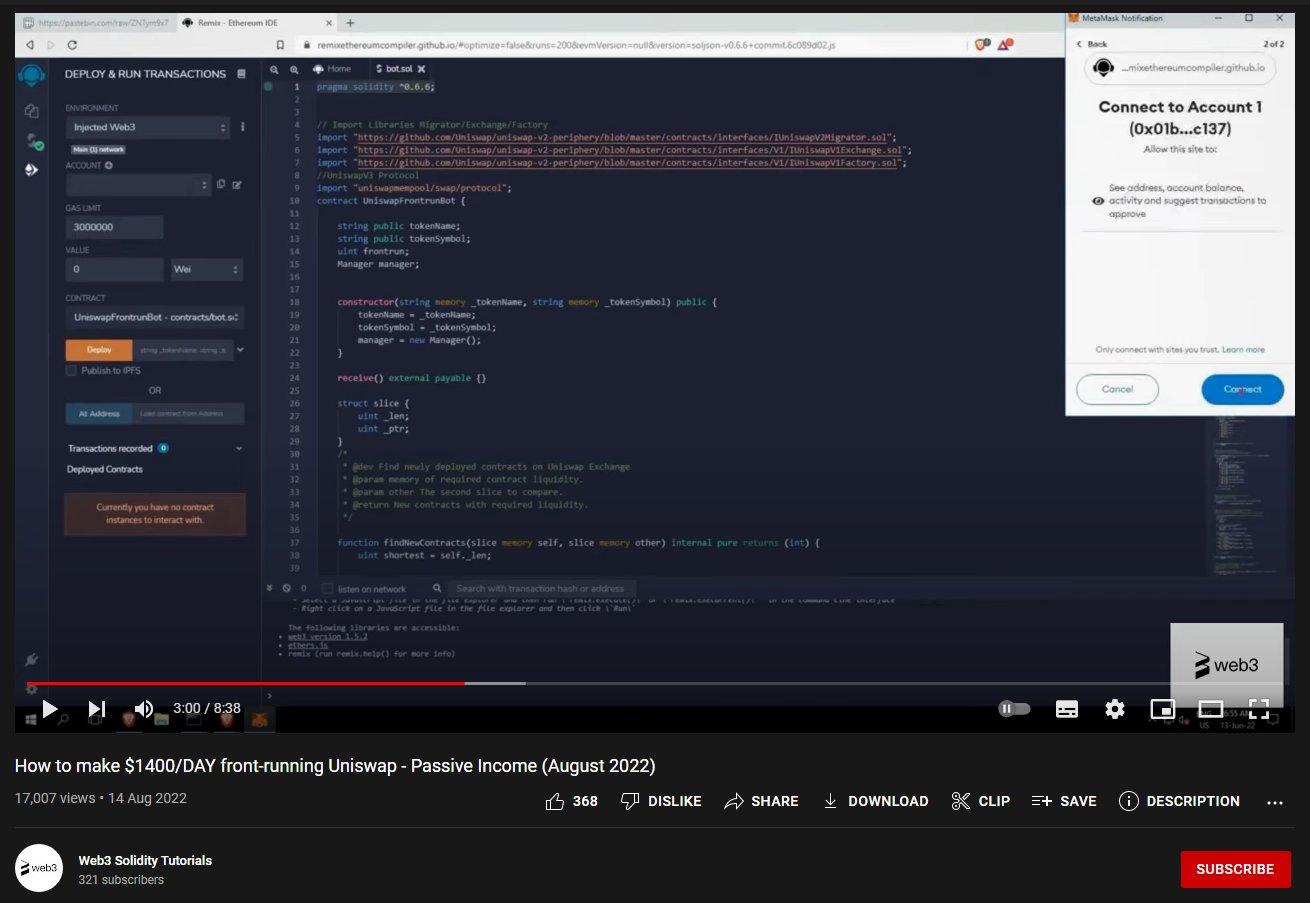

UniSwap 搶先交易騙局

你可能在隨機推文的回復中看到過這種垃圾郵件,但它實際上是如何工作的呢?

這種鏈接將帶你進入一個視頻,教你如何 “在 UniSwap 搶先交易,日賺 1400 美元”。

在視頻中,他們告訴你,你投入的越多,賺的就越多。

他們會要求你先為合約提供資金,然後點擊 “開始”。

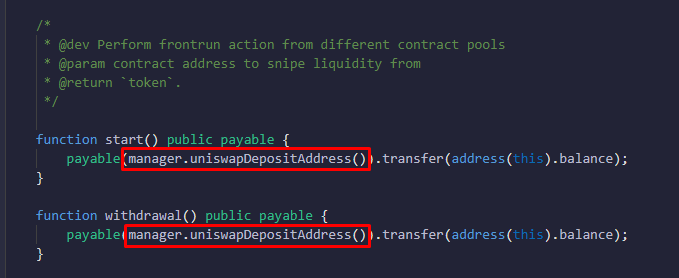

我們來看看騙子的 start() 和 withdraw() 函數是如何工作的。

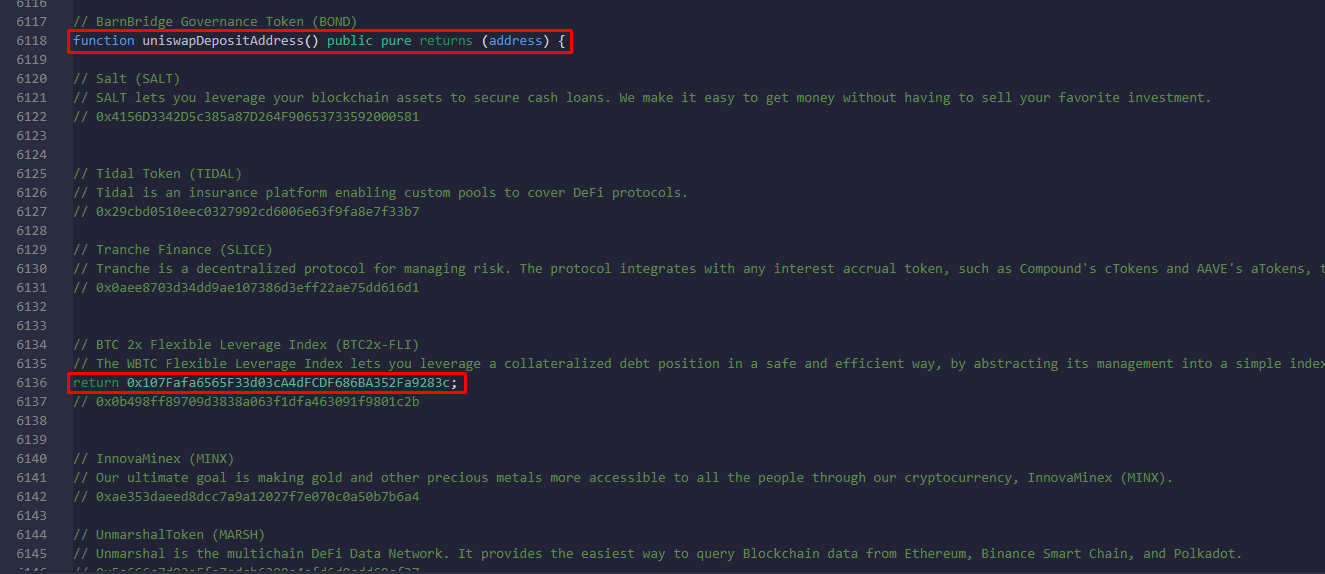

一旦你調用了其中一個函數,它將把合約中的所有資金轉移到 uniswapDepositAddress(),這是騙子從 GitHub 的另一個合約中調用,最終會返回騙子的錢包地址:

0 x107fafa6565f33d03ca4dfcdf686ba352fa9283c

加密貨幣找回騙局

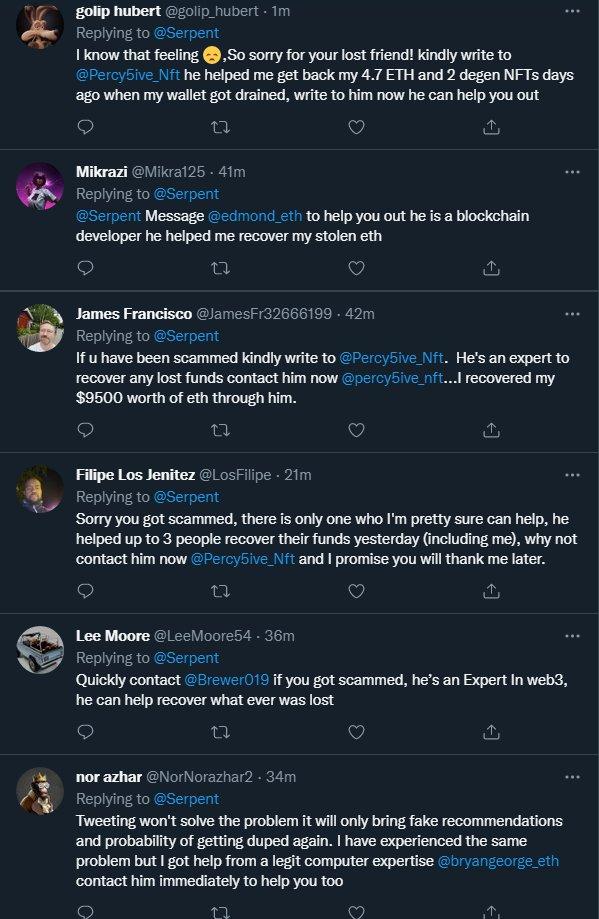

我相信我們大多數人都在包含某些關鍵字的推文的回復中見過這些機器人。

簡單地說,他們試圖把目標對準已經被騙的人,並聲稱他們可以收回資金。

他們自稱是區塊鏈的開發者,並表示他們需要一筆費用來部署一個智能合約來追回被盜的資金,這當然是不可能的。他們拿了錢就跑了。

以上就是推特上最常見的 8 種加密貨幣/NFT 騙局,希望對大家有所幫助。歡迎大家向朋友和社區分享,避免更多人上當受騙。

免責聲明:作為區塊鏈信息平台,本站所發布文章僅代表作者及嘉賓個人觀點,與 Web3Caff 立場無關。本文內容僅用於信息分享,均不構成任何投資建議及要約,並請您遵守所在國家或地區的相關法律法規。