本文將分析套利 MEV 機器人騙局的套路和騙子的資金轉移模式。

作者:Liz,慢霧安全團隊

編輯:Liz

背景

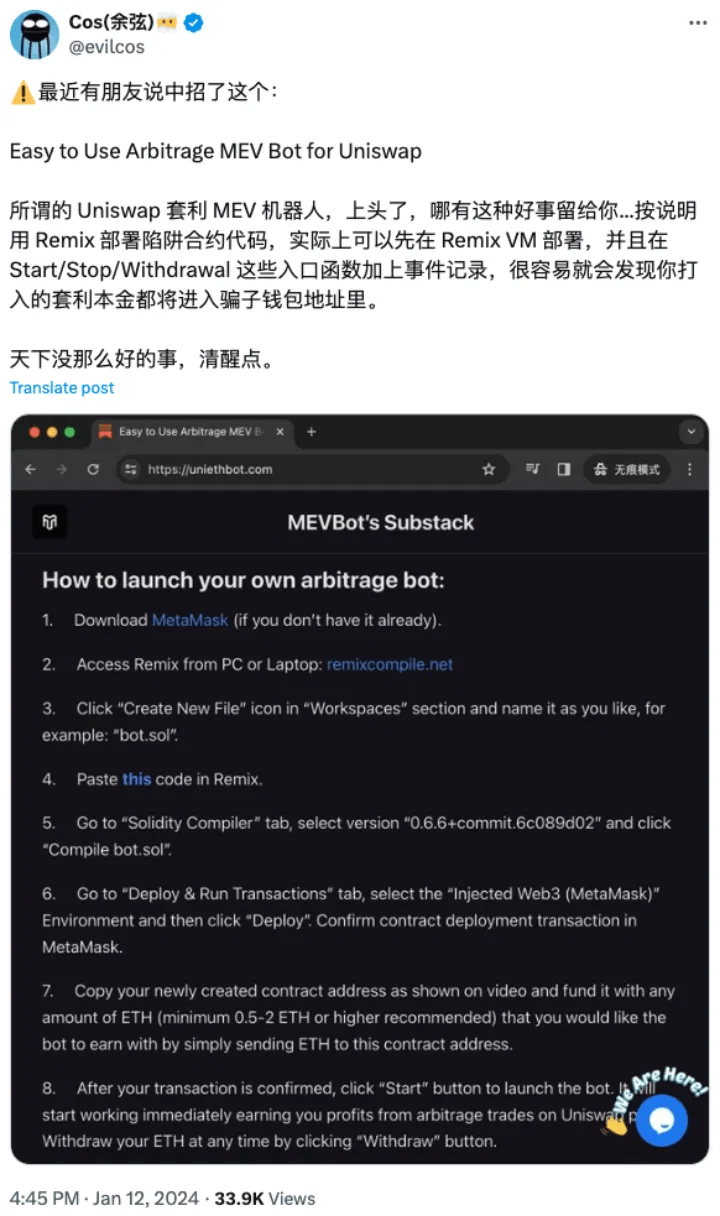

今年初,慢霧創始人 Cos 在 X 上提醒使用者注意套利 MEV 機器人騙局,如今駭客團夥也是緊跟熱點,騙局的名字也從「簡單易用的 Uniswap 套利 MEV 機器人」變成了 “ChatGPT 套利 MEV 機器人:如何使用滑點機器人每天完全被動地賺取 2000 美元”。 慢霧安全團隊注意到,近期因這類騙局受損的用戶數量有所增加,因此,本文將講解該騙局的套路和分析騙子的資金轉移模式,幫助使用者避免落入此類騙局。

套利反被騙

AI 已經成為越來越多人提升生產力的工具,騙子也深諳這一點,給自己的騙局帶上了 ChatGPT 這個標籤,既吸引注意力,又顯得靠譜高級。 然而,ChatGPT 只在騙子的視頻教程裡短暫出現過:騙子聲稱套利機器人的代碼是他利用 ChatGPT 生成的,順帶打消了一部分使用者對代碼作惡的懷疑。

實際上,仔細看騙子在 YouTube 製作的視頻,不難發現音畫不同步,歷史視頻是湊數的,帳號大概率是買的。 種種跡象表明這個 YouTuber 不可信,儘管評論區幾乎被好評和感謝的話佔領,但往下翻就能發現一些受害者的提醒和警告。

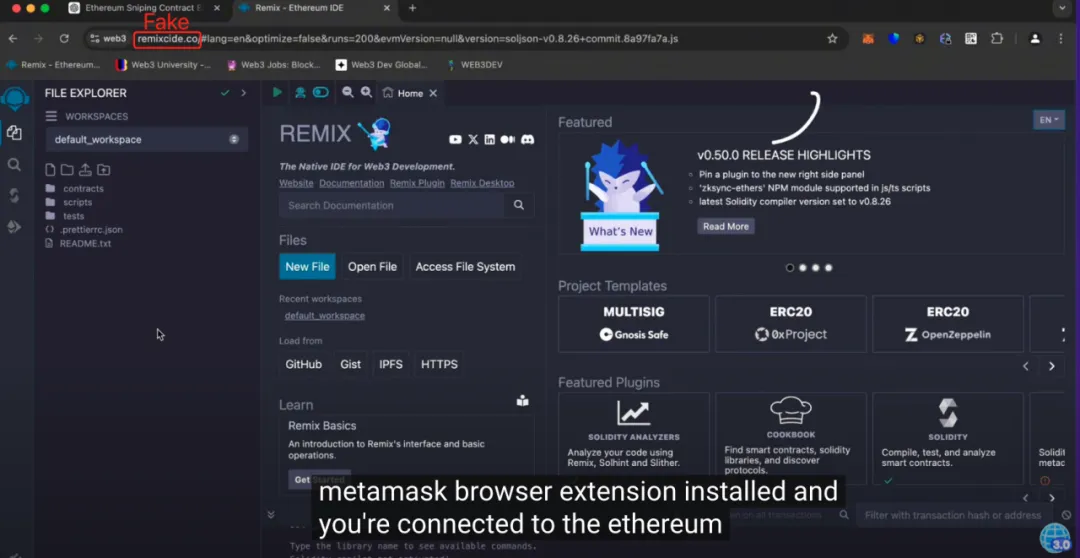

騙子聲稱,他的這個機器人可以監控 Ethereum 上的新代幣和大的價格變化,尋找套利機會,使用者只需要坐等收錢就行。 而使用者首先得有個 MetaMask 錢包,然後打開教程中提供的 Remix 連結(假 Remix)。

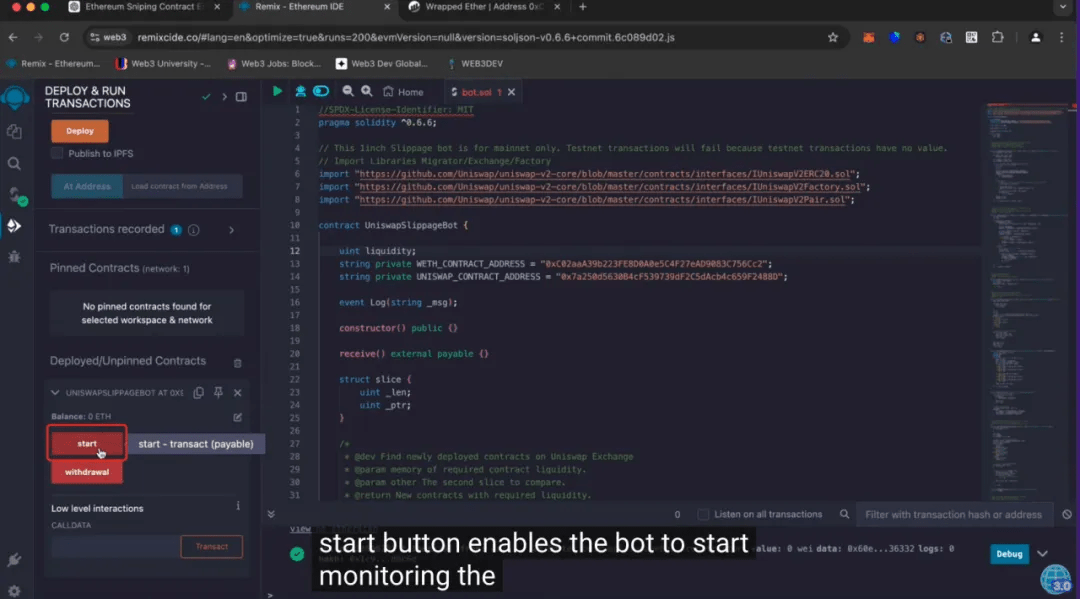

接著,使用者需要粘貼騙子提供的代碼、編譯機器人和部署智能合約。 到了這一步,騙子表示使用者得為合約提供初始資金,且往合約里存越多的 ETH,就能獲得越多的利潤。 而在使用者按上述流程操作並點擊了「start」後,錢就「消失」了,打入的套利本金都進入騙子錢包地址,因為代碼有後門。

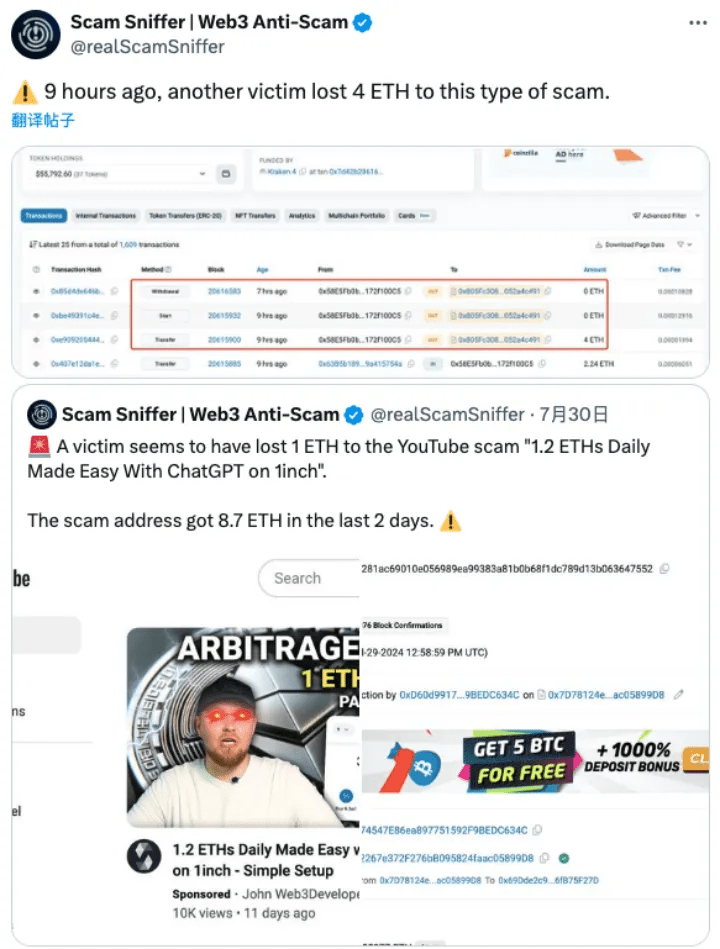

我們以 Web3 反詐騙平臺 Scam Sniffer 報導過的下述詐騙事件為例,分析此類騙子的資金轉移模式。

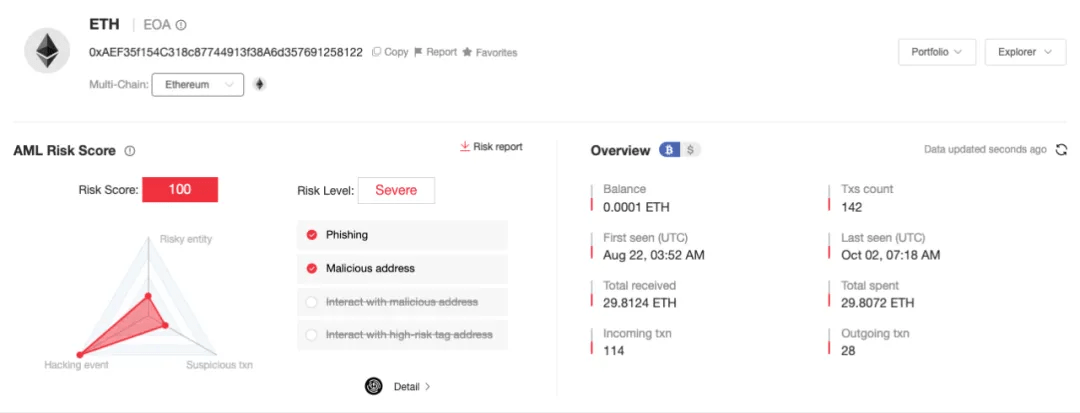

使用鏈上追蹤和反洗錢平臺 MistTrack 查詢騙子的位址(0xAEF35f154C318c87744913f38A6d357691258122),可以看到從八月底至今,僅騙子的這個位址就已獲利約 30 ETH,受害者超過百人。

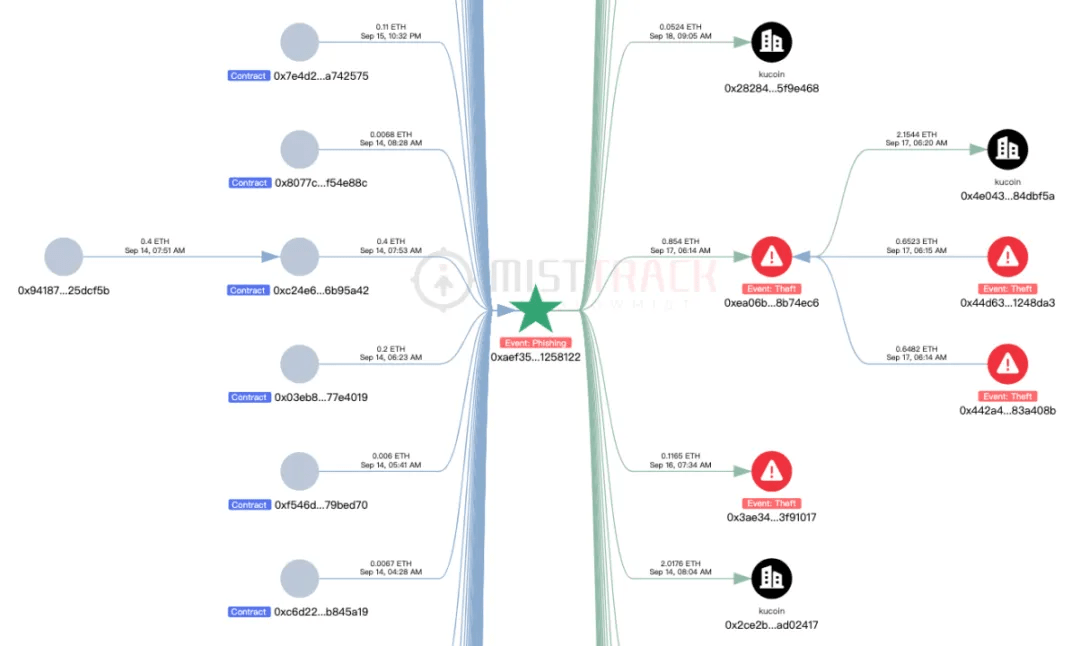

該地址的資金轉入模式單一,均為受害者根據上述騙局的流程操作,將 ETH 轉入合約,隨後被騙子盜走。 轉出模式呈現直接轉入交易所; 或是轉移至用於暫存資金的位址(如:0xea06b983e144432919779b236ba28ece28b74ec6),然後再轉入交易所。

下圖中的 0x442a4960c783affe2b6d9884f32d7cf2683a408b 和 0x44d63ce270637553f89f3c2706869d98d1248da3 也是騙子用來直接收集受害者資金的位址,這兩個位址創建於八月底,至今已盜走約 20 ETH,受害者約 93 名。

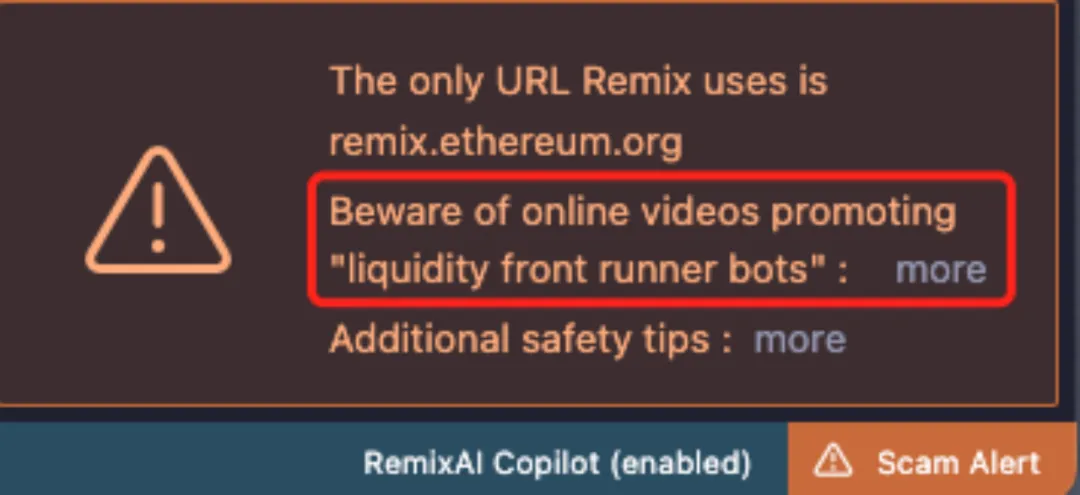

由於騙子採取廣撒網,積小利的模式,因此雖然受害者眾多,但因損失相對較少,花費精力去追究不太現實,這類騙子也因此能夠長期逍遙法外,給騙局換個「皮」便可繼續進行類似的欺詐活動。 Remix 已在其網站提醒使用者們注意此類騙局,在其發佈在 Medium 上的騙局分析文章的評論區發現,從兩年前到近期都有受害者發布被騙的留言,還有不少使用者提供了相關詐騙視頻的連結,提醒大家注意安全,可見這類騙局的泛濫程度。

總結

慢霧安全團隊提醒廣大使用者,切勿點擊不明連結或運行不明代碼。 既然騙子聲稱代碼是由 ChatGPT 生成的,那我們至少可以將代碼再發給 ChatGPT、Claude 等工具檢查下,看看是否包含惡意行為。 許多使用者原本只是希望賺取被動收益,也願意付出本金,但跟著騙子一通操作,沒想到最後本金也沒了,倒是騙子靠著這些「教程」忽悠了一個個受害者往他的錢包裡轉錢,實現「被動收益」。。 因此,請使用者們保持警惕,操作前多確認下是天降餡餅還是陷阱,避免資金受損。

免責聲明:作為區塊鏈資訊平臺,本站所發佈文章僅代表作者及嘉賓個人觀點,與 Web3Caff 立場無關。 文章內的資訊僅供參考,均不構成任何投資建議及要約,並請您遵守所在國家或地區的相關法律法規。