了解 TON 生态的钓鱼套路

作者:Beosin

随着 TON 生态的快速发展,越来越多的用户开始进入 TON 生态。在此背景下,很多黑客早已伺机而动,利用 TON 集成先进的诈骗检测工具的时间窗口,部署各种钓鱼网站,实施欺诈行为,并且这种现象日渐猖獗。这不仅对用户的资产安全构成了严重威胁,也对整个 TON 生态的健康发展带来了负面影响。

作为 TON 生态的安全合作伙伴,针对此类安全风险,Beosin 整理了三种典型的钓鱼攻击案例,包含钱包钓鱼、网站钓鱼、中心化工具钓鱼,并为用户提供相对应的预防措施,帮助大家安全地交互 TON 生态项目。

一、 钱包中的钓鱼风险

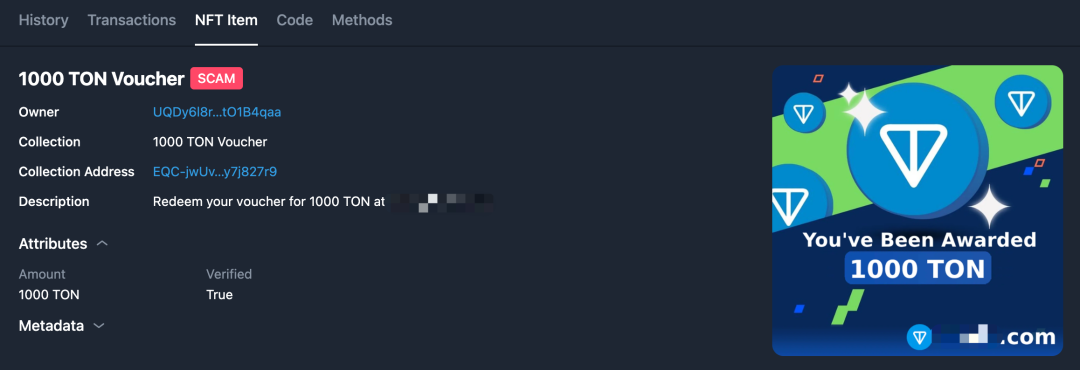

1. NFT 钓鱼

在用户参与 TON 生态交互中,用户经常会在钱包中收到 NFT。不明来源的 NFT 通常是由黑客发送的:

除了 NFT 的名字具有诱骗性外,用户在查看 NFT 内容时,有可能会访问黑客事先准备好的钓鱼网站,从而受到钓鱼攻击。

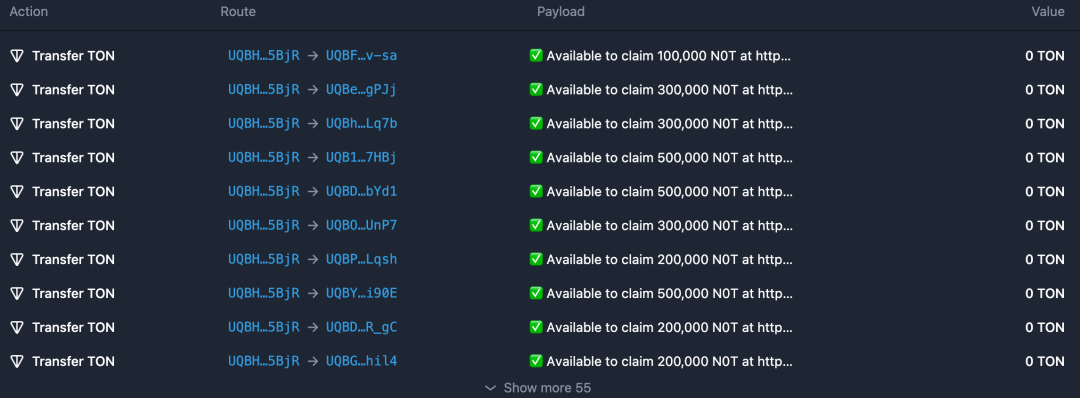

2. 零转账钓鱼

在 TON 网络中,零转账钓鱼十分猖獗。黑客通过零转账向用户钱包发送钓鱼网站信息,用户在查看其交易活动时可能上当受骗:

为避免以上钓鱼攻击,Beosin 建议用户:

1. 保持警惕,对于收到的任何 NFT 和链接都应该先确认来源,不要轻易访问其网站并链接钱包或是直接输入助记词。

2. 选择 TonKeeper、MyTonWallet 等支持识别可疑交易和 NFT 的钱包。用户有机会在第一时间发现钓鱼骗局,避免资产损失。

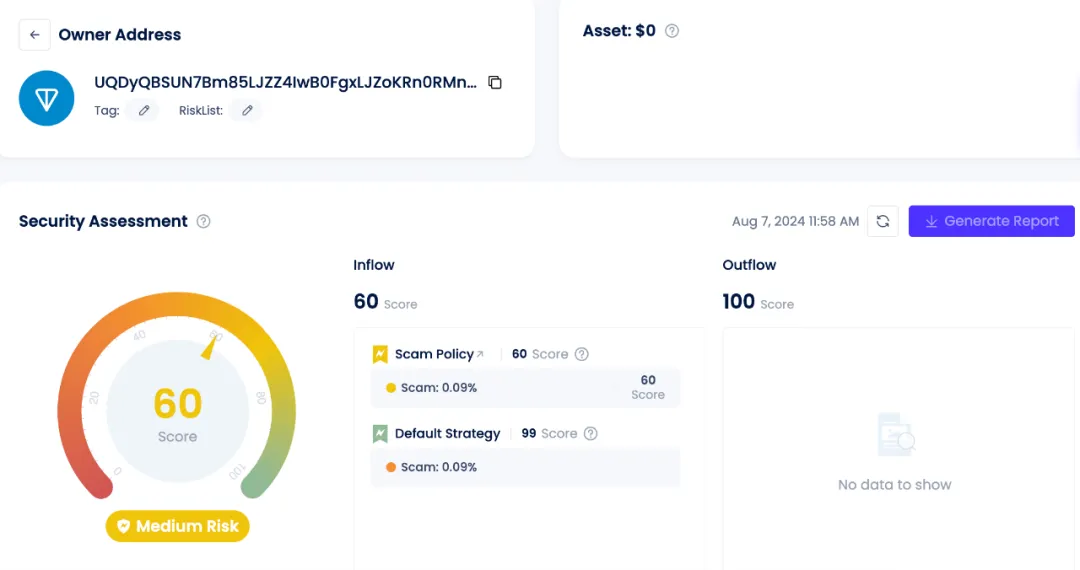

3. 在尝试转账给其它地址时,可以先使用 KYT 工具查询收款地址风险。目前 Beosin KYT 已支持 TON 网络,自动识别 TON 网络中的中高风险地址:

二、被误解的 Comment 字段

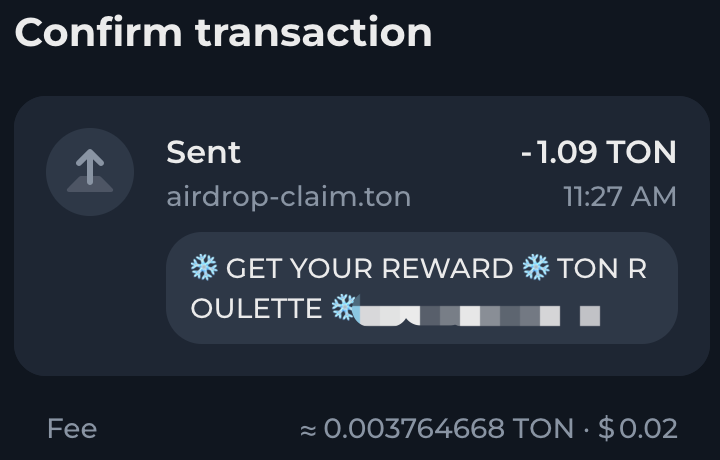

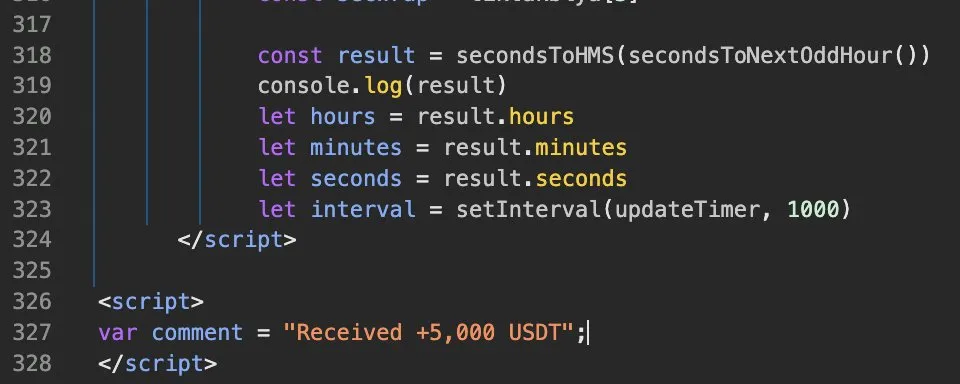

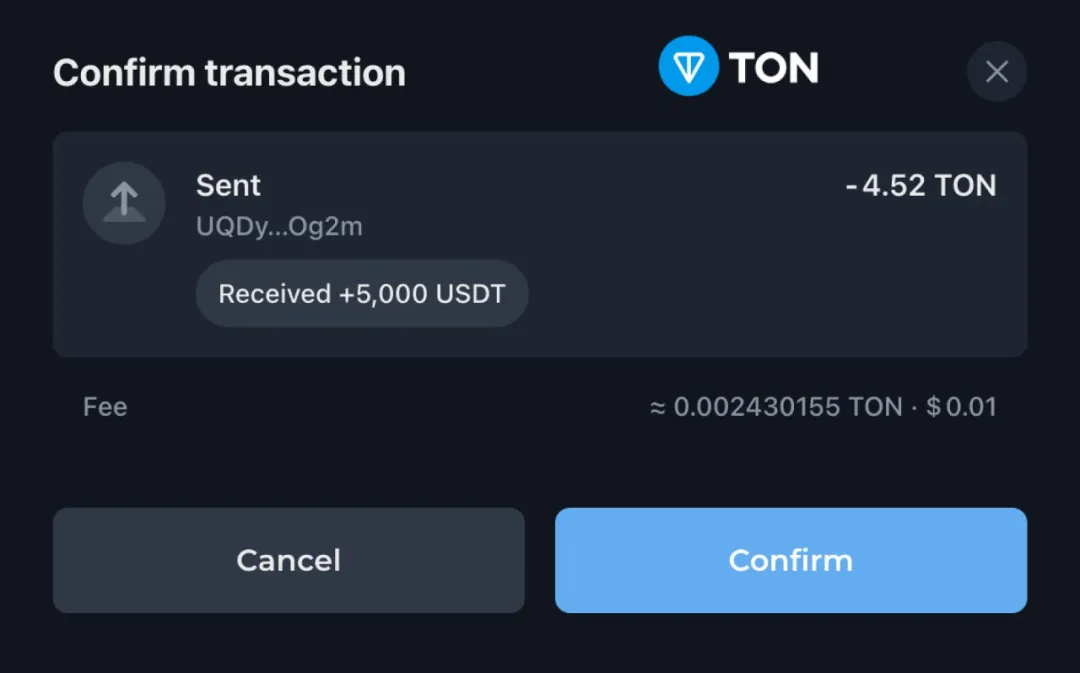

由于 TON 网络中的 Jetton 代币并没有类似 ERC20 代币的授权功能,因此用户在钓鱼网站中链接 TON 的钱包后,黑客通常是直接发起转账请求,将用户钱包中的代币转移至黑客地址。如下图所示:

在交易请求中,黑客会利用 Comment 字段误导用户以为自己在获取奖励或是领取代币,从而确认钓鱼交易,造成损失。

以 Scam Sniffer 发现的这起钓鱼事件为例,黑客将 Comment 字段内容设置为 “Received +5,000 USDT”。

用户看到的交易请求如下图所示,非常容易误以为完成这笔交易后就可以收到 5000 USDT,从而着急确认交易。实际上这笔交易是将受害者钱包中的 4.52 个 TON 转移到黑客的地址中。

用户需注意 Comment 字段主要用于留言、地址识别,并不代表交易结果。因为 Comment 字段的内容可以由发起交易的人任意设定,请不要相信 Comment 字段中的任何内容。

三、中心化风险

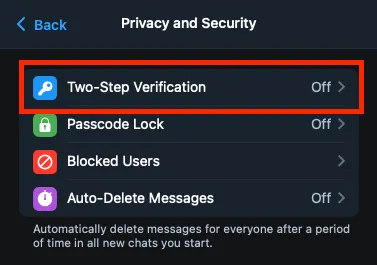

TON 生态小游戏的火热和 TG Bot 的便利性让更多用户选择直接使用 Telegram 及 Wallet 钱包,而非自托管的其它钱包去参与到玩游戏、交易的过程中。如果用户的 Telegram 账号被盗,那么 Wallet 钱包中的资产也会被黑客控制。用户需开启 Telegram 的二步验证提高其账号的安全性。

尽管现在的小游戏和 TG Bot 如雨后春笋般诞生,但大部分的应用多专注于功能性的实现,而对于安全的考量仍然存在一些缺漏。例如直接让用户导入私钥或是为用户创建新的钱包。这些操作让这些应用实质上掌握了用户的全部资产,容易出现 Rug 等中心化风险。

总结

在深入了解了 TON 生态的钓鱼手段和风险之后,我们可以发现,TON 生态尽管充满了前景与可能性,但也伴随着不少风险与安全挑战。用户必须对持有的资产保持高度的警惕和谨慎。从选择安全性更高的钱包、使用地址风险分析工具,到提高自身反钓鱼意识,这些预防措施能够在很大程度上降低风险,保护用户的资产安全。我们鼓励所有用户在参与 TON 生态项目交互时保持谨慎,在 Web3 的世界中,安全永远是第一位的。

免责声明:作为区块链信息平台,本站所发布文章仅代表作者及嘉宾个人观点,与 Web3Caff 立场无关。文章内的信息仅供参考,均不构成任何投资建议及要约,并请您遵守所在国家或地区的相关法律法规。