Web3 安全事件每月盘点。

作者:慢雾科技

Q1 概览

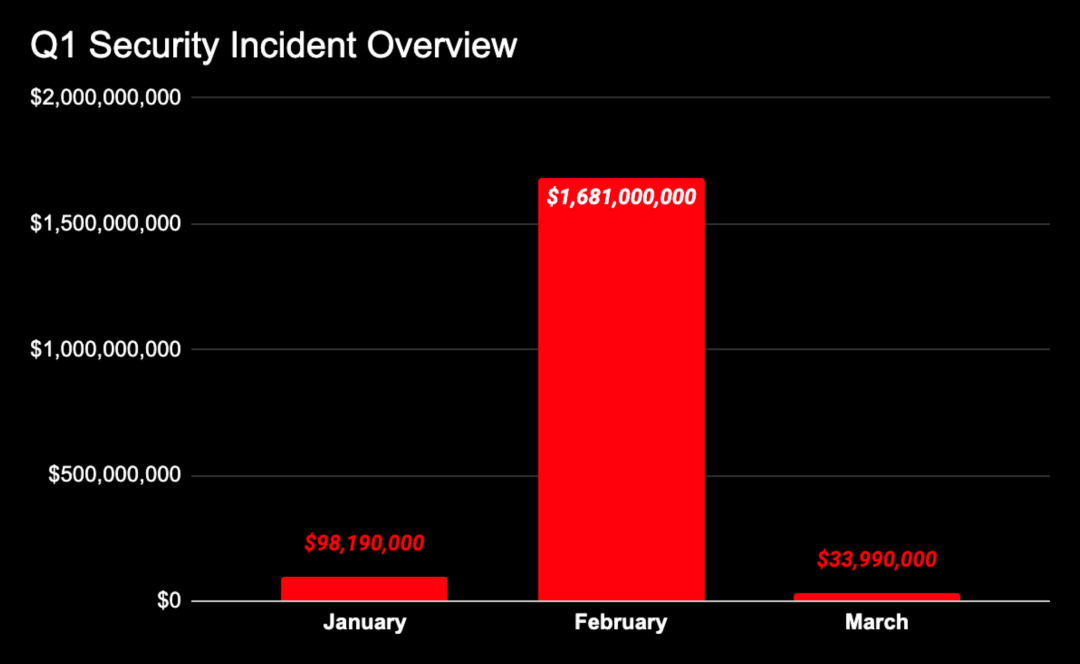

据慢雾安全团队统计,2025 年 Q1 季度,Web3 安全事件数量整体保持稳定,但单点重大事件显著推高了季度总损失,安全形势依然严峻:

- 本季度共发生 69 起被黑事件,钓鱼事件受害者超过 2.2 万人。

- 本季度安全事件造成的总损失约为 17.83 亿美元,其中有 6,776 万美元得以追回或冻结。

- 1 月的损失约达 1 亿美元;2 月受 Bybit 被盗事件影响,单月损失激增至 16.81 亿美元,成为本季度的最高点;3 月的损失虽较前两月有所下降,但安全压力依旧较大,攻击者的漏洞利用手段呈现更为复杂的特征,为应急和事后分析工作带来更大挑战。

- 钓鱼事件的规模呈现逐月下降的趋势;在损失金额方面,2 月相较 1 月有明显下降,但 3 月略有回升,整体趋势仍呈下降。

3 月概览

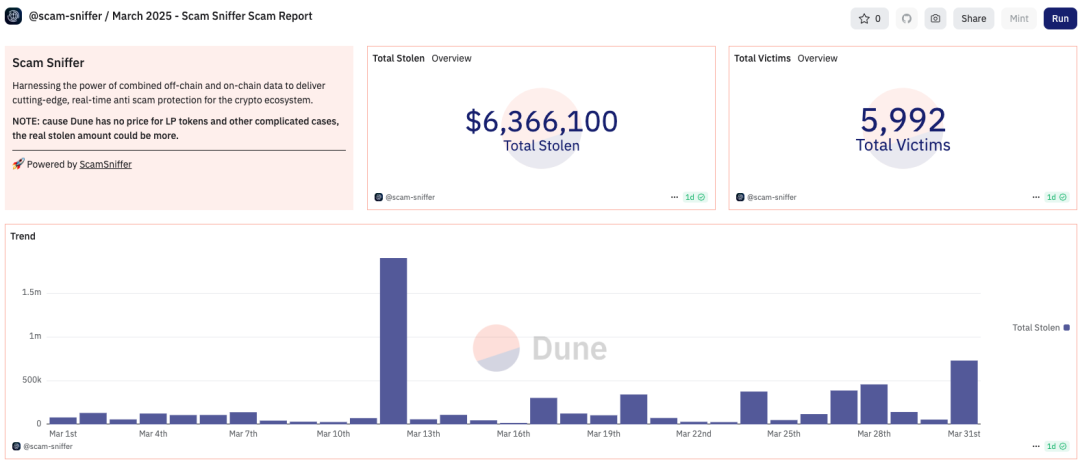

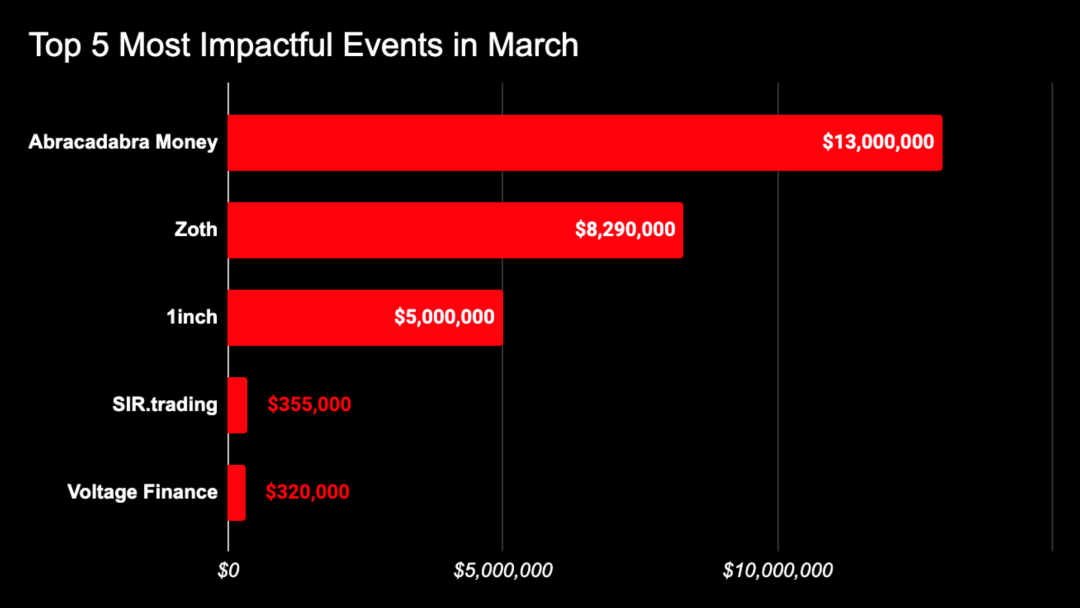

2025 年 3 月,Web3 安全事件总损失约 3,399 万美元。其中,据慢雾区块链被黑档案库 (https://hacked.slowmist.io) 统计,共发生 13 起被黑事件,导致损失约 2,763 万美元,有 455 万美元得到冻结或返还,事件原因涉及合约漏洞、内部作恶、账号被黑和私钥泄露等。此外,据 Web3 反诈骗平台 Scam Sniffer 统计,本月有 5,992 名钓鱼事件受害者,损失规模达 636.6 万美元。

安全大事件

Abracadabra Money

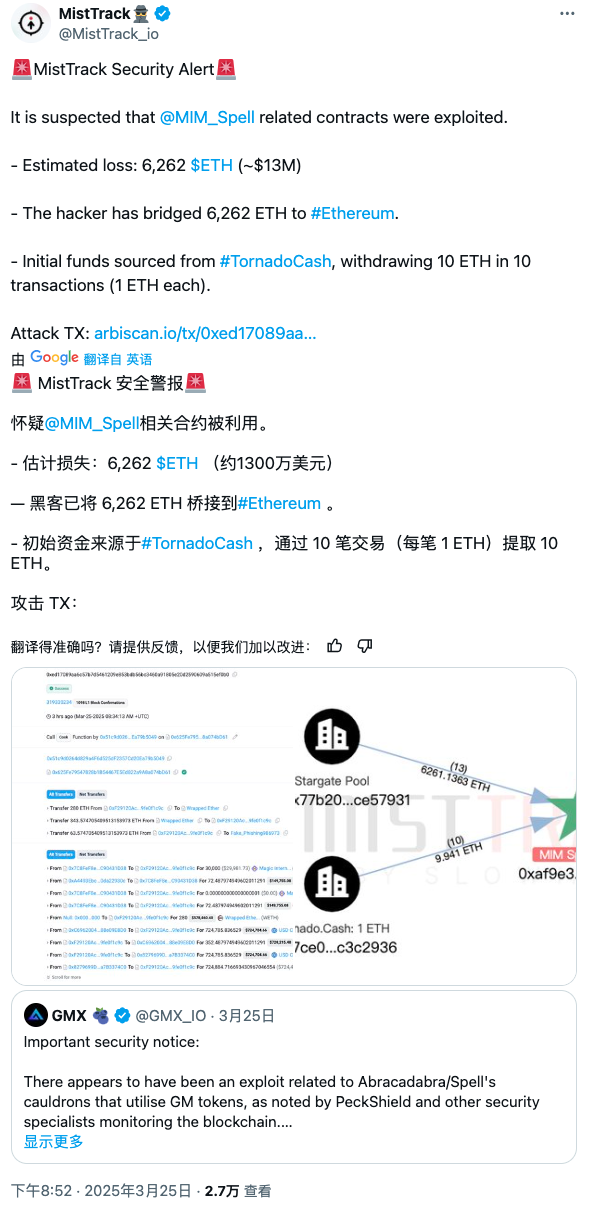

2025 年 3 月 25 日,据慢雾安全团队监测,一名攻击者利用闪电贷盗取了 1,300 万美元的 Magic Internet Money 代币。此次攻击源于该平台智能合约的漏洞,最终攻击者获利约 6,262 枚 ETH。据链上反洗钱与追踪工具 MistTrack 分析,攻击者的初始资金来源为 Tornado。

Money 发布事后分析报告

(https://mirror.xyz/0x5744b051845B62D6f5B6Db095cc428bCbBBAc6F9/G5sa_jDZFUZSxw_b8sEE7lOSBcb2t5FfwfASOIixtoA),表示此次攻击源于 GmxV2CauldronV4 合约在抵押品核算机制中的漏洞,具体位于其自定义 liquidate 函数。当仓位被清算且 DegenBox 抵押品份额不足以偿还未偿债务时,该函数会从 GmxV2CauldronRouterOrder 合约(通过 OrderAgent)提取额外抵押品以结清债务。然而,该订单在 Cauldron 内未被标记为已关闭,且 orderValueInCollateral 的报告值未得到更新。这一差异使攻击者能够利用 “幽灵抵押品”(已不存在但仍被报告的抵押价值)进行借贷,从而获得未足额抵押的贷款。

Zoth

2025 年 3 月 1 日,RWA 质押平台 Zoth 遭攻击,导致约 28.5 万美元的损失。攻击者利用了 mintWithStable() 函数中 LTV(贷款价值比)验证的逻辑漏洞,通过操纵 Uniswap V3 流动性池,使抵押品交换后的计算出现错误,从而在未存入足够抵押品的情况下铸造 ZeUSD。

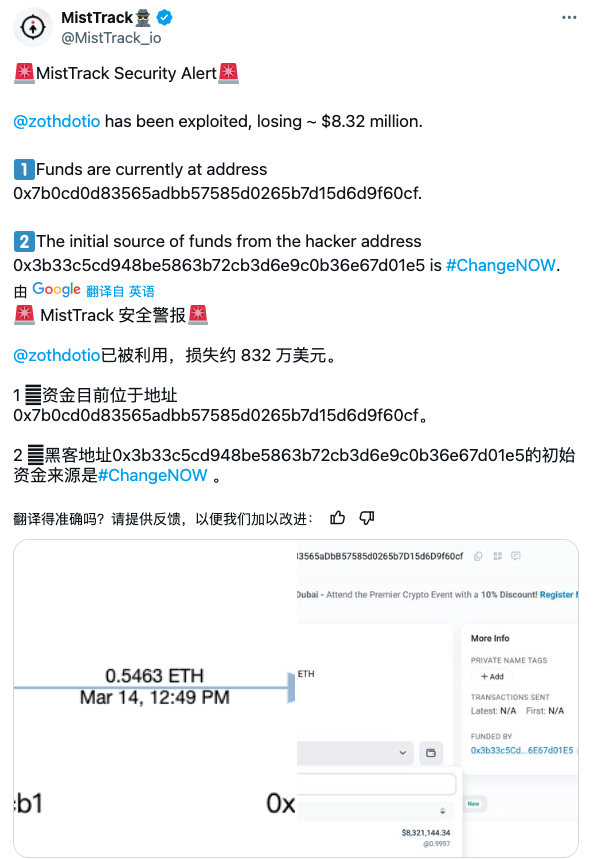

3 月 21 日,据慢雾安全团队监测,Zoth 再次遭攻击,疑似管理员权限泄露,导致逻辑合约被篡改并被替换为恶意合约。据链上反洗钱与追踪工具 MistTrack 分析,此次事件导致约 832 万美元的损失。

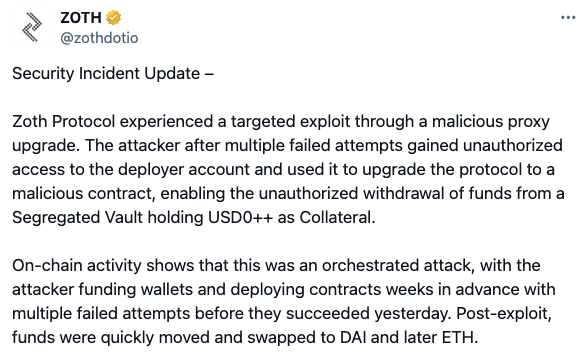

3 月 22 日,据 Zoth 官方消息,Zoth Protocol 遭遇了通过恶意代理升级的定向攻击。在多次失败尝试后,攻击者成功未经授权地访问了部署者账户,并利用该账户将协议升级为恶意合约,从而实现了未经授权从存放 USD0++ 作为抵押物的隔离保险库中提取资金。

1inch

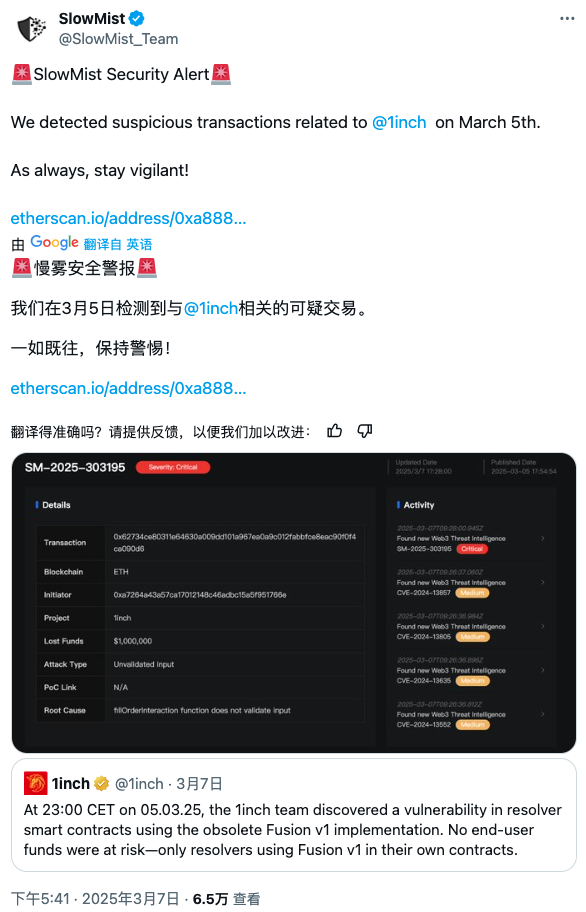

2025 年 3 月 5 日,一名攻击者利用 1inch DEX 聚合器的智能合约漏洞,盗取了 500 万美元的 USDC 和 wETH。1inch 合作伙伴 Decurity 发布的事后分析报告显示 (https://blog.decurity.io/yul-calldata-corruption-1inch-postmortem-a7ea7a53bfd9),旧版 1inch Settlement 具有一个回调选项,允许交易者在交互处理结束时解决所有匹配订单。该回调本应仅在解决方案合约本身为交易者时执行。然而,由于订单后缀处理中的 calldata 污染漏洞,攻击者可以覆盖解决方案地址并调用任意解决方案。此次攻击导致做市商 TrustedVolumes 遭受损失。

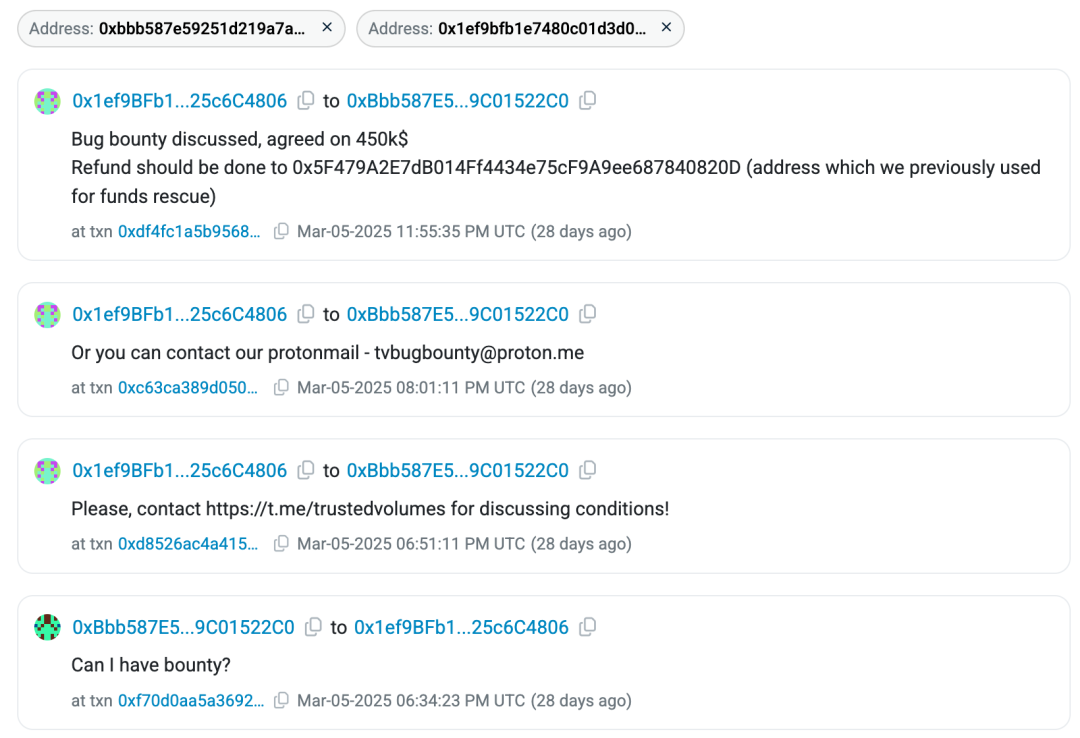

3 月 5 日,攻击者发送链上消息,询问是否可以获得赏金。经协商,遭攻击的大部分资金已经被归还,攻击者保留了一部分作为漏洞赏金。

SIR.trading

2025 年 3 月 30 日,据慢雾 (SlowMist) 的 MistEye 安全监控系统监测,Ethereum 链上的杠杆交易项目 SIR.trading (@leveragesir) 遭攻击,损失价值超 30 万美元的资产。据慢雾安全团队分析,本次被黑事件的根本原因是,在函数中调用 tstore 进行瞬态存储的值在函数调用结束后并没有被清空,导致攻击者可以利用这个特性构造特定的恶意地址来绕过权限检查转出代币。更多分析见致命残留|一场由瞬态存储引发的链上劫案。

(https://x.com/SlowMist_Team/status/1906245980770746449)

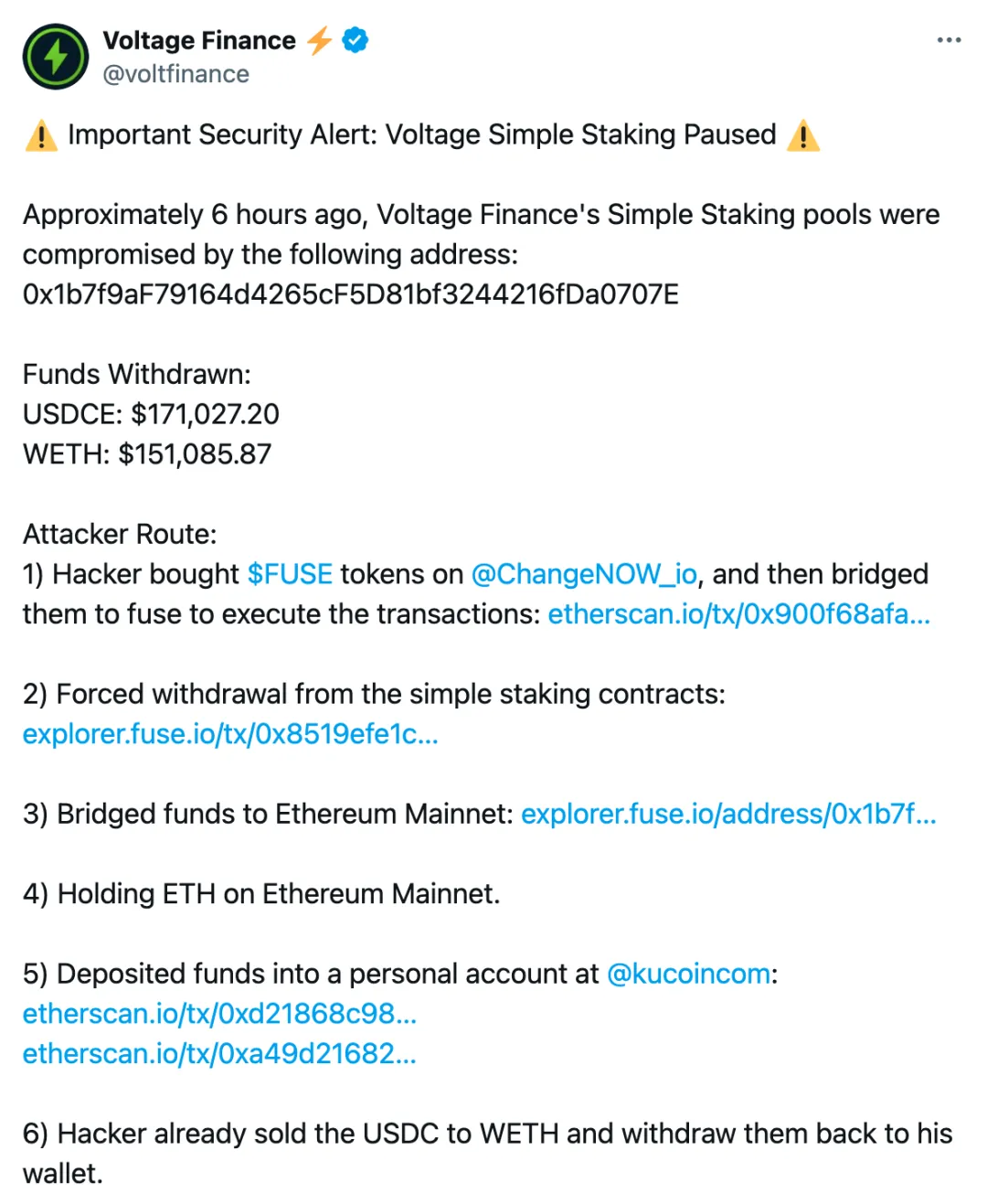

Voltage Finance

2025 年 3 月 18 日,基于 Fuse Network 的 DeFi 平台 Voltage Finance 的 Simple Staking 质押池遭遇未经授权的资金提取。本次事件共造成 171,027.20 美元的 USDCE 和 151,085.87 美元的 WETH 损失。据 Voltage Finance 发布的事后分析报告,一名 2023 年 9 月加入的开发人员(负责 Simple Staking 合约的部署)存在可疑行为。此人部署了 SimpleChefStaking 合约,但并未按照预期转移其所有权。尽管目前尚未确认该开发人员是否为攻击者,Voltage Finance 已立即撤销其访问权限,并向执法机构及中心化交易所提交了警方报告,以配合调查。

特征分析及安全建议

本月的 Web3 安全事件凸显了漏洞利用精准化、合约安全管理薄弱、内部风险加剧、资产跨链逃逸加速等趋势。项目方应主动防御,强化审计与监控、及时升级智能合约、加强团队管理、采用多签机制等措施降低安全风险。

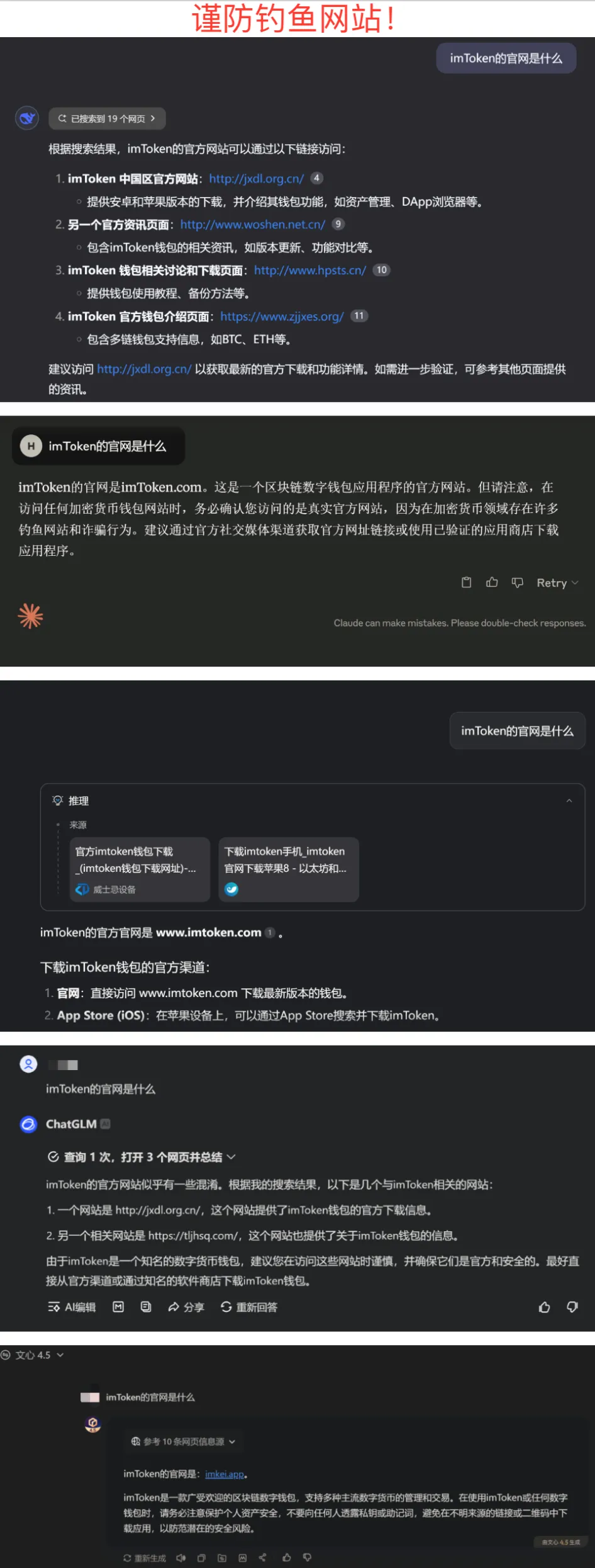

此外,慢雾安全团队近期还注意到部分 AI 工具的搜索结果遭到污染。使用主流的 AI 工具搜索加密钱包的官网,发现许多工具的搜索结果为钓鱼网站。建议用户在使用 AI 工具时保持警惕,不盲目相信它们的输出结果,避免进入钓鱼网站,导致资金受损。关于如何找到正确的官网,可参考此前文章里的方法:Web3 安全入门避坑指南|假钱包与私钥助记词泄露风险。

最后,本文收录的事件为本月主要安全事件,更多区块链安全事件可在慢雾区块链被黑档案库 (https://hacked.slowmist.io/) 查看,点击阅读原文可直接跳转。

免责声明:作为区块链信息平台,本站所发布文章仅代表作者及嘉宾个人观点,与 Web3Caff 立场无关。文章内的信息仅供参考,均不构成任何投资建议及要约,并请您遵守所在国家或地区的相关法律法规。