5 月 9 日,駭客開始向受害者歸還 ETH,最終返還了全部 ETH。究竟駭客是迫於壓力作出這項舉動還是良心發現做出這項舉動? PANews 根據鏈上的交流訊息窺得一些緣由。

作者: Frank,PANews

在加密的黑暗森林裡,駭客盯著鏈上資產伺機而動,在眾多被釣魚的受害者中,被釣走 1155 枚比特幣的巨鯨最終是個幸運兒。

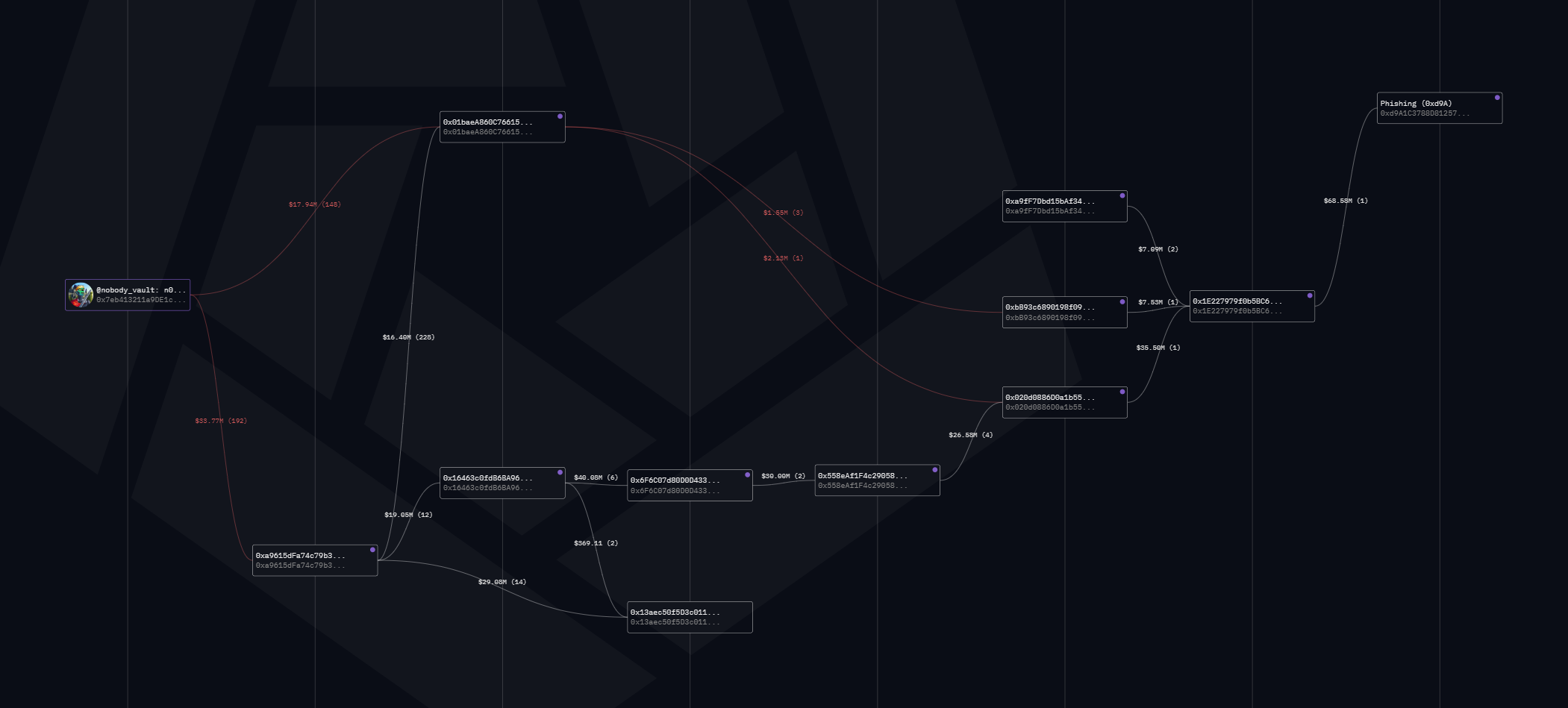

這一「釣魚案」因金額龐大,其動向一直被社區關注,故事要從 5 月 3 日說起,一名巨鯨用戶遭遇黑客相同首位號地址釣魚損失 1155 枚 WBTC,價值約 7000 萬美元。隨後,駭客將所有的 WBTC 兌換為 22955 枚 ETH,轉移至數十個帳戶。 5 月 4 日,受害者開始透過鏈上訊息向駭客喊話,請求對方留下 10%,將剩下的 90% 返還回來。此外,兩者的 ETH 地址也成為集中交流的空間,不少地址參與這場追幣行動的拉扯。直到 5 月 9 日,駭客回覆受害者,讓他留下電報訊息,表示會主動與他們聯繫。

5 月 9 日,駭客開始向受害者歸還 ETH,最終返還了全部 ETH。究竟駭客是迫於壓力作出這項舉動還是良心發現做出這項舉動? PANews 根據鏈上的交流訊息窺得一些緣由。

賞金獵人威懾駭客

自 5 月 4 日起,受害者就多次向駭客喊話,除了表示可以送給對方 10% 之外,還表示自己沒有在推特上發布任何內容,並勸誡駭客:我們都知道 700 萬肯定會讓你的生活變得更好,但 7000 萬不會讓你睡得好。

可惜多次喊話後,一直未得到駭客的回覆。似乎受害者的手中缺少確鑿的證據能夠證實駭客的真實身份,包括慢霧的威脅情報網絡也只是定位到了一個位於香港的移動基站,且不包括 VPN 的可能性。因此,駭客也處於有恃無恐的狀態。

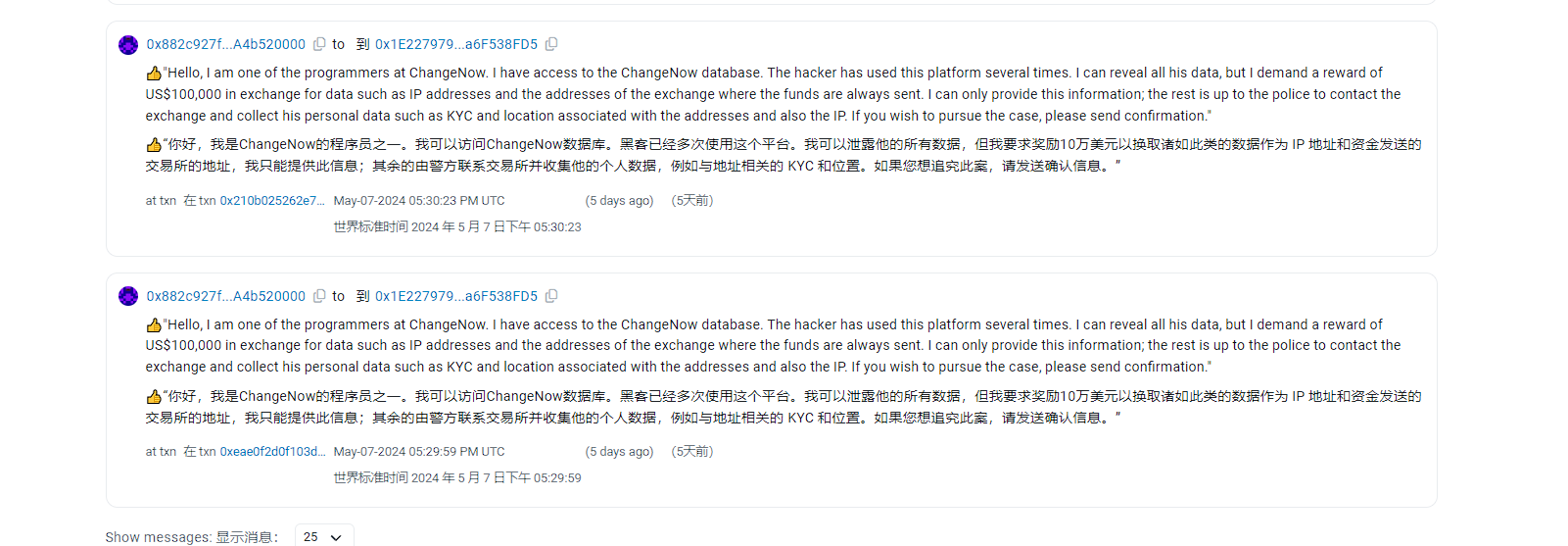

直到 5 月 7 日,一個 0x882c927f0743c8aBC093F7088901457A4b520000 的地址向受害者發送消息稱:“你好,我是 ChangeNow 的程序員之一。我可以訪問 ChangeNow 數據庫。數據,但我要求獎勵 10 萬美元以換取諸如此類的數據作為 IP 地址和資金發送的交易所的地址,我只能提供此信息;其餘的由警方聯繫交易所並收集他的個人數據,例如與地址相關的 KYC 和位置。

雖然受害者未曾回應這個地址的賞金需求,但正是在這條訊息之後,駭客突然向受害者轉回了 51 枚 ETH,並附言要求添加受害者的 TG 帳號。

PANews 透過鏈上分析發現,駭客的多個關聯帳戶確實與 ChangeNow 交易所發生互動。而喊話的賞金獵人的地址中的資金也是由 ChangeNow 提幣出來的。或許正是這條訊息戳記中駭客的軟肋,讓其開始忌憚這個未知的告密者。

ChangeNow 是駭客們非常熱衷的一個交易所,從常規來看,其以匿名和免除 KYC 等特點被作為混幣工具使用。根據 PANews 了解發現,駭客如果曾經在該平台使用法幣兌換功能,確實也需要 KYC。

但從賞金獵人的鏈上訊息和所留下的訊息來看,對方的身份並不能證實是 ChangeNow 的工作人員。最後從鏈上資訊來看,這個賞金獵人似乎還沒有如願獲得 10 萬美元賞金。

真實受害者或為無聊猿大戶

5 月 5 日,PEPE 創辦人身分曝料者、Pond Coin 創辦人 PAULY 或許是為了透過這事件蹭一波熱度,在推特上冒充自己是失去代幣的受害者。但經過 PANews 的分析發現 PAULY 並非這次事件的受害者。

根據受害者在鏈上所留的 TG 訊息,在推特上關聯到一個 @BuiDuPh 的用戶。該用戶的介紹為一個越南的軟體工程師。並在事件後多次轉發媒體關於該事件的報道進度。 PANews 嘗試與該用戶聯繫並未得到回應,到 5 月 12 日,該用戶將推特帳號註銷,並刪除了所有相關的內容。但瀏覽該用戶先前的推特動態來看,該用戶在事件發生後僅是轉發了一些相關內容,每天還保持大量的瀏覽與其他內容互動,看起來並不像一個丟失 7000 萬美元的人,該用戶可能也只是幫助代幣持有者處理該事件。

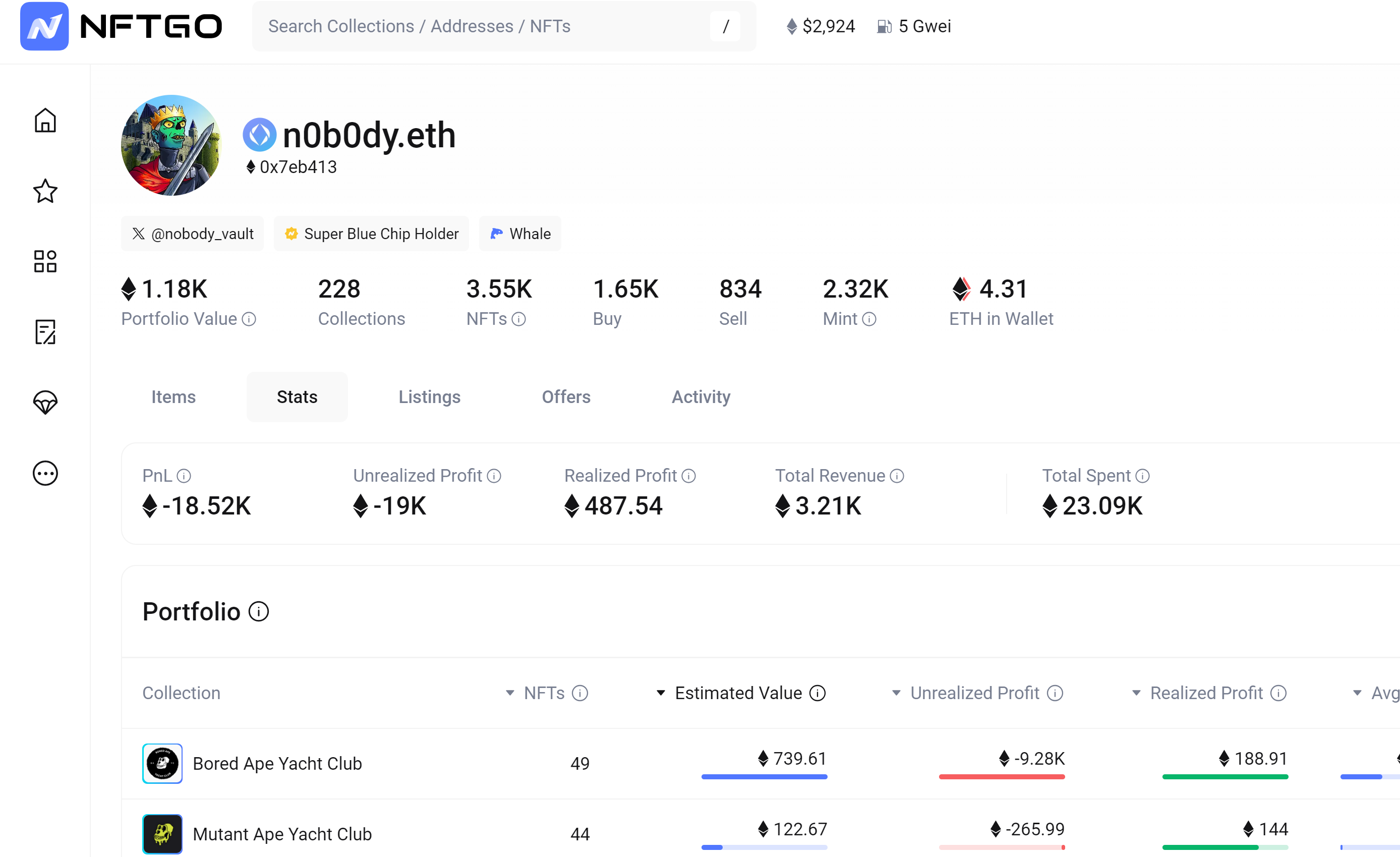

而 PANews 根據鏈上資訊追蹤發現,這次丟失代幣的真正失主很有可能是 @nobody_vault 這個用戶,nobody_vault 是著名的 NFT 玩家,一度是無聊猿 NFT 的最大持有者。截至目前他仍持有 49 隻無聊猿 NFT,此前還曾投資過一個 Undeads 的鏈遊計畫。根據鏈上資訊顯示,丟幣地址與 nobody_vault 的地址有著大量的交易往來。

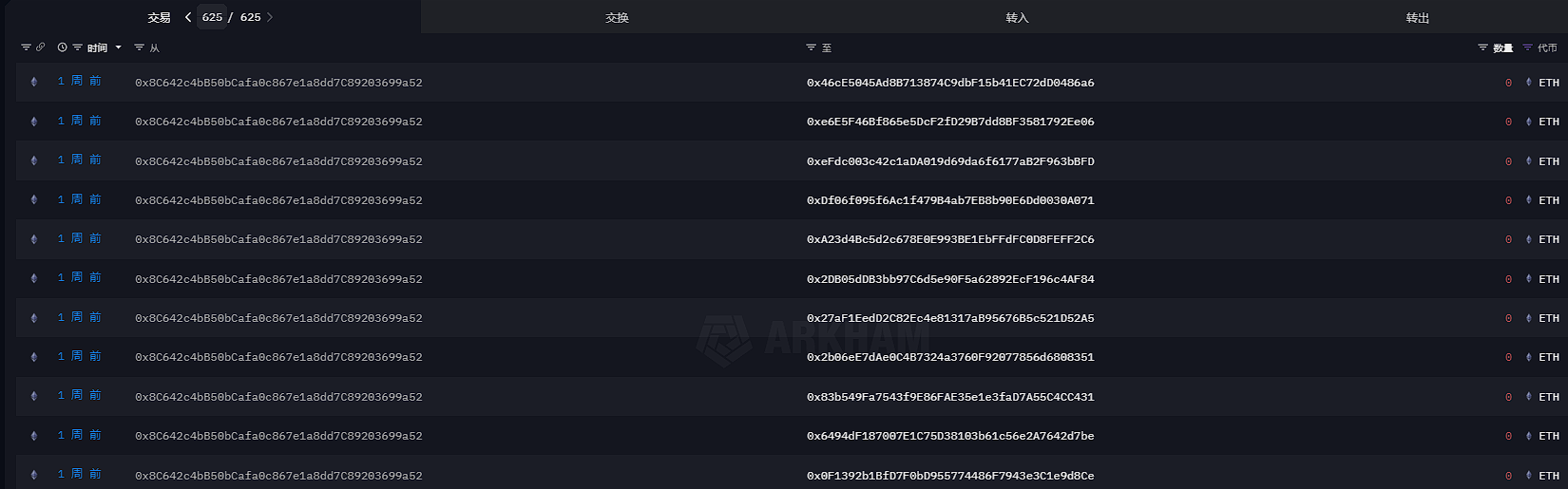

駭客並未收手

根據鏈上資訊可以看出該駭客透過 0x8C642c4bB50bCafa0c867e1a8dd7C89203699a52 和 0xDCddc9287e59B5DF08d17148a078bD181313EAcC 25 萬共交易。截至目前似乎駭客並未有停手的意思,就在還給 1155WBTC 受害者之後,駭客仍在繼續使用這個方法釣魚。除了這次釣魚之外,根據慢霧分析,該駭客已透過該手法近期獲利超過 127 萬美元。

而另一個用戶 0x09564aC9288eD66bD32E793E76ce4336C1a9eD00 在鏈上留言也表示該駭客已經透過這個方法釣魚超過 20 個位址。

但相較失去 1155 個 WBTC 的受害者來說,其他的用戶似乎就沒這麼幸運了。由於金額較小,導致這些小額釣魚受害者並不能引起大眾的重視。而該駭客也在歸還了這筆資金後似乎免除了所有的法律責任。不僅繼續逍遙法外,還繼續重操舊業。

對於一般用戶來說,這事件也提醒著大家,在轉帳前仔細確認自己的地址。

免責聲明:作為區塊鏈資訊平台,本站所發布文章僅代表作者及來賓個人觀點,與 Web3Caff 立場無關。文章內的資訊僅供參考,均不構成任何投資建議及要約,並請您遵守所在國家或地區的相關法律法規。