透過歷史脈絡了解自主權身份

— 導讀/ 原用標題

原文:Seeing Self-Sovereign Identity in Historical Context(IDENTITY WOMAN)

編譯: zCloak Network

第二部分:計算機系統中的身份歷史演變

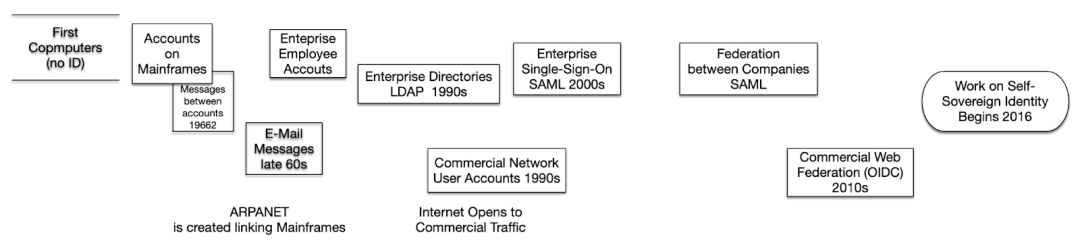

最早的計算機系統是由商業性質的企業或組織開發和使用。第一批計算機系統,如 Colossus 和 Eniac,在第二次世界大戰中創建,它們非常簡陋,根本不需要"用戶賬戶"。此後不久,開發出了大型主機來支持多個(一個以上)用戶與同一個計算機系統交互。開發人員發明了用戶名和密碼來管理訪問。進而,作為合乎邏輯的下一步,那些早期的用戶發明了向同一台計算機主機的其它用戶寫入信息的功能。這些消息傳遞系統就是電子郵件的前身。

在 1970 年代,隨著 ARPAnet 的建立,大型計算機系統開始通過 TCP/IP 的協議棧連接在一起,自此用戶可以向處於不同城市的計算機系統發送信息。由於信息可以在不同地理位置的人之間傳輸,就自然而然地發展出了管理這些信息的標準。互聯網計算機系統傳輸信息的標準即簡單信息傳輸協議(SMTP:Simple Message Transfer Protocol),由於它創造了一種方式—— 任何擁有電子郵件地址的人都可以向其他擁有電子郵件地址的人發送信息,所以至今仍然被廣泛使用。早期的 ARPAnet 用戶發展出了一個命名系統,以便將人類可讀的名字映射到互聯網協議(IP:Internet Protocol)地址,使得電子郵件變得廣泛可用。默認情況下,用戶互相發送的信息不是加密的,直到 1990 年代才開發了 PGP 密鑰服務器來增加加密功能。

而後,企業內部的計算機系統變得越來越複雜—— 需要多個程序在一個單一的大型系統上運行,最終需要用戶登錄操作才能訪問企業系統中的各種服務,由此誕生了管理企業複雜性的協議—— 輕量級目錄訪問協議(LDAP:Lightweight Directory Access Protocol),該協議支持目錄服務的維護,使得可以在整個企業中使用有關用戶的信息。

另一個名為安全斷言標記語言(SAML:Security Assertion Markup Language)的協議支持企業內部和企業間的聯合身份認證和授權, 幫助管理誰可以訪問什麼系統。這些使用 SAML 和 LDAP 的內部聯合架構,在企業計算機系統的語義中非常有用,是身份管理的主流方法。

這些數字身份管理解決方案在社會和文化權力結構中湧現。比如在就業場景中,可以通過控制僱員的身份標識符來"控制" 他們,這種控制權力等同於僱用和解僱他們的權力。僱員為企業工作,就意味著在企業環境中他們既不是自由人也不是客戶。

由於這些架構在 1990 年代就已確立,並在 21 世紀初得到鞏固,所以它們也在一定程度上塑造了許多身份管理專業人士關於如何在數字領域進行身份管理的思考。

由於在網絡出現之前,企業身份識別和訪問管理領域就已經興起,所以為用戶分配標識符並對其進行管理的架構最初是在企業系統內使用,而非用於消費者互聯網。這種控制架構對於僱員和雇主間固有的權力關係來說是有意義的,所以至今仍被廣泛使用。公司僱用員工來完成工作,並支付其勞動交換報酬;但當雇主對員工的工作感到不滿時,或者根本沒有足夠的工作要做時,他們就會解僱員工。這種僱用和解僱的動態是為了滿足企業的需要。

當僱員的工作涉及與計算機系統交互時,雇主分配給僱員對某計算機系統的訪問權限是合乎情理的,這種分配通過雇主分發給該僱員的標識符/僱員碼來完成。在尋求訪問系統的權限時,僱員使用共享秘密(密碼),進行所謂的認證,並獲得授權。而後,當該員工離職時,他在企業系統中的數字表現將被終止,如此他們便無法再訪問系統—— 被拒絕授權。換句話說,對於不再是僱員的人來說,對系統的訪問權限會被終止。這些控制結構是初始企業身份和訪問管理的一部分。

當第一個消費者互聯網出現,像 AOL 和 Compuserve 這樣的公司為用戶提供賬戶。社交媒體公司至今仍然使用這個系統,當用戶進入一個新的服務,並在服務的命名空間內選擇用戶名時,他們就會得到這種類型的標識符。這些標識符始終處於發行者的命名空間和控制領域之內,也就是說,發行者可以終止任意用戶對該服務命名空間的訪問。

選擇用戶名之後,用戶選擇密碼,所以密碼是一個用戶和服務都知道的共享秘密(但沒有其他人知道),此後如果用戶聲稱自己是控制某特定用戶名的實體,服務就會要求他們出示密碼。近年來,支持更廣泛地採用額外身份認證因素的呼聲不斷,其中一些因素使用了加密技術(如 RSA 令牌或 Yubikeys)。然而,雙因素或三因素認證的過程仍然涉及用戶去證明對標識符的控制權,但該標識符卻是由身份提供者管理的。在架構控制屬性方面,這種身份管理方式與企業對員工賬戶的控制非常相似。

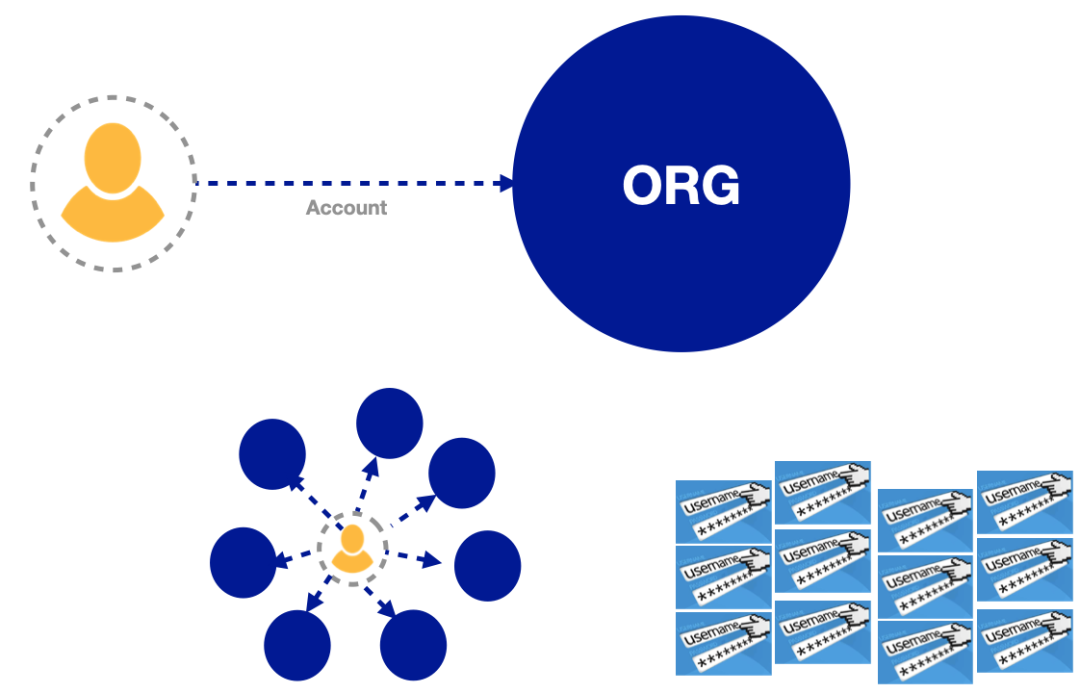

圖 3. 顯示了身份的唯一源拓撲,個人在他們與之互動的每一個服務中都有新的獨立賬戶—— 這就導致個人在不同的服務中有幾十個甚至幾百個不同的賬戶,同時還需要管理相同數量的用戶名和密碼組合。

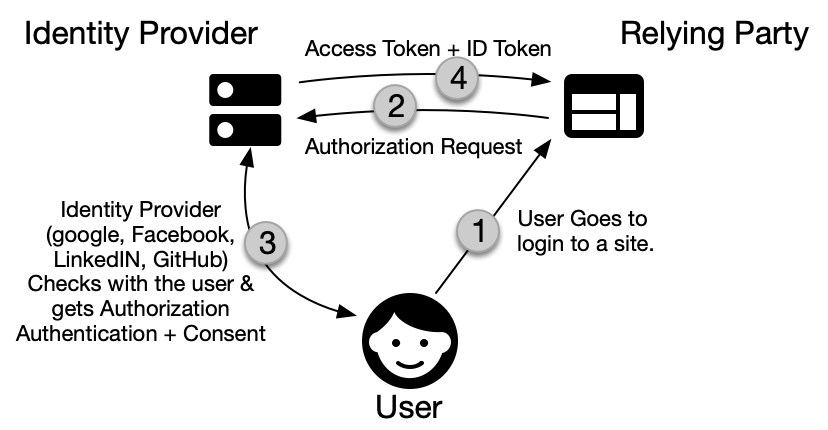

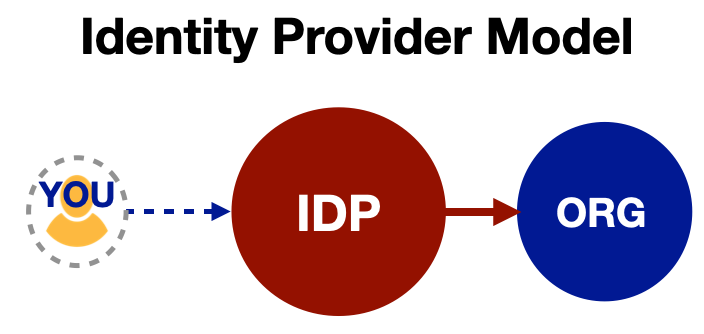

身份聯盟使標識符的使用範圍不再局限於一個站點或服務。被稱為信賴方(Relying Parties)的服務鼓勵新舊用戶使用其它服務的賬戶,他們要求用戶證明他們對某服務上的標識符有控制權,一旦證明了擁有控制權,用戶就可以進入信賴方的網站。後來創建了一個名為 OpenID 的標準,以支持這種類型的事務。它導致了"用 xx 登錄" 按鈕的激增,即用戶使用他們的 Facebook、Google、LinkedIn、Twitter、Github 或其它 ID 來登錄一系列其它網站。

儘管,理論上,這種模式會導致出現各種身份提供者,但實際上,由於" NASCAR 問題",這種現像很少出現。因為在給定的登錄界面上,只能呈現少數幾個身份提供者,所以用戶能夠選擇的身份提供者也非常少。

SSI 技術與之前的技術—— 單源身份拓撲和身份聯盟拓撲結構—— 形成鮮明對比。不同於早期的數字身份系統,在 SSI 技術中憑證的接收者(即 Verifier)無需連接憑證的發行者(Issuer)便可確驗證憑證的真實性。Verifier 不需要打電話確認信息以檢查文件,也不需要使用 SAML 或 OAuth 等協議來建立技術聯盟以回顯 Issuer 的數據庫。

將這些數字技術與具身的人類身份進行對比依然是有意義的。當人類遨遊在現實生活中的社交場景時,他們以自己的身體和相關的服裝出現,被他人識別。實際上,他們的身體和衣服是一個"認證因素",因為我們對人的記憶是與他們的身體形態聯繫在一起的。當現實生活中的社交場景、人文過程被轉化到數字世界時,標識符是由擁有這些標識符最終控制權的組織實體分配給人們的,這意味著,人們正在脫離一個身份原是被個人主張和社會承認的社交環境。這些託管、管理和控制我們數字標識符的平台,有權刪除我們的數字身份,甚至將我們的標識符重新分配給其他人。在這些系統中,我們直接處於這些大型身份提供者的權威之下,並不是自由的人。

圖 5. 顯示瞭如何通過個人身份提供者來登錄其它服務,以從其它組織中分離出來

Facebook、LinkedIn、Instagram 和 Twitter 等所有社交平台都在管理自己的命名空間。這些平台還擁有在其服務上擁有賬戶的人之間的聯繫。這意味著,當轉化到數字領域時,我們社會的社交結構是由這些平台擁有,而不是由我們這些彼此連接彼此溝通的人們所擁有的。

上面提到的 DIDComm 可以為這種控制架構提供一個替代方案。有了這種新的 SSI 技術,我們可以通過我們控制的軟件,擁有我們用於連接他人的數字標識符。有了 SSI,我們就可以控制和擁有我們的社交聯繫。SSI 技術提供了一個對社交、數字共享的回收,使它們不再被 Google 和 Facebook 這樣的巨型身份供應商所控制。

圖 6. 展示了計算機/數字身份識別系統伴隨計算機系統發展到今天的關鍵時間點。

(因本文篇幅過長,後續詳見中下篇)

免責聲明:作為區塊鏈信息平台,本站所發布文章僅代表作者及嘉賓個人觀點,與 Web3Caff 立場無關。本文內容僅用於信息分享,均不構成任何投資建議及要約,並請您遵守所在國家或地區的相關法律法規。