反釣魚反詐騙,需要每個人都重視,也需要每個人都參與。

出品:成都鏈安安全研究部

原用標題:乾貨| 釣魚網站 “入侵”Web3,這些防騙技巧必須學會!

封面: Photo by benjamin lehman on Unsplash

在維基百科定義中,網絡釣魚(Phishing)是一種企圖從電子通信中,透過偽裝成信譽卓著的法人媒體以獲得如用戶名、密碼和信用卡明細等個人敏感信息的犯罪詐騙過程。

這些通信都聲稱(自己)來自於風行的社交網站(YouTube、Facebook、MySpace)、拍賣網站(eBay)、網絡銀行、電子支付網站(PayPal)、或網絡管理者(雅虎、互聯網服務提供商、公司機關),以此來誘騙受害人的輕信。

網釣通常是透過 e-mail 或者即時通信進行。它常常導引用戶到 URL 與接口外觀與真正網站幾無二致的假冒網站輸入個人資料。就算使用強式加密的 SSL 服務器認證,要偵測網站是否仿冒實際上仍很困難。網釣是一種利用社會工程技術來愚弄用戶的實例,它憑恃的是現行網絡安全技術的低親和度。

在 web3 世界中,網絡釣魚主要通過 twitter、discord、網站偽造等一系列手段實現,通常在過程中伴隨著假託、在線聊天、下餌、等價交換、同情心等社會工程學攻擊(詳見維基百科:社會工程學),讓人防不勝防。

本文將揭露其中幾種 web3 世界裡常見的釣魚方法,跟我們一起來看看吧。

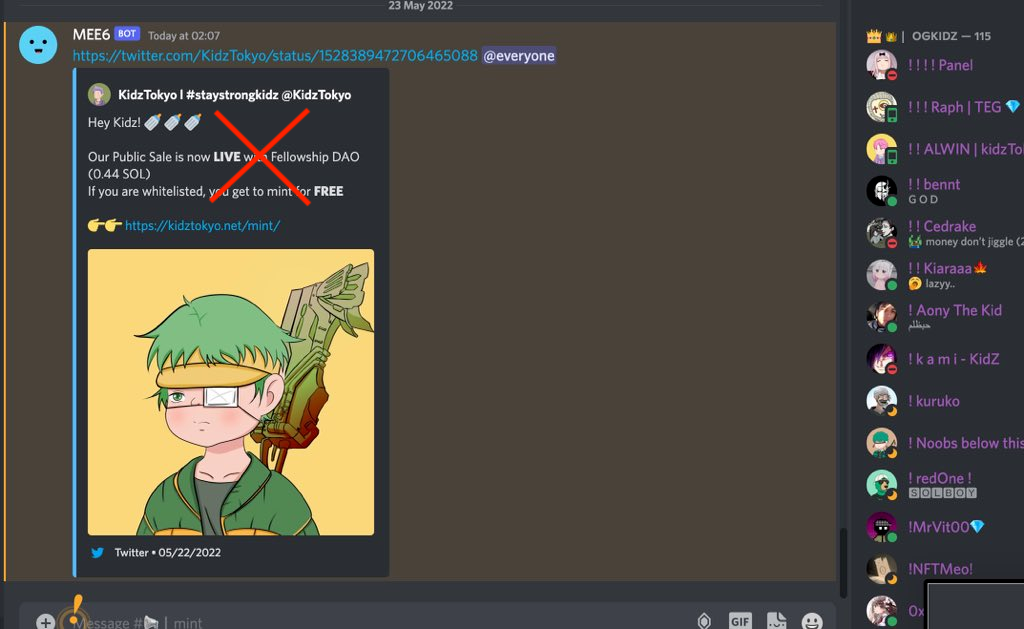

官方 Discord 被盜,發布釣魚信息

2022 年 5 月 23 日,MEE6 官方 Discord 遭受攻擊,導致賬號被盜,官方 discord 群裡發布 mint 的釣魚網站信息。

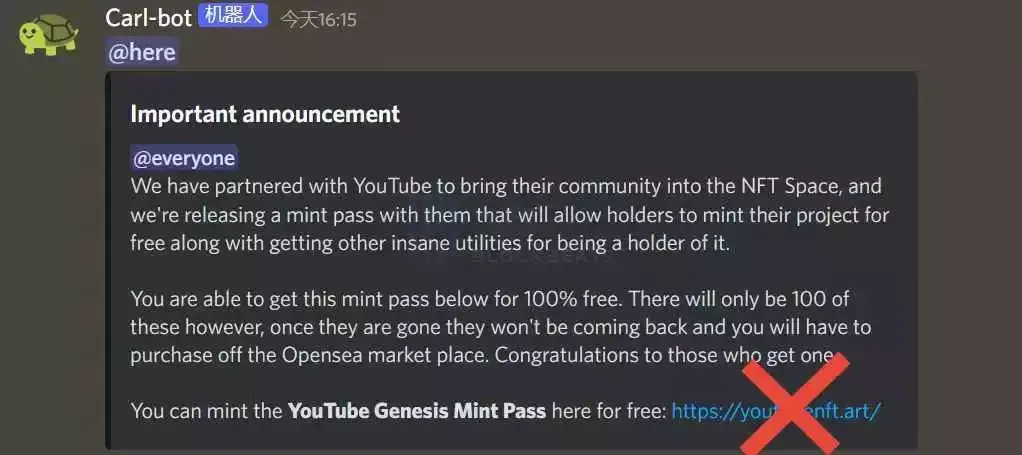

2022 年 5 月 6 日,NFT 交易市場 Opensea 官方 Discord 遭受攻擊,黑客利用機器人賬號在頻道內發布虛假鏈接,並聲稱 “OpenSea 與 YouTube 達成合作,點擊鏈接可參與鑄造限量 100 枚的 mint pass NFT”。

近期,官方 discord 遭遇攻擊的案例越來越多,經過成都鏈安安全團隊分析,其原因可能有:

- 項目方員工遭受釣魚攻擊,導致賬戶被盜;

- 項目方下載惡意軟件,導致賬戶被盜;

- 項目方未設置雙因素認證且使用弱密碼導致賬戶被盜;

- 項目方遭受釣魚攻擊,添加惡意書籤從而繞過瀏覽器同源策略,導致項目方 Discord token 被盜。

防騙技巧

| 1 | 作為項目方,應採用官方建議的使用雙因素認證、設置強密碼等安全操作來保護賬戶;項目方要警惕針對自己的各種傳統網絡攻擊和社會工程學攻擊,避免下載惡意軟件,避免訪問釣魚網站。 |

| 2 | 作為 web3 用戶,應首先具備這樣的意識:官方 discord 賬戶被盜越來越頻繁,官方發布的消息也可能是釣魚信息,官方不等於絕對安全。此外,在任何需要自己授權或交易的地方都需要謹慎,盡量從多個渠道進行信息交叉確認。 |

周杰倫遭遇釣魚攻擊,價值百萬 NFT 被盜

2022 年 4 月 1 日愚人節,周杰倫在 Instagram 上發文稱持有的 BAYC#3738 NFT 已被盜。

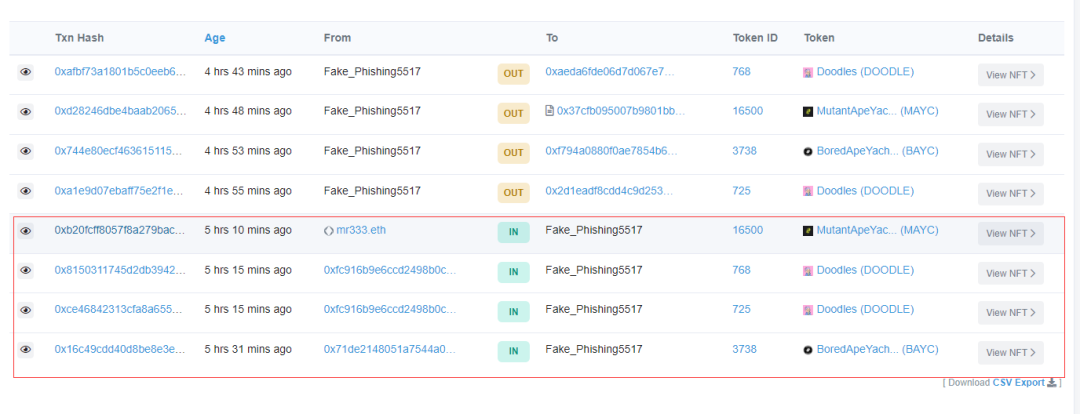

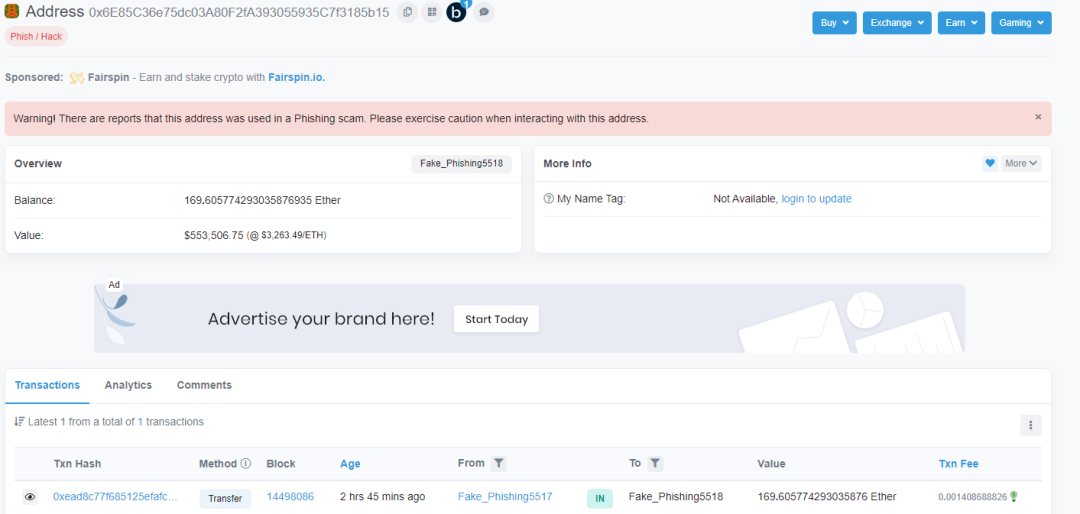

據了解,該 NFT 在今年 1 月由黃立成贈送。在成都鏈安安全團隊的查看之後,發現周杰倫其 0x71de2 開頭的錢包地址先去 mint 新項目後遭遇到釣魚鏈接,隨後在 11 點左右簽名了授權(approve)交易,將 NFT 的權限授予了 0xe34f0 開頭的攻擊者錢包,可能這時候杰倫還沒意識到自己的 NFT,已經處於風險之中。

僅僅過去幾分鐘,攻擊者就在 11:07 將無聊猿 BAYC #3738 NFT 轉移到自己的錢包地址中,隨後在 LooksRare 和 OpenSea 上將盜取的 NFT 賣掉,獲得約 169.6 ETH。

防骗技巧:

| 1 | 作为用户一定不要轻信私聊,攻击者一般会通过私信或邮件来引诱你点击钓鱼网站链接。一切信息先以官网为准,辅助交叉验证,多个渠道验证多份保障。 |

| 2 | 周董这次中招是在 mint 新项目后,猜测骗子利用刚刚用户 mint 新项目后心情好,警惕放松之后迅速推送钓鱼链接进行攻击,所以用户在反诈上一定不能有任何放松,确保每一步都是安全的。 |

Google 广告漏洞置顶的钓鱼网站

2022 年 5 月 10 日,Discord 和加密威胁缓解系统 Sentinel 创始人 Serpent 发推表示,NFT 交易平台 X2Y2 在 Google 搜索页面的首个搜索结果是诈骗网站,它利用 Google 广告的漏洞,使真实网站和诈骗 URL 看起来完全相同,已经有约 100 ETH 被盗。

防骗技巧

| 1 | 搜索引擎虽然方便,但不一定为真。搜索引擎的广告系统是很容易被恶意网站利用的,用户尽量通过官方 twitter 或者 Google 认证过的官方网站入口进入。确认官方信息时尽量进行交叉确认。 |

| 2 | 平常养成注意细节的好习惯,搜索引擎搜出来的结果,如果是广告会有 Ad 字样,避免入坑被钓鱼。 |

假机器人伪装成项目方私聊发送钓鱼网站

最近,笔者在关注某一新项目时,从项目官网加入到了官方 discord 社群,加群后按照国际惯例先进行官方机器人身份验证,然而这一条验证消息却是机器人私信发过来的,此时内心有些疑问,但是看到有 “机器人” 的提示标签后,也没多想。

但当我再打开链接的时候,发现它自动唤起了我的 Metamask 钱包,要求输入密码,此时基本确定网站有问题。后经过调试分析发现,该网站并非真正的 Metamask 弹出的,而是虚假网站仿冒的 Metamask 钱包界面。而如果你输入密码,就会要求助记词验证,最后密码和助记词都会发送到攻击者的后台服务器,自此,你的钱包就已经被盗了。

防骗技巧

| 1 | 对于 discord 私信一定要提高警惕:官方机器人是不会私信要求验证的,一定要先确认是官方机器人的消息。最好的方法是关闭私信消息。 |

| 2 | 驗證身份過程中,是不會要求連接錢包的。 |

| 3 | 相信直覺,覺得奇怪或者反常的操作一定要留個心眼,多進行信息的交叉驗證。 |

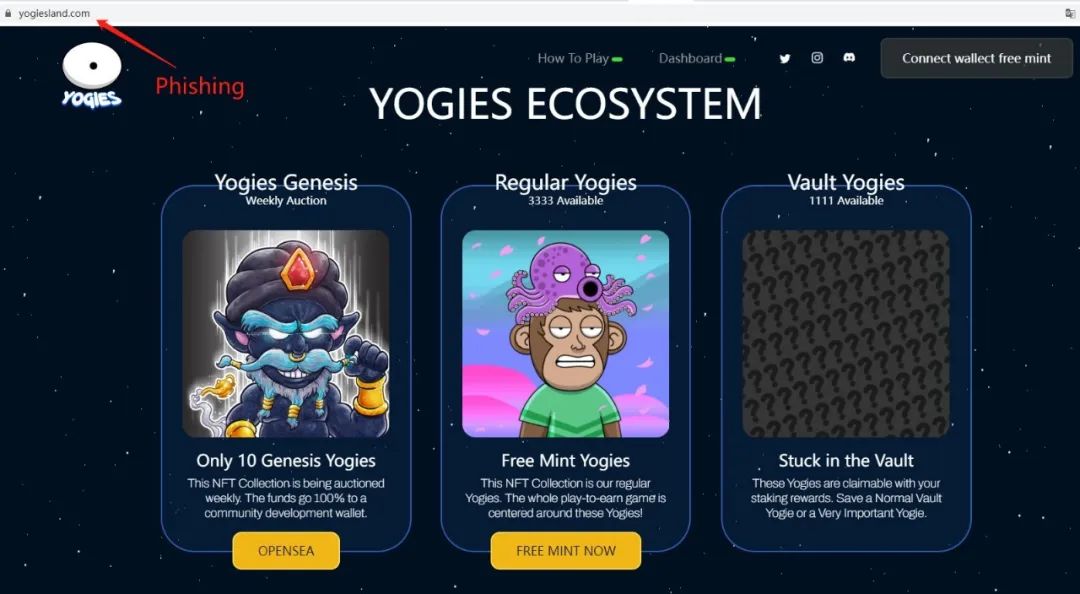

高仿域名和內容的釣魚網站

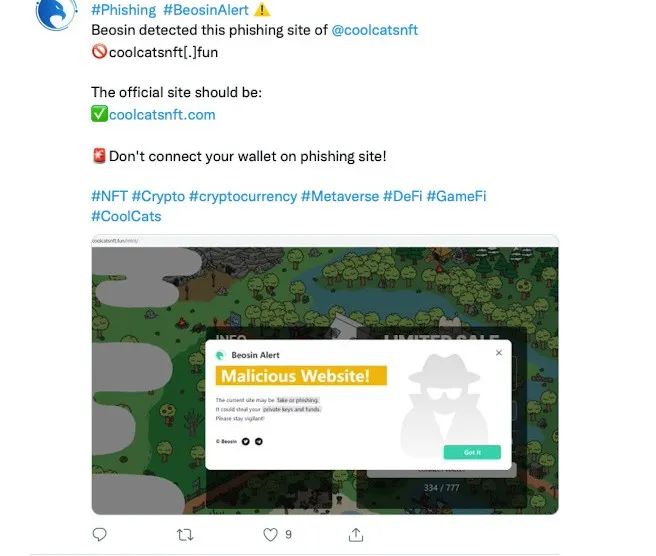

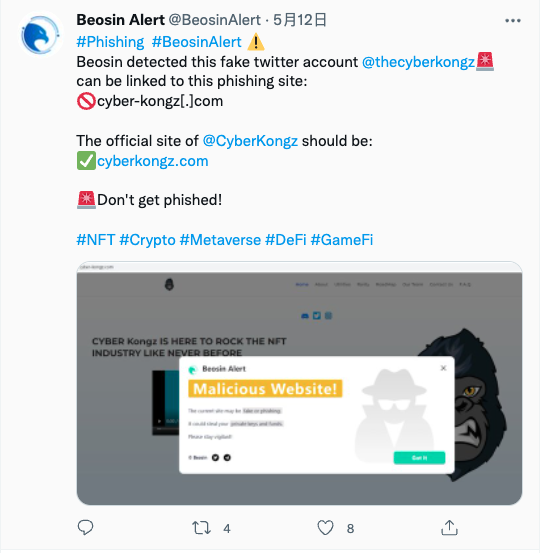

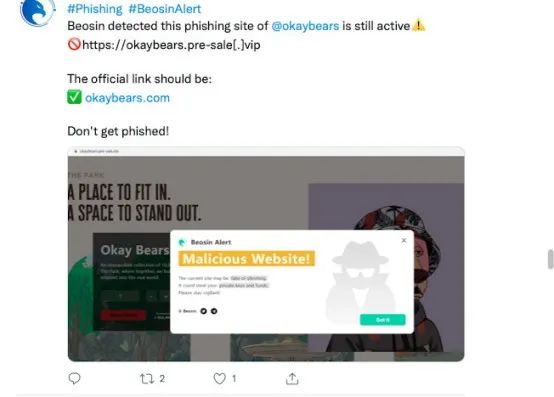

目前筆者在市場上發現了各種各樣的假冒網站,它們大多對官方網站進行域名、內容等超高程度的模仿。這種方式應該是網絡釣魚中最普遍的存在的,其歸納分析,其主要有以下幾種形式:

(1)更換頂級域名,主名不變。例如下圖中官網頂級域名是.com,釣魚網站頂級域名為.fun。

(2)主名添加單詞或符號進行混淆,比如 opensea-office,cyber-kongz 等。

(3)添加二級域名進行混淆,進行釣魚欺騙。

防騙技巧

| 1 | 進入網站時,找到官方 twitter 或 discord,對鏈接進行對比,看是否正確。 |

| 2 | 時刻保持警惕:雖然這類釣魚網站最容易識別,但是量極其大,用戶稍不注意就容易上當受騙。 |

| 3 | 安裝反釣魚插件,可有效輔助識別一部分釣魚網站。但最重要還是需要用戶有謹慎的態度。 |

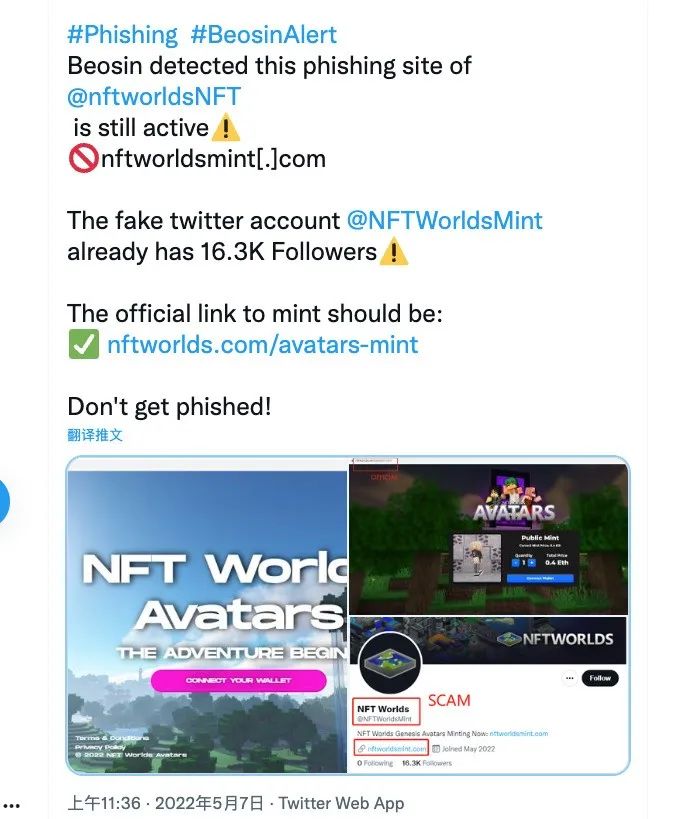

上線了 opensea 的釣魚項目

筆者前段時間在 opensea 遨遊的時候,發現了一個官網還未開售的項目,卻在 opensea 上掛牌了 10k,接近 5.4kowner。一時間警惕心大起,仔細分析發現了釣魚的新套路。這個項目首先利用方式 5 製作了高仿的官網和相似域名,後在 opensea 上線了相似名字的項目,且加上 free mint 等字樣吸引眼球。

此外,還有些釣魚網站也會聯合釣魚 twitter 一起進行詐騙:

防騙技巧

| 1 | 注意辨別 twitter 賬號。釣魚大號一般也會有大量的粉絲,但是評論大部分都是殭屍號評分,或者創建日期早,但是近期才活躍等。 |

| 2 | Opensea 上線的項目不一定都是官網正版項目,目前上面仍存在不少仿盤和釣魚的項目,需要用戶仔細甄別。 |

| 3 | 從多渠道獲取信息,保證官網、opensea 項目、twitter、discord 等多個信息的交叉驗證。也可直接與官方進行聯繫,驗證真假。 |

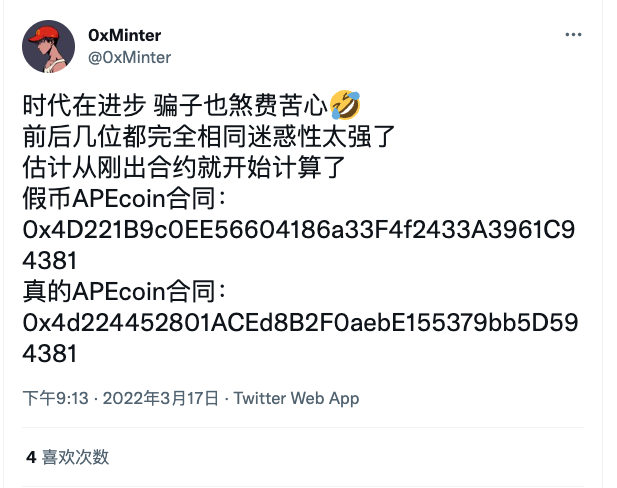

真假合約地址

在今年 3 月出現了一種新騙局,也是讓人開了眼界。APEcoin 項目的合約地址為:

0x4d224452801ACEd8B2F0aebE155379bb5D594381

而攻擊者偽造了前後幾位均相同的假合約,聯合釣魚宣傳一起進行釣魚詐騙,假合約為:

0x4D221B9c0EE56604186a33F4f2433A3961C94381

這種攻擊方式不多見,但是迷惑性很強。不少有安全意識的人會下意識看下合約地址前後幾位是否正常,卻幾乎不會有人全部記下來的。

防騙技巧

| 1 | 對於直接對合約地址進行轉賬交易時,最好全文核對合約地址的正確性。 |

| 2 | 確認地址是從官方途徑正常獲取,避免中間被攻擊者截獲修改。 |

補救措施

上述只列舉了釣魚詐騙界常見的手段,而如今在 web3 持續火爆的情況下,釣魚詐騙的方式層出不窮。用戶需謹記上述防騙技巧,盡全力保證自己不被釣魚詐騙。但是如果萬一已經被詐騙,則可以採取下列措施盡可能補救:

- 馬上進行資產隔離,盡快將剩餘資產轉移到安全位置,避免更大的損失;

- 主動發布聲明,告知大家被盜賬戶的相關信息,避免危及朋友和社區;

- 盡可能保留證據,尋求項目方或機構進行後續處理;

- 可尋求專業的安全公司進行資金追踪,如成都鏈安。

最後,建議記錄並分享被騙經歷,與大家共勉。反釣魚反詐騙,需要每個人都重視,也需要每個人都參與。

免責聲明:作為區塊鏈信息平台,本站所發布文章僅代表作者及嘉賓個人觀點,與 Web3Caff 立場無關。本文內容僅用於信息分享,均不構成任何投資建議及要約,並請您遵守所在國家或地區的相關法律法規。