虛假廣告廣泛撒網,你被釣魚了嗎?

— 導讀/ 原用標題

作者: Lisa@慢雾 AML 團隊

事件背景

5 月 10 日,Sentinel 創始人 Serpent 發推表示,Scammer 利用 Google 廣告的漏洞,使官方和釣魚網站 URL 看起來完全相同。

(來源:https://twitter.com/Serpent/status/1523833573815373824)

通過挖掘該釣魚網站的源代碼,我們找到並分析了 Scammer 的地址情況。

Scammer 地址:

0xf738ffbde48570763d8ce7dc6d263205699d7cd9

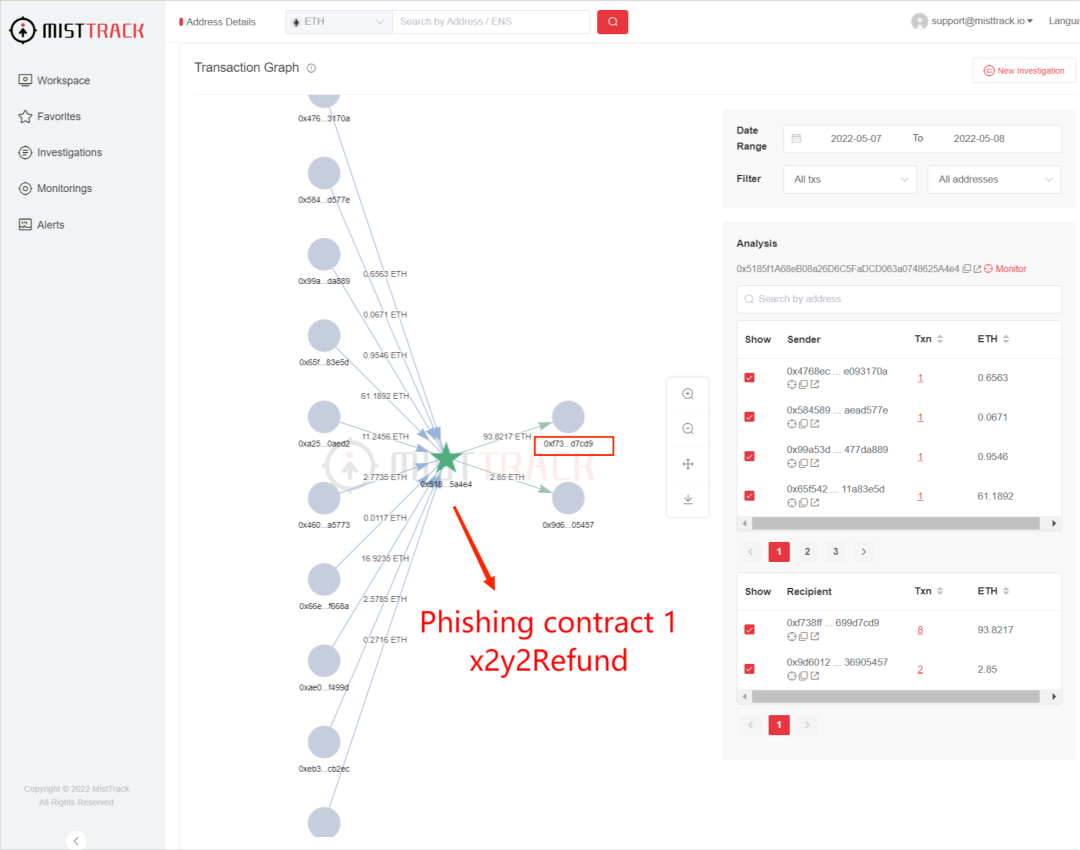

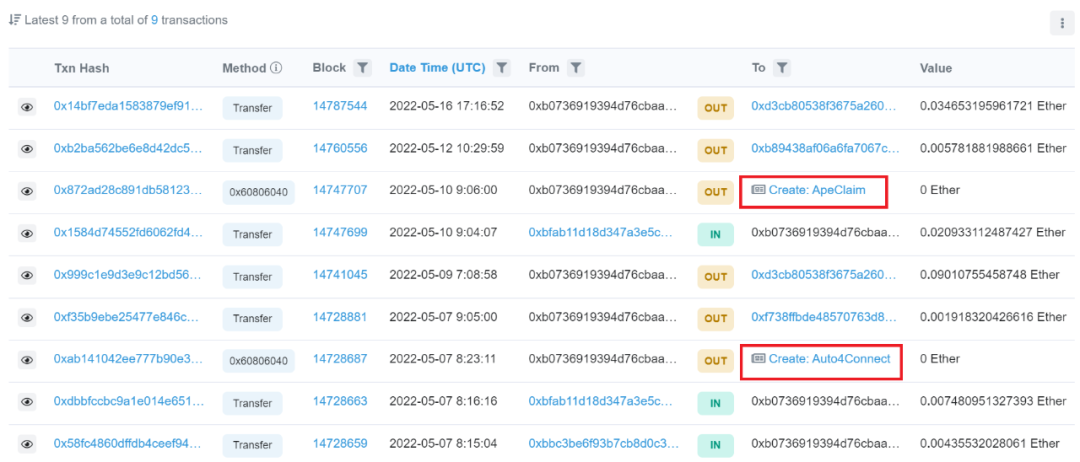

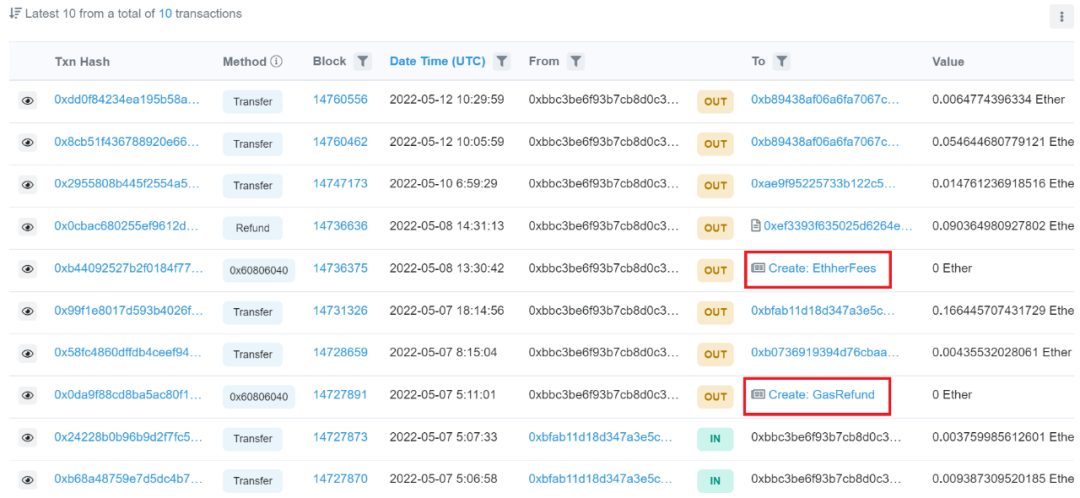

首先,Scammer 於 UTC 時間 5 月 7 日 9 時 11 分創建了釣魚合約 1: x2y2Refund,在當天 15 時 5 分就有第一個受害者上鉤。

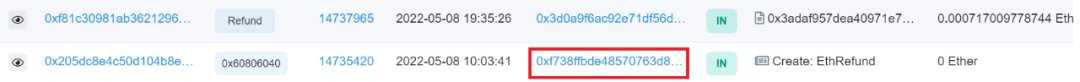

也許是嚐到了甜頭,Scammer 於 5 月 8 日 10 時創建了釣魚合約 2: EthRefund。

接著,Scammer 將釣魚合約 1 和釣魚合約 2 的收入(近 100 ETH)都轉入自己的地址 0xf73…cd9。

我們先來分析下 Scammer 地址,初始資金來源於兩個地址:

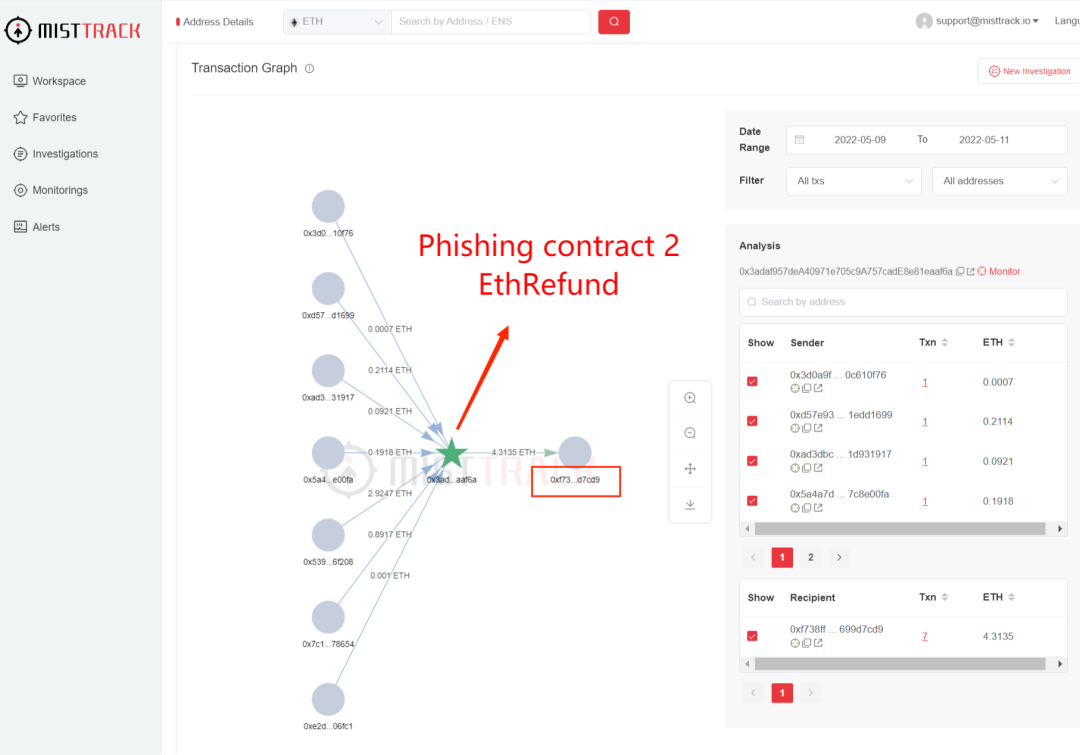

我們先來看地址 0xb07...c49:同樣也是創建了兩個合約 ApeClaim 和 Auto4Connect,合約內容與釣魚合約 2 內容基本一致,可以判斷為也是 Scammer 部署的釣魚合約。

再往上追溯,來看看地址 0xb07...c49 的初始資金來源地址之一 0xbbc...291:無獨有偶,該地址也是創建了兩個合約,內容與釣魚合約 2 基本一致,也可以判斷為釣魚合約。

再向上追溯,發現地址 0xbbc...291 初始資金來源與前面幾個地址的初始資金來源地址之一 0xbfa...69e 都有重合。

先休息片刻,我們往下追溯看看。

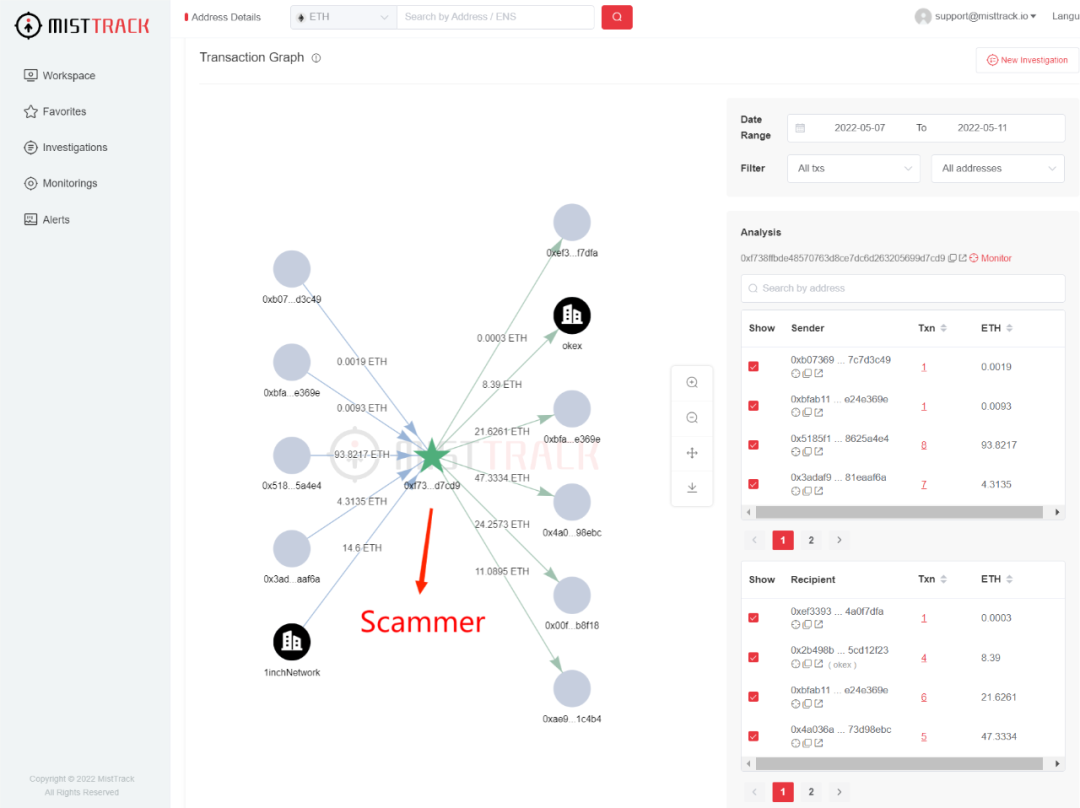

先通過 MistTrack 反洗錢追踪系統來看看 Scammer 地址的情況。

Scammer 地址 0xf73…cd9 累計收入約 113 ETH,其中 8.39 ETH 轉入 OKX,其餘資金主要轉入 4 個地址。

其中一個地址就是上面我們提到的重合地址 0xbfa...69e。通過 MistTrack 顯示,該地址與 mr-beast.eth 相關聯,且交易行為複雜。

該地址 0xbfa...69e 似乎也是盜走了許多人的 NFT,均調用了 transferFrom。

再來看另一個接收地址 0x4a0...ebc:被標記為釣魚地址,持有多種幣種,共收入約 56 ETH。

通過 MistTrack 淺淺追踪一層,發現大部分 ETH 都轉到了 Hitbtc,少部分轉到 Binance, Bitzlato, Cryptonator 交易平台。有趣的是,該釣魚地址為 Ukraine Crypto Donation 捐贈了少許 ETH。

另外兩個地址就不再贅述。

總結

本文主要以一個釣魚網站為例,向上向下追溯並分析了地址的情況。可以看出,這些釣魚網站已經張開血盆大口,到處撒網,一不小心你就中招上鉤了。

面對頻繁出現的騙局,用戶該如何保護自己的資產安全?

1)提高安全意識,建議閱讀《區塊鏈黑暗森林自救手冊》:

2)不點擊不明鏈接,不隨意洩露私鑰助記詞

3)被誘導授權後立即取消,可以使用 https://revoke.cash/ 查看自己是否有可疑的授權歷史。

4)一旦錢包發生了被盜事件,一定要及時轉移資金更換錢包。

5)保持對一切的懷疑之心。

免責聲明:作為區塊鏈信息平台,本站所發布文章僅代表作者及嘉賓個人觀點,與 Web3Caff 立場無關。本文內容僅用於信息分享,均不構成任何投資建議及要約,並請您遵守所在國家或地區的相關法律法規。