Web3 安全領域情勢十分嚴峻。

作者:SharkTeam

封面: Photo by Faded_Gallery on Unsplash

一、概述

2024 年上半年因駭客攻擊、釣魚攻擊、Rugpull 詐騙造成的損失約 14.92 億美元,相較於 2023 年上半年(約 6.90 億美元)年增 116.23%。本報告旨在對全球 2024 年上半年 Web3 產業安全狀況、熱門事件以及加密產業關鍵監管政策進行整理分析。我們期望這份報告為讀者提供有益的資訊和思路,為促進 Web3 的安全、健康發展貢獻力量。

二、趨勢分析

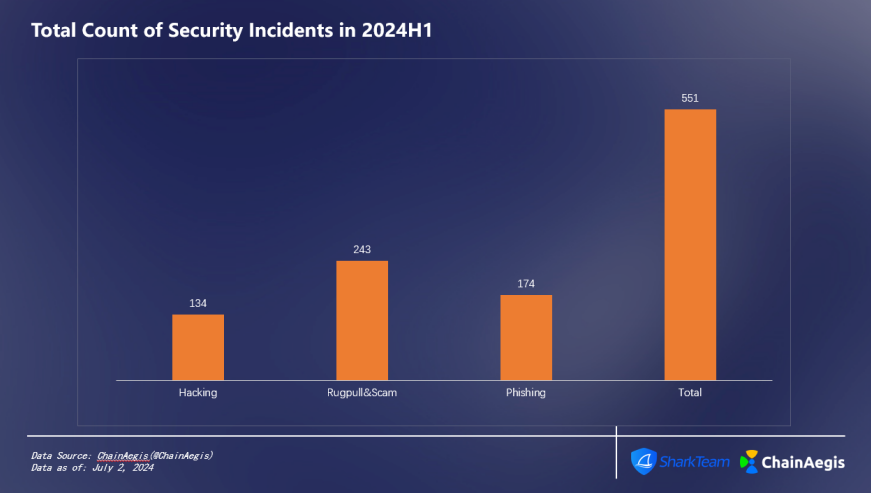

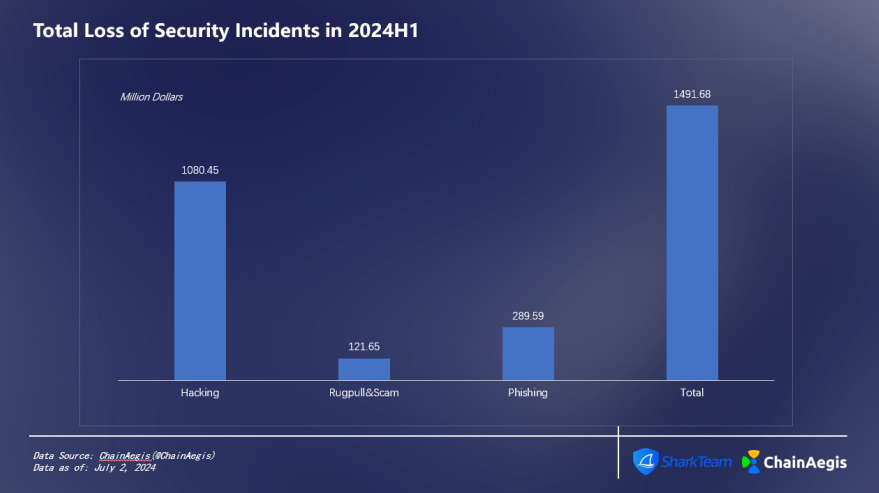

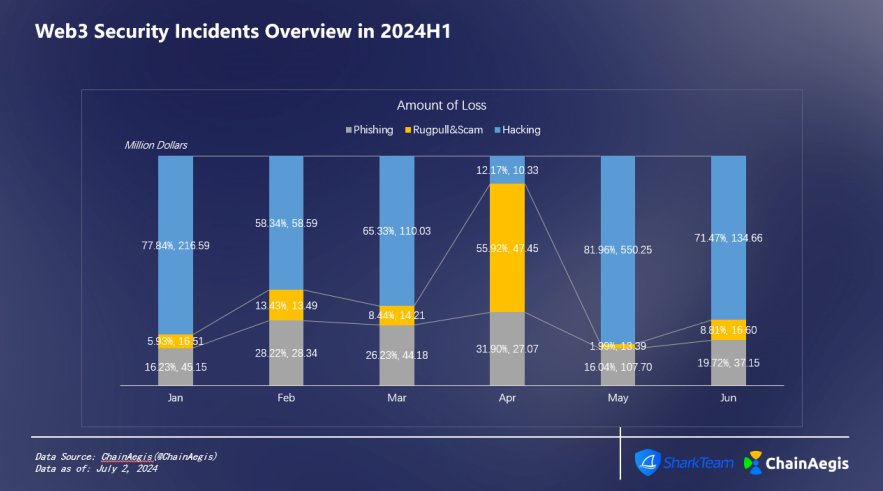

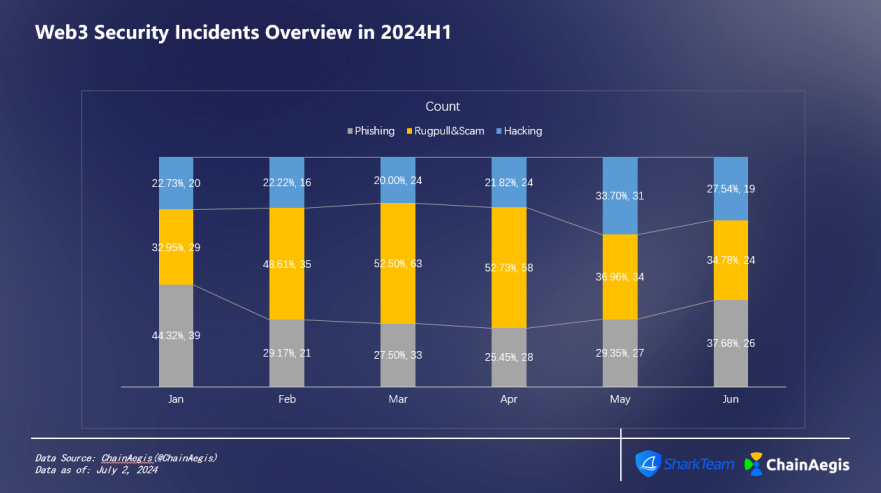

根據 SharkTeam 鏈上智慧風險識別平台 ChainAegis 數據,2024 年上半年 Web3 領域共發生了 551 起安全事件(如圖 1),損失金額累計超過 14.92 億美元(如圖 2),與去年同期相比,安全事件數量增加 25.51%,損失金額增加了 116.23%。

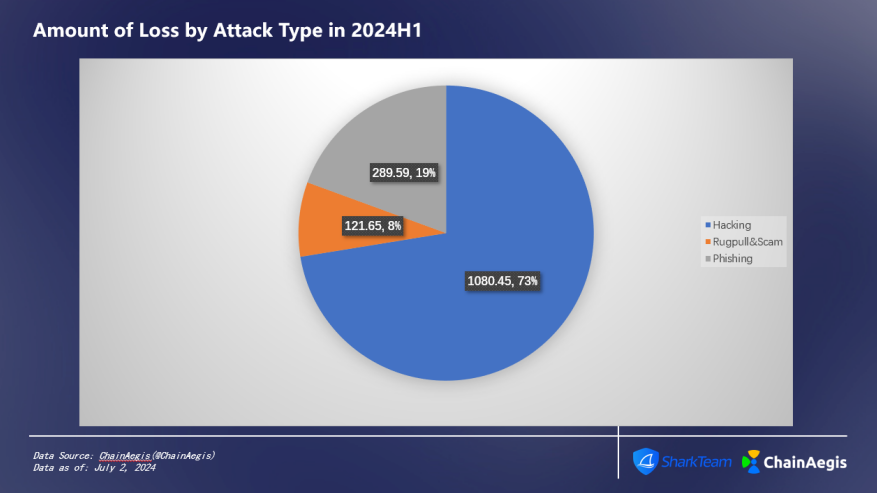

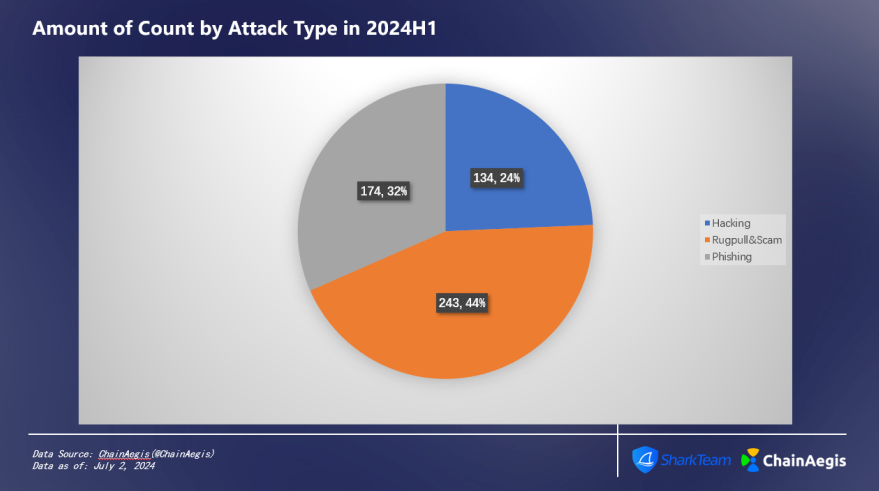

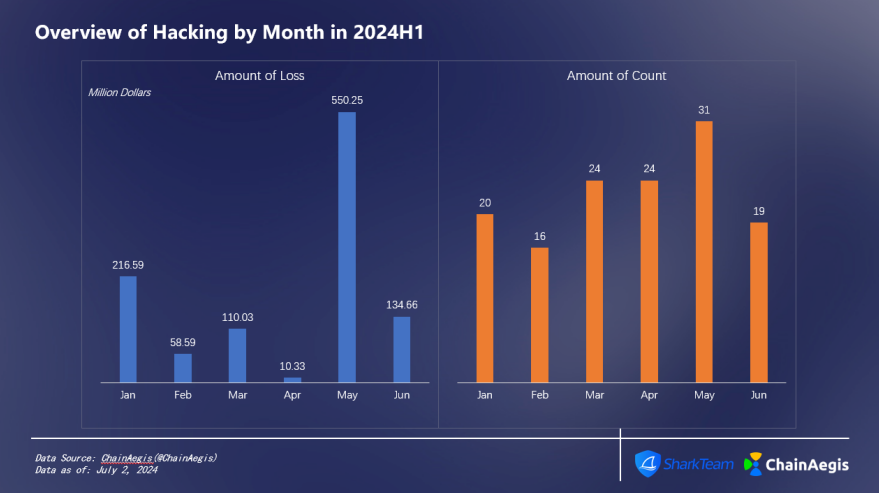

2024 年上半年駭客攻擊類型的安全事件總計發生 134 起,年比 2023 年 H1 增加 103.03%,損失金額達到 10.80 億美元,佔比達 73%(如圖 3),相對 2023 年 H1(4.36 億)年比上升 147.71%。

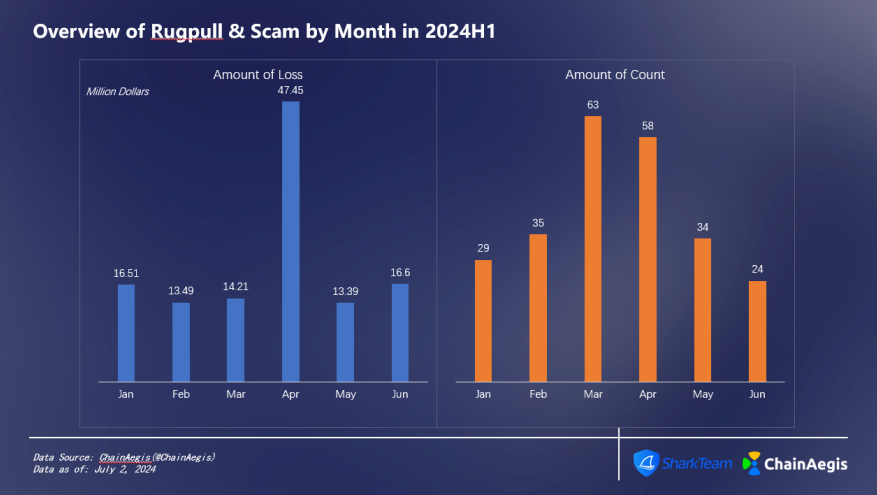

Rug Pull 在上半年總共發生 243 起,年比 2023 年 H1 共 61 起激增 331.15%,損失金額增加 258.82%,共計 1.22 億美元,佔整個 H1 損失金額的 8%。

釣魚攻擊在 H1 總共發生 174 起,較去年同期增漲 40.32%,損失金額高達 2.90 億美元,佔 19%。

H1 分月來看(如圖 5,圖 6),5 月的損失最為嚴重,約 6.43 億美元,安全事件 92 起,其中包含 31 起駭客攻擊事件、34 起 Rugpull 事件、27 起釣魚攻擊事件。

2.1 駭客攻擊

上半年共發生駭客攻擊 134 起,共損失金額達 10.80 億美元。(具體數據見圖 7)

2024 年 5 月 21 日,以太坊上的 Gala Games 協議遭到駭客攻擊,損失 2,180 萬美元,攻擊發生後專案方立即採取行動,並將駭客的地址拉進黑名單,凍結關於更多代幣出售的權限。

2024 年 5 月 31 日日本證券公司 DMM.com 旗下子公司 DMM Bitcoin 交易所發生未經授權的巨額比特幣流出,外流金額約 480 億日元(約 3 億美元),是史上第七大損失的加密貨幣攻擊事件,也是自 2022 年 12 月以來損失最大的攻擊。

2.2 Rugpull & Scams

如下圖(圖 8)所示,Rugpull & Scam 事件 3 月發生頻率高達 63 起,6 月發生頻率最低,共 24 起;4 月損失金額最高,約 4745 萬美元,其中,ZKasino 專案方跑路事件為造成 4 月損失最高的主要原因。

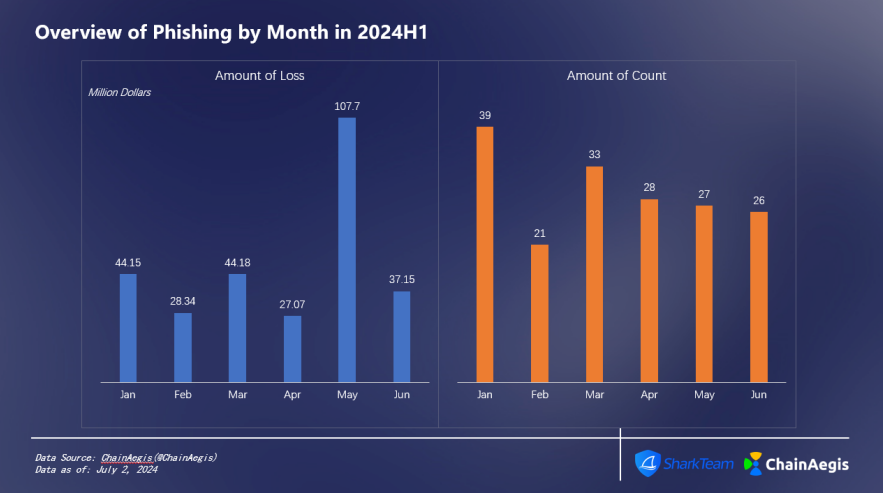

2.3 釣魚攻擊

如下圖(圖 9)所示, 釣魚攻擊在 1 月發生頻率最高共 39 起,造成損失金額約 4415 萬美元;2 月發生頻率最低共 21 起,造成損失金額約 2834 萬美元。 5 月雖然釣魚事件僅發生 27 起,但造成損失金額為上半年曆月最高,達 1.08 億美元。其中,2024 年 5 月 3 日,有使用者因地址污染釣魚手法被釣魚 1155WBTC,價值超過 7 千萬美元。

三、典型案例分析

3.1 Sonne Finance攻擊事件分析

2024 年 5 月 15 日,Sonne Finance 遭受攻擊,專案方損失超過 2 千萬美元。

攻擊者:0xae4a7cde7c99fb98b0d5fa414aa40f0300531f43

攻擊交易:

0x9312ae377d7ebdf3c7c3a86f80514878deb5df51aad38b6191d55db53e42b7f0

攻擊過程如下:

1. 閃電貸 35,569,150 VELO,並將這些 VELO Token 轉移 (transfer) 至 soVELO 合約中

因為是直接轉帳(捐贈),沒有鑄造 soVELO Token。因此,soVELO 合約中,totalCash 增加了 35,569,150 VELO, soVELO 的 totalSupply 不變。

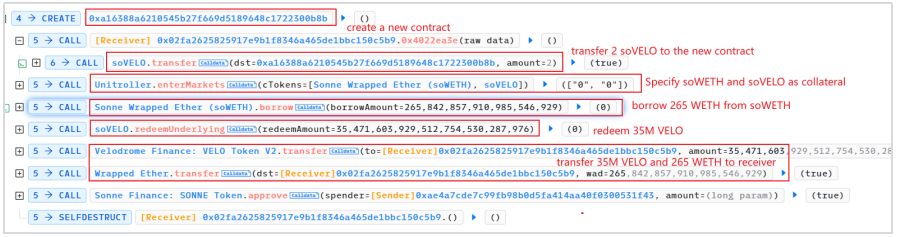

2. 攻擊者新建合約 0xa16388a6210545b27f669d5189648c1722300b8b,在新合約中對目標合約發動攻擊,攻擊流程如下:

(1)向新合約轉入 2 soVELO

(2)將 soWETH 和 soVELO 聲明為抵押物

(3)向 soWETH 借貸 265,842,857,910,985,546,929 WETH

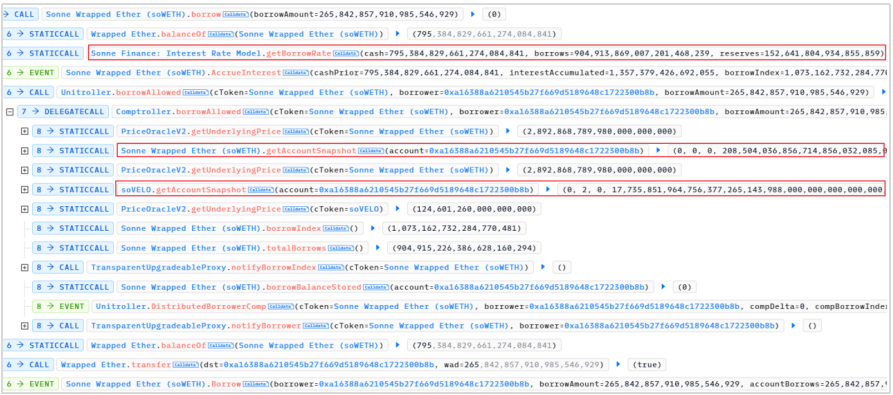

從以上 borrow 函數的執行過程中,根據 getAccountSnapshot 函數的回傳值,發現:

對於 soWETH 合約,新合約餘額為 0,借貸額為 0,兌換率 (exchangeRate) 為 208,504,036,856,714,856,032,085,073

對於 soVELO 合約,新合約餘額為 2,即抵押了 2wei 的 soVELO,借貸額為 0,兌換率 (exchangeRate) 為 17,735,851,964,756,377,265,143,988,000,000,000,000,00,0

exchangeRate 計算如下:

抵押 1wei 的 soVELO,可以藉貸不超過 17,735,851,964,756,377,265,143,988 VELO,而藉貸 265,842,857,910,985,546,929 WETH,至少需要抵押 265,842,857,910,985,546,929 soWETH,

soWETH 的價格:soWETHPrice = 2,892,868,789,980,000,000,000,

soVELO 的價格:soVELOPrice = 124,601,260,000,000,000

抵押 1wei 的 soVELO 可藉貸的 WETH 數量如下:

1 * exchangeRate * soVELOPrice / soWETHPrice = 763,916,258,364,900,996,923

約 763 WETH。僅需 1wei 的 soVELO 抵押就足以支持本次借貸。

借貸 265,842,857,910,985,546,929 WETH(約 265 WETH)換算成抵押物 soVELO,至少需要抵押的 soVELO 數量為:

265,842,857,910,985,546,929 * soWETHPrice / soVELOPrice / exchangeRate = 0.348

即 1wei 的 soVELO 抵押物即可。

實際上 2wei 的 soVELO 抵押物,在藉貸時只用到了 1wei

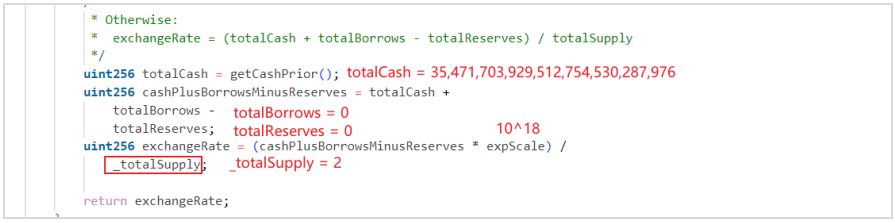

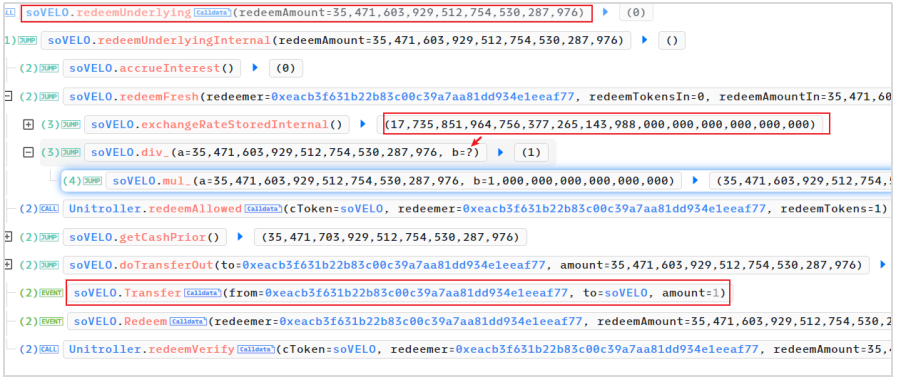

(4)贖回標的資產,即 35,471,603,929,512,754,530,287,976 VELO

exchangeRate = 17,735,851,964,756,377,265,143,988,000,000,000,000,000,000

贖回 35,471,603,929,512,754,530,287,976 VELO 所需的抵押物 soVELO 的數量為

35,471,603,929,512,754,530,287,976 * 1e18 / exchangeRate = 1.99999436

在計算時,因為計算採用了截斷取整而不是四捨五入,實際計算的所需抵押物為 1wei 的 soVELO。

實際抵押物為 2wei 的 soVELO,其中 1wei 用於上面的借貸 265WETH,剩下的 1wei 用於贖回 35M VELO

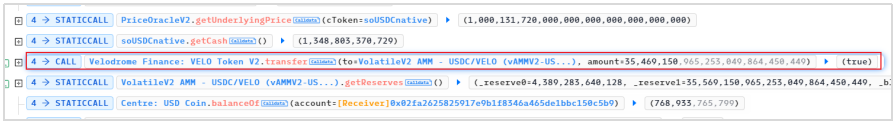

(5)將藉貸的 265 WETH 以及贖回的 35M VELO 轉帳給攻擊合約

3. 重複 3 次(共 4 次)建立新合約,重複攻擊。

4. 最後,償還閃電貸。

5. 漏洞分析

以上攻擊過程中利用了 2 個漏洞:

(1)捐贈攻擊:直接向 soVELO 合約轉帳(捐贈)VELO Token,改變了 exchangeRate,使得攻擊者可以在只有 1wei soVELO 的抵押物的情況下,借貸出約 265 WETH

(2)計算精度問題:利用計算過程中的精度損失以及被修改的 exchangeRate,在只抵押了 1wei soVELO 的情況下,可以贖回 35M VELO

6. 安全建議

針對本次攻擊事件,我們在開發過程中應遵循以下注意事項:

(1)專案在設計和開發過程中,要保持邏輯的完整性和嚴謹性,尤其存款、質押、更新狀態變數以及計算過程中乘除法計算結果的取捨問題,要盡可能多考慮一些情況,使得邏輯完整,沒有漏洞。

(2)專案上線前,需要由第三方專業的審計公司進行智慧合約審計。

3.2 Web 3常見釣魚方式分析及安全建議

Web3 釣魚是一種針對 Web3 用戶的常見攻擊手段,透過各種方式竊取用戶的授權、簽名,或誘導用戶進行誤操作,目的是竊取用戶錢包中的加密資產。

近年來,Web3 釣魚事件不斷出現,且發展出釣魚即服務的黑色產業鏈(Drainer as a Service, DaaS), 安全形勢嚴峻。

本文中,SharkTeam 將對常見的 Web3 釣魚方式進行系統分析並給予安全防範建議,供大家參考,希望能幫助使用者更好的識別釣魚騙局,保護自身的加密資產安全。

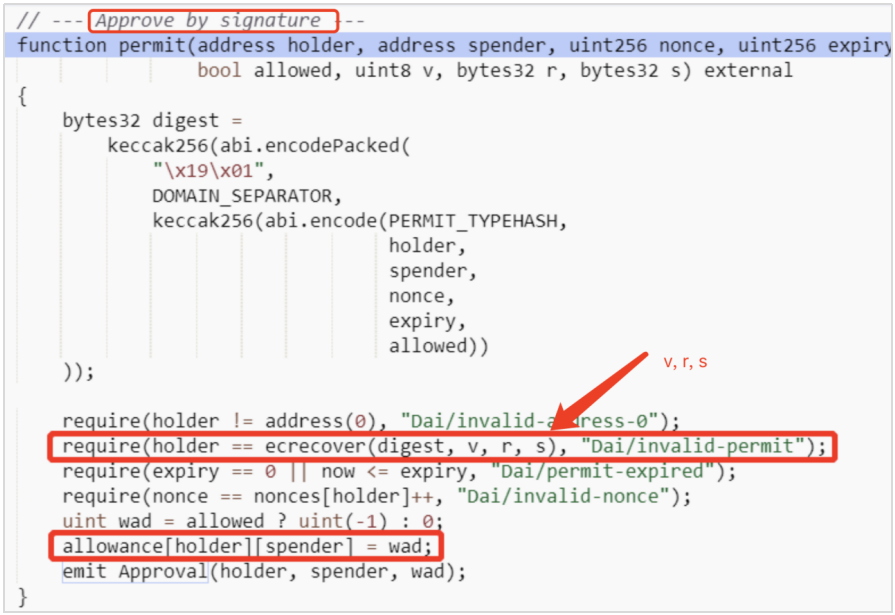

- Permit 鏈下簽名釣魚

Permit 是針對 ERC-20 標準下授權的擴充功能,簡單來說就是你可以簽名批准其他位址來挪動你的 Token。其原理是你通過簽名的方式表示被授權的地址可以通過這個簽名來使用你的代幣,然後被授權的地址拿著你的簽名進行鏈上 permit 交互後就獲取了調用授權並可以轉走你的資產。 Permit 鏈下簽名釣魚通常分為三個步驟:

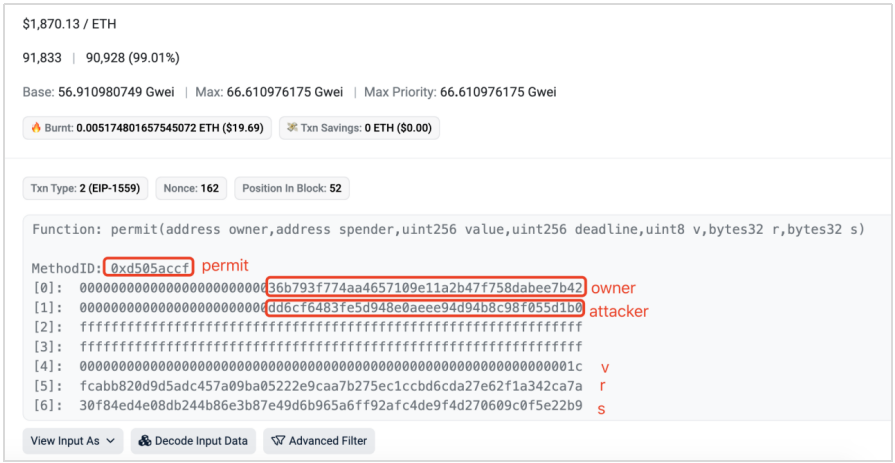

(1)攻擊者偽造釣魚連結或釣魚網站,誘導用戶透過錢包進行簽名(無合約交互,不上鍊)。

(2)攻擊者呼叫 permit 函數,完成授權。

(3)攻擊者呼叫 transferFrom 函數,將受害者資產轉出,完成攻擊。

這裡先說明 transfer 和 transferFrom 的區別,當我們直接進行 ERC20 轉帳的時候,通常是呼叫 ERC20 合約中的 transfer 函數,而 transferFrom 通常是在授權第三方將我們錢包內的 ERC20 轉移給其他位址時使用。

這種簽名是一個無 Gas 的鏈下簽名,攻擊者拿到後會執行 permit 和 transferFrom 鏈上交互,所以在受害人地址的鏈上記錄中看不到授權記錄,在攻擊者地址中可以看到。一般來說這種簽名是一次性的,不會重複或持續產生釣魚風險。

- Permit 2鏈下簽名釣魚

Permit2 是 Uniswap 為了方便用戶使用,在 2022 年底推出的一個智能合約,它是一個代幣審批合約,允許代幣授權在不同的 DApp 中共享和管理,未來隨著越來越多的項目與 Permit2 集成,Permit2 合約可以在 DApp 生態系統中實現更統一的授權管理體驗,並且節省使用者交易成本。

Permit2 出現之前,在 Uniswap 上進行代幣兌換需要先授權(Approve)再兌換(Swap),需要操作兩次,也需要花費兩筆交易的 Gas 費。在 Permit2 推出後,用戶一次把額度全部授權給 Uniswap 的 Permit2 合約,之後的每次兌換只需要進行鏈下簽名即可。

Permit2 雖然提高了用戶的體驗,但隨之而來是針對 Permit2 簽名的釣魚攻擊。和 Permit 鏈下簽章釣魚類似,Permit2 也是鏈下簽章釣魚,此種攻擊主要分為四步驟:

(1)前提條件是用戶的錢包在被釣魚之前已使用過 Uniswap 並將代幣額度授權給了 Uniswap 的 Permit2 合約(Permit2 預設會讓用戶授權該代幣的全部餘額的額度)。

(2)攻擊者偽造釣魚連結或釣魚頁面,誘導用戶進行簽名,釣魚攻擊者獲取所需的簽名信息,和 Permit 鏈下簽名釣魚類似。

(3)攻擊者呼叫 Permit2 合約的 permit 函數,完成授權。

(4)攻擊者呼叫 Permit2 合約的 transferFrom 函數,將受害者資產轉出,完成攻擊。

這裡攻擊者接收資產的地址通常有多個,通常其中一個金額最大的接收者是實施釣魚的攻擊者,另外的則是提供釣魚即服務的黑產地址(釣魚即服務 DaaS 的供應商地址,例如 PinkDrainer、InfernoDrainer、AngelDrainer 等)。

- eth_sign 鏈上盲簽釣魚

eth_sign 是一種開放式簽名方法,可以對任意哈希進行簽名,攻擊者只需構造出任意惡意需簽名資料(如:代幣轉賬,合約調用、獲取授權等)並誘導用戶透過 eth_sign 進行簽名即可完成攻擊。

MetaMask 在進行 eth_sign 簽章時會有風險提示,imToken、OneKey 等 Web3 錢包都已停用此函數或提供風險提示,建議所有錢包廠商停用此方法,防止使用者因缺乏安全意識或必要的技術累積而被攻擊。

- personal_sign/signTypedData 鏈上簽名釣魚

personal_sign、signTypedData 是常用的簽章方式,通常使用者需要仔細檢查發起者、網域、簽章內容等是否安全,如果是有風險的,要格外警惕。

此外,如果像上面這種情況 personal_sign、signTypedData 被用成 “盲簽”,用戶看不到明文,容易被釣魚團夥利用,也會增加釣魚風險。

- 授權釣魚

攻擊者透過偽造惡意網站,或在專案官網上掛馬,誘導使用者對 setApprovalForAll、Approve、Increase Approval、Increase Allowance 等操作進行確認,取得使用者的資產操作授權並實施竊盜。

- 地址污染釣魚

地址污染釣魚也是近期猖獗的釣魚手段之一,攻擊者監控鏈上交易,之後根據目標用戶歷史交易中的對手地址進行惡意地址偽造,通常前 4~6 位和後 4~6 位與正確的對手方地址方相同,然後用這些惡意偽造地址向目標用戶地址進行小額轉帳或無價值代幣轉帳。

如果目標用戶在後續交易中,因個人習慣從歷史交易訂單中複製對手地址進行轉賬,則極有可能因為大意將資產誤轉到惡意地址上。

2024 年 5 月 3 日因為此地址污染釣魚手法被釣魚 1155WBTC,價值超過 7 千萬美元。

正確位址:0xd9A1b0B1e1aE382DbDc898Ea68012FfcB2853a91

惡意位址:0xd9A1C3788D81257612E2581A6ea0aDa244853a91

正常交易:

地址污染:

誤轉交易:

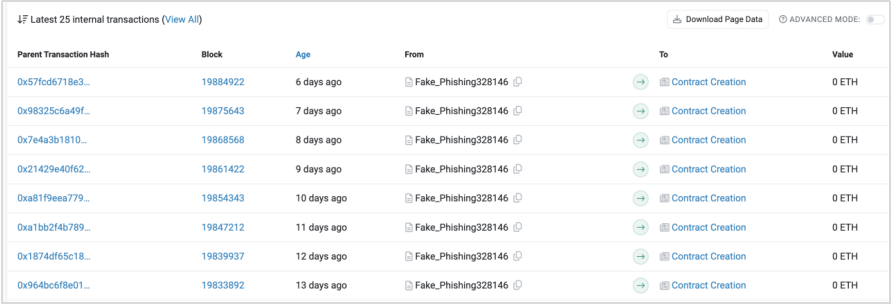

- 更隱密的釣魚,利用 CREATE2 繞過安全偵測

目前,各錢包和安全插件已逐步實現對釣魚黑名單和常見釣魚方式的可視化風險提醒,對簽名資訊也展示的愈發完整,提高了普通用戶識別釣魚攻擊的能力。但攻防技術總是在相互對抗又不斷發展的,更隱密的釣魚方式也不斷出現,需要提高警覺。利用 CREATE2 繞過錢包和安全插件的黑名單偵測就是近期比較常見的方式。

Create2 是以太坊'Constantinople'升級時引入的操作碼,允許使用者在以太坊上創建智慧合約。原來的 Create 操作碼是根據創建者的位址和 nonce 來產生新位址的,Create2 允許使用者在合約部署前計算位址。 Create2 對以太坊開發者來說是一個非常強大的工具,可以實現先進和靈活的合約互動、基於參數的合約地址預計算、鏈下交易和特定分散式應用的靈活部署和適配。

Create2 在帶來好處的同時也帶來了新的安全風險。 Create2 可以被濫用來產生沒有惡意交易歷史的新位址,繞過錢包的黑名單偵測和安全警報。當受害者簽署惡意交易時,攻擊者就可以在預先計算的地址上部署合約,並將受害者的資產轉移到該地址,且這是一個不可逆的過程。

此攻擊特點:

允許預測性建立合約位址,使攻擊者能夠在部署合約之前欺騙使用者授予權限。

由於授權時合約尚未部署,因此攻擊地址是新地址,檢測工具無法基於歷史黑名單來進行預警,具有更高的隱藏性。

以下是利用 CREATE2 進行釣魚的範例:

在這筆交易中,受害者把地址中的 sfrxETH 轉給了惡意地址(0x4D9f77),該地址是一個新的合約地址,沒有任何交易記錄。

但是打開這個合約的創建交易可以發現,該合約在創建的同時完成了釣魚攻擊,將資產從受害者地址轉出。

查看該交易的執行情況,可以看到 0x4d9f7773deb9cc44b34066f5e36a5ec98ac92d40 是在呼叫 CREATE2 之後建立的。

另外,透過分析 PinkDrainer 的相關地址可以發現,該地址每天都在透過 CREATE2 創建新的合約地址進行釣魚。

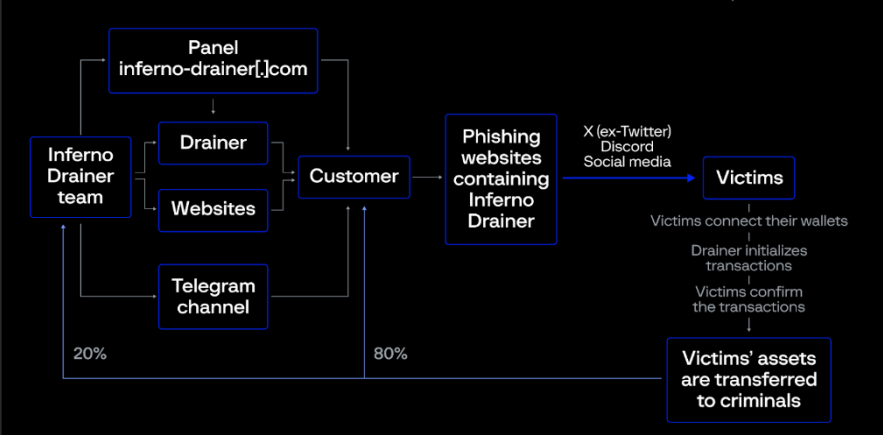

- 釣魚即服務

釣魚攻擊日益猖獗,也因不法獲利頗豐,已逐步發展出以釣魚即服務(Drainer as a Service, DaaS)的黑色產業鏈,比較活躍的如:

Inferno/MS/Angel/Monkey/Venom/Pink/Pussy/Medusa 等,釣魚攻擊者購買這些 DaaS 服務,快速且低門檻的構建出成千上萬釣魚網站、欺詐帳號等,如洪水猛獸衝進這個行業,威脅著用戶的資產安全。

以 Inferno Drainer 為例,這是一個臭名昭著的網路釣魚團夥,他們透過在不同網站上嵌入惡意腳本來實現釣魚。例如,他們透過傳播 seaport.js、coinbase.js、wallet-connect.js 偽裝成流行的 Web3 協議功能(Seaport、WalletConnect 和 Coinbase)誘導用戶整合或點擊,在用戶確認後,會自動將用戶資產轉到攻擊者地址。目前已發現超過 14,000 個包含惡意 Seaport 腳本的網站,超過 5,500 個包含惡意 WalletConnect 腳本的網站,超過 550 個包含惡意 Coinbase 腳本的網站,以及超過 16,000 個與 Inferno Drainer 相關的惡意域名,超過 100 個加密品牌的品牌名稱受到影響。

在釣魚即服務框架下,通常 20% 的被盜資產會自動轉移給 Inferno Drainer 的組織者地址,釣魚實施者保留剩餘的 80%。除此之外,Inferno Drainer 定期提供創建和託管網路釣魚網站的免費服務,有時釣魚服務也會要求收取被騙資金的 30% 的費用,這些網路釣魚網站是為那些能夠吸引受害者訪問但缺乏創建和託管網站的技術能力或根本不想自己執行此任務的釣魚攻擊者設計的。

那麼,這種 DaaS 騙局是如何運作的,下圖是 Inferno Drainer 的加密詐騙方案的分步描述:

- Inferno Drainer 透過名為 Inferno Multichain Drainer 的 Telegram 頻道來推廣他們的服務,有時攻擊者也透過 Inferno Drainer 的網站存取該服務。

- 攻擊者透過 DaaS 服務功能,設定並產生屬於自己的釣魚網站,並透過 X(Twitter)、Discord 和其他社群媒體進行傳播。

- 受害者被誘導並掃描這些釣魚網站上包含的二維碼或其他方式來連接他們的錢包。

- Drainer 檢查受害者最有價值、最容易轉移的資產,並初始化惡意交易。

- 受害者確認了這筆交易。

- 資產轉移給犯罪分子。 在被盜資產中,20% 轉移給 Inferno Drainer 開發商,80% 轉移給釣魚攻擊者。

- 安全建議

(1)首先,用戶一定不要點擊偽裝成獎勵、空投等利好消息的不明連結;

(2)官方社媒帳號被盜事件也越來越多,官方發布的消息也可能是釣魚訊息,官方消息也不等於絕對安全;

(3)使用錢包、DApp 等應用程式時,一定要注意甄別,謹防偽造網站、偽造 App;

(4)任何需要確認的交易或簽名的訊息都需要謹慎,盡量從目標、內容等資訊上進行交叉確認。拒絕盲簽,保持警惕,懷疑一切,確保每一步操作都是明確和安全的。

(5)另外,使用者需要對本文所提的常見釣魚攻擊方式有所了解,並且要學會主動辨識釣魚特徵。掌握常見簽章、授權函數及其風險,掌握 Interactive(互動網址)、Owner(授權方位址)、Spender(被授權方位址)、Value(授權數)、Nonce(隨機數)、Deadline(過期時間)、 transfer/transferFrom(轉帳)等欄位內容。

四、FIT21 法案解析

2024 年 5 月 23 日,美國眾議院以 279 票贊成、136 票反對的結果正式通過 FIT21 加密法案(Financial Innovation and Technology for the 21st Century Act)。美國總統拜登宣布,他不會否決該法案,並呼籲國會就「數位資產全面、平衡的監管框架」進行合作。

FIT21 旨在為區塊鏈項目在美國的安全有效啟動提供途徑,明確美國證券交易委員會(SEC)與商品期貨交易委員會(CFTC)之間的職責界限,區分數位資產是證券還是商品,加強對加密貨幣交易所的監管,以更好地保護美國消費者。

4.1 FIT21 法案包含哪些重要內容

- 數位資產的定義

法案原文:IN GENERAL.—The term 'digital asset' means any fungible digital representation of value that can be exclusively possessed and transferred, person to person, without necessary reliance on an inter 研究

法案中定義「數位資產」為一種可交換的數位表徵形式,可以在不依賴中介的情況下由個人到個人轉移,並且在密碼學保護的公共分散式帳本上進行記錄。這種定義包含了廣泛的數位形態,從加密貨幣到代幣化的實體資產。

- 數位資產的分類

法案提出了幾個關鍵要素用於區分數位資產屬於證券還是商品:

(1)投資合約(The Howey Test)

如果一個數位資產的購買被視為投資,且投資者期待透過企業家或第三方努力獲得利潤,該資產通常被視為證券。這是根據美國最高法院在 SEC v. WJ Howey Co. 案中製定的標準,通常稱為 Howey 測試。

(2)使用與消費

如果數位資產主要用作消費品或服務的媒介,而不是作為投資來期望資本增值,如代幣可用於購買特定服務或產品,雖然在實際市場中,這些資產也可能被投機性購買和持有,但從設計和主要用途的角度來看,它可能不會被歸類為證券,而是作為一種商品或其他非證券資產。

(3)去中心化程度

法案特別強調了區塊鏈網路的去中心化程度。如果某個數位資產背後的網路高度去中心化,沒有中心化權威控制網路或資產,這種資產可能更傾向於被視為商品。這一點很重要,因為「商品」與「證券」的定義之間存在關鍵差異,這對它們的監管方式產生了影響。

美國商品期貨交易委員會(CFTC)將把數位資產作為一種商品進行監管,「如果它運行的區塊鏈或數位帳本是功能性的和去中心化的」。

美國證券交易委員會(SEC)將把數位資產作為一種證券進行監管,「如果其相關的區塊鏈是功能性的,但不是嚴格去中心化的」。

該法案將去中心化定義為,「除其他要求外,沒有人擁有單方面控制區塊鏈或其使用的權力,並且沒有發行人或關聯人控制數位資產 20% 或更多的所有權或投票權」。

以去中心化程度界定的具體標準有以下幾點:

控制權與影響力:在過去 12 個月內,沒有任何個人或實體具有單方面的權力,直接或透過合約、安排或其他方式,來控製或實質改變區塊鏈系統的功能或運作。

所有權分佈:在過去 12 個月內,沒有任何與數位資產發行者相關的個人或實體,在總計中擁有超過 20% 的數位資產發行總量。

投票權與治理:在過去 12 個月內,沒有任何與數位資產發行者相關的個人或實體能夠單方面指導或影響超過 20% 的數位資產或相關去中心化治理系統的投票權。

程式碼貢獻與修改:在過去 3 個月內,數位資產發行者或相關人員沒有對區塊鏈系統的原始碼進行過實質性的、單方面的修改,除非這些修改是為了解決安全漏洞、維護常規、防範網路安全風險或其他技術改進。

行銷與推廣:在過去 3 個月內,數位資產發行者及其關聯人沒有將數位資產作為一種投資來向公眾市場行銷。

在這些界定標準中,比較硬性的標準是,所有權和治理權分佈,20% 的邊界線對於數位資產定義為證券或商品意義重大,同時因為受益於區塊鏈的公開透明、可追溯、不可篡改的特性,這個界定標準的量化也會變得更清晰、更公平。

(4)功能與技術特性

數位資產與底層區塊鏈技術的連結也是決定監管方向的重要原因之一,這種連結通常包括數位資產如何被創建、發行、交易和管理:

資產發行:許多數位資產是透過區塊鏈的程式化機制發行的,這意味著它們的創建和分配基於預設的演算法和規則,而不是人工幹預。

交易驗證:數位資產的交易需要透過區塊鏈網路中的共識機制來驗證和記錄,確保每一筆交易的正確性和不可篡改性。

去中心化治理:部分數位資產專案實現了去中心化治理,持有特定代幣的使用者可以參與到專案的決策過程中,例如對專案未來發展方向的投票。

這些特徵直接影響資產如何被監管。如果數位資產主要是透過區塊鏈的自動化程序提供經濟回報或允許投票參與治理,它們可能被視為證券,因為這表明投資者在期待透過管理或企業的努力獲得利益。如果數位資產的功能主要是作為交換媒介或直接用於商品或服務的獲取,則可能更傾向於被分類為商品。

- 數位資產的推廣與銷售

數位資產如何在市場上推廣和銷售也是 FIT21 中的重要內容,如果數位資產主要透過投資的預期回報進行行銷,它可能會被視為證券。這裡的內容極為重要,因為它的意義在於規範了數位資產的監管框架,並且會影響到下一個可能透過現貨 ETF 的數位資產是什麼。

(1)註冊與監管的責任

數位資產有兩種定義方向,分別是數位商品和證券。法案規定,根據定義方向不同,數位資產的監管由兩個主要機構共同負責:

商品期貨交易委員會(CFTC):負責監管數位商品交易和相關的市場參與者。

證券交易委員會(SEC):負責監管那些被視為證券的數位資產及其交易平台。

(2)代幣內部人士的鎖定期限

法案原文:"A restricted digital asset owned by a related person or an affiliated person may only be offered or sold after 12 months after the later of— (A) the date on which such restric was assort. digital asset maturity date." .

該條款規定了內部人士的代幣持有從獲得日期起至少需要鎖定 12 個月,或從被定義的「數位資產成熟日期」起鎖定 12 個月,以較晚的日期為準。

這種延遲銷售的能力,有助於防止內部人士利用未公開資訊獲利,或不公平地影響市場價格。透過使內部人士的利益與專案的長期目標一致,於避免投機和操縱市場的行為,有助於創造一個更穩定公正的市場環境。

(3)數位資產關聯人銷售限制

法案原文:"Digital assets may be sold by an affiliated person under the following conditions: (1) The total volume of digital assets sold by the person does not exceed 1% of the outstanding volume in any thr-mons not exceed 1% of the outstanding volume in any thr-monom) the affiliated person must immediately report to the Commodity Futures Trading Commission or the Securities and Exchange Commission any order to sell more than 1% of the outstanding volume."

數位資產可由關聯人士在以下情況下出售:

- 在任何 3 個月期間內,所售出的數位資產總量不得超過存量的 1%;

- 關聯人士在出售超過存貨 1% 的訂單後,需立即向商品期貨交易委員會或證券交易委員會報告。

這項措施透過限制關聯人士在短時間內出售的數量,防止市場操縱和過度投機,確保市場的穩定和健康。

(4)項目資訊揭露要求

法案原文:"Digital asset issuers must disclose the information described in Section 43 on a public website prior to selling digital assets under Section 4(a)(8)."

專案資訊揭露所要求的具體資訊在提供的摘錄中未詳細說明,但通常會包括:

數位資產的性質:數位資產代表什麼(例如,公司的股份、未來收益的權利等);

相關風險:投資該數位資產所涉及的潛在風險。 ;

發展狀態:與數位資產相關的項目或平台的當前狀態,如發展里程碑或市場準備;

財務資訊:與數位資產相關的任何財務細節或預測;

管理團隊:專案或發行數位資產的公司背後的人員資訊。

法案要求數位資產發行人提供詳細的項目信息,包括資產的性質、風險、發展狀態等,以便投資者做出明智的投資決策。此舉增強了市場的透明度,並保護了投資者的利益。

(5)客戶資金安全隔離原則

法案原文:"Digital commodity exchanges shall hold customer funds, assets, and property in a manner that minimizes the risk of loss or unreasonable delay in access by customers to their funds, assets, and property."

這項規定要求數位資產服務提供者必須採取措施確保客戶資金的安全,防止因服務提供者的操作問題導致客戶資金損失或延遲存取。

(6)客戶資金與公司營運資金不得混合

法案原文:"Funds, assets, and property of a customer shall not be commingled with the funds of the digital commodity exchange or be used to secure or guarantee the trades or otherances of any used to secure or guarantee the trades or 其他 customer orerson."

這意味著服務提供者必須將客戶的資金與公司營運資金嚴格分開管理,確保客戶資金的獨立性,避免使用客戶資金進行非授權的活動,增強了資金的安全性和透明度。

在某些操作上,如出於結算便利性考慮,允許在符合規定的情況下將客戶資金與其他機構的資金存放在同一帳戶,但必須保證這些資金的分離管理和適當記錄,確保每位客戶的資金和財產安全。

4.2 鼓勵創新、支持創新

在 FIT21 法案中,也存在著許多鼓勵創新、支持創新的內容。

- 設立 CFTC-SEC 聯合諮詢委員會

成立 CFTC-SEC 數位資產聯合諮詢委員會,其目的為:

- 就委員會與數位資產相關的規則、法規和政策向委員會提供建議;

- 進一步促進委員會之間數位資產政策的監管協調;

- 研究和傳播描述、衡量和量化數位資產的方法;

- 研究數位資產、區塊鏈系統和分散式帳本技術在提高金融市場基礎設施營運效率和更好地保護金融市場參與者的潛力;

- 討論委員會對本法案及其修正案的實施。

這個委員會的目標是促進兩大監管機構在數位資產監管方面的合作和資訊共享。

- 加強和擴展 SEC 的創新和金融科技策略中心( FinHub )

法案提議加強和擴展 SEC 的創新和金融科技戰略中心(FinHub),其目的是:

- 協助制定委員會應對技術進步的方法;

- 考察市場參與者的金融科技創新;

- 協調委員會對金融、監管和監督系統中的新興技術的回應。

其職責是:

- 在委員會內部促進負責任的技術創新和公平競爭,包括圍繞金融科技、監管技術和監督技術;

- 為委員會提供有關金融科技的內部教育和培訓;

- 就服務於委員會職能的金融科技向委員會提供建議;

- 分析技術進步和監管要求對金融科技公司的影響;

- 就金融科技的規則制定或其他機構或工作人員的行動向委員會提供建議;

- 向新興金融科技領域的企業提供有關委員會及其規則和條例的資訊;

- 鼓勵從事新興技術領域的公司與委員會合作並就潛在監管問題獲得委員會的回饋。

FinHub 的主要任務是促進與金融科技相關的政策制定,並為市場參與者提供新興技術的指導和資源。需要每年向國會提供一份關於 FinHub 在上一財政年度活動的報告。並且還需要提供確保 FinHub 能夠充分查閱委員會和任何自律組織的文件和信息,以履行 FinHub 的職能。委員會應建立詳細的記錄系統(根據美國法典第 5 篇第 552a 節定義),以協助 FinHub 與相關方溝通。

- 成立CFTC 的實驗室(LabCFTC)

法案提議成立 LabCFTC,其目的是:

- 促進負責任的金融科技創新和公平競爭,造福美國大眾;

- 充當資訊平台,向委員會通報新的金融科技創新;

- 向金融科技創新者提供宣傳,討論他們的創新以及本法和根據本法頒布的法規建立的監管框架。

其職責是:

- 就金融科技的規則制定或其他機構或工作人員行動向委員會提供建議;

- 就金融科技向委員會提供內部教育和培訓;

- 就金融科技向委員會提供建議,以加強委員會的監督職能;

- 與學術界、學生和專業人士就與本法活動相關的金融科技問題、想法和技術進行交流;

- 向新興技術領域的工作人員提供有關委員會、其規則和法規以及註冊期貨協會的作用的資訊;

- 鼓勵新興技術領域的工作人員與委員會接觸並從委員會獲得有關潛在監管問題的回饋。

與 FinHub 類似,LabCFTC 的任務同樣是促進相關政策的發展以及提供技術指導與交流。 LabCFTC 同樣需要每年向國會提供一份關於其活動的報告。也應確保 LabCFTC 能夠充分查閱委員會和任何自律組織或註冊期貨協會的文件和信息,以履行 LabCFTC 的職能,並建立詳細的記錄系統。

- 重視並加強去中心化金融、非同質化數位資產、衍生性商品等的相關研究

商品期貨交易委員會(CFCA)和證券交易委員會(SEC)應共同進行去中心化金融(DeFi)、非同質化數位資產(NFT)、衍生性商品等創新內容的研究,研究其發展趨勢,並評估其對傳統金融市場的影響及潛在的監理策略。

在這部分內容中,基本上奠定了將 Crypto 合規化的態度,比較明確的方向就是 DeFi 和 NFT 的研究,意味著 DeFi 和 NFT 在未來也可能迎來逐步明確的監管策略。

4.3 FIT21 法案的重要意義

儘管加密產業已存在十多年,但全球尚無一套全面的數位資產監管框架。現有的監管架構零碎、不完整且缺乏清晰度。這種監管不確定性不僅阻礙了創新業務的發展,也為不良行為者提供了可乘之機。

因此,FIT21 的通過具有重要意義。

它的通過對建立一個支持區塊鏈技術發展的監管環境具有重要的積極作用,同時對保護加密市場和消費者安全提出了較為明確的要求。具體包括:為不同的數位資產類型明確由 CFTC 或 SEC 監管;設定消費者保護措施,如客戶資金隔離、代幣內部人士的鎖定期限、限制年度銷售量和揭露要求等。

區塊鏈技術和數位資產作為人類文明繼互聯網後的另一個具有劃時代意義的重大發明,具有巨大的發展潛力和前景,擁抱監管,創新發展,我們都是新時代的弄潮兒。

五、總結

與 2023 年上半年相比,2024 年上半年因駭客攻擊、專案方 Rugpull、釣魚詐騙等造成的總損失大幅上升,達到了 14.92 億美元。整體而言,Web3 安全領域情況十分嚴峻。

但市場情勢整體向上,專案方與 Web3 用戶的安全意識也逐漸增強,相關合規政策也穩步完善中。

Web3 是新大陸,充滿了想像和機遇,相信在這片土地上,安全和合規將發揮越來越重要的作用,保護用戶加密資產安全。

免責聲明:作為區塊鏈資訊平台,本站所發布文章僅代表作者及來賓個人觀點,與 Web3Caff 立場無關。文章內的資訊僅供參考,均不構成任何投資建議及要約,並請您遵守所在國家或地區的相關法律法規。