慢霧安全團隊建議廣大用戶進行交易時,不要輕信他人,避免財產受損。

作者: Lisa,慢霧安全團隊

背景

據合作夥伴 imToken 回饋,近期出現了一種新型的加密貨幣騙局。這種騙局一般以線下實體交易為主要場景,採用 USDT 作為付款方式,利用修改以太坊節點的 Remote Procedure Call(RPC) 進行詐欺活動。

作惡流程

慢霧安全團隊對這類騙局展開分析,騙子的具體作惡流程如下:

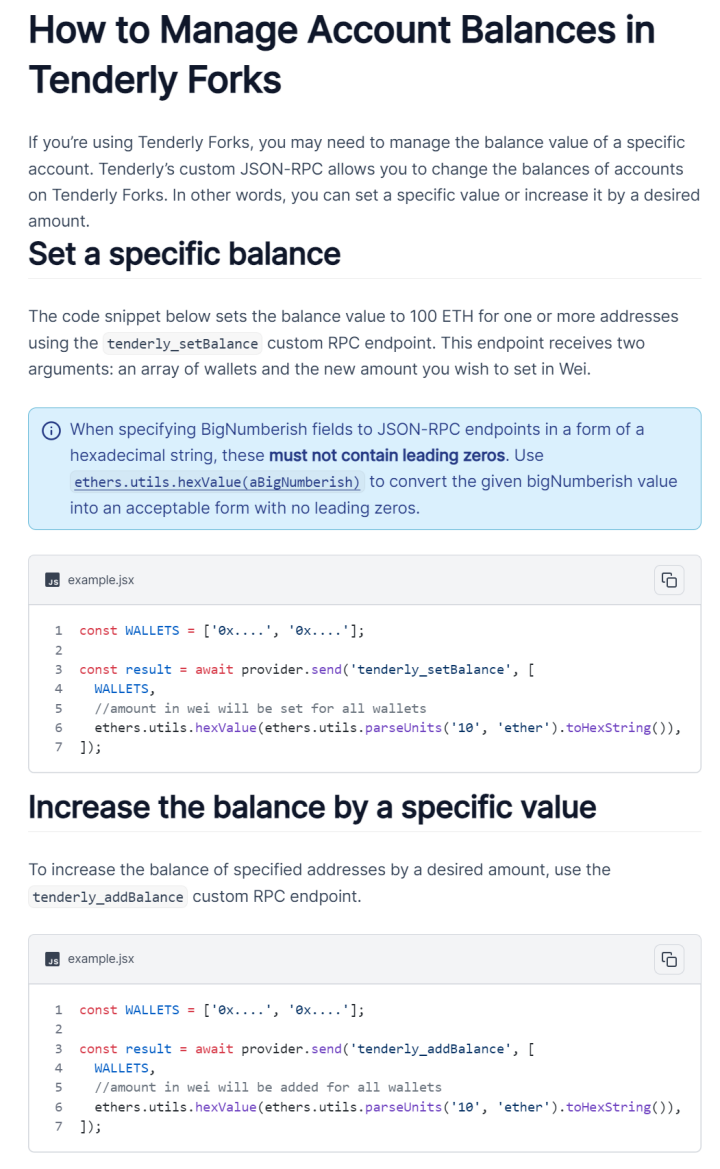

首先,騙子會誘導目標用戶下載正版的 imToken 錢包,並用 1 USDT 以及少量 ETH 為誘餌來取得用戶的信任。然後,騙子會引導使用者將其 ETH 的 RPC 網址重新導向到騙子自己的節點 (https://rpc.tenderly.co/fork/34ce4192-e929-4e48-a02b-d96180f9f748)。

這個節點實際上已被騙子用 Tenderly 的 Fork 功能修改過,用戶的 USDT 餘額被造假,使其看起來就像騙子已經將款項打入用戶錢包一樣。於是,用戶看到餘額就會誤以為已經到帳。但當用戶試圖轉入礦工費以變現帳戶中的 USDT 時,便會意識到自己上當了。而這時,騙子早已消音匿跡。

實際上,除了餘額顯示可以被修改,Tenderly 的 Fork 功能甚至可以改合約訊息,對使用者構成更大威脅。

這裡就得提一個問題── RPC 是什麼?為了與區塊鏈交互,我們需要透過合適的通用選項來存取網路伺服器的方法,RPC 是一種連接和互動的方式,使我們能夠存取網路伺服器並執行查看餘額、創建交易或與智慧合約互動等操作。透過嵌入 RPC 功能,用戶能夠執行請求並與區塊鏈進行互動。例如,如果用戶透過連接錢包(如 imToken)使用去中心化交易所,其實就是透過 RPC 與區塊鏈伺服器進行通訊。一般來說,所有類型的錢包預設都會連接到安全的節點,使用者無需進行任何調整。但是,若輕易相信他人,將錢包連結到不信任的節點,可能會導致錢包中顯示的餘額和交易資訊被惡意修改,進而帶來財產損失。

MistTrack 分析

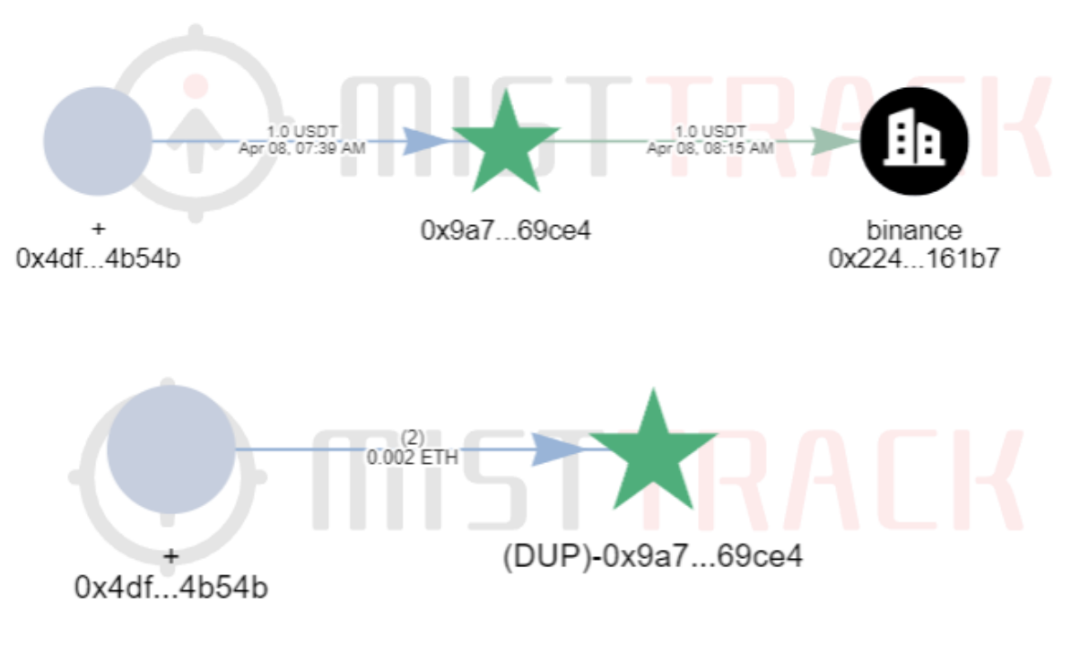

我們使用鏈上追蹤工具 MistTrack 對其中一個已知的受害者錢包位址 (0x9a7…Ce4) 進行分析,可以看到該受害者地址收到了地址 (0x4df…54b) 轉入的小額 1 USDT 和 0.002 ETH 。

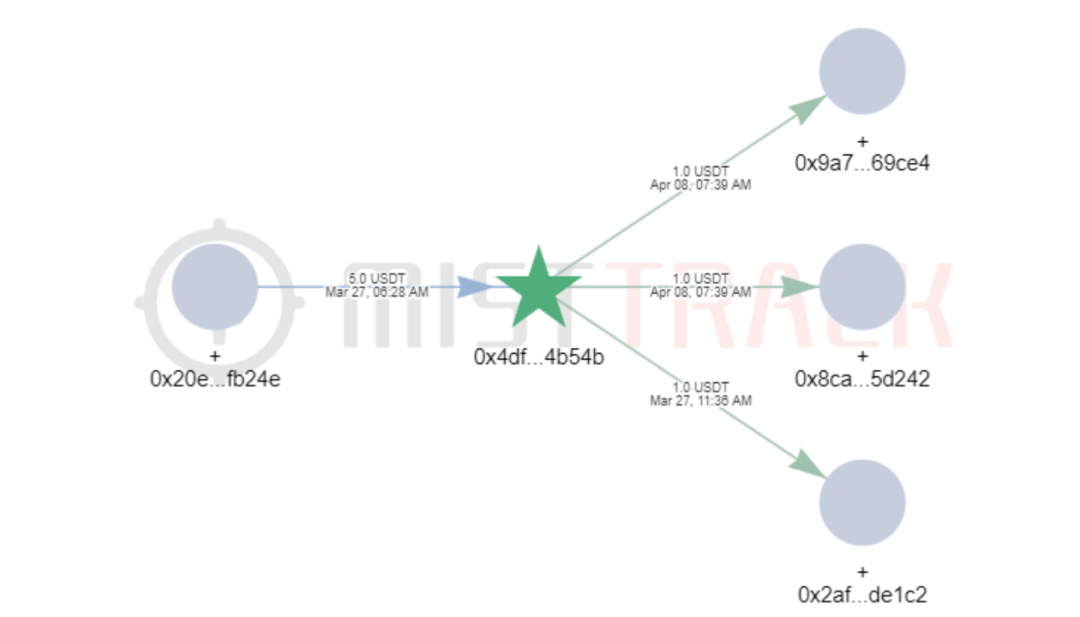

查看地址 (0x4df…54b) 的經費狀況,發現該地址分別轉出 1 USDT 到 3 個地址,看來這個地址目前已行騙三次。

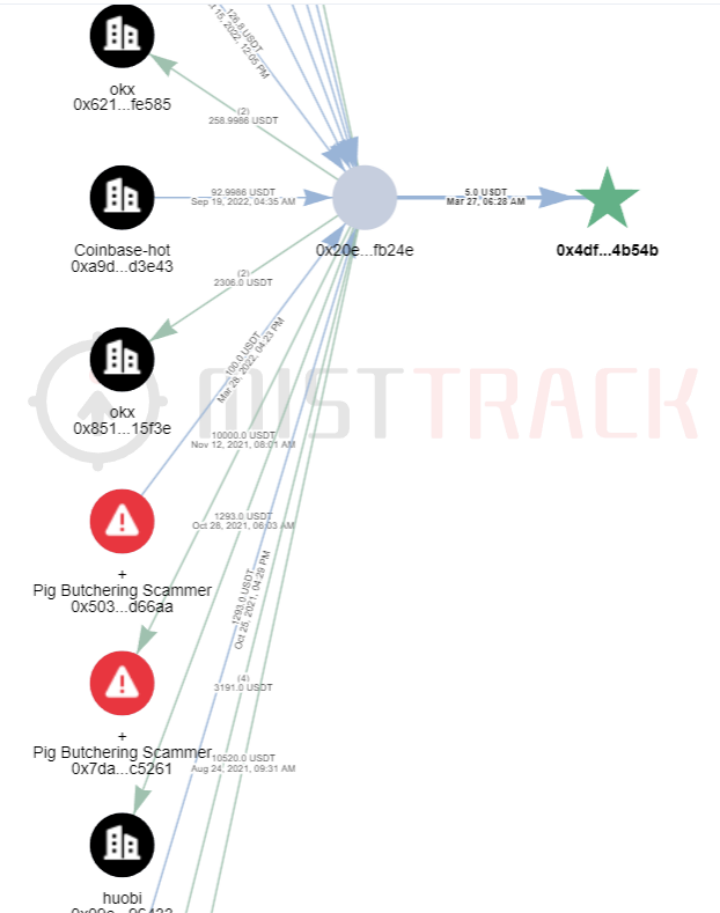

再往上追溯,地址與多個交易平台關聯,同時與被 MistTrack 標記為「Pig Butchering Scammer」的地址互動。

總結

這類騙局的狡猾之處在於利用了使用者的心理弱點。用戶往往只關注其錢包中是否有款項到賬,而忽略了背後可能存在的風險。騙子正是利用這種信任和疏忽,透過一系列如轉帳小額資金等讓人信以為真的操作,對用戶進行詐欺。因此,慢霧安全團隊建議廣大用戶在進行交易時,一定要保持警惕,提高自我保護意識,不要輕信他人,避免自身財產受損。

免責聲明:作為區塊鏈資訊平台,本站所發布文章僅代表作者及來賓個人觀點,與 Web3Caff 立場無關。文章內的資訊僅供參考,均不構成任何投資建議及要約,並請您遵守所在國家或地區的相關法律法規。