本文由 Bitrace & MistTrack 共同對已公開地址進行鏈上數據分析並披露。

背景

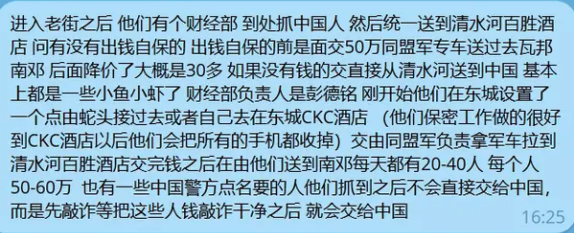

2024 年 1 月 16 日,有博主在中文社交平臺爆料稱,緬甸同盟軍疑似向滯留緬甸的電詐產業從業者強行收取高額加密貨幣,並展示了聲稱被用於收款的加密貨幣位址,目前該爆料已經在網路中形成了較為廣泛的傳播。

本文由 Bitrace & MistTrack 共同對已披露地址進行加密資金分析,包括:地址資金收付規律、地址資金來源風險、關聯地址活動等,旨在對相關分析內容進行披露。

地址行為分析

上圖為爆料文章中的資訊,基於此,研究人員對已披露的收款位址 TKFsCN 進行了 USDT 匯率分析,嘗試通過某些特定金額的 USDT 收款反推出背後的結算單位。

收款位址的歷史交易記錄顯示,該位址所接收的 USDT 單筆交易存在大量非整十、整百數額,例如 71417、42857 等數位,這常見於交易是以非美元作為結算單位的情形。 而在嘗試用各主流法幣兌 USDT 匯率進行計算之後,研究人員發現這些交易疑似是以 1 USD : 7-7.2 RMB 的匯率在進行結算,並且單次資金轉入數額在人民幣數額 50-60 萬、100 萬整、150 萬整的幾個區間出現聚類現象。

在過濾掉數額 100 USDT 及以下的交易后,經統計,在 TKFsCN 總計 307 筆 USDT 轉入金額中,有 193 筆為人民幣兌美元匯率的金額轉入,交易數量佔總數的 62.86%,交易金額佔總數的 45.29%。

這表明該位址所收取超過一半的交易都是以人民幣為單位進行結算的,且換算金額為 50 萬的轉入佔據主要地位。 支付 USDT 的一方應當是中國人。

資金來源分析

原文中提到,「佔領老街以後也是到處抓(筆者注:電詐產業從業者)中國人,願不願意交錢自保,交錢的可以送走,不交錢的就送中國」,如果屬實,TKFsCN 的交易中應該存在大量新增交易對手方,且資金部分來源於灰黑產、洗錢、欺詐等相關位址。

數據顯示,在 2023 年 10 月 22 日至 2024 年 1 月 2 日之間,TKFsCN 共接收來自 182 個直接交易對手方的 USDT 轉帳,其中 117 個地址出現了小金額 + 大金額的連續兩筆轉帳特徵。 這是一種典型的轉帳測試行為,付款方為確認位址正確而不選擇一次性轉移完畢,這表明至少 62.29% 的交易對手方都可能是初次轉帳,並非 TKFsCN 的固定交易夥伴。

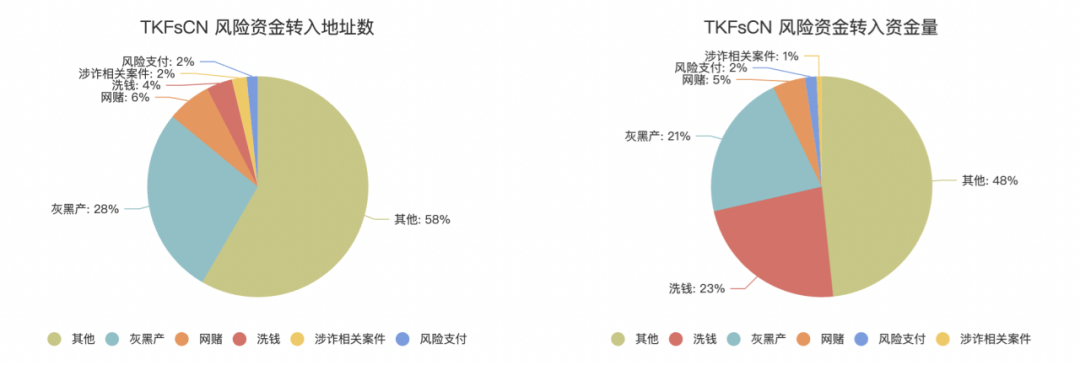

而對 TKFsCN 更深入的地址風險資金審計則表明,向該地址轉帳的交易對手方與黑灰產、網賭、欺詐、洗錢、風險支付等活動存在密切關聯。 在 182 個直接轉入方中,高達 42% 為風險活動關聯位址,向 TKFsCN 轉入了價值 33,523,148 美元的 USDT。

值得注意的是,在這批風險活動關聯位址中,調查人員還找到了 7 個明確與已知刑事案件相關的位址,包括兩起洗錢案、一起欺詐案、一起網賭案、一起電話詐騙案,且嫌疑人的地理位置均在緬北或柬埔寨。

這表明向 TKFsCN 發起支付的對手方位址,不僅僅涉及大量風險加密活動,還與東南亞地區的不法分子密切相關。

另有奇怪的一點是,調查人員還在轉出位址找到了一個關聯到電信詐騙案的洗錢位址,說明部分轉出位址的資金流向上溯源分析同樣存在一定的疑點。 該疑點將在下文「關聯位址分析」部分做非敏感拓展。

關聯位址分析

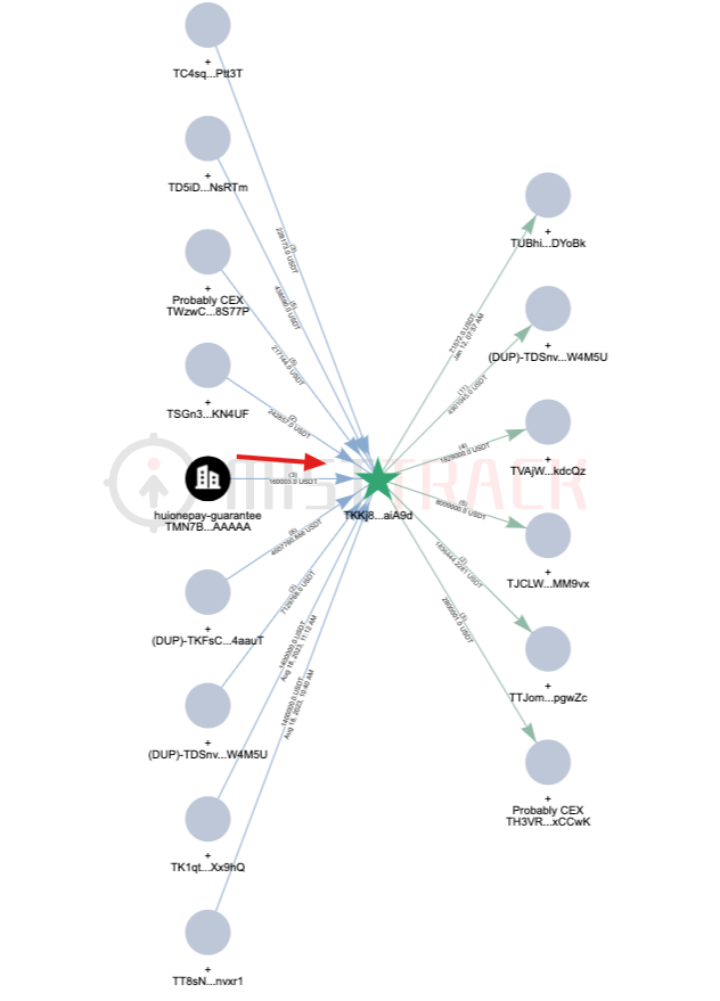

根據上述 TKFsCN 位址做聚類分析發現,該位址與近一百個位址疑似存在主體聚類關係,其中部分地址不僅出現了與 TKFsCN 類似的資金收付活動,還透露出更多收款方的資訊,以收款方 TKKj8G 為例:

- TKKj8G 直接收取了 6 筆來自 TKFsCN 總計超過 460 萬 USDT 的資金,是收款方後續資金鏈路中的歸集位址之一;

- TKKj8G 是核心的收款位址之一,在金額超過 100 USDT 的 60 筆收款中,高達 50 筆收款存在與 TKFsCN 雷同的小額測試行為;

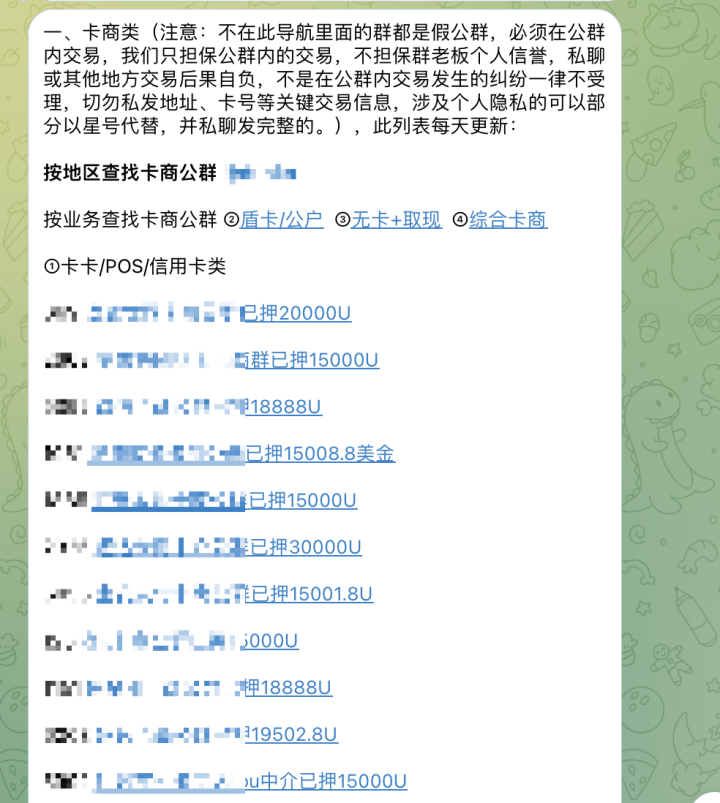

- TKKj8G 在 2023 年 8 月 18 日就開始活躍,遠早於其他位址,且在此期間與匯旺擔保存在交易行為 —— 從匯旺擔保位址接收 16 萬 USDT,行為上分析為匯旺擔保的商戶從匯旺擔保處取回押金。

這表明原文所說的「財經部位址」可能並不存在,包括 TKFsCN 與 TKKj8G 在內的位址集應當隸屬於某個位於緬北或柬埔寨的數位貨幣承兌商,出於某種原因代為收取這些款項。

異常交易

綜上所述,調查人員們不難勾勒出一個典型的支付方畫像——在東南亞地區從事非法工作,出於某個原因不得不向某個代收位址支付價值 50 萬元人民幣的 USDT。 因為是首次交易,為防止位址錯誤而在大量轉入前進行了小額測試。 而用於支付的加密貨幣,或是來自其原有的非法所得,或是購買自其他非法實體。

但並非所有支付方都是如此,調查人員同樣發現了一些不符合或者不完全符合這類特徵的位址,以 TYU5acSGRwsYJfBhdpQc3broSpfsjs8QFF 為例,該位址是前文所述的 7 個直接涉案位址之一,其他 6 個地址分別向 TKFsCN 轉移了價值 50 萬、50 萬、100 萬、100 萬、270(150 + 120)萬、55 萬元人民幣的加密貨幣,但 TYU5ac 的轉帳金額按照同等匯率換算為 136 萬元人民幣,儘管是整數,可這一特別的金額仍然迥異於其他位址。

調查人員無從得知其中原因,考慮到該位址存在小額測試行為,一種合理的猜測是,該地址背後的交易代表了 3 筆價值 50 萬人民幣的合併轉帳,並獲取了 10% 的折扣。

總結

本文對已公開地址從地址資金收付規律、地址資金來源風險、關聯地址活動進行了深度分析,並對相關分析內容進行了披露。 主要結論如下:

1. 該分析目標位址所收取超過一半的交易都是以人民幣為單位進行結算的,且換算金額為 50, 100, 150 萬的轉入佔據主要地位;

2. 向該分析目標地址轉帳的交易對手方位址,與黑灰產、網賭、欺詐、洗錢、風險支付等活動存在密切關聯;

3. 目標位址及其關聯位址在密集收取這類資金前,就已經存在風險商務活動痕跡,對該分析位址進行聚類分析后發現,該聚類疑似匯旺擔保的某個商戶;

4. 向該分析目標地址發起支付的對手方位址,與緬北或柬埔寨地區的不法分子密切相關。

綜上所述,《同盟軍虛擬貨幣帳戶被曝光,勒索北國人數億元的虛擬幣》一文中爆料的部分內容與鏈上事實相符合,的確存在大量位於緬北或柬埔寨的中國電詐產業從業者集體向某個位址集轉移整數人民幣金額的 USDT 資產,但該組位址可能並非所謂的「財經部位址」,而是當地的數位貨幣承兌商位址,與原文所述不同。

關於我們

本次調查活動由來自 MistTrack 與 Bitrace 的調查人員共同完成。

MistTrack(https://misttrack.io/)是由區塊鏈安全公司慢霧(SlowMist)開發的反洗錢追蹤系統,專注於打擊加密貨幣洗錢活動,對所有人開放使用。 MistTrack 反洗錢追蹤系統積累了 2 億多個地址標籤,能夠識別全球主流交易平臺的各類錢包位址,包含 1 千多個地址實體、超 40 萬個威脅情報數據和超 9 千萬個風險位址。

Bitrace(https://www.bitrace.io/)是一家區塊鏈數據分析公司,為 Web3 企業、金融機構和監管及執法部門提供領先的加密貨幣數據分析、風險管理、執法協作等合規、監管工具產品與服務支援。

免責聲明

本文內容基於反洗錢追蹤系統 MistTrack 以及加密貨幣追蹤與分析平臺 BitracePro 的數據支援,旨在對網路上已公開的位址進行分析並對分析結果進行披露,但由於區塊鏈的特性,我們在此並不能保證所有數據的絕對準確性,也不能對其中的錯誤、疏漏或使用本文內容引起的損失承擔責任。 同時,本文不構成任何立場或其他分析的根據。

免責聲明:作為區塊鏈資訊平臺,本站所發佈文章僅代表作者及嘉賓個人觀點,與 Web3Caff 立場無關。 文章內的資訊僅供參考,均不構成任何投資建議及要約,並請您遵守所在國家或地區的相關法律法規。