一文讀懂前沿的金鑰管理解決方案和代表性的錢包。

作者:Rui

封面:Photo by Shubham’s Web3 on Unsplash

本文為 SevenX 研究團隊原創,僅供交流學習,不構成任何投資參考。 如需引用,請註明來源。

原版英文報告於 2023 年 12 月發表於 SevenX 的 Mirror 平臺。

目錄

- 加密用戶體驗很糟糕? 是金鑰管理爛透了!

- 密鑰管理層:責任、存儲和訪問

- 現有產品分析:MetaMask、Trust Wallet、Privy 和 Particle

- 新解決方案:

- 密鑰層:WebAuthn、Secure Enclave 和 Passkey

- 帳號層:智慧合約帳戶(SCA)、外部帳戶(EOA)

- 簽名層:協定 r1 預編譯、第三方服務、Solidity 和零知識驗證器

- 案例研究:金鑰 + 帳戶

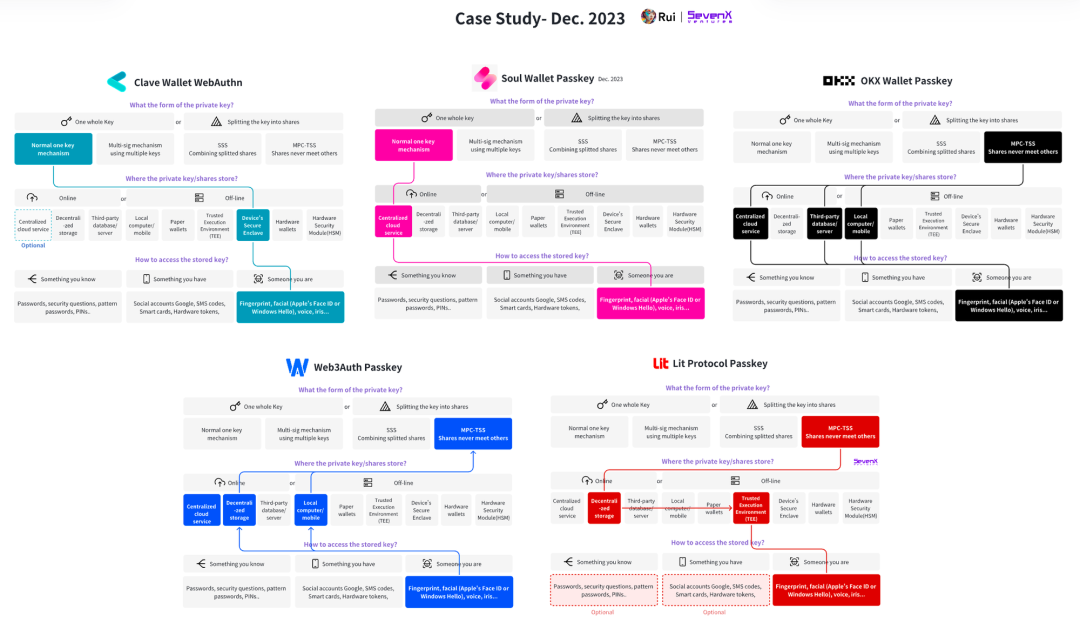

- Clave 錢包 Secure Enclave WebAuthn +SCA

- Soul 錢包:Passkey + 4337 SCA

- OKX 錢包:(MPC-TSS + Passkey)+ 4337 SCA

- Web3Auth:(MPC-TSS + Passkey) + EOA/SCA

- Lit 協定:(MPC-TSS + 去中心化節點 + Passkey)+ EOA/SCA

- 展望

TL; DR

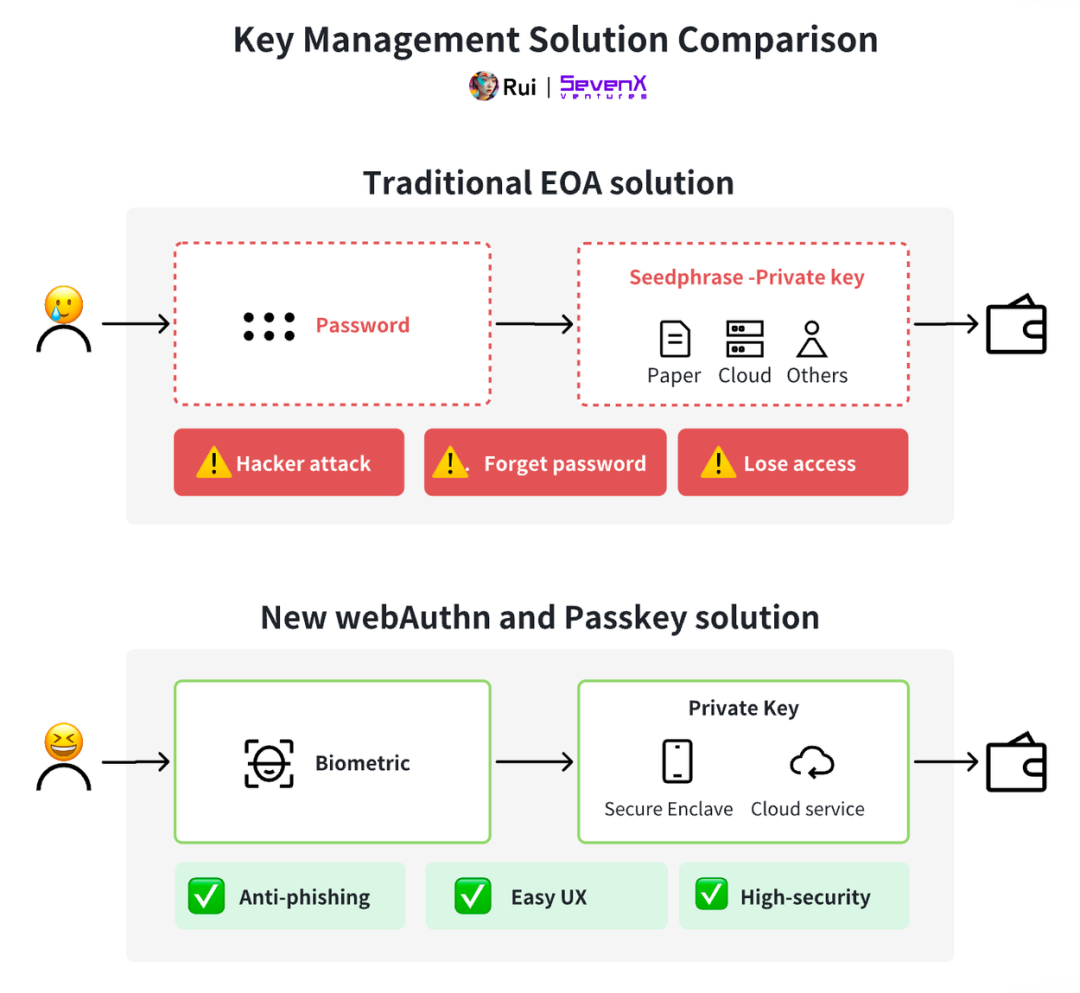

私鑰是在乙太坊上簽署交易的關鍵所在,但即便是以助記詞(也稱 “種子短語”)這種可讀形式進行管理,使用者的私鑰管理也是一場噩夢。 而我們深知,將區塊鏈變成一個複雜遊戲從來都不是我們的本意。 要保證交易安全,就必須要對授權用戶進行身份驗證。 隨著互聯網安全和用戶體驗的發展,我們已經從密碼驗證發展為面部識別和指紋等生物特徵識別技術。 在這一進展中,WebAuthn 是一個關鍵里程碑。 本文將重點討論三個術語:

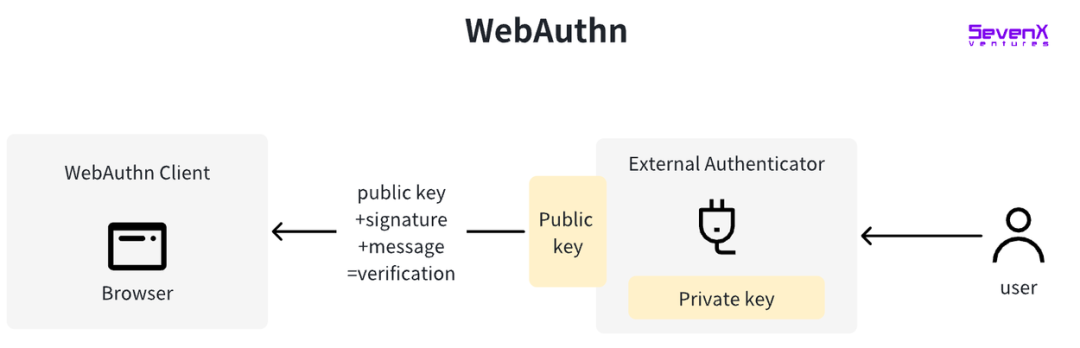

- WebAuthn:這是一項 Web 身份驗證標準,使用通常由外部驗證器創建的基於公鑰的憑證。 無需密碼,也可實現安全的使用者身份驗證。

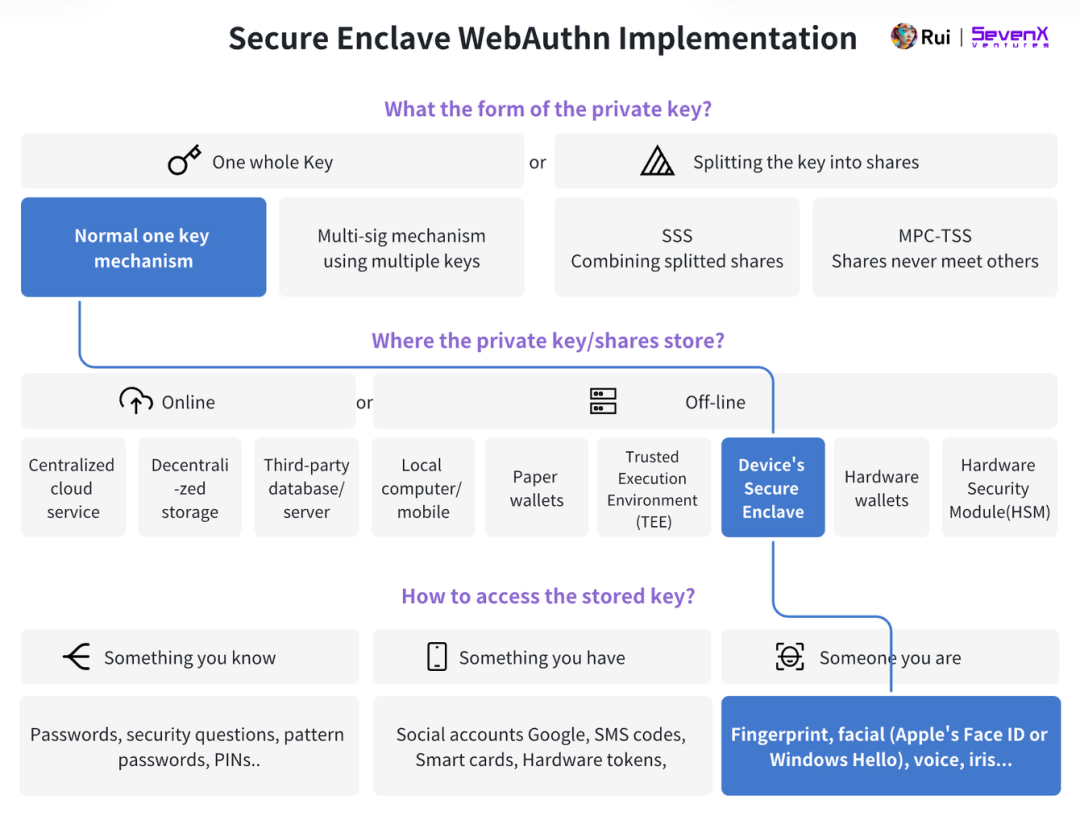

- Secure Enclave:計算設備內基於硬體的安全區域,旨在保護敏感數據。 Secure Enclave 的不同版本適用於 iOS、Android 和 Windows 設備。 應用 WebAuthn,它可以作為外部驗證器,帶來硬體級別的安全係數,但是由於私鑰綁定本地,這會使跨設備操作變得困難。

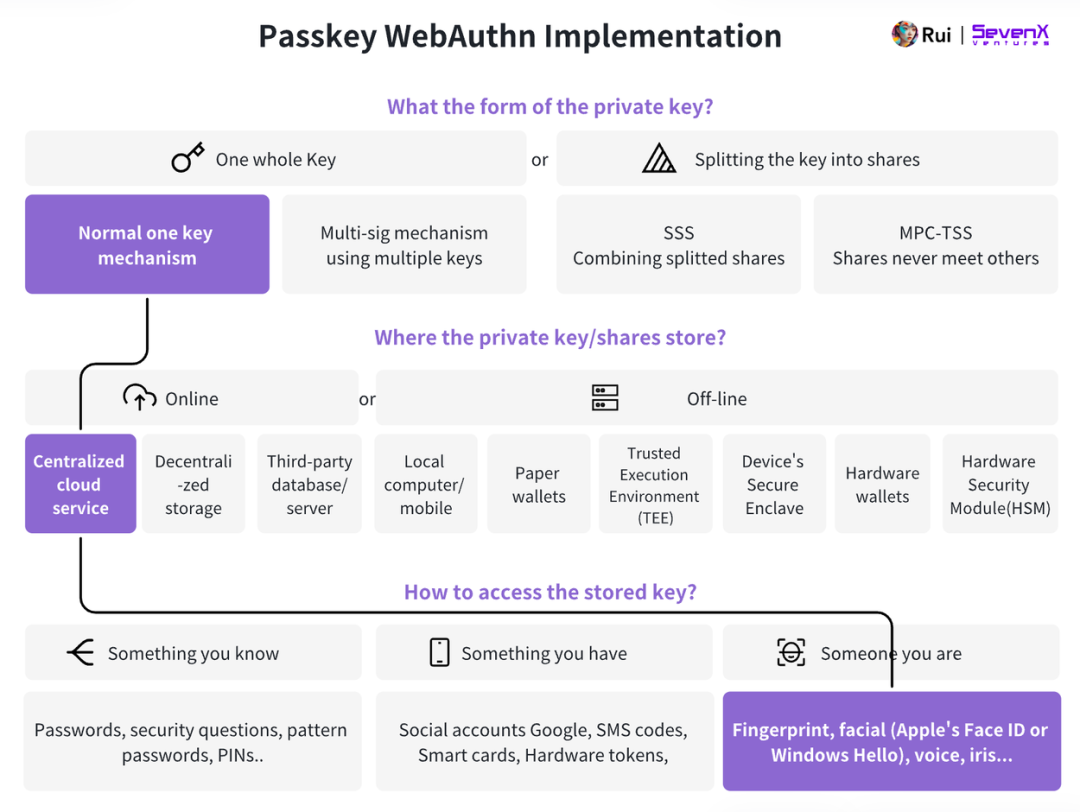

- Passkey:操作系統級別的 WebAuthn 應用,各種設備和系統供應商有其定製規則。 例如,Apple 的 Passkey 利用 iCloud 鑰匙串(Keychain)中存儲的密鑰進行跨設備同步。 然而,這種方法通常只應用於特定的平臺或系統,無法實現跨系統(Apple-Android)。

正如上文所述,WebAuthn 部署與我們對於日常區塊鏈用戶的目標是一致的,即實現高級防釣魚安全和使用者友好的體驗。 以下是將 WebAuthn 實現融入到區塊鏈中的提議:

- 金鑰層:使用者可以使用面部識別或指紋等絲滑方法進行身份驗證。 從底層來看,它是基於硬體的安全處理器(如 Secure Enclave)或雲服務(如 iCloud 和 GoogleCloud)處理密鑰管理的。 後面我將深入討論跨設備和跨平台問題。

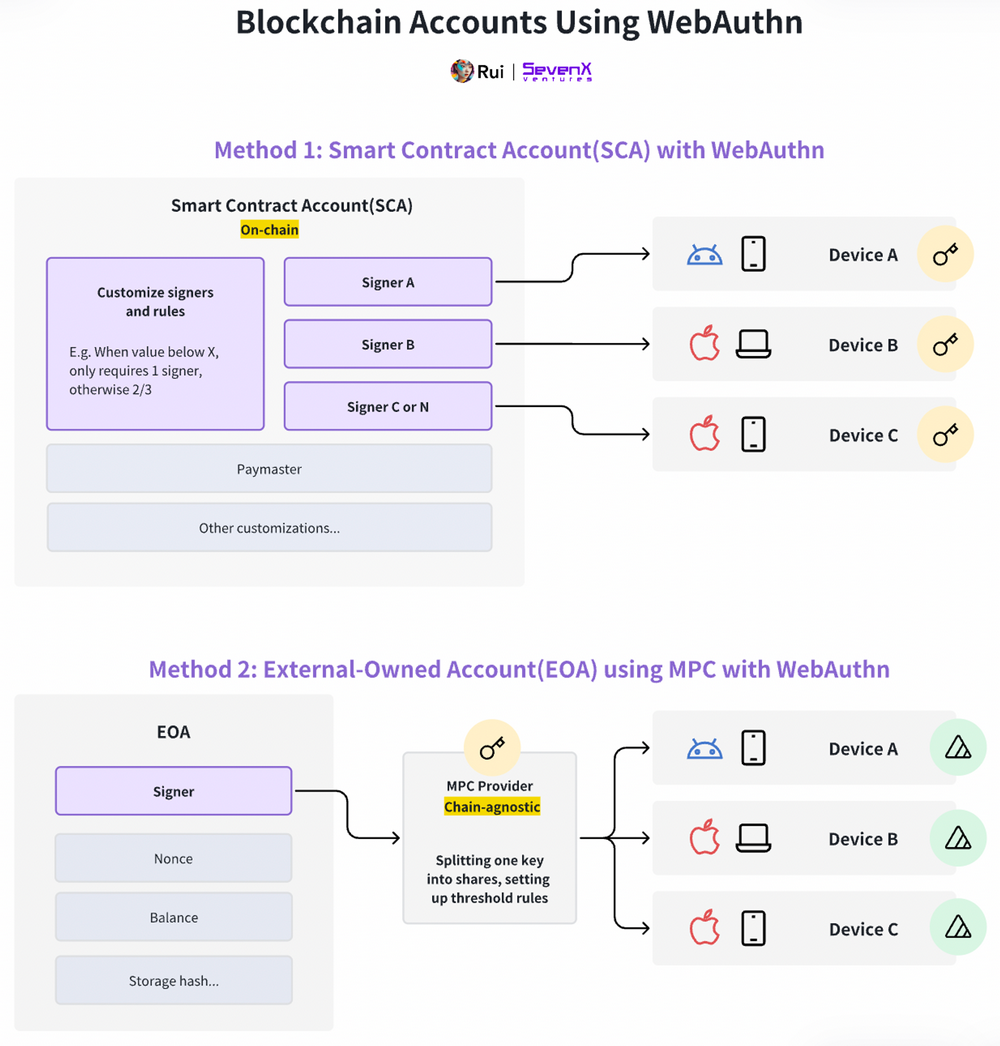

- 帳戶層:智慧合約帳戶(SCA)可分配任意簽名者(例如 SE 和 Passkey)和閾值機制。 此外,其模組化設計增強了靈活性和可升級性。 例如,智慧合約帳戶可以根據交易數量、時間或 IP 位址等因素動態調整其簽名要求。 另一方面,傳統的外部帳戶(EOA)可以通過多方計算(MPC)服務進行擴展,相比於智慧合約帳戶,這種組合提供了更好的互操作性和成本效益,但不具備智慧合約帳戶提供的高級功能,特別是密鑰輪換會更加有挑戰。

- 簽名層:乙太坊原生支援 k1 曲線,但 WebAuthn 的簽名驗證會產生更高的成本,因為它使用 r1 曲線生成密鑰。 因此,zkSync 等 Layer 2 解決方案計劃採用原生 EIP-7212 r1 曲線的預編譯。 此外,還有第三方服務、Solidity 驗證器、零知識(ZK)驗證器和分散式密鑰管理系統,都能以更具成本效益的方式方便 r1 曲線簽名。

*免責聲明:技術進步並不代表一定能在市場上獲得成功; 並非所有設備和平臺都採用了 Passkey; 使用智慧合約帳戶可能比外部帳戶更昂貴; 所提出的解決方案將隨著技術進步而不斷發展。

金鑰管理現狀

加密用戶體驗很糟糕? 是金鑰管理爛透了!

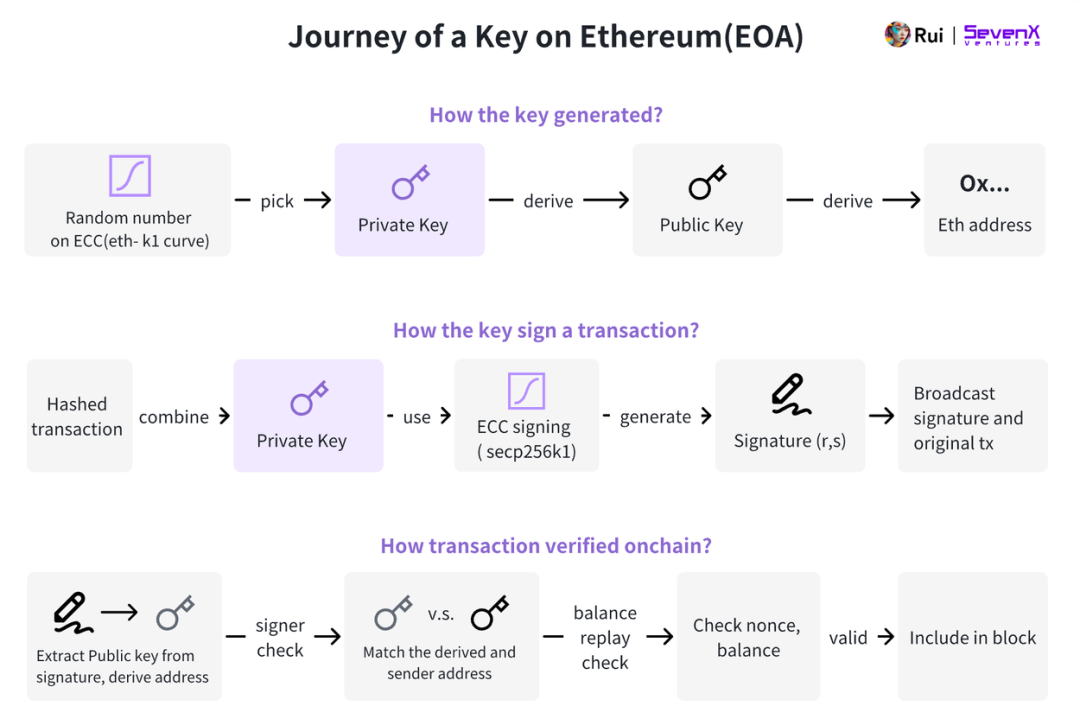

在區塊鏈領域,區塊鏈資產的真正控制權並不在使用者或錢包供應商手中,而在於私鑰。 這個金鑰決定了乙太坊上交易執行的成敗。 為了更好地理解這一點,我們以外部帳戶為例:

- 密鑰生成:從 secp 256 k1 橢圓曲線中選擇的一個隨機數作為私鑰。 然後將該私鑰乘以曲線上的預定義點以生成公鑰。 乙太坊位址是從公鑰哈希后的最後 20 個字節派生出來的。 通常,我們會使用助記詞,將私鑰轉為人類可讀的詞作為備份,從而最終生成私鑰和公鑰。

- 簽署交易:使用私鑰對一個包含了 nonce(序列號)、金額、gas 價格和接收地址等詳細資訊的交易進行簽名。 這個過程涉及到橢圓曲線數位簽名演算法(ECDSA),這種數位簽名演算法使用橢圓曲線密碼學,並採用 secp 256 k1 曲線,生成由(r、s、v)值組成的簽名,然後將簽名和原始交易廣播到網路上。

- 驗證交易:一旦交易到達乙太坊節點,它將在節點的記憶體池中進行驗證。 為了驗證簽名者,節點使用簽名和散列交易獲得發送者的公鑰,並通過將提取的位址與發送者的地址進行匹配來確認交易的真實性。

正如上文所述,私鑰是鏈上的一個重要實體。 最初,乙太坊帳戶,即外部帳戶,完全依賴於單個私鑰,這帶來了重大風險,因為丟失私鑰意味著失去了對帳戶的訪問許可權。 許多人可能認為帳戶抽象(AA)是用戶體驗問題的終極解決方案,我想說並不盡然。 帳戶抽象將乙太坊上的 validity rule(有效性規則)變為可程式設計的規則,而智慧合約帳戶讓其實現。 帳戶抽象很強大,可以實現並行發送多個交易(抽象 nonce)、gas 贊助,支援使用 ERC20 支付 gas(抽象 gas),還有一個與本文主題更相關的功能是- 帳戶抽象可以打破固定簽名驗證(抽象 ECDSA 簽名)。 與外部帳戶不同,智慧合約帳戶可以分配任意簽名者和簽名機制,如多重簽名(multisigs)或限定範圍的密鑰(會話密鑰)。 然而,儘管帳戶抽象的靈活性和可升級性有所提高,但交易簽名仍需要密鑰。 即使將私鑰轉換為 12 個單詞的助記詞,管理私鑰仍是一大挑戰,存在丟失或遭受釣魚攻擊的風險。 用戶必須在複雜的去中心化解決方案與中心化服務之間進行抉擇,但兩者都不是最理想的選擇。

為什麼加密體驗很糟糕? 其中很大一部分原因是因為密鑰管理很糟糕。 使用者在密鑰管理的時候,始終需要在體驗、安全性和去中心化之間進行權衡。 本文探討了管理金鑰的潛在最佳解決方案。

金鑰管理層

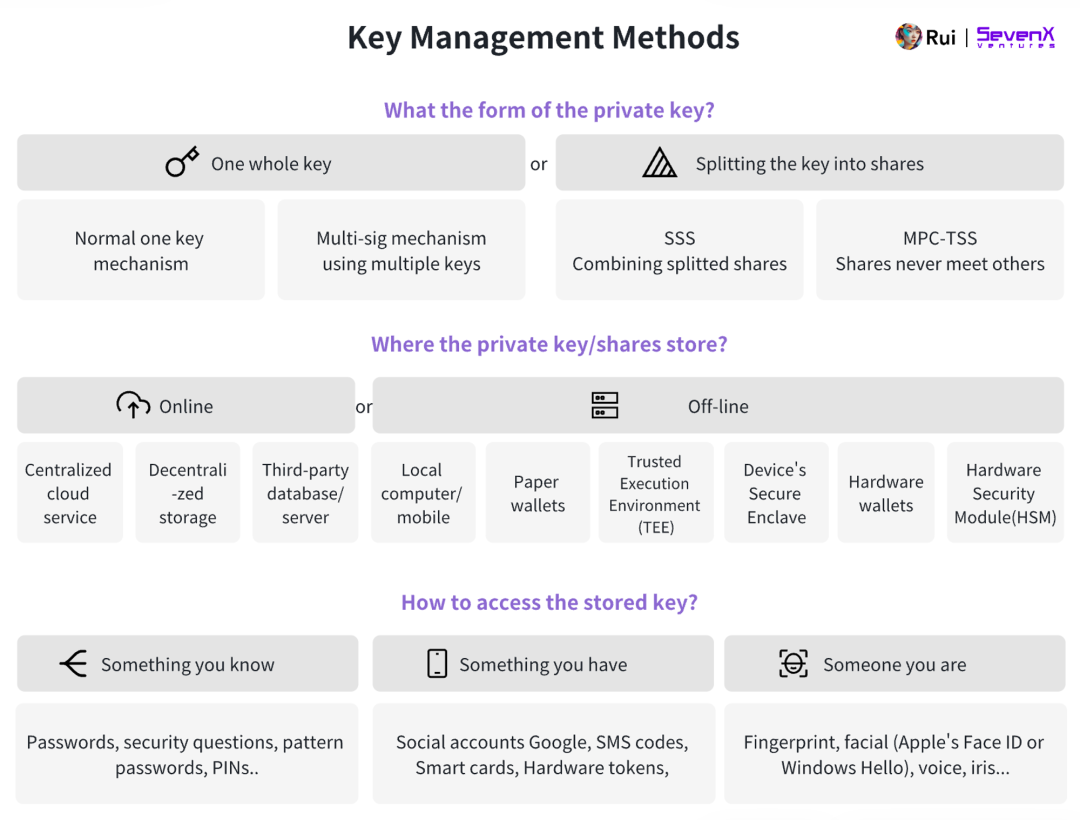

永遠不存在什麼萬全之策,密鑰保管的最佳方式需要根據特定用戶場景進行定製,並受諸多因素影響,如使用者類型(機構還是個人)、資本金額、交易頻率和交互類型等。

事先澄清一下,我不會用目前流行的「自我託管、半託管和完全託管」等字眼。 在我看來,真正的自主託管意味著不依賴其他方、獨立簽署交易,哪怕有些解決方案在傳統意義上都不算是託管(比如存儲在去中心化節點的可信執行環境中),也不算非託管。 僅基於託管類型來判斷解決方案是好是壞就過於簡單粗暴了,也沒有考慮到這些方案的適用性差異。 為了更加細緻地評估密鑰管理方法,我建議通過三個不同的維度對其進行分析。

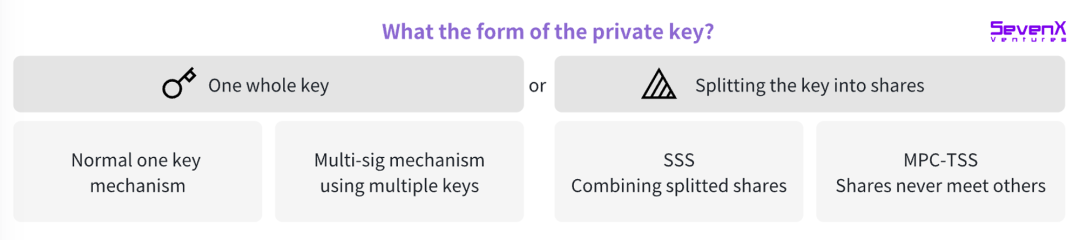

責任是否將金鑰管理的責任劃分給不同的責任方。

由於個人使用者在管理金鑰時通常面臨種種挑戰,分配密鑰管理責任自然就成了一種風險緩解策略。 這類方法包括使用多個密鑰進行協作簽名,多重簽名(Multi-sig)系統便是一例,以及通過秘密共用方案(SSS)或多方計算(MPC)將私鑰分為多個部分。

- 多重簽名(Multi-sig):需要多個完整的私鑰來生成交易簽名。 這種方法需要不同簽名者進行鏈上通信,交易費用更高,並影響隱私,因為簽名者的數量在鏈上是可見的。

- 秘密共用方案(SSS):在單個位置生成私鑰,然後將此密鑰分為多個部分,分發給不同各方。 各方必須重建完整的私鑰以簽署交易。 然而,這種臨時性重建可能會引入漏洞。

- MPC-TSS(闕值簽名方案):作為多方計算的一種實現,這種加密方法使多方能夠在保持其輸入共同私有的情況下進行計算。 每一方都獨立地創建一個密鑰碎片,無需實際見面即可簽署交易。 因為是鏈下操作,這種方式所需的費用較低,且不存在秘密共用方案的單點故障風險。

存儲

存儲金鑰或金鑰碎片,受安全性、可訪問性、成本和去中心化因素的影響。

- 中心化雲服務,如 AWS、iCloud 等伺服器。 這種方式便於頻繁交易,但更易受審查。

- IPFS 和 Filecoin 等去中心化存儲。

- 本地電腦/行動裝置:金鑰儲存在瀏覽器的安全儲存中。

- 紙錢包:列印出私鑰或二維碼。

- 可信執行環境(TEE):可信執行環境在主處理器內提供了一個安全區域,獨立於主作業系統執行或存儲敏感數據。

- Secure Enclave:現代設備上的 Secure Enclave 與主處理器隔離,提供額外的安全層,即使在應用程式處理器內核受到威脅時,也可保證敏感用戶數據的安全。

- 硬體錢包:如 Ledger 和 Trezor 等物理設備,專門用於安全存儲私鑰。

- 硬體安全模組(HSM):硬體安全模組是專門用於安全密鑰管理和加密操作的硬體設備,通常應用於企業環境,並提供高級別的安全功能。

訪問如何驗證使用者身份以訪問存儲的金鑰

訪問存儲的金鑰需要進行身份驗證。 這就需要去驗證試圖訪問的個體是否確實得到了訪問密鑰的授權。 回顧過去,可將訪問方式分類如下:

- 你所知道的:密碼、PIN 碼、安全問題的答案或特定圖形。

- 你所擁有的:包括智慧卡、硬體代幣(基於時間的一次性密碼)或數位因素,如社交帳戶驗證和發送到手機的簡訊代碼。

- 你是誰:使用者的獨特身體特徵,如指紋、面部識別(如 Apple 的 Face ID 或 WindowsHello)、語音辨識或虹膜/視網膜掃描。

在這些基礎上,雙因素認證(2FA)和多因素認證(MFA)將至少兩個因素結合起來,例如將簡訊與推送通知結合,加強用戶帳戶的安全。

現有產品分析

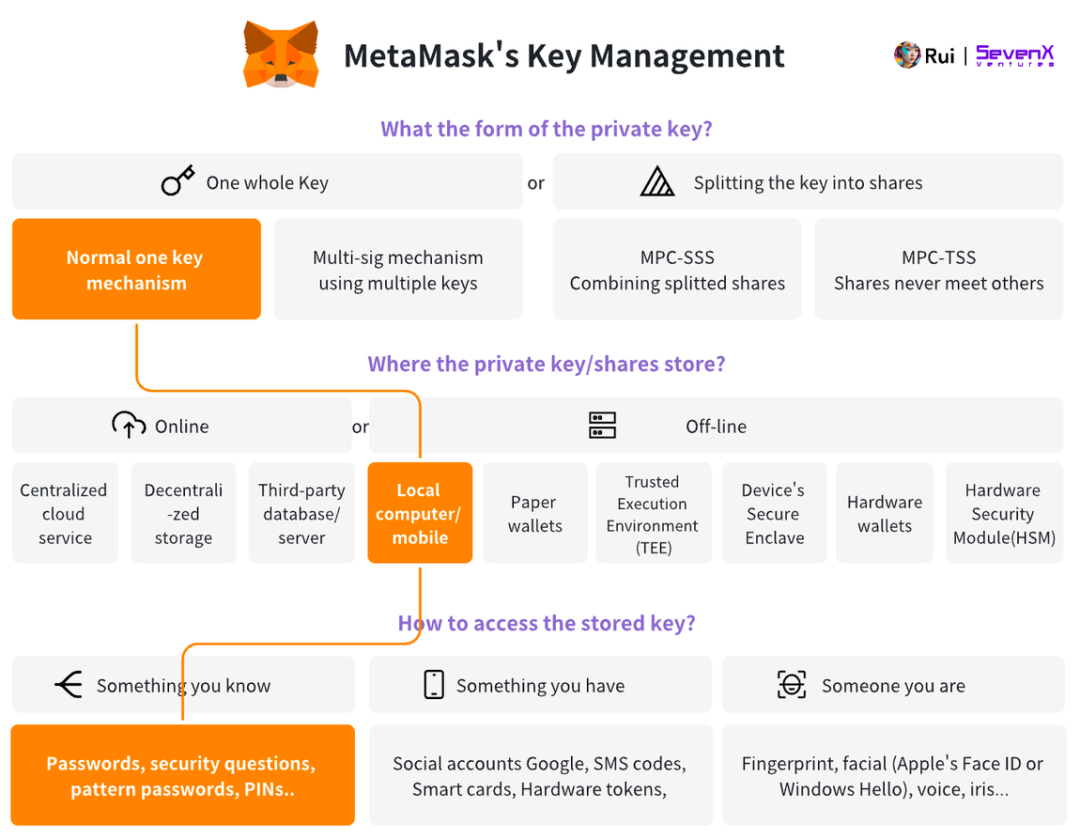

MetaMask 允許使用者使用密碼存取儲存在本地瀏覽器儲存空間中的密鑰。

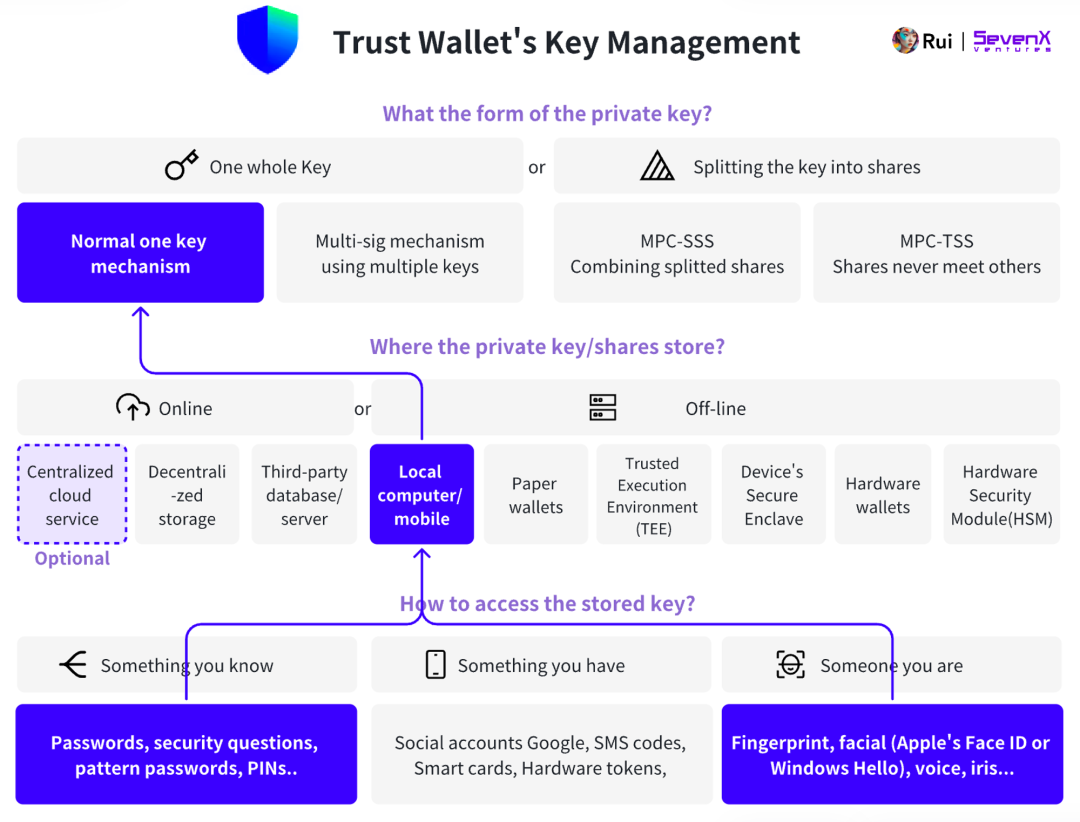

Trust Wallet 允許使用者使用密碼或 faceID 存取儲存在使用者本地瀏覽器儲存空間中的金鑰,使用者還可以選擇使用雲服務備份私鑰。

Privy 允許使用者使用電子郵件等多種社交登錄方法,通過秘密共用方案將密鑰分成三個部分:

- 設備分片:瀏覽器-iFrame,移動端-Secure Enclave。

- Auth 認證分片:由 Privy 儲存,連結到 Privy ID。

- Recovery 恢復分片:用戶密碼或由 Privy 加密存儲在硬體安全模組(HSM)中。

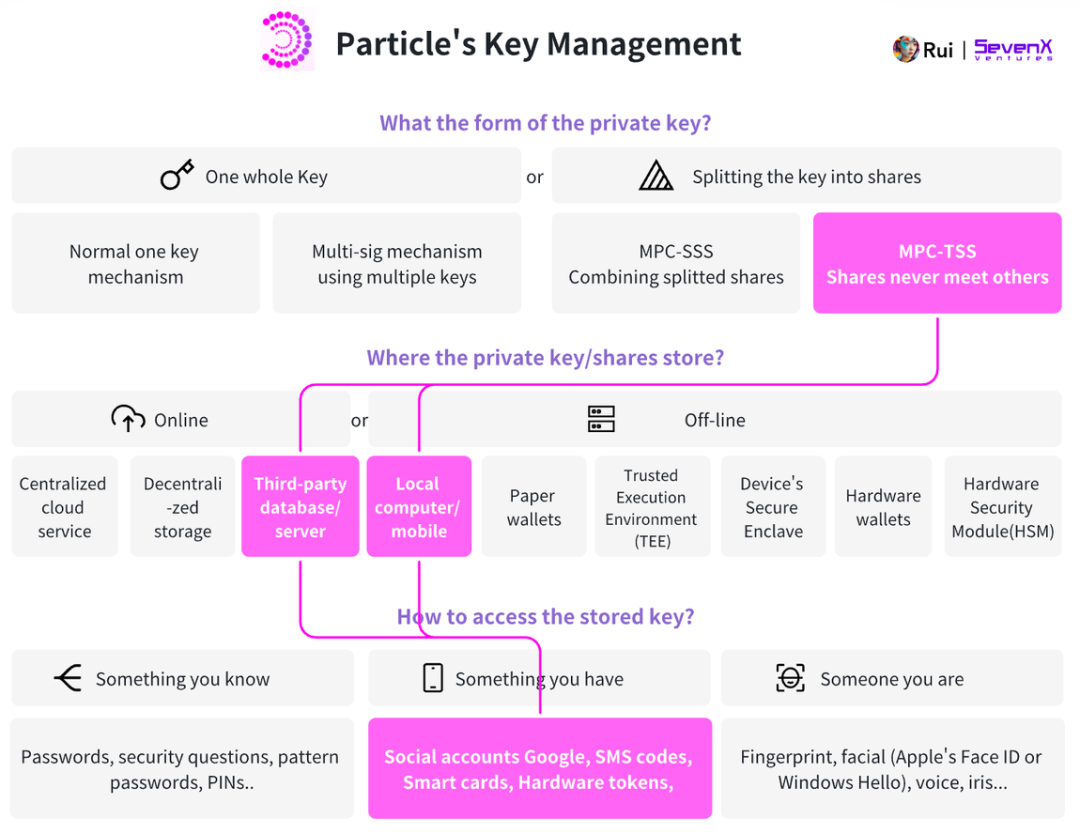

Particle 允許使用者採用社交登錄,使用 MPC-TSS,將密鑰分為兩個部分:

- 設備分片:瀏覽器-iFrame

- 伺服器金鑰部分:Particle 的伺服器

新解決方案

金鑰層

上述現有解決方案在吸引用戶關注 Web3 這一方面起到了關鍵作用。 然而,挑戰也隨之而來:密碼可能會被遺忘或成為網路釣魚攻擊的目標,2FA 雖然更安全,但由於涉及多個步驟,用起來還是很麻煩。 此外,並不是所有人都願意委託第三方進行密鑰管理,當有些服務阻止使用者訪問密鑰時,使用者仍要依賴於系統的可用性和有效性。 這讓我們思考是否有更有效的解決方案——一種能夠提供近乎無信任、高安全性和無縫用戶體驗的解決方案。 對這種方案的追尋引導我們找到最優的 Web2 方法。 正如本文開頭所述,有幾個術語與該主題密切相關,WebAuthn 是身份驗證標準,而 Secure Enclave 和 Passkey 則是與該標準相關的部署或元件。

WebAuthn

WebAuthn 規範了對基於 Web 的應用進行使用者身份驗證的介面。 使用者可使用外部驗證器而非密碼登錄互聯網帳戶。 驗證器可以是漫遊認證器(如 Yubikey、Titan key)或平台驗證器(如 Apple 設備上的內置鑰匙串(keychain))等。

WebAuthn 背後的技術最初是由 FIDO(Fast IDentity Online)聯盟所開發。 2019 年 3 月,W3C 正式宣佈將 WebAuthn 作為 Web 標準,隨著其標準化的發展,各大瀏覽器如 Google Chrome、Mozilla Firefox、MicrosoftEdge 和 Apple Safari 都採用了 WebAuthn,顯著擴大了 WebAuthn 的應用範圍和可用性。 現已得到許多先進設備的支援。

WebAuthn 的優勢:

- 安全性更高:不再依賴密碼的依賴,減少網路釣魚、暴力破解和重放攻擊的風險。

- 提升用戶體驗:提供更簡單、更快速的登錄,通常只需一次點擊或生物識別驗證即可登錄。

- 隱私保護:在身份驗證過程中不會傳輸共用秘密內容,個別網站也不會接收到任何個人身份資訊。

- 可擴展性和標準化:作為一種 Web 標準,WebAuthn 確保了不同瀏覽器和平臺之間的一致性和互操作性。

基於設備的 WebAuthn,例如 Secure Enclave

現在,我們可以使用硬體處理器作為身份驗證器,例如 Apple 設備的 Secure Enclave、Android 設備的 Trustzone 和 Google Pixel 的 Strongbox。

- 密鑰生成:使用公鑰加密,根據 WebAuthn 標準生成密鑰對,通常採用的是 P-256 r1 曲線。 將公鑰發送至服務端,而私鑰永遠不會離開 Secure Enclave。 用戶永遠不會處理明文密鑰,由此保障了私鑰安全。

- 密鑰存儲:私鑰安全地存儲在設備的 Secure Enclave 內,這一經強化的子系統與主處理器隔離。 它保護敏感數據,即使主系統受到損害,原始密鑰資料也無法訪問。 破解 Secure Enclave 的門檻非常高,因此最敏感的數據類型(如 Apple Pay 和 FaceID 數據)都儲存在這裡。 這裡可以查看對 Secure Enclave 工作原理的深入解釋。

- 身份驗證:使用者使用面部識別或指紋獲取訪問許可權,Secure Enclave 使用私鑰對服務端的挑戰進行簽名,而服務端則使用公鑰進行驗證。

基於設備的 WebAuthn 的優勢:

- 媲美硬體的安全性:Secure Enclave 這樣一個獨立的基於硬體的密鑰管理器提升了安全。

- 抵抗網路釣魚攻擊:不要在可能受到威脅的設備或網站上輸入任何資訊。

- 便捷的體驗:提供更加使用者友好的體驗。 使用者不再需要記住不同網站的複雜密碼。

基於設備的 WebAuthn 的缺點:

- 設備限制:如果設備丟失或損壞,則無法匯出或檢索私鑰,無法進行跨設備操作。

基於雲的 WebAuthn,Passkey

為解決跨設備功能的挑戰,科技巨頭推出了基於雲的 WebAuthn 部署,Passkey 因為 Apple 而廣為人知。

以 Apple 的 Passkey 為例:

- 金鑰生成:使用者的 macOS、iOS 或 iPadOS 設備作為驗證器,在使用者建立帳戶時生成公鑰和私鑰。 然後將公鑰發送至伺服器,而私鑰則儲存在設備的 iCloud 鑰匙串中。 iCloud 鑰匙串數據用硬體綁定的金鑰對進行加密,並存儲在硬體安全模組中。 Apple 無法存取該金鑰對。

- 跨設備同步:這個過程與訪問 iCloud 相同。 對 iCloud 帳戶進行認證,接收簡訊驗證碼,然後輸入其中一台設備的密碼。

基於雲的 WebAuthn 的優勢:

- 跨設備:Passkey 旨在方便使用者訪問,用戶可在經常使用的所有設備上訪問。 但目前僅限於 Apple 設備。 這種方式對於 Android 設備來說更具挑戰性,因為 Android 的版本和硬體種類繁多。

- 防網路釣魚攻擊:同上。

- 便捷的體驗:同上。

基於雲的 Passkey 的缺點:

- 依賴雲服務:與基於設備的 WebAuthn 相比,基於雲的 Passkey 將安全層從 Secure Enclave 的硬體轉移到 iCloud 鑰匙串,有些人可能會認為它託管在雲服務上。 需要考慮的一些關鍵點包括:使用者 iCloud 的 AppleID 帳戶是否被洩露; 雖然 iCloud 鑰匙串採用端到端加密來保護數據,但操作錯誤或漏洞都會帶來風險。

- 平臺限制:例如,在 Android 設備上使用基於 iCloud 的密碼極具挑戰性。 此外,與傳統方法不同,Apple 和 Google 不發送特定於設備的斷言(assertions)。 這意味著目前無法驗證生成金鑰的設備類型,由此引發了對金鑰及其相關元數據可靠性的質疑。

帳戶層

到目前為止,我們可以看到,在解決跨設備和跨平臺相容性的同時保持硬體的安全性是一大挑戰。 與之同樣重要的是社交恢復選項,例如添加多個守護者(guardian)以增強安全性。 在這種情況下,區塊鏈可以為我們指明一條道路。

請注意:當我們嘗試將 Web2 的 WebAuthn 部署到 Web3 時,一個明顯的差異在於,Web2 只需要證明擁有權,而 Web3 還需要同時授權交易。 如果只擁有 Passkey,開發人員無法控制簽名消息,簽名消息通常是通用的,比如「sign in」。 這可能導致潛在的前端操控問題,即使用者「盲目」簽署消息——這個問題看似微不足道,實則至關重要。

智慧合約帳戶本身就是智慧合約,作為鏈上實體,智慧合約帳戶能夠指定任意簽名者。 這種靈活性允許使用者對各種設備和平臺進行設置,比如將 Android 手機、Macbook 和 iPhone 設置為簽名者。 此外,模組化智慧合約帳戶支持升級,可交換新的簽名者,可將簽名閾值從 2/3 更改為更複雜的配置。 想像一下,一個錢包可以根據情況靈活調整其安全需求:當使用者在熟悉的本地 IP 位址上時,這個錢包支援單簽名者身份驗證,但對於來自未知 IP 位址或超過一定值的交易則需要多個簽名者。 有了模組化和可程式設計性,只有我們想像不到、沒有實現不了的創新。 許多智慧合約帳戶服務提供者都在積極構建這一領域,包括 Safe、Zerodev、Biconomy、Etherspots、Rhinestone 等。 還要感謝諸如 Stackup、Plimico、Alchemy 之類的基礎設施,讓這一切成為可能。 請查看我先前的研究,以獲取有關智慧合約帳戶更全面的背景資訊。

智慧合約帳戶可以通過多方計算服務實現社交恢復和跨設備/平臺相容性。 儘管智慧合約帳戶具有固定的簽名者,但多方計算供應商可以將密鑰分割成多個部分,以增強安全性和靈活性。 這種方法不具備智慧合約帳戶的可程式設計和可升級特性,例如時間鎖恢復(timelock recovery)和輕鬆停用密鑰功能。 然而,MPC 不受特定區塊鏈的限制,因此具有卓越的跨鏈能力,比智慧合約帳戶更具成本效益。 著名的多方計算供應商有 Particle Network、Privy、web3Auth、OKX Wallet、BinanceWallet 等。

簽名層

讓我們退一步來理解:在乙太坊上,私鑰是從 k1 曲線中選擇的隨機數,並且簽名過程也利用了這個曲線。

然而,根據 WebAuthn 標準生成的金鑰對使用的是 r1 曲線。 因此,在乙太坊上驗證 r1 簽名的成本大約是 k1 簽名的三倍。 以下是針對這一問題的解決方案:

感謝 Dogan 的貢獻,請查看他的研究,瞭解更深入的知識。

感謝 Dogan 的貢獻,請查看他的研究,瞭解更深入的知識。

協議解決方案

- 解決方案:EIP7212,預編譯支援 secp256r1 曲線,由 Clave 團隊提議。

- 評估:該提案創建了一個預編譯合約,該合約通過給定的消息哈希、簽名的 r 和 s,以及公鑰的 x、y 座標參數在 “secp256r1” 橢圓曲線中執行簽名驗證。 因此,任何 EVM 鏈(主要是乙太坊的 Rollups)都可以輕鬆地集成這個預編譯合約。 到目前為止,協定預編譯可能是最節省 gas 的解決方案。

- 應用:zkSync

第三方服務

- 解決方案:Turnkey

- 評估:Turnkey TEE 確保私鑰僅可由用戶通過其 Passkey 訪問,Turnkey 永遠無法訪問私鑰,然而這仍然需要該服務的有效性。

- 實現:Goldfinch

Solidity Verifier 解決方案

- 解決方案:FCL 的 Solidity Verifier,FCL 帶預計算 Solidity Verifier,Daimo 的 P256 Verifier

- 實現:Clave,Obvious Wallet

零知識(ZK)驗證器

- 解決方案:RiscZero 的 Bonsai,Axiom 的 halo2-ecc

- 評估:這種方法利用零知識證明來驗證乙太坊虛擬機(EVM)之外的計算,降低鏈上計算成本。

- 實現:BonfireWallet(Risc Zero),KnowNothingLabs(Axiom)

這些解決方案都可以在乙太坊生態中實現更便宜和可行的 r1 簽名驗證,以下是 Dogan 的評估。

新案例研究

*請注意,截至 2023 年 12 月,這些解決方案大多處於早期階段,可能隨時發生變化或改進。 這些範例僅供學習目的; 請始終參考它們的官方網站獲取準確資訊。

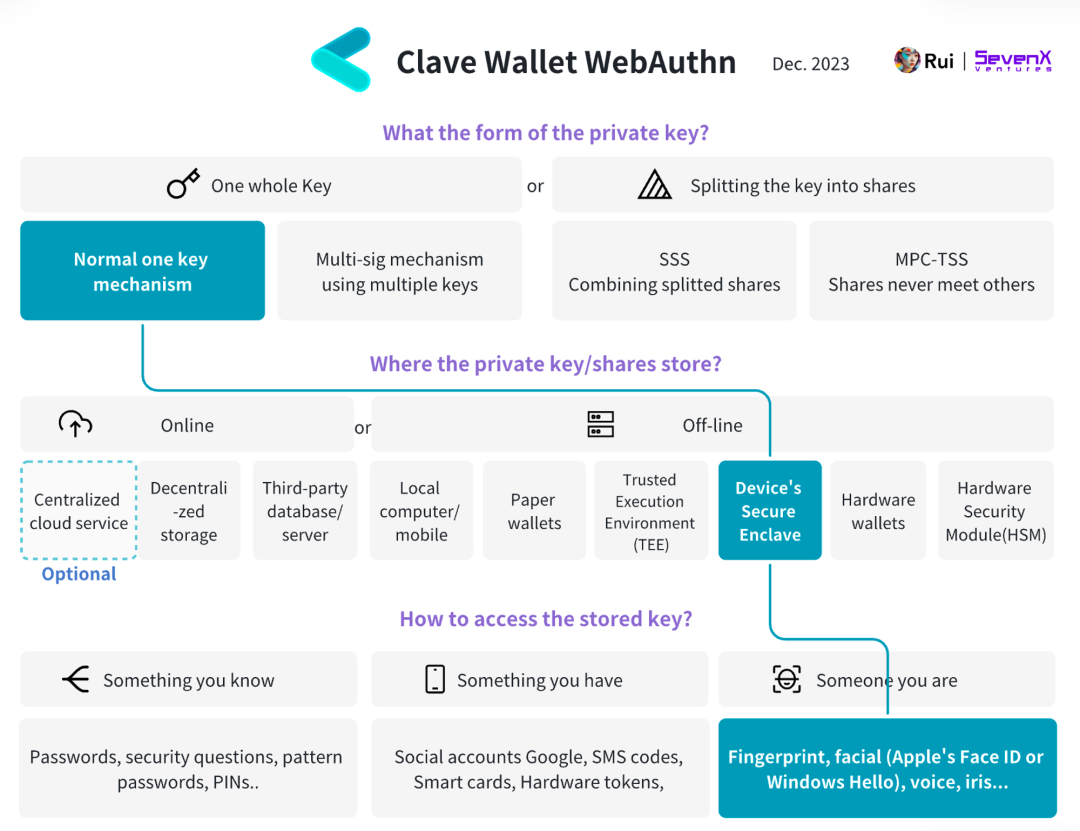

Clave 錢包

Secure Enclave WebAuthn + 智能合約帳戶

基本資訊

- 演示:https://getclave.io/

- 帳戶:智慧合約帳戶

- 鏈:ZkSync

交易過程

- 密鑰創建:用戶進行生物識別驗證,如指紋或面部識別,在 Secure Enclave 內生成密鑰對,永遠不會洩露。

- 密鑰簽章:應用程式接收所需的交易消息,並將簽名請求轉發到 Secure Enclave,使用者進行生物驗證以批准簽名,Secure Enclave 使用金鑰對消息進行簽名,然後廣播到區塊鏈節點。

- 附加功能:智慧合約帳戶支援許多強大的功能。 首先是 gas 贊助。 使用 Paymaster,dApp 或廣告商等都可以為使用者支付 gas,使交易過程更加順暢,同時還允許使用者使用 ERC20 代幣支付 gas,而非只能用乙太幣或原生代幣。 此外,使用者可使用會話密鑰,在一段時間內進行無需簽名的交易。

恢復機制

- 恢復過程由 Clave 在 zkSync 上的智慧合約進行,用戶可以在 48 小時的鎖定期內取消恢復,以防止未經授權的惡意活動。

- 雲備份:使用者選擇雲備份時,將創建一個外部帳戶,該外部帳戶的私鑰存儲在 iCloud 或 Google Drive 中,使用者可以使用存儲在雲端的私鑰從不同設備存取其帳戶,還可以隨時刪除或覆蓋此備份部分。

- 社交恢復:使用者可以指定其家人或朋友的 Clave 位址作為備份,如果 N 個守護者中有 M 個確認恢復且未取消,則在 48 小時鎖定期後恢復執行。

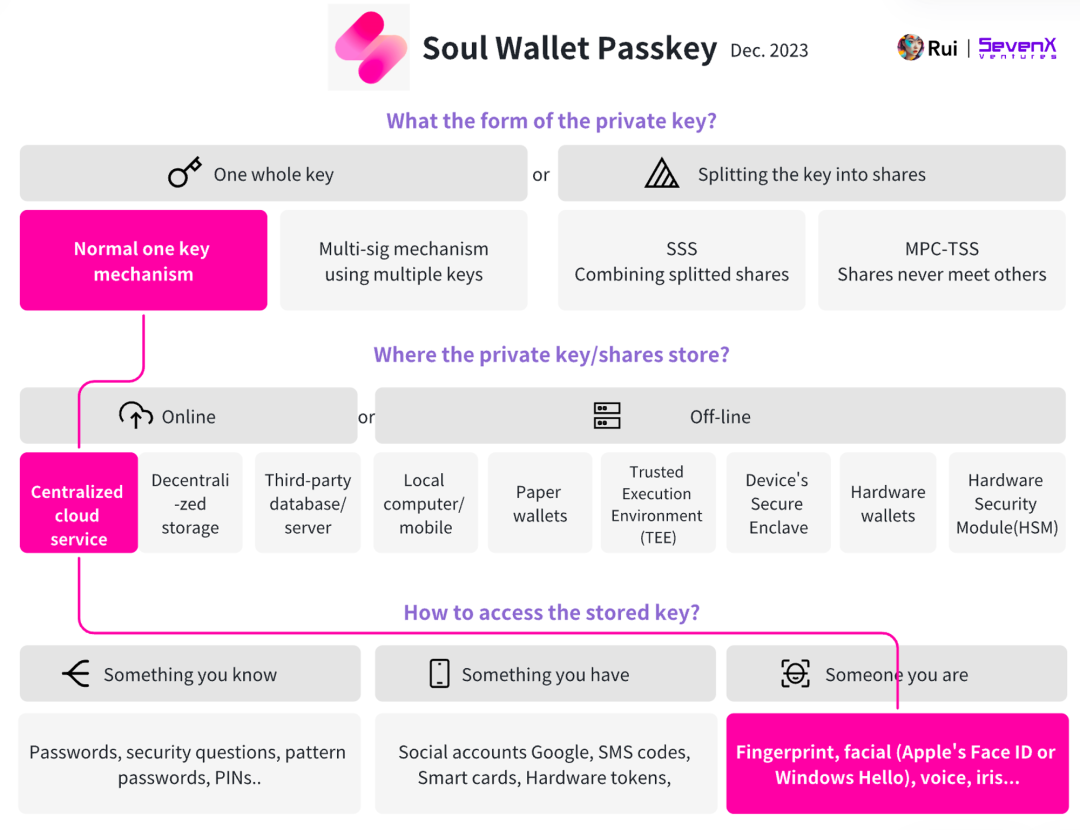

Soul 錢包

Passkey + 4337 SCA

基本資訊

- 演示:https://alpha.soulwallet.io/wallet

- 帳戶:ERC4337 智慧合約帳戶

- 鏈:乙太坊、Optimism、Arbitrum,很快將全面支援乙太坊虛擬機 Layer 2

交易過程

- 密鑰創建:使用者提供指紋或面部識別等生物識別驗證,操作系統生成 Passkey,並使用雲服務進行備份。 用戶可以跨設備和跨平臺添加多個 Passkey。

- 添加守護者(可選):用戶可以指定不同的乙太坊虛擬機外部帳戶地址作為守護者,並設置帳戶恢復閾值。

- 帳戶生成:利用反事實部署,用戶進行第一筆交易之前都無需支付任何費用。

恢復機制

- Passkey:使用任意定義的 Passkey 在任意設備上登錄錢包。

- 守護者恢復:指定的守護者可以根據閾值輪換錢包,可稍後設置時間鎖以防止惡意行為。

OKX 錢包

(MPC-TSS + Passkey)+ 4337 智慧合約外部帳戶

基本資訊

- 演示:https://www.okx.com/help/what-is-an-aa-smart-contract-wallet

- 鏈:30+條鏈

- 密鑰:MPC-TSS,2/3

- 帳戶:4337 智慧合約帳戶

交易過程

- 密鑰創建:通過創建錢包,OKX 將單個私鑰分為三個單獨的部分。 一個部分存儲在 OKX 伺服器上,一個部分存儲在使用者設備的本地存儲中,還有一個部分由設備生成,經加密處理並可以備份到設備首選的雲端服務上,如 Google Cloud、iCloud 和華為雲。

- 密鑰簽:OKX 使用 MPC-TSS 技術,使用者在簽署交易時可以通過使用三個私鑰部分中的兩個獲得完整的簽名,在此過程中,私鑰碎片彼此不會相互接觸。

恢復機制

- 2/3 機制:當使用者註銷、設備不可用或設備上的其中一個密鑰被洩露時,使用者可以使用新設備登錄 OKX 錢包(獲取伺服器存儲的金鑰)並獲取雲服務存儲的密鑰部分,使用這兩個部密鑰恢復錢包,OKX 錢包將生成新的密鑰部分。

Web3Auth

(MPC-TSS + Passkey)+ 外部帳戶/智慧合約帳戶

基本資訊

- 演示:https://w3a.link/passkeysDemo

- 鏈:所有 EVM 和 Solana

- 密鑰:MPC-TSS,通常是 2/3

- 帳戶:外部帳戶、4337 智慧合約帳戶或通用智慧合約帳戶等任何帳戶

交易過程

- 密鑰創建:通過創建錢包,生成三個金鑰部分。 一個部分用於社交登錄,用戶可以輸入他們的電子郵件,去中心化網路節點存儲每個使用者的密鑰; 一個部分是存儲在用戶設備的本地存儲中的密鑰; 還有一個部分由本地計算機生成,並由使用者首選的雲服務進行備份。

- 密閜簽:Web3Auth MPC-TSS 架構確保使用者的密閜始終可用,即使使用閾值簽名,密閜也永遠不會重構或存儲在單個位置。

恢復機制

- 閾值恢復:當使用者註銷、設備不可用或設備上的某個密閜被洩露時,使用者可以使用社交登錄方法登錄 WebAuthn 帳戶並獲取雲存儲的密閜部分,使用這兩個部分的密閜恢復錢包。

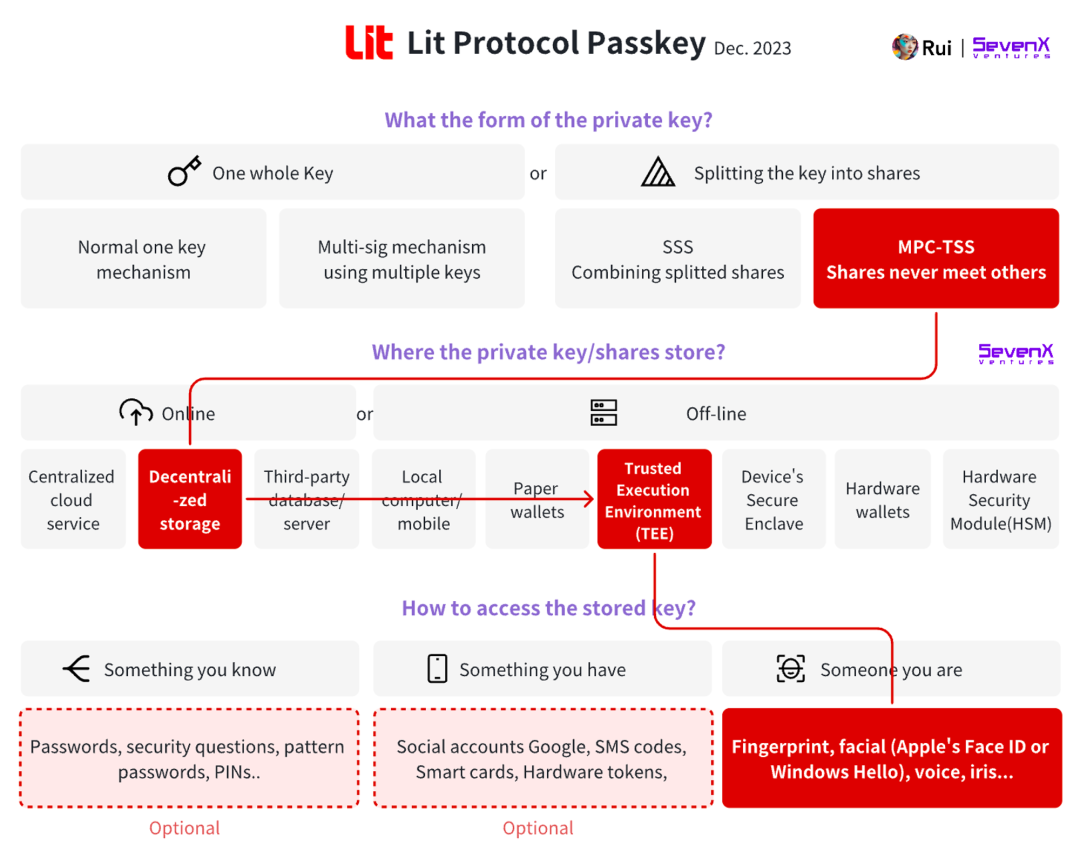

Lit Protocol

(MPC-TSS + 去中心化節點 + Passkey)+ 外部帳戶/智慧合約帳戶

基本資訊

- 演示:https://lit-pkp-auth-demo.vercel.app/

- 鏈:大多數 EVM,Cosmos,Solana。

- 帳戶:MPC-TSS,2/3 機制,可以同時適用於智慧合約帳戶和外部帳戶。

交易過程

- 密鑰創建:當使用者想要創建錢包時,首先選擇身份驗證方法(支援 Passkey、oAuth 社交登錄),然後將請求發送到中繼器以創建密鑰對,並將身份驗證邏輯存儲到智慧合約中。 每個金鑰對由 Lit 節點通過分散式金鑰生成(DKG)過程共同生成。 作為一個去中心化網路,TEE 內部運行 30 個 Lit 節點,每個節點都持有金鑰的一部分,但私鑰永遠不會完整存在於 TEE 中。

- 密鑰簽:收到請求后,Lit 節點根據指定的身份驗證方法獨立驗證或拒絕請求,並使用 MPC-TSS 技術,1. 收集超過閾值(30 個節點中有 20 個確認)時生成簽名,並由客戶端組合以滿足請求。

恢復機制

- 2/3 機制:使用存儲在智慧合約中的身份驗證方法訪問帳戶,Lit 節點驗證請求,如果超過 2/3 的節點確認,請求將繼續進行。

展望

在 Layer2、Layer3 和數據可用性(DA)解決方案的大力推動下,我們力求改善區塊鏈的性能。 同時,我們將零知識證明隱私與透明性相結合,追求真正的安全性。 所有的努力都朝著同一個目標:加密技術做好準備應用於使用者的日常生活中。

我們很容易困在一個理想的技術夢中,但我們必須問自己:我們追求的是什麼樣的體驗? 我們設想的是這樣一個世界:在這個世界里,加密貨幣應該是直觀易懂的,而不是令人生畏的技術術語; 在這個世界里,使用者可以毫不猶豫地跳進兔子洞,不費吹灰之力。

想像一下,有一個名叫 Rui 的使用者:她發現了一個很棒的 dApp,可以輕鬆使用面部識別或指紋進行註冊,並可以設置備份或守護者。 她可以使用 dApp 輕鬆執行交易,可能只需支付少量 ERC20 費用,甚至可能根本不需要任何費用。 之後,她可以自定義錢包設置,例如啟動自動交易的時間鎖,將另一個設備添加為備份簽名者,或者修改她的守護者清單。 創業者們正在努力將這一切付諸現實。 結合 WebAuthn 和 Passkey,我們增強了私鑰管理,使其既安全又方便。 在這一基礎之上,智慧合約帳戶作為一個實體,打開了個人化安全性和功能性的領域。 至於 gas? 借助 Paymaster,供應商可以為 swap 交易創建一個「金庫」,甚至允許廣告商為使用者支付費用,因此 gas 也不再是負擔了。 這一演變的核心,特別是對乙太坊主網及其等效的 Layer2 來說,就是 ERC4337。 ERC4337 引入了另一種記憶體池,將智慧合約帳戶交易與外部帳戶區分開來,而無需對協定進行重大修改。 另一方面,一些 Layer2 網路甚至原生採用智慧合約帳戶,並將其無縫地集成到系統中。

要使一切變得簡單,需要付出巨大的努力。 我們還面臨著許多挑戰,比如降低智慧合約帳戶的部署、驗證和執行費用; 標準化介面,以增強帳戶的互操作性; 跨鏈同步賬戶狀態等。 感謝所有構建者,每一天,我們都離成功更近一步。 我們的公司 SevenX,以及其他加密創業公司,已經準備好,為偉大的公司賦能,幫助它們實現願景。 如果對本文感興趣,歡迎瞭解我的其他文章,獲取更全面的背景資訊:

- 04/ 帳戶:模組化智慧合約帳戶架構和挑戰

- 03/ 金鑰(本文):WebAuthn 和 Passkey,日常加密使用者的密鑰管理

- 02/ 基礎設施:ERC4337 帶來的乙太坊帳戶演變

免責聲明:作為區塊鏈資訊平臺,本站所發佈文章僅代表作者及嘉賓個人觀點,與 Web3Caff 立場無關。 文章內的資訊僅供參考,均不構成任何投資建議及要約,並請您遵守所在國家或地區的相關法律法規。