風險複雜化:從比特瀏覽器談起......

作者:Loopy Lu,Odaily 星球日報

封面:Photo by Erwan Hesry on Unsplash

上週末,一款看似與加密世界關聯甚遠的產品走入了加密社區的視野。 常被用來「多開」、「群控」的比特瀏覽器引發了大規模的錢包被盜,受損金額達到數十萬美元。

而再之前,隨機數生成器、智慧合約程式設計語言、iOS/安卓的系統風險等,均引發過大規模的安全事件。 隨著加密世界的成熟與複雜化,安全形勢愈發險峻,在許多人們難以察覺的地方,風險悄然出現......

什麼是比特瀏覽器?

對於大多加密使用者,「比特瀏覽器」這款產品的名字或許有些陌生。

其全名為「比特指紋瀏覽器」。 通過其官網資訊可知,該產品的主要作用為環境類比,類似「沙盒」功能,可在每個視窗類比不同的使用者追蹤資訊,包括 IP、設備資訊、瀏覽器資訊等等。

而這一系列功能主要服務於一個目標:類比多個使用者,讓每個「使用者」均可擁有獨立的資訊。 瀏覽器甚至還提供了群控功能。

比特瀏覽器的市場受眾,更多是外貿電商(如 Amazon、Shopee 等)及社媒運營(Facebook、Tiktok 等)。 其官網的廣告語點明——“一個比特瀏覽器輕鬆管理您的跨境大生意”。

儘管該產品並不專為加密世界使用者所設計,但其一系列功能,恰好貼合了羊毛黨的訴求。 因此,為數不少的「擼毛」者都使用了該產品。

被盜原因眾說紛紜

近日,一批「擼毛」社區的成員發現,自己的擼毛錢包慘遭盜幣。 而經過自行排查,受害者均認為被盜或因使用比特指紋瀏覽器所致,直接原因系私鑰洩露。

比特指紋瀏覽器官方在社群中第一時間回應:WPS For Windows 部分版本存在遠端代碼執行漏洞,攻擊者可利用該漏洞在受害者目標主機上執行任意代碼,控制主機等。(WPS 又和比特瀏覽器的使用者有什麼關係呢? 比特瀏覽器的解釋是,由於這個漏洞比較好觸發,所以在點擊不明鏈接之後可能就會被駭客攻擊。)

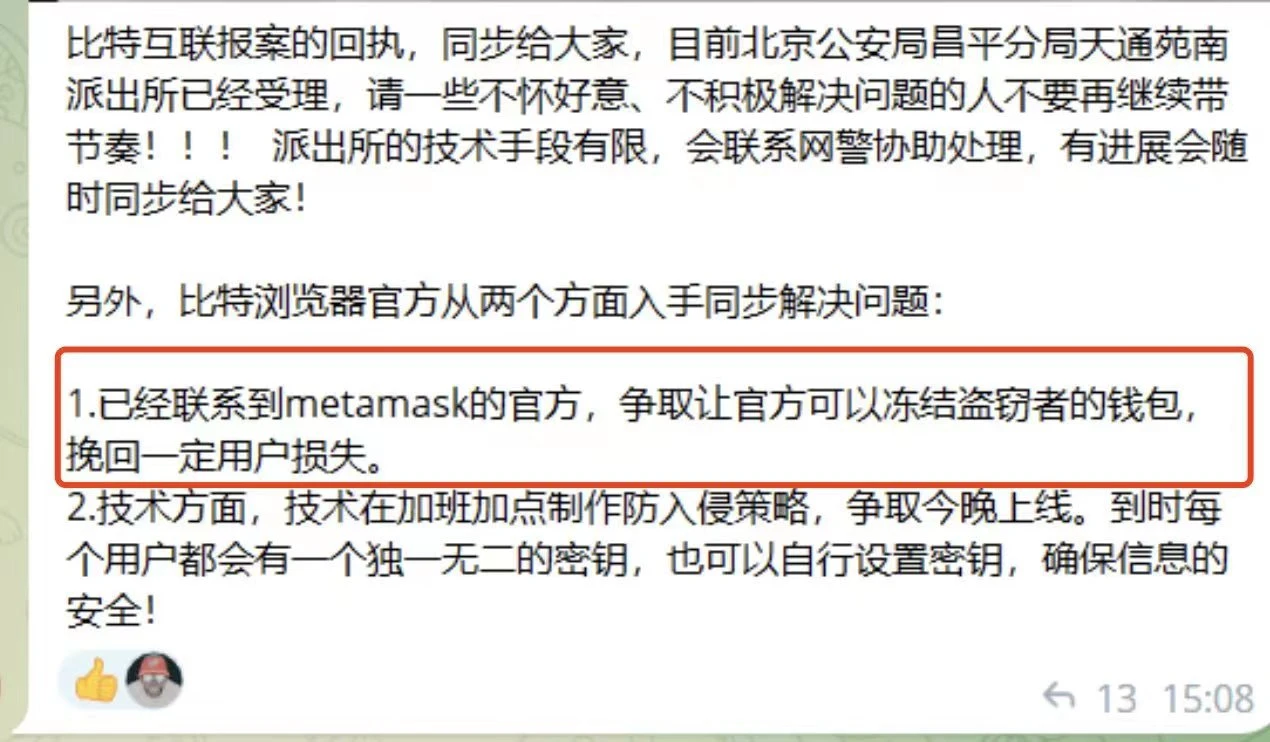

而由於該軟體與加密世界距離較遠,一時間更是給出了令人啼笑皆非的回應。

比特瀏覽器的解釋,無疑沒能讓使用者信服。 8 月 26 日,比特瀏覽器對這一事件進行跟進,併發佈公告稱,「服務端緩存數據遭到駭客入侵。 開啟了「擴展數據同步」功能的使用者錢包有被盜風險。 建議轉移錢包資產。 ”

安全事故,誰之過?

在事件最初之時,對於被盜的原因眾說紛紜。

在我們經常使用的 MetaMask 外掛程式中,私鑰並不會被明文保存。 因此,駭客僅僅依靠使用者本地的緩存數據,並不能獲得用戶資產的控制權。

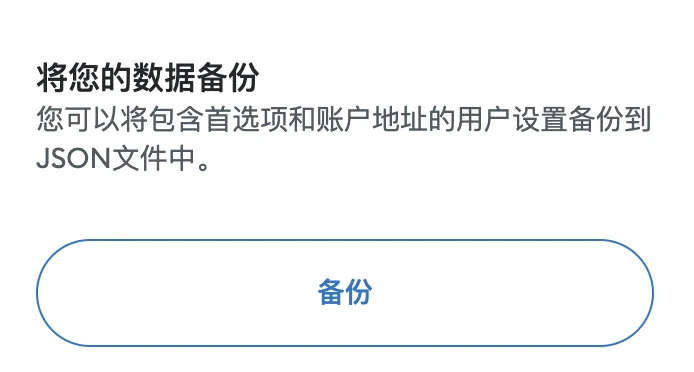

在錢包轉移中,除了最常見的「導出」功能,「備份」功能是一個更少人使用的功能。

需要注意,MetaMask 所提供的「備份」功能,與匯出私鑰/助記詞是截然不同的功能。 備份後用戶可獲得一個 json 檔,該檔也被稱為 keystore。(Odaily 星球日報注:更簡單的解釋則是:私鑰=助記詞=錢包控制權=keystore+密碼)

本地緩存數據也是同理,那使用者的錢包又是如何被盜的呢?

在經過兩日的各方分析后,最終案件原因終被查明。 駭客系通過入侵伺服器獲取到了使用者的擴展緩存。 (Odaily 星球日報注:這樣駭客就擁有了錢包的本地數據,但卻無法登陸。)然後,駭客通過「嘗試常用網址平台密碼碰撞」暴力破解錢包密碼,進而得到錢包許可權。

伺服器記錄顯示,存儲著擴展緩存的伺服器在 8 月初(日誌記錄最晚至 8 月 2 日)有被下載的痕跡,並已鎖定了數個 IP,除一個江蘇位址外均為海外位址。 據社群人士稱,目前此案已在北京公安局昌平分局受理。

而當我們復盤這一事件,卻發現這一事件很難釐清各方責任。

首先是第一個風險點:緩存數據洩露。

有使用者質疑,為何不對緩存數據進行加密? 比特瀏覽器指出,在同步「擴展數據」之時,對數據的傳遞進行了加密。 但該軟體但主程式 EXE 檔若被駭客破解,駭客是可能得到擴展數據的。

但僅僅依靠緩存數據,並不能獲得用戶資產。 “緩存數據+密碼” 的組合才可掌握錢包控制權。 在使用者的日常使用中,多帳戶共用密碼是常態。 我們常用的 Web2 網站的密碼也常遭洩露。 駭客可能獲取到其他 Web2 網站的密碼,並在使用者的 Web3 錢包上試著「撞庫」。。

此外,暴力破解也是一個可能性。 因為解鎖密碼的潛在組合數量遠少於私鑰的組合,因此暴力破解解鎖密碼是完全可行的。 (假設產品不引入最大嘗試失敗次數鎖定等防範措施。)

從使用者角度來說,比特瀏覽器將外掛程式的緩存數據拿走,並最終引發洩露,誠然負有不可推卸的責任。 可是錢包訪問密碼的防護失效,也來自於長久以來網路安全環境的惡化。

另類基礎設施

對軟體開發方來說,我們不清楚「比特指紋瀏覽器」的「比特」之名因何而來,但有一點是明確的,這一產品並不是為加密世界而創造的,僅是恰好滿足加密使用者的需求。

一個系統越是複雜,潛在的風險點則越多,任何一個單點失誤都有可能帶來被入侵的風險。

回憶加密蠻荒時代,人們只使用最基礎的比特幣錢包,彼時還沒有 DeFi、跨鏈等諸多交互環節。 只要保存好自己的私鑰,便足夠安全。

但現在,各種鏈下輔助工具、鏈上資金池,都增加了額外風險。 越來越多像比特瀏覽器一樣的產品,正成為加密世界新的另類「基礎設施」。 大量「非加密」的安全隱患危及著加密世界:

- 8 月 21 日,駭客竊取 313 萬 USDT。 安全人員認為,本次被盜系安卓系統相冊被攻破,駭客獲取了使用者私鑰截圖。

- 8 月初, Curve 出現巨額被盜案。 而時候的分析發現,Curve 合約安全並沒有問題,被盜原因來自於其程式設計語言 vyper 的漏洞。 因此 aleth、peth、mseth、crveth 池被利用。

- 5 月, Apple ID 的同步功能也引起了超千萬美金的盜竊案。 很多用戶會購買或使用他人的美區 Apple ID,帳號擁有者可以將錢包的本地數據同步,僅需攻破錢包訪問密碼,即可獲得錢包控制權。 這與比特瀏覽器的被盜事件如出一轍。 受害使用者被盜資金累計超過 1000 萬美元。

- 而在開發者這一側,安全形勢更為複雜。 在去年的 Solana 錢包盜竊案中,風險點則來自於更底層的助記詞生成相關的隨機代碼。

隨著加密世界的複雜化,可能未來將有越來越多的、人們難以察覺到的工具、軟體、服務被納入加密世界,風險也由此擴張。

Odaily 星球日報在此提醒,勿將錢包的本地數據交予他人或過度授權。 此外,因為風險的隱蔽性,請謹慎使用電子手段保存私鑰/助記詞。 經常進行加密操作的電腦,不要安裝過多的未知軟體。

免責聲明:作為區塊鏈資訊平臺,本站所發佈文章僅代表作者及嘉賓個人觀點,與 Web3Caff 立場無關。 本文內容僅用於資訊分享,均不構成任何投資建議及要約,並請您遵守所在國家或地區的相關法律法規。