Web3 安全事件一周盤點。

作者:慢霧安全團隊

概覽

據慢霧區塊鏈被黑檔案庫(https://hacked.slowmist.io)統計,2023 年 8 月 14 日至 8 月 20 日,共發生安全事件 10 起,總損失約 1996.3 萬美元。

具體事件

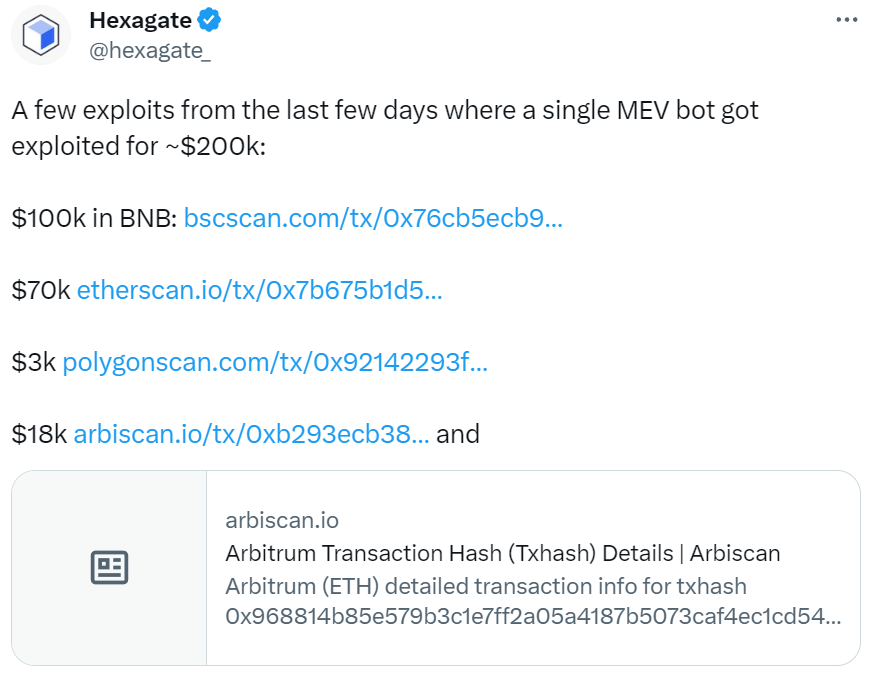

MEV Bot

2023 年 8 月 14 日,Hexagate 發推表示,過去幾天單個 MEV Bot 被利用了約 20 萬美元,包括 BNBChain、Ethereum、Polygon 和 Arbitrum。

Zunami Protocol

2023 年 8 月 14 日,乙太坊上 Zunami Protocol 協定遭遇價格操縱攻擊,損失 1,179 個 ETH(約 220 萬美元)。 事件發生的原因是漏洞合約中 LP 價格計算依賴了合約自身的 CRV 餘額,和 CRV 在 wETH/CRV 池中的兌換比例。 攻擊者通過向合約中轉入 CRV 並操控 wETH/CRV 池子的兌換比例,從而操控了 LP 價格。 據 MistTrack 分析,目前 ETH 都已轉入 Tornado Cash。

值得一提的是,此前我們的系統掃到了該漏洞,我們也善意提醒其出現漏洞,但專案方沒有重視,等到事件發生了已為時已晚。

Metis

2023 年 8 月 15 日,乙太坊擴容解決方案 Metis 官方推特帳號被盜。 據官方表示,團隊成員成為了 SIM 交換攻擊的受害者,導致惡意行為者能夠接管該帳戶大約 30 小時。

SIM 交換攻擊的目的是身份盜竊,攻擊者接管受害者的電話號碼,使他們能夠訪問銀行帳戶、信用卡或加密帳戶。 慢霧 CISO 在接受 Cointelegraph 採訪時表示:“隨著 Web3 的普及,吸引更多人進入該行業,由於其技術要求相對較低,SIM 交換攻擊的可能性也隨之增加。 此類 SIM 交換攻擊在 Web2 世界中也很普遍,因此看到它在 Web3 環境中出現也不足為奇。 ”

由於 SIM 交換攻擊對駭客的技術技能要求不高,因此用戶必須注意自己的身份安全,以防止此類駭客攻擊。 針對 SIM 交換駭客攻擊,我們建議使用多因素身份驗證、增強帳戶驗證(如附加密碼)或為 SIM 卡或手機帳戶建立安全的 PIN 或密碼。

Sei Network

2023 年 8 月 15 日,Sei Network 官方 Discord 伺服器遭入侵。

RocketSwap

2023 年 8 月 15 日,Base 生態專案 RocketSwap 遭遇攻擊,攻擊者竊取了 RCKT 代幣,將其轉換為價值約 86.8 萬美元的 ETH 並跨鏈到乙太坊,然後駭客創建了一個名為 LoveRCKT 的 memecoin,目的可能是想利用盜來的資產操縱市場情緒以謀取個人利益。

這一事件也引發了人們對 RocketSwap 的質疑,尤其是部署流程和私鑰存儲。 然而,該團隊否認內部參與,並將此次行為歸因於第三方駭客。 RocketSwap 表示:「團隊在部署 Launchpad 時需要使用離線簽名並將私鑰放在伺服器上。 目前檢測到伺服器被暴力破解,且由於農場合約使用代理合約,存在多個高危許可權導致農場資產轉移。 ”

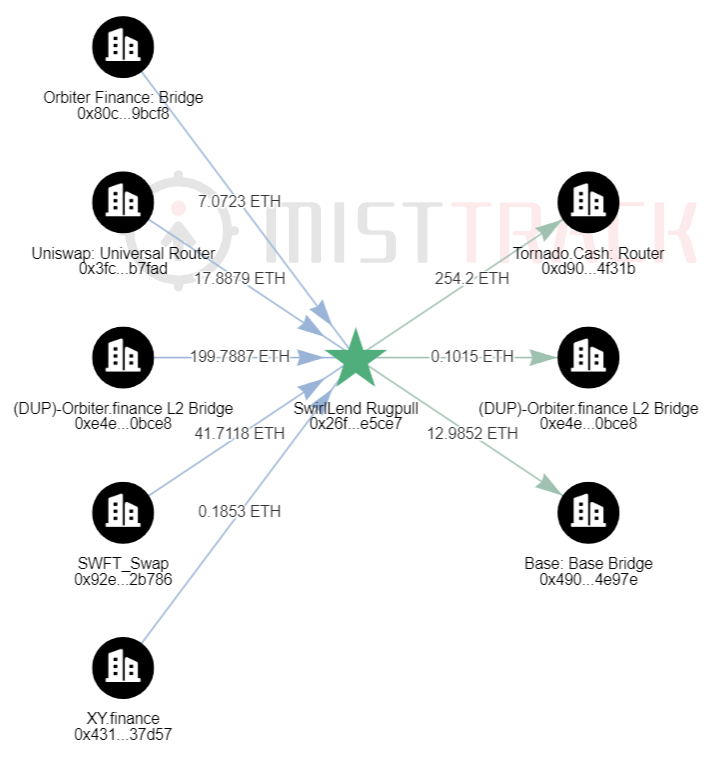

SwirlLend

2023 年 8 月 16 日,借貸協定 SwirlLend 團隊從 Base 盜取了約 290 萬美元的加密貨幣,從 Linea 盜取了價值 170 萬美元的加密貨幣,被盜資金均被跨鏈到乙太坊。 截至目前,部署者已將 254.2 ETH 轉移到 Tornado Cash。 SwirlLend 官方 Twitter 和 Telegram 帳戶已經登出,其官方網站也無法訪問。 據 MistTrack 分析,部署者使用了 SwftSwap、XY Finance、Orbiter Finance 等,同時,發現了如下 IP:50.*.*.106、50.*.*.58、50.*.*.42。

Made by Apes

2023 年 8 月 16 日,鏈上分析師 ZachXBT 發推稱,BAYC 推出的鏈上許可申請平臺 Made by Apes 的 SaaSy Labs APl 存在一個問題,允許訪問 MBA 申請的個人詳細資訊。 該問題在披露前已向 Yuga Labs 反饋,現已修復。 Yuga Labs 回應稱,目前不確定是否存在數據濫用的情況,正在聯繫任何可能暴露資訊的人,並將為任何可能需要的使用者提供欺詐和身份保護。

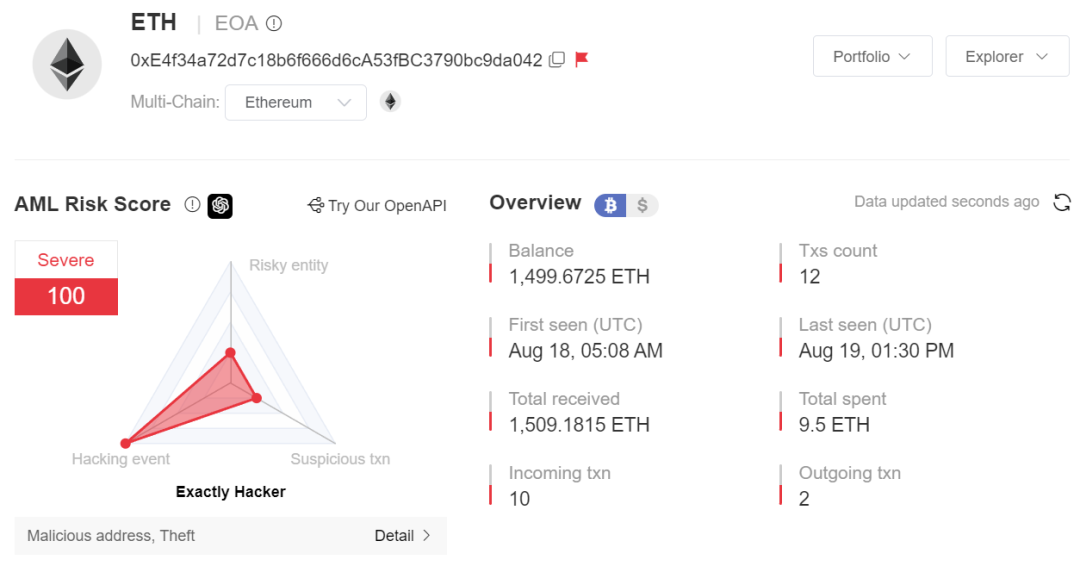

Exactly Protocol

2023 年 8 月 18 日,DeFi 借貸協定 Exactly Protocol 遭受攻擊,損失超 7,160 枚 ETH(約 1204 萬美元)。 兩個合約攻擊者通過多次調用函數 kick()進行攻擊,並使用乙太坊上的開發者合約將存款轉移到 Optimism,最終將被盜資金轉回乙太坊。 據瞭解,Exactly Protocol 被攻擊的根本原因是 insufficient_check,攻擊者通過直接傳遞未經驗證的虛假市場位址,並將 _msgSender 更改為受害者地址,從而繞過 DebtManager 合約槓桿函數中的許可檢查。 然後,在不受信任的外部調用中,攻擊者重新進入 DebtManager 合約中的 crossDeleverage 函數,並從 _msgSender 種盜取抵押品。 Exactly Protocol 在推特發文稱,協定已解除暫停,使用者可以執行所有操作,沒有發生任何清算。 駭客攻擊只影響到使用週邊合約(DebtManager)的使用者,協定仍在正常運行。

Harbor Protocol

2023 年 8 月 19 日,Cosmos 生態跨鏈穩定幣協定 Harbor Protocol 發推表示,Harbor Protocol 被利用,導致 stable-mint、stOSMO、LUNA 和 WMATIC 金庫中的部分資金被耗盡。 從目前收集到的資訊來看,攻擊者使用以下位址執行所有操作:comdex1sma0ntw7fq3fpux8suxkm9h8y642fuqt0ujwt5。 據悉,Harbor Protocol 在攻擊中損失了 42,261 枚 LUNA、1,533 枚 CMDX、1,571 枚 stOSMO 和 18,600 萬億枚 WMATIC。

Thales

2023 年 8 月 20 日,衍生品市場 Thales 發佈公告稱,一名核心貢獻者的個人電腦/Metamask 遭到駭客攻擊,一些充當臨時部署者(2.5 萬美元)或管理員機器人(1 萬美元)的熱錢包已被攻破。 請勿與 BNB Chain 上任何 Thalesmarket 合約交互,並撤銷任何待批准的合約。 Optimism、Arbitrum、Polygon 和 Base 上的所有資金安全。 Thales 表示,由於這次攻擊將正式放棄對 BSC 的支援。

總結

本周有兩起事件是由私鑰洩露造成的損失。 過往因專案方私鑰管理不當而導致損失的事件也很常見,比如損失超 6.1 億美元的 Ronin Network 事件、損失超 1 億美元的 Harmony 事件、損失超 1.6 億美元的 Wintermute 事件。 私鑰被盜的原由有許多種,針對專案方的私鑰安全主要有三方面:私鑰破解、社會工程學攻擊、生態安全。 由於私鑰的重要性,提高安全存儲等級(如硬體加密晶片保護)、去除單點風險等都是防範攻擊的重要手段。 私鑰/助記詞的備份上也可以考慮降低單點風險,並且使用一些安全的備份方式、介質或流程等,具體可參考慢霧出品的加密資產安全解決方案:

https://github.com/slowmist/cryptocurrency-security。

免責聲明:作為區塊鏈資訊平臺,本站所發佈文章僅代表作者及嘉賓個人觀點,與 Web3Caff 立場無關。 本文內容僅用於資訊分享,均不構成任何投資建議及要約,並請您遵守所在國家或地區的相關法律法規。