Web3 安全事件一周盤點。

作者:慢霧安全團隊,慢霧科技

概覽

據慢霧區塊鏈被黑檔案庫(https://hacked.slowmist.io)統計,2023 年 7 月 31 日至 8 月 6 日,共發生安全事件 8 起,包括 BALD、ZT Global、LeetSwap、InsurAce、Uwerx Network、Apache NFT SalesRoom、Bitlord、Tim Beiko,總損失約 2779.5 萬美元, 原因涉及 Rug Pull、價格操縱和 Twitter 帳號被盜等。

具體事件

BALD

2023 年 7 月 31 日,建立在 Coinbase Base 測試網路上的名為 BALD 的 MEME 幣,似乎已經被拉到了至少 2560 萬美元。 儘管 Base 網路旨在用於開發者測試,一位名為「Bald」的匿名加密貨幣使用者宣布,他們將在 Base 網路上出售 BALD 代幣,該代幣價格迅速飆升。 然而,代幣部署者在推出兩天后就從流動性池中清空了價格約為 2560 萬美元的代幣,明顯拉動了市場,代幣價格迅速暴跌約 90%。 該代幣部署者隨後購買了更多 BALD 以增加一些流動性,併發送了一條奇怪的推文,似乎在欺騙更多使用者購買該代幣,然後再次刪除了所有流動性。 此後,該帳戶否認了該指控。 Cielo 專案負責人 Matt Aaron 表示這種情況「令人費解」,因為轉移資金的錢包是「老練的鯨魚」,持有大量 cbETH(Coinbase 的乙太坊流動質押代幣)。 流動質押代幣可以購買、出售或交換為其他資產。 cbETH 還可以兌換為鑄造它而抵押的乙太坊。

ZT Global

2023 年 7 月 31 日,部分社區使用者反映名為 ZT Global 的加密交易平臺疑似跑路,自 7 月 28 日宣佈進行系統升級維護後平臺內已無法進行交易,TG 頻道禁言,無法聯繫到創始人。 7 月 31 日 21 時該交易平臺發佈公告聲稱已完成維護,並恢復交易功能,但交易頁面顯示僅 0.0006 BTC(17 美元)的買盤就將該平臺內 BTC 的價格推高並維持在 6 萬美元,ETH 的價格也在數十美元交易量的情況下發生劇烈波動。

LeetSwap

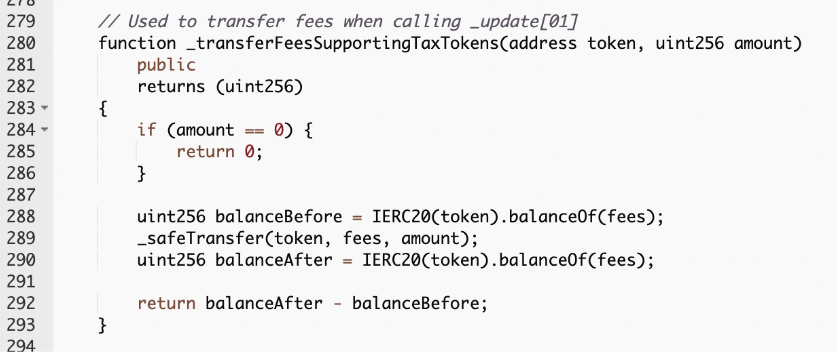

2023 年 8 月 1 日,Base 鏈上最大 DEX —— LeetSwap 中的 axlUSD/WETH 池遭遇攻擊,已暫停交易以進行調查。 似乎 342.5 ETH(約 62.4 萬美元)被利用。 據慢霧分析,本次被攻擊的主要原因是在 Pair 合約中,_transferFeesSupportingTaxTokens 函數外部可調用,該函數可以轉移合約中的任意數量的指定代幣到收取手續費的位址。 於是攻擊者首先進行一次正常的小額 swap 操作以獲取下一次 swap 時所需的代幣,緊接著調用 _transferFeesSupportingTaxTokens 函數將 Pair 中的其中一方代幣幾乎全部轉移給了收取手續費的位址,從而使得 Pair 的流動性失衡。 最後再調用 sync 函數平衡池子後反向 swap 套取超出預期的 ETH。 8 月 3 日,LeetSwap 表示,已經從存在風險的流動性池中收回大約 400 枚 ETH。

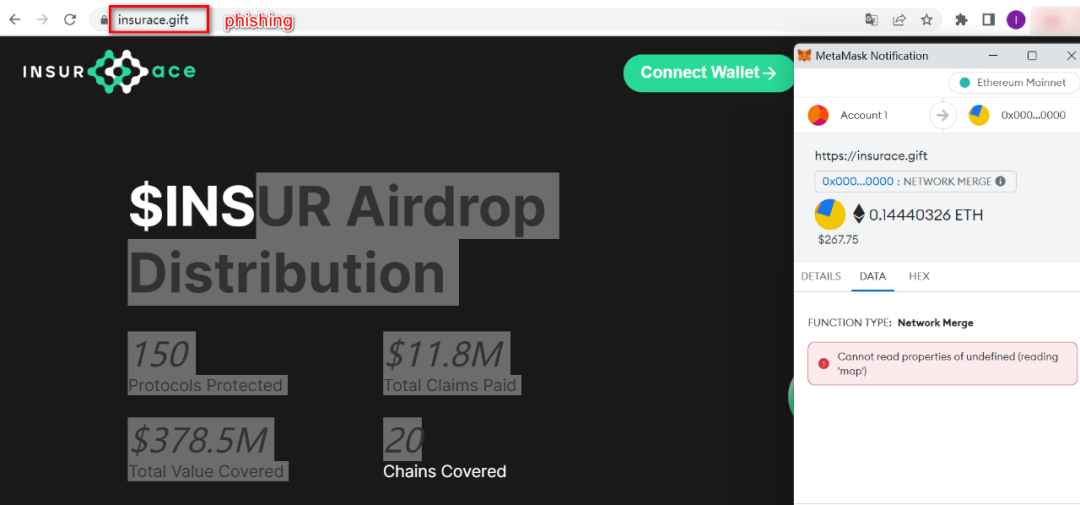

InsurAce & Tim Beiko

2023 年 8 月 2 日,DeFi 保險協定 InsurAce 發推稱:“我們的 Discord 伺服器遇到了安全漏洞。 我們的團隊今天早些時候發現了對伺服器的未經授權的訪問,攻擊者發佈了釣魚推文並附帶釣魚連結(insurace.gift)。 我們非常重視這一事件,並正在努力糾正這一情況。 在此期間,請不要與伺服器交互。 ”

2023 年 8 月 3 日,乙太坊核心開發者 Tim Beiko 的推特帳號疑似被盜,其半個小時內發佈兩條關於 “ETH 空投” 的推文並附帶釣魚連結(ether.fo),請使用者不要點擊可疑連結,以防資金被盜。

據慢霧分析,這兩起事件的幕後操作者是臭名昭著的釣魚團夥——Pink Drainer。 多起 Discord 和 Twitter 被黑事件(如 Evomos, Pika Protocol, OpenAI CTO, Orbiter Finance 等)都與他們有關。 根據 ScamSniffer 6 月 9 日發布的數據,該團伙已經盜竊了約 300 萬美元的資產,受害人近 1932 人。

Uwerx Network

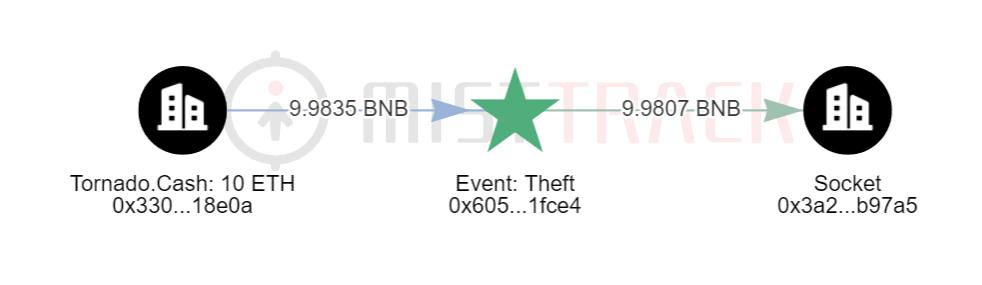

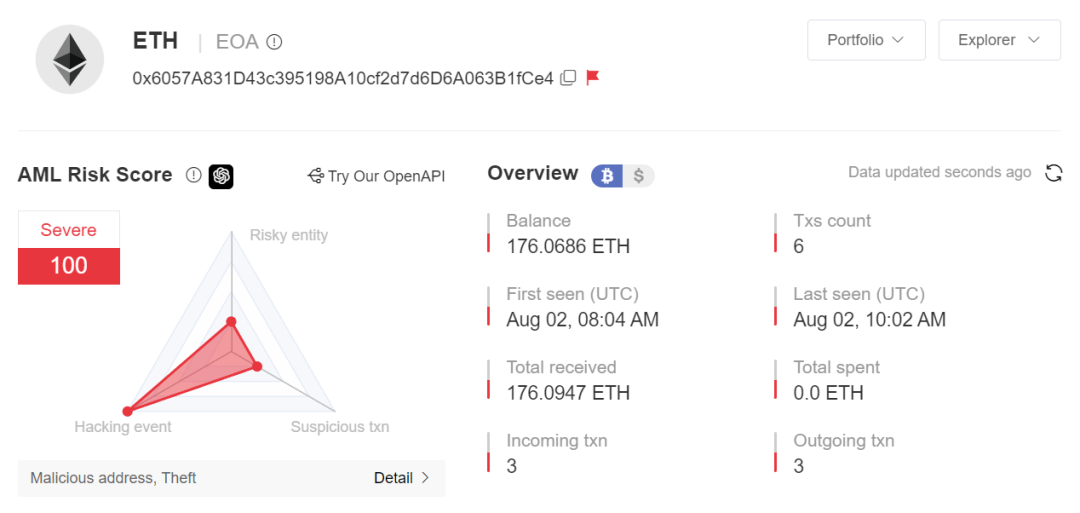

2023 年 8 月 2 日,Uwerx Network 遭到攻擊,損失大約 174.78 ETH。 據慢霧分析,根本原因是當接收位址為 uniswapPoolAddress(0x01)時,將會多 burn 掉 from 位址的轉帳金額 1% 的代幣,因此攻擊者利用 uniswapv2 池的 skim 功能消耗大量 WERX 代幣,然後調用 sync 函數惡意抬高代幣價格,最後反向兌換手中剩餘的 WERX 為 ETH 以獲得利潤。 據 MistTrack 分析,駭客初始資金來自 TornadoCash 轉入的 10 BNB,接著將 10 BNB 換成 1.3 ETH,並通過 Socket 跨鏈到乙太坊。 目前資金仍在駭客位址 0x605... Ce4 上。

Apache NFT SalesRoom

2023 年 8 月 3 日,BNB Chain 鏈上 Apache NFT SalesRoom(ASN)發生 Rug Pull,部署者獲利約 68 萬美元。 部署者將大量代幣轉移到位址 0xdc8 開頭位址,現在該位址已以 68 萬美元的 BSC-USD 價格拋售了 100 萬枚 ASN。

Bitlord

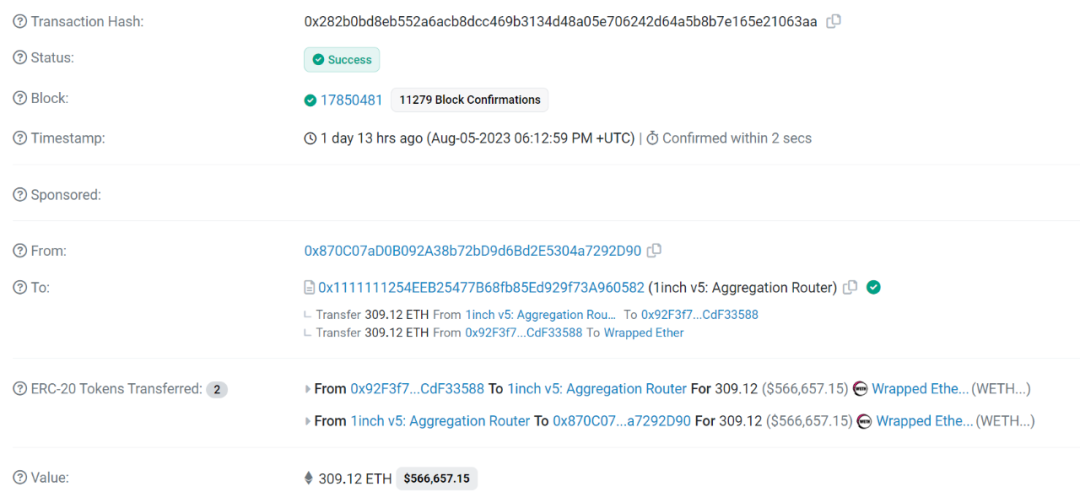

2023 年 8 月 6 日,Bitlord(BITLORD)大量流動性已被移除。 部署者從 LP 中移除了約 309 枚 WETH,價值約合 56.7 萬美元。 該代幣專案疑似為蜜罐騙局。

蜜罐騙局是一種欺騙投資者的手段,無論是通過虛假交易所、錢包還是 ICO,蜜罐騙局的主要目標是竊取投資者的資產。 一旦投資者存入資產,騙子就能將資產轉移到他們的錢包中,然後消失得無影無蹤,給投資者留下的只有空頭支票。 對投資者而言,蜜罐騙局可能是毀滅性的,尤其是會給那些投資了大量資金的投資者帶來重大的經濟損失。 蜜罐有多種形式:創建虛假網站,模仿合法的加密貨幣交易平臺、錢包或 ICO 平臺,發送網路釣魚電子郵件; 利用社交媒體平臺宣傳虛假 ICO 或投資機會; 承諾高投資回報的龐氏騙局; 使用惡意軟體讓投資者的計算機中毒,以竊取私鑰、密碼或其他敏感資訊; 詐騙者製造假空投,向提供私鑰或存入資金的投資者提供免費代幣......

其他

2023 年 7 月 30 日,由於 Vyper 編譯器中的潛在漏洞,多個 Curve 流動性池被利用。 Curve Finance 穩定幣池駭客攻擊事件造成 Alchemix、JPEG'd、MetronomeDAO、deBridge、Ellipsis 和 CRV/ETH 池損失至少 7000 萬美元。

7 月 31 日,白帽攻擊者 c0ffeebabe.eth 向 Curve 部署者返還 2879 枚 ETH(約 540 萬美元)。

8 月 1 日,c0ffeebabe.eth 將 955 枚 msETH(約 177 萬美元)返還至 Metronome Treasury。

8 月 5 日,JPEG'd 發文稱,DAO 多簽位址確認收到 5494.4 枚 WETH(約 1150 萬美元),從 pETH 漏洞中追回資金的位址擁有者獲得了 10% 的白帽賞金,即 610.6 枚 WETH。

8 月 5 日,Thunderhead 聯合創始人 Addison 發推表示已和 OtterSec 創始人 Robert Chen、Curve Finance 團隊以及 epheph 一起,從 ETH/CRV 池中獲得了約 70 萬美元的白帽資金(371 枚 ETH 和 9.25 萬枚 CRV)。 資金已被發送到由 veCRV 選民控制的 Aragon 合約,資金將被轉移到一個分配合約,供 LPs 領取。

8 月 6 日, Alchemix 發推表示,駭客已將 Alchemix 在 Curve 池中的資金全部歸還(約 2200 萬美元,包括 7,258 ETH 和 4,821 alETH)。

8 月 7 日,Curve Finance 推特發文稱,CRV/ETH 駭客自願返還剩餘資金的截止日期已過,Curve Finance 將向公眾提供賞金,協助抓獲駭客的人將獲得剩餘資金的 10% 作為獎勵,目前為 185 萬美元。 Curve Finance 補充表示,如果攻擊者選擇全額退還資金,將不再追究。

總結

作為使用者,無論是參與項目還是管理資產,要保護自己免受攻擊,需要及時了解行業新聞和趨勢,隨時瞭解並警惕加密行業的最新威脅; 在網上與未知或可疑實體互動時要小心謹慎,避免來路不明的消息或請求,謹慎點擊鏈接或下載附件,並在進行交易前對其身份進行驗證; 始終使用保護力強的安全措施,例如雙因素身份驗證、強密碼和安全軟體; 最後,非常建議閱讀慢霧出品的《區塊鏈黑暗森林自救手冊》(https://github.com/slowmist/Blockchain-dark-forest-selfguard-handbook/blob/main/README_CN.md)。

免責聲明:作為區塊鏈資訊平臺,本站所發佈文章僅代表作者及嘉賓個人觀點,與 Web3Caff 立場無關。 本文內容僅用於資訊分享,均不構成任何投資建議及要約,並請您遵守所在國家或地區的相關法律法規。