本文主要介紹鏈上留言的相關知識及使用方法。

作者:慢霧安全團隊,慢霧科技

背景

據慢霧發佈的《2023 上半年區塊鏈安全與反洗錢總結》[1] 的數據,2023 上半年,遭受攻擊后仍能全部或部分收回損失資金的事件共有 10 起。 這 10 起事件的被盜資金總計約 2.32 億美元,其中的 2.19 億美元被返還,占被盜資金的 94%。 在這 10 起事件中,有 3 起事件的資金被全部退回。

資金被盜后又被歸還或許將成為一個新趨勢。 無論是給予賞金還是以合理談判的方式拿回被盜資金,主要有兩種傳遞消息的方式:一個是在專案方媒體平臺發聲,另一個則是攻擊者與專案方通過鏈上留言進行溝通。

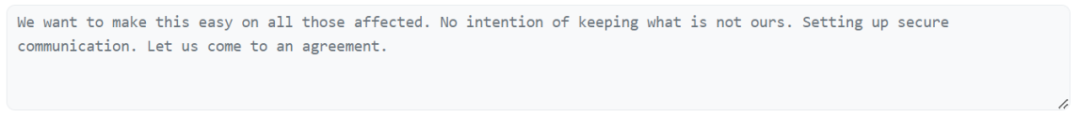

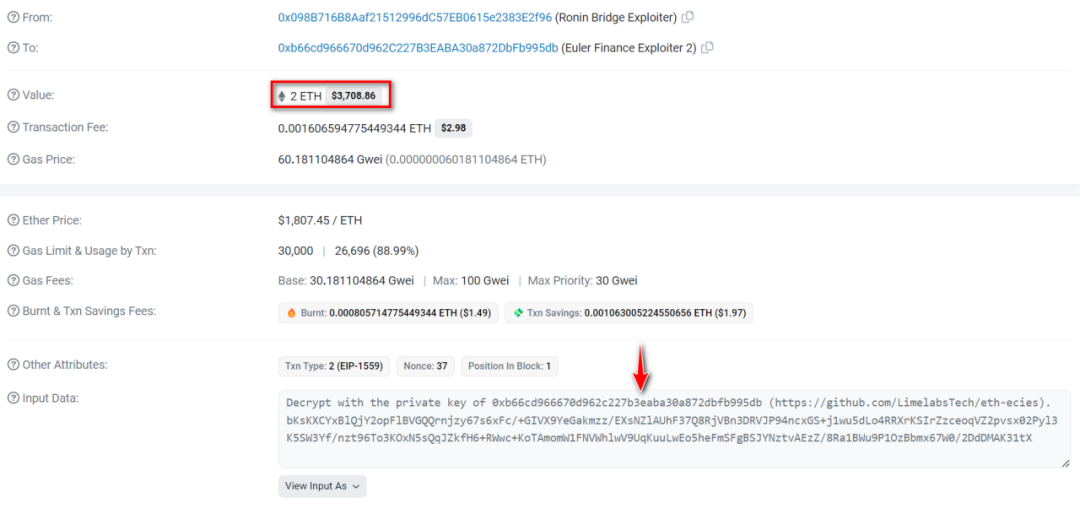

例如 2023 年 3 月 13 日,DeFi 借貸協定 Euler Finance 遭到攻擊,攻擊者獲利約 1.97 億美金。 3 月 20 日,攻擊者在給 Euler 的鏈上消息 [2] 中聲稱,他們現在希望與 Euler “達成協定”。 攻擊者寫道:「我們想讓所有受影響的人都輕鬆些,不打算保留不屬於我們的東西。 建立安全通信,讓我們達成協定吧。 ”

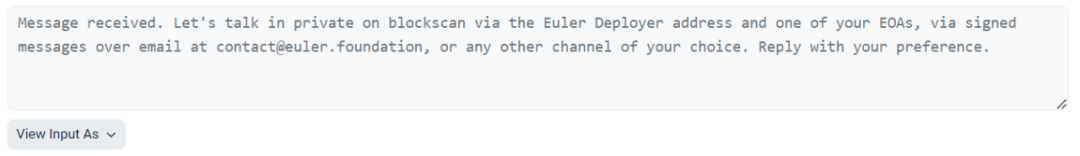

幾個小時后,Euler 在鏈上回復 [3] 稱:“消息已收到,讓我們通過 Euler Deployer 位址和你的一個 EOA 在 Blockscan 上私下討論,通過電子郵件 contact@euler.foundation 或你選擇的任何其他管道。 請回復你想選哪種方式。 ”

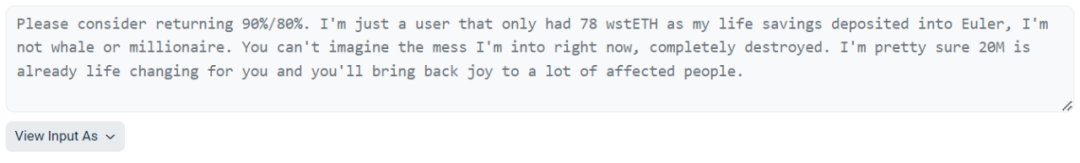

有趣的是,在 3 月 15 日,0x2af 使用者向駭客發送鏈上消息 [4],請求希望能返回其畢生積蓄 78 枚 wstETH,該使用者表示,“請考慮退回 90% / 80%。 我只是一個使用者,我畢生的積蓄只有存入 Euler 的 78 wstETH ,我不是巨鯨或百萬富翁。 你無法想像我現在的處境有多糟,全毀了。 我很確定 2000 萬美元已經夠你改變生活了,而且你能讓很多受影響的人重獲快樂” 隨後,駭客向其發送了 100 枚 ETH。 緊接著有不少位址效仿該用戶的行為向駭客發送消息。

當然,也有在鏈上留言釣魚的情況。 2023 年 3 月 22 日,Euler 駭客在攻擊完成後,為了混淆視聽逃避追查,轉了 100 ETH 給盜取了 6.25 億多美金的 Ronin 駭客。 Ronin 駭客順水推舟,將計就計,隨即回禮了 2 枚 ETH,並給 Euler 駭客發了一條鏈上消息 [5],要求其解密一條加密資訊。 但專家稱,該消息是一個網路釣魚騙局,試圖竊取 Euler 攻擊者錢包的私鑰。 是否真的如此? 慢霧曾對此事寫過一篇分析,有興趣可以查閱。 在 Ronin 駭客錢包向 Euler 駭客錢包發送消息幾分鐘後,Euler Finance 的開發人員試圖用自己的消息 [6] 進行干預,他們警告 Euler 駭客警惕所謂的解密軟體,稱 “最簡單的方法就是退還資金”。 Euler 的開發人員在另一個交易 [7] 中繼續說道:“在任何情況下都不要試圖查看該消息。 不要在任何地方輸入你的私鑰。 提醒你,你的機器也可能被入侵。 ”

鏈上留言是什麼?

眾所周知,無論是比特幣還是乙太坊主網,實質上都是一個分佈於全球的帳本系統。 拿乙太坊舉例,目前,有超過上萬個乙太坊節點複製乙太坊主網上的所有數據,這意味著乙太坊主網上的任何消息、交易等信息都會被複製上萬次,這也確保了區塊鏈資訊不可篡改。 相對比特幣網路來說,乙太坊主網上的費用更「便宜」,因此大部分人都會把乙太坊主網作為留言的第一選擇。 正如剛剛所說,區塊鏈的本質是分散式帳本,我們進行轉帳交易的時候可以順便留言,這些留言都會被記錄在所有節點的帳本上,它們無法被修改,並將在區塊鏈上永久留下痕跡。

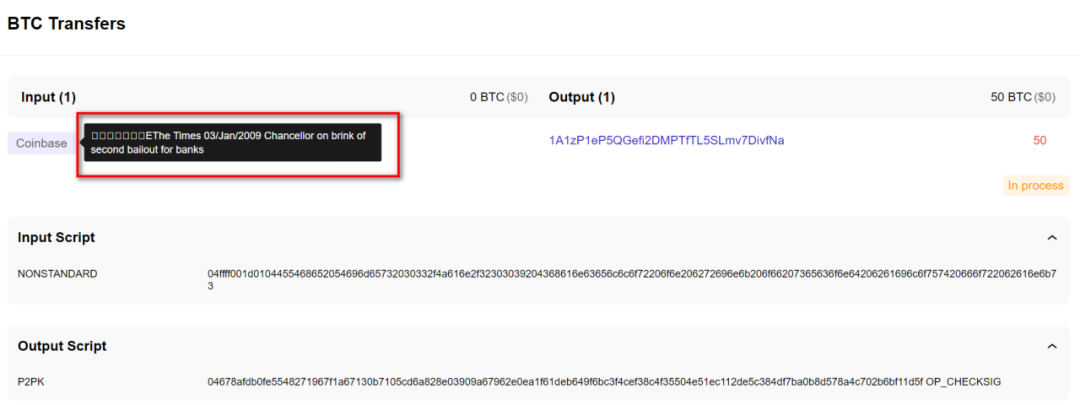

最先帶頭在區塊鏈上留言的是中本聰。 2009 年 1 月 4 日,中本聰在創世區塊上留下了當天泰晤士報的頭條新聞標題,“EThe Times 03/Jan/2009 Chancellor on brink of second bailout for banks”,直到今天,我們仍能在鏈上找到這條留言。

如何進行鏈上留言?

基礎:未加密留言

(1)通過 https://app.mycrypto.com/send 轉帳留言

连接钱包,填上接收地址及转账金额(可以为 0 ETH),在 Data 中的 0x 后输入你想要留言的内容,接着点击下一步,最后 Confirm 就可以了。

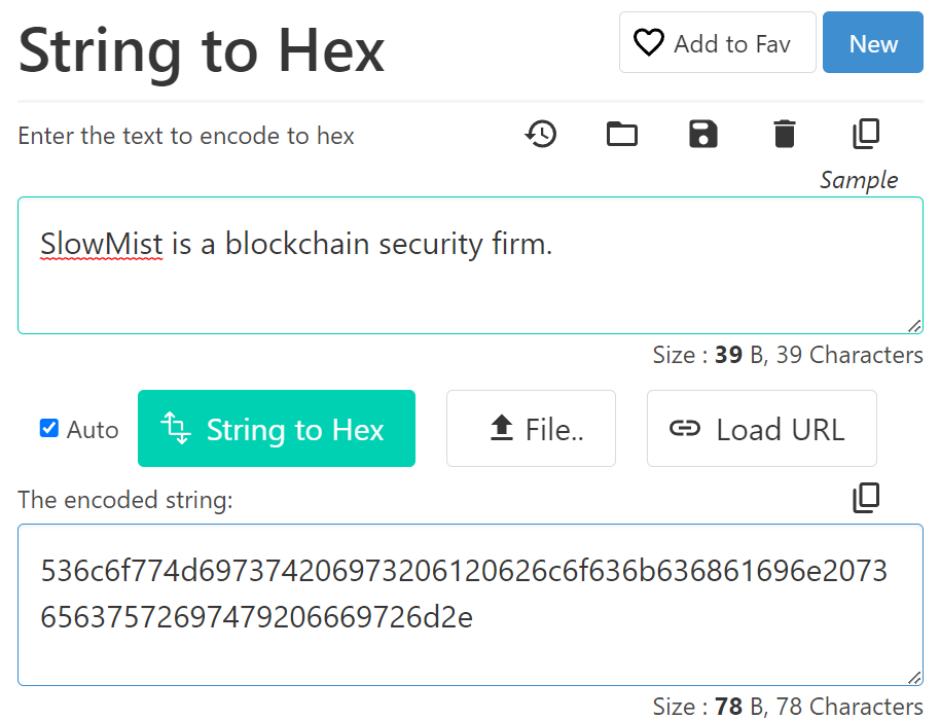

注意:留言資訊需要是十六進位數據,所以,可以提前通過一些轉換工具或網站進行轉換。 如:

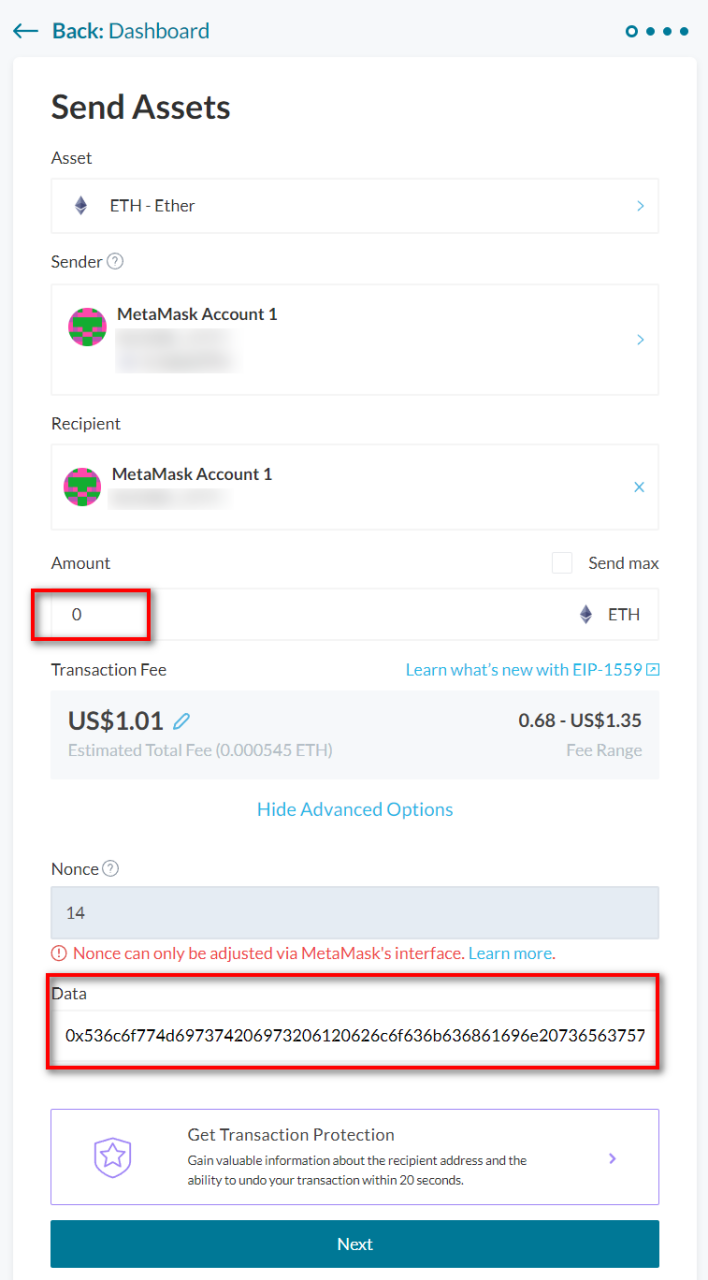

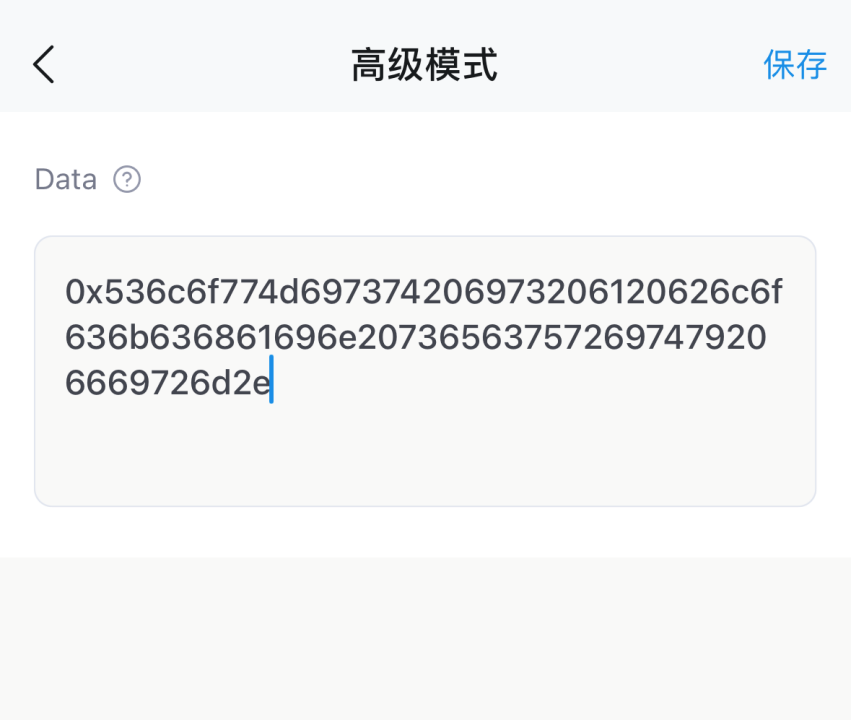

(2)通過手機錢包轉帳留言

你需要用帶有一些 ETH 的乙太坊錢包(如 MetaMask、imToken 錢包)來完成交易,並支付 Gas fee。 例如,打開 imToken 錢包,輸入一個轉帳地址進行轉帳交易,點擊高級模式,輸入十六進位格式的留言資訊,請記得開頭帶上 “0x”。

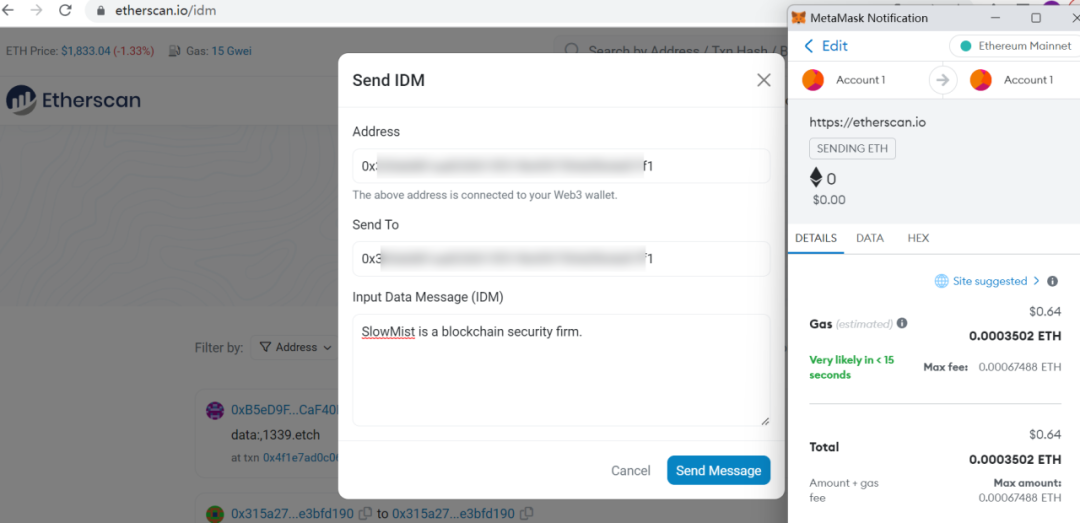

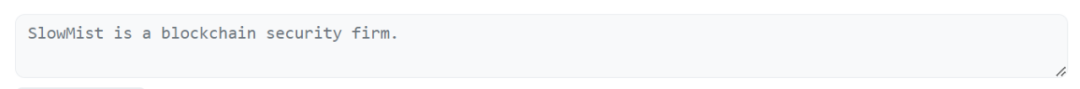

(3)通过 Etherscan IDM ⼯具 [8] 留言

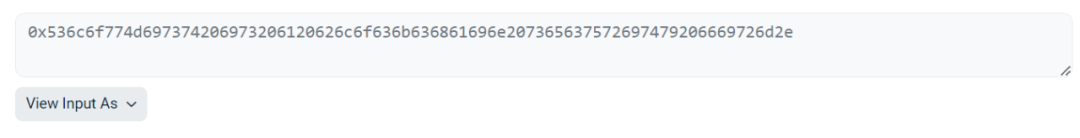

使用该工具,不需要在 Input Data 输入处理过的十六进制数据,可以直接输入你想要留言的内容,它会自动为你处理成十六进制数据,结果显示如下:

进阶:加密留言

上面介绍了未加密留言,相应的也存在加密留言。我们先看一个例子:

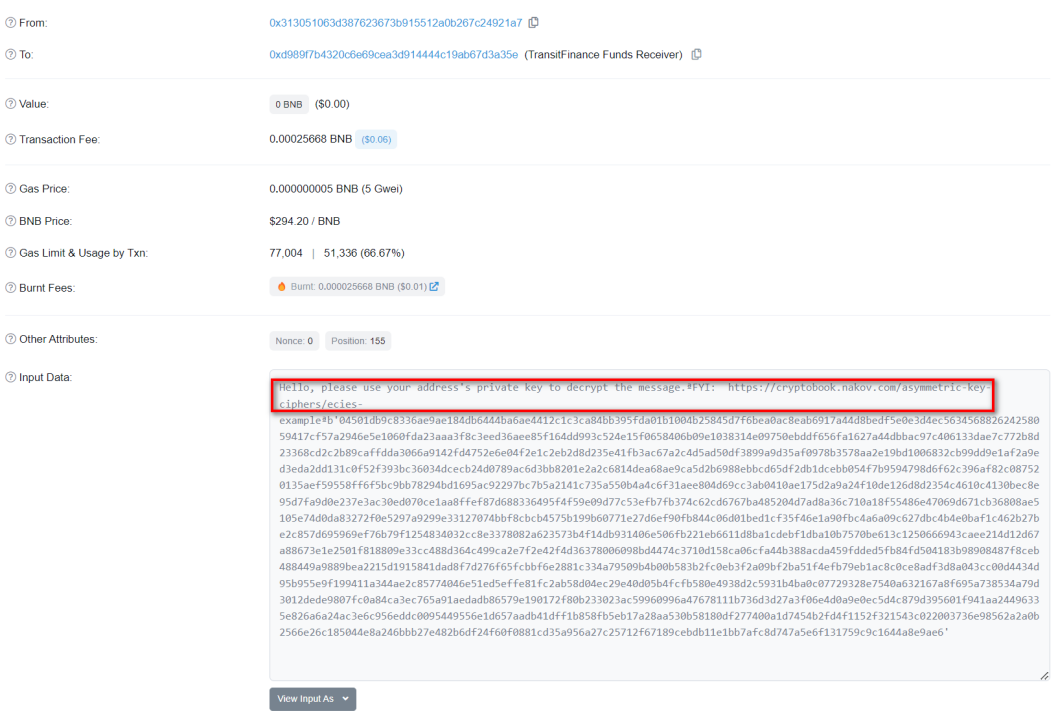

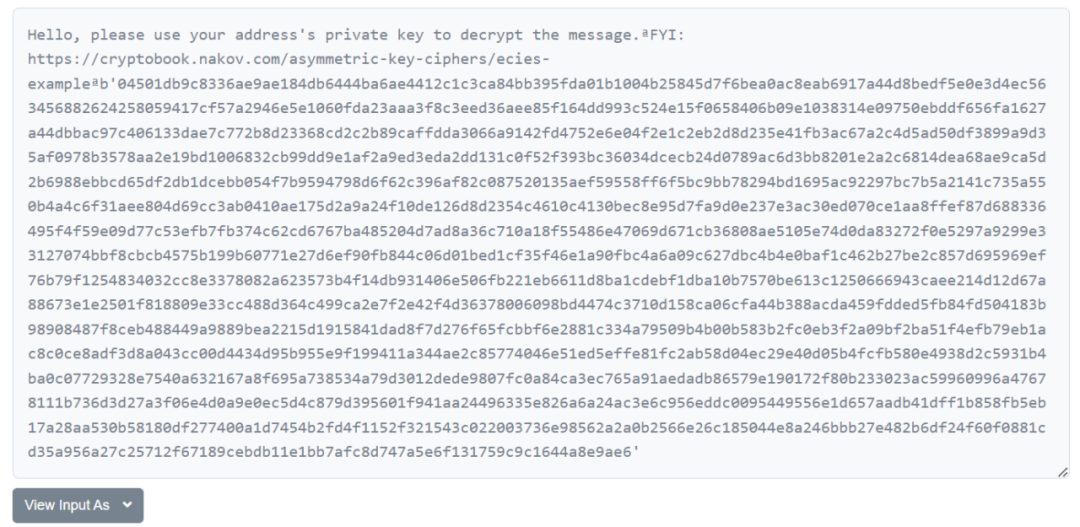

位址 0x313 向被標記為 TransitFinance Funds Receiver 的地址發送了一條鏈上消息:“請使用您位址的私鑰來解密該消息”,並附上了一大段需要解密才能看到的資訊。

加密的鏈上留言是如何實現的呢?

(1)加密

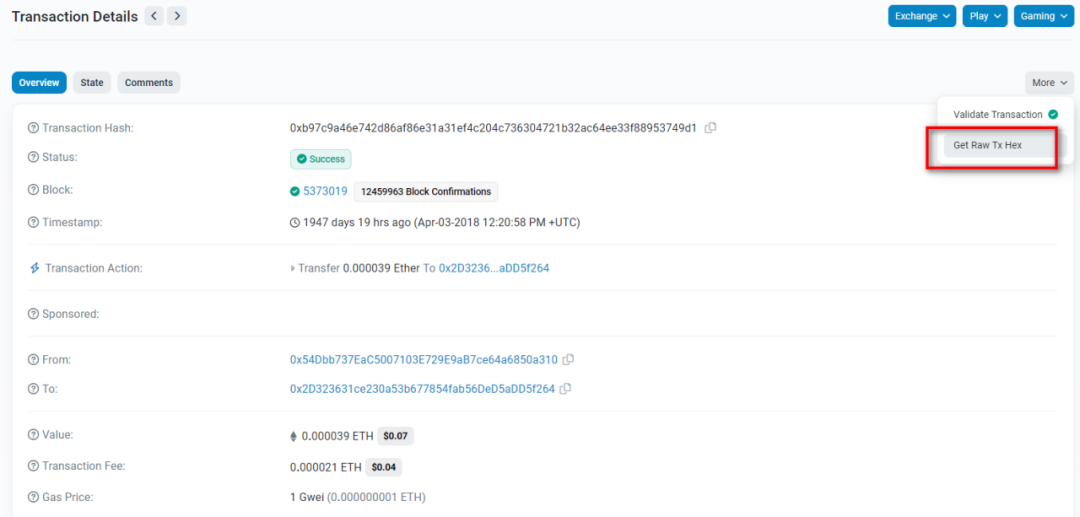

首先,通過 Etherscan 點擊交易哈希進行搜索:

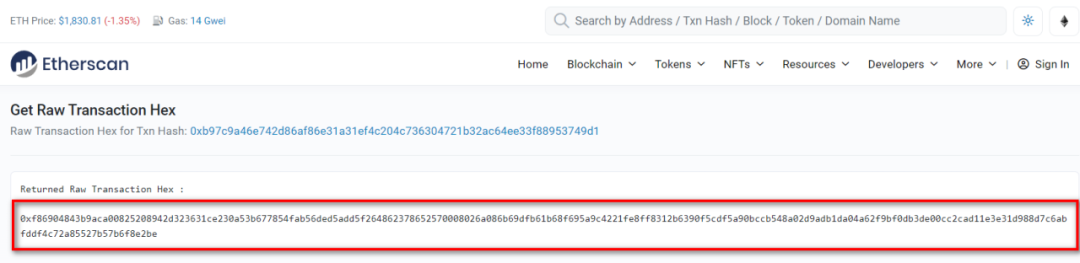

接著,獲取交易哈希的原始交易十六進位數據:

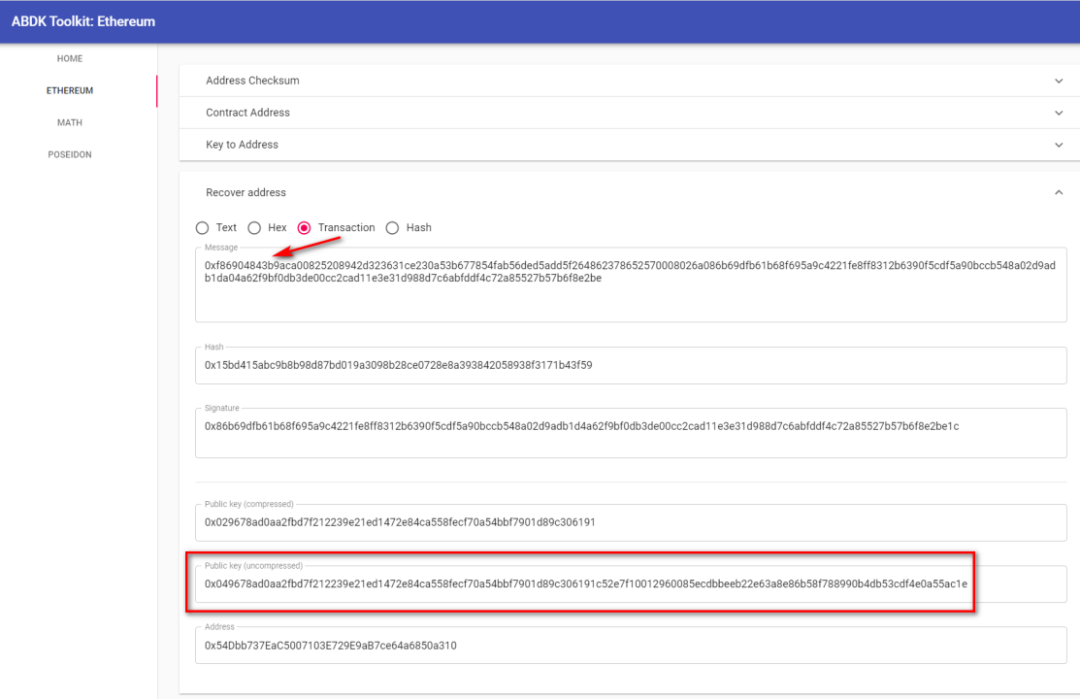

然後,根據原始交易十六進位數據獲取公鑰:

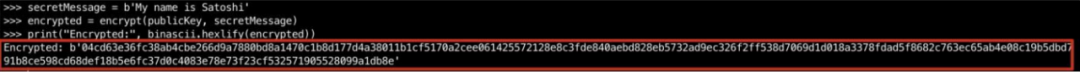

下一步,輸入 SecretMessage 和 publicKey 並執行以下代碼:

# pip install eciespy

from ecies import encryptimport binascii

secretMessage = b'My name is Satoshi'publicKey = "publicKey"encrypted = encrypt(publicKey, secretMessage)encrypted = binascii.hexlify(encrypted)

print("Encrypted:", encrypted)

最后,使用以上工具发送。

(2)解密

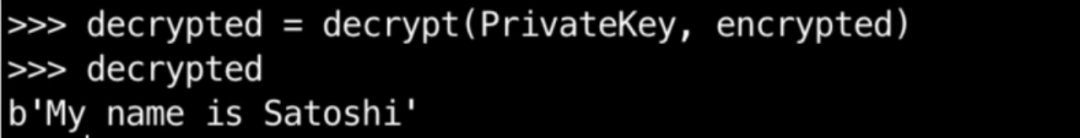

输入 PrivateKey 和 encrypted 并运行以下代码:

# pip install eciespy

from ecies import decrypt

encrypted = b'encrypted'PrivateKey = "PrivateKey"decrypted = decrypt(PrivateKey, encrypted)

print("Decrypted:", decrypted)慢霧協助鏈上喊話示例

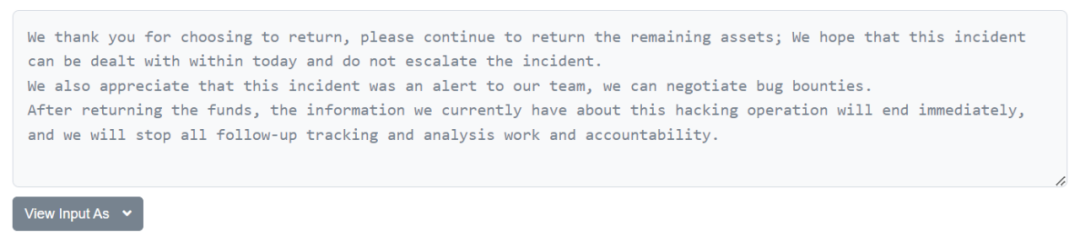

作為一家區塊鏈威脅情報安全公司,慢霧常常收到專案方或個人用戶的協助請求,這裡舉一個例子。 2022 年 10 月 2 日,跨鏈交易平臺聚合器 Transit Swap 遭到駭客攻擊,被盜資產超 2890 萬美元。 在專案方的請求下,我們協助專案方與攻擊者進行談判。

以下是談判過程中的部分內容:

(https://bscscan.com/tx/0x7491671cfab5066d5a36299cf295e721611bae6ff61a847a32b11d1cf716c274)

根據官方在 2022 年 10 月 12 日的聲明,「白帽已返還價值 2400 萬美元的資金」。。

總結

本文主要介紹了鏈上留言的相關知識及使用方法。 鏈上留言作為匿名溝通的方式之一,一方面,由於鏈上資訊的不可篡改及透明性,這也相當於被動接受大眾的「審視」,或許能在一定程度上避免某一方事後反悔; 另一方面,這也為受害者與攻擊者之間提供一個溝通的平臺,增加了隱私性,為受害者減少資金損失提供機會,但也要當心留言里是否附帶釣魚資訊。

除了鏈上留言,用戶和專案方仍可以通過以下方式增加追回資金的可能性:

- 立即通知相關機構:向當地執法機構、金融監管機構和相關的區塊鏈專案團隊報案和申訴。 提供詳細的信息和證據,並配合相關機構的調查;

- 聯繫交易平臺:如果資金被盜是在某個交易平台上發生的,立即與其聯繫,並提供有關事件的詳細資訊。 交易平臺可能會採取措施調查並協助解決問題;

- 與社區合作:將事件公之於眾,並與相關社區成員合作,共用信息和經驗。 其他使用者可能提供有關攻擊者或攻擊技術的有用資訊;

- 尋求專業幫助:諮詢專業的區塊鏈安全公司或律師,尋求法律和技術方面的專業説明。 他們可以提供相關建議和指導,幫助盡可能追回資金或採取其他合適的法律措施。 也可以通過提交表單 [9] 聯繫慢霧 AML 團隊。

當然,最重要的是採取預防措施,降低資金被盜的風險,包括使用安全可靠的錢包和交易平臺; 保護好私鑰和訪問憑證; 避免點擊可疑鏈接和下載未知來源的軟體; 以及保持安全意識和知識更新。 最後,非常建議閱讀慢霧出品的《區塊鏈黑暗森林自救手冊》[10]。

參考連結:[1] https://www.slowmist.com/report/first-half-of-the-2023-report(CN).pdf [2] https://etherscan.io/tx/0xcc73d182db1f36dbadf14205de7d543cfd1343396b50d34c768529aaab46a1c0 [ 3] https://etherscan.io/tx/0x9c25b6ca65c5bd0597a13ceae6f0d6edcef4b10279f338114550926ad0387ce4 [4] https://etherscan.io/tx/0xbe21a9719a4f89f7dc98419f60b247d69780b569cd8869c0031aae000f98cf17 [5] https://etherscan.io/tx/0xcf0b3487dc443f1ef92b4fe27ff7f89e07588cdc0e2b37d50adb8158c697cea6 [6] https://etherscan.io/tx/0x054409f252ac293a0ed34108b25e5906476817c5489bd3e98a5d3e1ee0825020 [7] https://etherscan.io/tx/0x1fd6d2e67a2ac4cf7c1718cc3058d5625171b95d66744801c97a4de54a41197b [8] https://etherscan.io/idm [9] https://aml.slowmist.com/recovery-funds.html [ 10] https://github.com/slowmist/Blockchain-dark-forest-selfguard-handbook/blob/main/README_CN.md [11] https://cryptobook.nakov.com/asymmetric-key-ciphers/ecies-example

免責聲明:作為區塊鏈資訊平臺,本站所發佈文章僅代表作者及嘉賓個人觀點,與 Web3Caff 立場無關。 本文內容僅用於資訊分享,均不構成任何投資建議及要約,並請您遵守所在國家或地區的相關法律法規。