2023 年下半年,哪些風險不容忽視?

封面:Photo by Andrew Kliatskyi on Unsplash

區塊鏈生態中,鏈平臺、智慧合約、應用平臺以及使用者都是駭客覬覦的目標,由於區塊鏈的分散式、防篡改、匿名性等特徵,被盜的資產追回難度極大。

另外,由於虛擬貨幣的匿名性,以及追蹤難等特徵,採用虛擬貨幣進行洗錢,詐騙,暗網交易等非法行為層出不窮,監管機構面臨新的挑戰。

在剛剛發佈的 2023 年上半年 Web3 區塊鏈安全態勢、反洗錢分析回顧里,我們對上半年的安全態勢進行了梳理,2023 下半年,駭客繼續覬覦著 Web3 生態,我們仍然需要關注以下安全風險。

智能合約面臨的安全挑戰

根據 Beosin 剛剛發佈的半年報統計數據發現,2023 年上半年最頻發、造成損失最多的攻擊手法為合約漏洞利用。 60 次合約漏洞事件造成損失 2.64 億美元,佔所有損失金額的 56%。

按照漏洞類型細分,造成損失最多的前三名分別是業務邏輯缺陷、許可權問題和重入。 36 次業務邏輯漏洞共造成了約 2.39 億美元的損失,佔所有因合約漏洞攻擊損失的 90% 。 此類漏洞是開發者最容易遺漏的問題,被攻擊后造成的損失往往較大,有 9 起事件的損失金額都超過了 100 萬美元。

可見 2023 年下半年,智慧合約面臨的安全挑戰依然不可忽視。 關於一些智能合約引起的安全事件,大家可閱讀下面的連結。

合約安全擴展閱讀:

1 狡猾駭客如何盜取 514 萬美元? Shata Capital 旗下 EFVault 合約遭受駭客攻擊事件分析

2 重入攻擊如何破解? Dex Finance 損失約 400 萬美元攻擊事件分析3 閃電貸攻擊如何防範? Avalanche 鏈上 Platypus 項目損失 850 萬美元攻擊事件分析

跨鏈橋面臨的安全挑戰

近年來,隨著區塊鏈技術的不斷發展和應用場景的不斷擴大,跨鏈橋的應用也越來越廣泛。 跨鏈橋的主要作用是連接不同的區塊鏈,實現數字資產的跨鏈轉移和交易。 在過去的幾年中,跨鏈橋得到了快速發展,然而,跨鏈橋仍然存在一些風險點,包括以下幾個方面:

(1)跨鏈消息驗證不完整。

跨鏈協定在檢查跨鏈數據時,應包含合約位址、使用者位址、數量、鏈 ID 等等。 比如 pNetwork 安全事件由於未驗證事件記錄的合約地址,導致攻擊者偽造 Redeem 事件去提取資金,累計損失約為 1300 萬美元

(2)驗證者私鑰洩露。

目前大部分跨鏈仍是藉助驗證者來執行跨鏈錯誤,如果私鑰丟失,將威脅整個協議的資產。 Ronin 側鏈由於其四個 Ronin 的四個驗證器和一個第三方驗證器被攻擊者利用社會工程學所控制,隨意提取協定資產,最終損失 6 億美元。

(3)簽名數據複用。

主要是指提款憑證可以複用,多次提取資金。 Gnosis Omni Bridge 安全事件 ,由於硬編碼化了 Chain ID,導致駭客可以使用相同的取款憑證,在分叉鏈 ETH 和 ETHW 鏈上取出對應的鎖定資金。 累計損失約為 6600 萬美元

因此,2023 年的下半年,跨鏈橋安全依然需要引起重視。

跨链桥安全扩展阅读:

1 扑朔迷离的一次盗币案件?涉及资金约 1.26 亿美元——Multichain 黑客盗币案分析

2 Poly Network 被攻击后续,Beosin KYT/AML 带你追踪被盗资金流向,解锁黑客更多套路

链平台面临的安全挑战(1)语言编码安全

常见的链平台开发语言有 C++/Go/Rust/Java 等,编译后的链平台可执行文件(即节点程序),其直接运行在 Linux/Windows 等服务器上,相应的,节点程序也存在对应的语言编码问题。

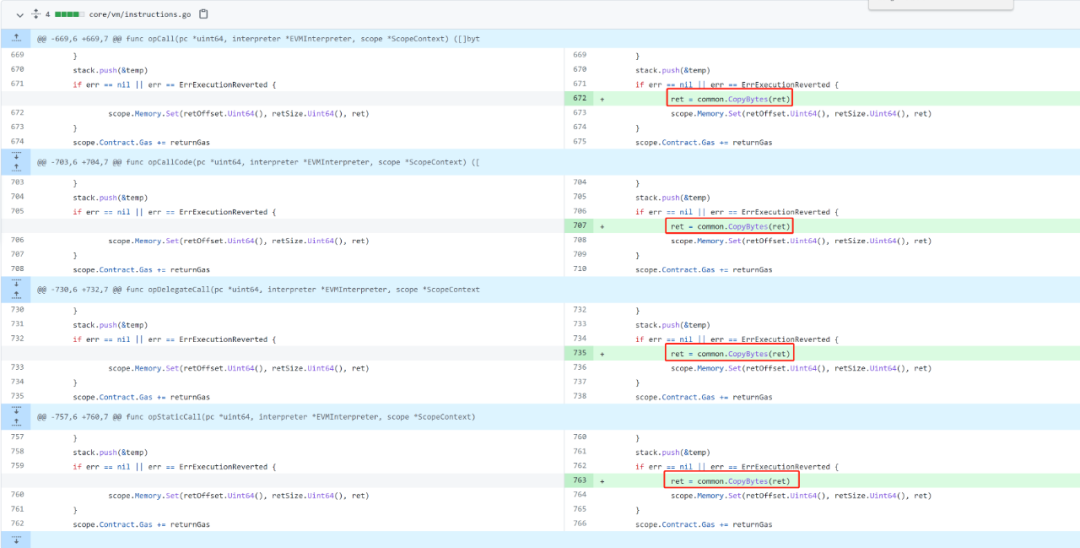

比如下面這個例子:一個 ETH 中潛伏了近兩年的重疊拷貝漏洞:CVE-2021-39137

成因:

乙太坊的 GETH 節點程式在做數據拷貝時,未考慮到特殊情況下的重疊拷貝問題,導致內部函數返回值所存儲的記憶體位置在數據拷貝時可以被覆蓋。

影響:

駭客在 ETH 實施了攻擊,由於部分 ETH 節點程式未升級,導致 ETH 主鏈產生分叉; 由於 BSC、HECO、Polygon 等公鏈是在 ETH 的基礎上進行二次開發,所以這些鏈平臺也可能存在該漏洞。

(2)鏈平台層面的安全問題

共識層面的安全問題包括雙花攻擊、51% 攻擊。

許可權管理層面的安全問題則包括私鑰洩漏、DNS 攻擊、CA 攻擊。

zk 平台面臨的安全挑戰

近兩年,零知識證明技術(Zero-Knowledge Proof,簡稱 zk)得到快速發展,隨著區塊鏈技術和數據隱私保護的重要性越來越受到重視,zk 平臺也得到更多人的關注,並出現了一些新的特點和趨勢。 然而,這項技術仍然存在一些安全風險點,包括以下幾個方面:

(1)欠約束電路

欠約束電路不具備強制證明提供者遵循電路預期規則所需的所有必要約束。 會導致證明校驗被繞過,從而證明失效。

(2)非確定性電路

非確定性電路是欠約束電路的一個子集,通常是因為缺少約束使電路具有不確定性。 在這種情況下,非確定性意味著有多種方法可以為特定結果創建有效證明。

(3)Forzen Heart

Fiat-Shamir 協定中存在的演算法漏洞,許多 zk 協定都使用 Fiat-Shamir 轉換,而 Fiat-Shamir 轉換的不安全實施可以讓攻擊者成功偽造證明。

(4)可信設置洩露

對於 Pinocchio 和 Groth16 等零知識協定,需要可信設置(Trusted Setup)來生成證明者密鑰和驗證者密鑰。 可信設置過程通常涉及的參數(稱為 “有毒廢料”),如果被惡意證明者利用則可以偽造證明。

(5)雙花攻擊

不正确的设计和实现可能会导致双花攻击,比如 CVE-2023-33252,由于未对参数进行完整的合法性检查,使得攻击者可以伪造出多个证明通过校验,实现双花攻击。

为了确保 zk 平台的安全性和可靠性,需要采取多种安全措施,如技术审计、风险管理、隐私保护等。此外,zk 平台的开发者还需要不断更新和改进 zk 技术和平台的协议和技术,以适应不断变化的安全威胁。

zk 安全扩展阅读:

1 Beosin 硬核研究 | 3 种针对 ZK 基础算法 Groth16 的攻击手法分享

2 漏洞复现 | Beosin 提交 Circom 验证库漏洞 CVE-2023-33252,并附修复方案,zk 项目方需警惕!3 深度剖析零知识证明 zk-SNARK 漏洞:为什么零知识证明系统并非万无一失?

用户面临的安全挑战

2023 年 2 月發生了多起使用者 NFT 釣魚詐騙事件,BAYC、Otherdeed、Doodles、Meebits 等多種 NFT 資產被盜,總損失超過 2000 萬美元。

緊接著,Algorand 錢包專案 MyAlgo 遭到攻擊,25 名使用者被盜,總損失超過 920 萬美元; Trust Wallet 也發現其錢包漏洞,2022 年 11 月 14 日至 23 日使用瀏覽器外掛程式創建的新位址都有安全風險。

因此,2023 年下半年使用者安全依然需要得到重視,Beosin 整理了此前梳理的使用者安全防範文章,希望能對大家有所説明。

使用者安全擴展閱讀:

1 FTX 暴雷后,錢包成為存儲資產的「香餑餑」,錢包安全我們應該注意什麼?

2 Beosin 安全防範系列 | 層出不窮的「新花招」,如何警惕 Telegram 詐騙?

3 加密大 V 遭遇木馬病毒,其錢包大額資產被盜給我們哪些啟示?

監管安全

在 Beosin 發佈的半年報里,我們對全球監管政策進行了全面的梳理:Beosin 半年報解讀(三)| 2023 上半年全球 Web3 虛擬資產行業監管政策、事件觀察,可見目前虛擬資產市場與傳統金融市場日趨緊密而帶來的風險,凸顯了對虛擬資產行業施行有效監管重要性和必要性。

目前,Beosin 已在香港特別行政區推出 「一站式」Web3 安全與合規解決方案,主要包括 KYT/AML,智慧合約安全審計,虛擬資產合規技術盡調,虛擬資產安全監控與預警,交易所安全解決方案等全流程產品和服務,使 VASP 滿足香港全新的虛擬資產服務商發牌制度以及安全與監管技術要求。

可以預見的是,2023 年下半年,全球主要司法轄區正將監管方針從寬鬆(即從打擊洗錢和支付的角度進行監管)轉變為較全面監管(即從投資者保障角度進行監管)。 因此,監管安全也將是下半年值得關注的一點。

監管安全擴展閱讀:

香港虛擬資產管理新規正式上線,Beosin 助力香港 Web3 生態的安全與合規

免責聲明:作為區塊鏈資訊平臺,本站所發佈文章僅代表作者及嘉賓個人觀點,與 Web3Caff 立場無關。 文章內的資訊僅供參考,均不構成任何投資建議及要約,並請您遵守所在國家或地區的相關法律法規。