早在 2016 年,Bitfinex 加密貨幣交易所遭到了黑客攻擊,大約 12 萬枚比特幣被盜。時間回到 2022 年 2 月,美國司法部公開已成功扣押了 2016 年對加密交易所 Bitifinex 的黑客攻擊中流失的大部分比特幣。在比特幣如此高隱匿性的特性下,執法部門又是通過何種手段追查這樁特大黑客盜竊案的呢?

— 導讀(Web3Caff 編輯部注)

原文:FEATURE HOW LAW ENFORCEMENT SEIZED 94,000 BITCOIN STOLEN FROM BITFINEX(NAMCIOS-Bitcoin Magazine)

編譯:白泽研究院,已獲得作者授權

原用標題:執法部門如何追查從 Bitfinex 被盜的 94000 枚比特幣?

封面: Photo by Clint Patterson on Unsplash

美國司法部在 2022 年 2 月的一份聲明中宣布,在控制了被盜資金的錢包後,它已成功扣押了 2016 年對加密交易所 Bitifinex 的黑客攻擊中流失的大部分比特幣。

儘管收回週期跨度如此之大的資金顯然不太可能,但複雜且確定性的線索使執法部門能夠抓住 Ilya Lichtenstein 和 Heather Morgan,這對夫婦試圖通過洗錢來混淆他們非法所得的比特幣。

但看似經過深思熟慮的行為實際上卻非常脆弱,充滿了失誤,這為分配給美國國稅局刑事調查部門的特工 Christopher Janczewski 的工作提供了便利。這項工作最終導致 Janczewski 指控 Lichtenstein 和 Morgan 共謀洗錢以及詐騙。

本文根據司法部和特工 Janczewski 提供的賬戶,深入探討了揭露被指控的 Bitfinex 黑客身份的執法工作的細微差別,以及被指控的夫婦的步驟。然而,由於官方文件沒有披露調查的關鍵步驟,作者將提供合理的場景和可能的解釋,以解決尚未回答的問題。

執法部門如何扣押被盜的比特幣?

比特幣的貨幣自主權以及抵制審查的特性,使得比特幣交易不可能被阻止,比特幣資產不可能被沒收。但是執法部門如何能夠在這種情況下抓住洗錢者的比特幣呢?

根據特工 Janczewski 提出的訴訟,執法部門能夠進入 Litchestein 的雲存儲,在他試圖清理被盜資金時,他保留了大部分與他的操作相關的敏感信息——包括比特幣錢包的私鑰,該錢包中擁有被盜資產的大部分。

比特幣交易的抵制審查和比特幣的主權取決於對私鑰的正確處理,因為它們是將比特幣從一個錢包轉移到另一個錢包的唯一方法。

儘管 Lichtenstein 的私鑰保存在雲存儲中,但根據司法部的說法,它們使用複雜的對稱密碼技術,以至於即使是老練的技術人員也可能無法在有生之年破解它。然而,司法部並沒有回應關於如何解密文件和訪問私鑰。

對於執法部門如何破解 Lichtenstein 的加密雲存儲,有一些看似合理的猜測。

第一種可能性與密碼存儲的安全性有關:執法部門可以通過某種方式獲得對密碼的訪問權限,而無需暴力破解雲中的文件。

另一種方法可能是執法部門擁有比世界上任何其他技術員更多的關於這對夫婦的個人信息和計算能力,因此針對目標文件的解密實際上是可行的,並且與司法部的聲明不矛盾。

最可能的情況是執法部門一開始就不需要解密文件,考慮到司法部的評論,這是有道理的。特工 Janczewski 和他的團隊本來就可以通過某種方式獲得密碼,而不需要暴力破解雲存儲的文件。這可以通過 Lichtenstein 委託創建或存儲加密技術密碼的第三方來促進,或者通過追查這對夫婦的某種失誤留下的馬腳。

為什麼要在雲存儲上保存私鑰?

Lichtenstein 將如此敏感的文件保存在在線數據庫中的原因尚不清楚。然而,一些人假設這可能與黑客行為有關,這需要他將錢包的私鑰保存在雲端。來自 OXT Research 的 Ergo 在社交媒體上表示:“因為這允許遠程訪問第三方”。不過,這對夫婦沒有受到執法部門的 “黑客行為” 指控。

與其他人合作的假設也支持本案的情況。雖然非對稱加密技術非常適合發送和接收敏感數據(因為數據使用接收者的公鑰加密,並且只能使用接收者的私鑰解密),但對稱加密技術非常適合共享對固定文件的訪問,因為密碼可以由兩方共享。

另一種假設是疏忽。黑客可能只是認為他們的密碼足夠安全,並且為了方便將其放在雲服務上,可以在世界任何地方使用互聯網進行訪問。但是這種情況仍然沒有回答這對夫婦如何獲得與黑客攻擊相關的私鑰的問題。

Bitfinex 未評論有關黑客的任何已知細節或他們是否仍在被追查。

Bitfinex 的首席技術官 Paolo Ardoino 表示:“我們無法評論任何正在調查的案件的細節。” 並補充說 “如此重大的安全漏洞不可避免涉及多方”。

LICHTENSTEIN 和 MORGAN 是如何被抓到的?

司法部的聲明稱,這對夫婦使用了多種技術試圖清洗比特幣,包括跨鏈,以及在幾個加密交易所使用虛假身份賬戶。那麼,他們的行為是如何被發現的呢?

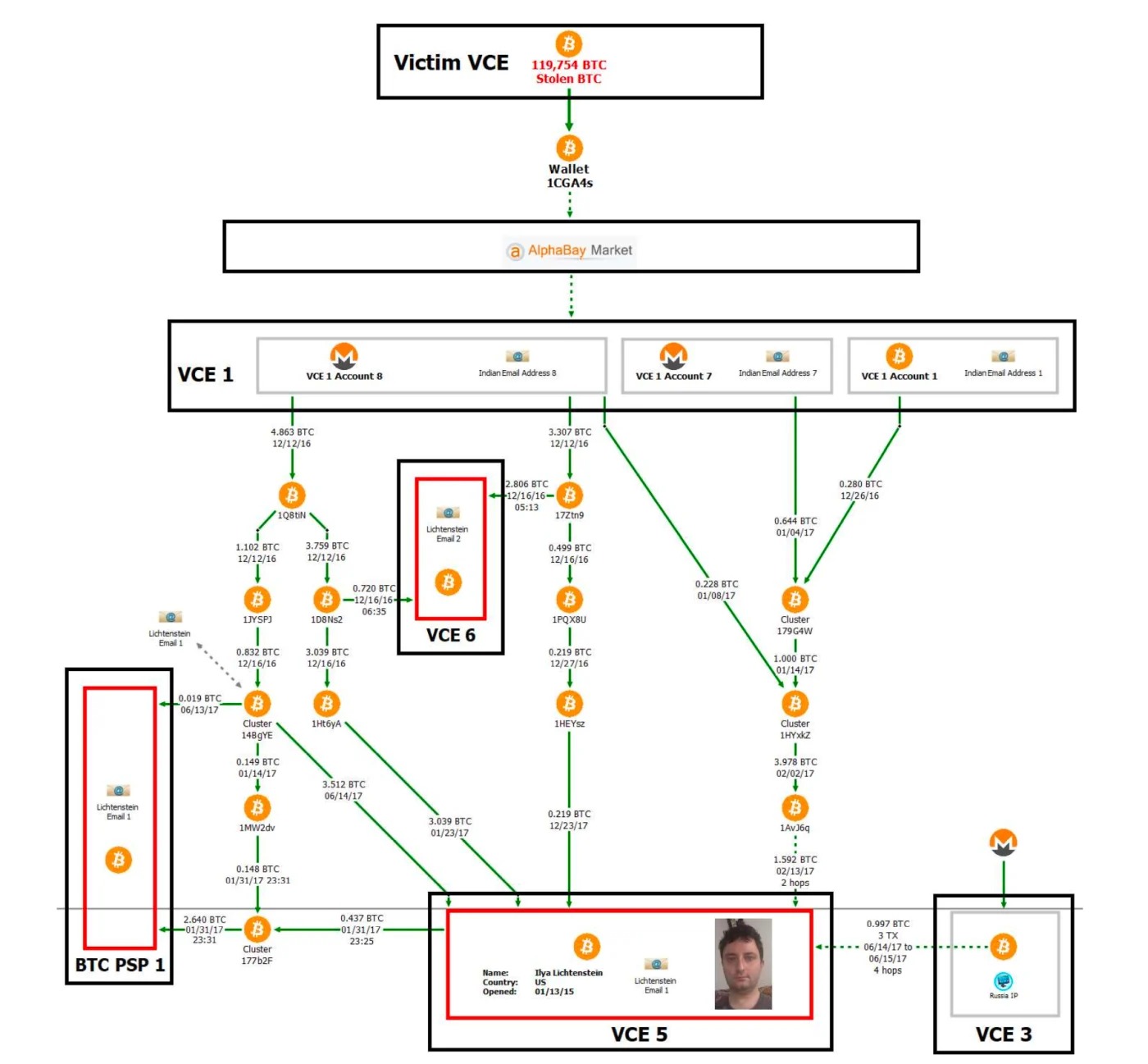

Lichtenstein 經常會在比特幣交易所開立虛擬身份的賬戶。例如他在某一個交易所開設了 8 個賬戶(根據 Ergo 的說法是 Poloniex),起初這些賬戶似乎不相關,也沒有微弱的聯繫。然而,根據訴訟書中的信息來看,所有這些賬戶都具有多個特徵,這些特徵暴露了這對夫婦的身份。

首先,所有 Poloniex 賬戶都使用位於印度的同一個電子郵件提供商,並且擁有 “風格相似” 的電子郵件地址。其次,它們是通過相同的 IP 地址訪問的——這是一個重要的危險信號,可以推測這些虛假賬戶都是由同一實體控制。第三,這些賬戶是在同一時間創建的,與 Bitfinex 的黑客攻擊相近。此外,在交易所要求進行 KYC 後,這些賬戶都不再被使用。

訴訟還稱,Lichtenstein 將多個比特幣從不同的 Poloniex 賬戶提款合併到一個比特幣錢包集群中,之後他存入比特幣交易所的一個賬戶(根據 Ergo 的說法是 Coinbase),他之前曾為此賬戶通過了 KYC。

訴訟書中的原話是:“該賬戶已通過 Lichtenstein 的加州駕照照片和自拍風格的照片進行了驗證;該賬戶已註冊到包含 Lichtenstein 名字的電子郵件地址。”

訴訟書中的信息還表明,Lichtenstein 在他的雲存儲中保存了一個電子表格,其中包含所有 8 個 Poloniex 賬戶的詳細信息。

在談到鏈上數據時,OXT Research 的 Ergo 表示,由於 Lichtenstein 早期使用暗網市場 AlphaBay 作為傳遞,所以我們作為被動調查者(非執法部門)無法評估許多訴訟書中提供的信息的有效性。

Ergo 認為:“調查非常直接,但需要了解跨監管實體的內部知識,例如,[美國政府] 和數據監控公司共享了 AlphaBay 交易歷史,但我們無權訪問該信息。這就是我作為被動調查者必須停止分析的地方。”

根據 Ergo 的說法,另一個關鍵信息是錢包集群 “36B6mu”,它是由 Bittrex 的兩個賬戶中的比特幣提款形成的,資金完全由 Monero 存款構成,隨後被用於為其他比特幣交易所的不同賬戶提供資金。儘管這些賬戶不包含這對夫婦的 KYC 信息,但根據訴訟書,同一交易所的五個不同賬戶使用相同的 IP 地址,由紐約的一家云服務提供商託管。當提供商將其記錄提交給執法部門時,發現該 IP 是由一個以 Lichtenstein 名義的賬戶租用的,並與他的個人電子郵件地址相關聯。

Ergo 表示,OXT 團隊無法驗證有關 36B6mu 錢包集群的任何聲明。

“我們搜索了與錢包集群對應的 36B6mu 地址,並找到了一個地址,但該地址不是傳統錢包集群的一部分。此外,時間和數量似乎與投訴中提到的不符。可能是筆誤?因此,我們無法真正驗證與 36B6mu 集群有關的任何事情。”

比特幣隱私的意圖

除了被動調查者無法獨立證明的部分外,在分析訴訟書後,很明顯,Lichtenstein 和 Morgan 為他們使用的幾項服務中建立了不同程度的 “信任”。

首先,Lichtenstein 和 Morgan 在雲存儲服務中在線保存敏感文件,該雲存儲服務容易被審查。比特幣愛好者為了加強安全性,重要的文件或私鑰應離線保存在安全的位置,最好分散保存,而不是集中的儲存在同一家託管商。

他們信任的第一個服務是暗網市場 AlphaBay。儘管我們尚不清楚執法部門如何能夠發現他們的 AlphaBay 交易記錄,但暗網市場經常引起執法部門懷疑,並且始終是執法工作的主要焦點。

其次,盲目假設是危險的,因為它們會導致你放鬆警惕,這通常會留下精明的調查者或黑客可以利用的失誤。在本案的情況下,Lichtenstein 和 Morgan 曾一度假設他們使用瞭如此多的技術來混淆資金來源,以至於他們認為將比特幣存入擁有他們個人身份信息的賬戶是安全的——這一行為可能會導致一連串的對之前大部分的交易進行去匿名化的效果。

這對夫婦處理比特幣的另一個危險信號涉及將來自不同來源的資金聚集在一起,這使得區塊鏈分析公司和執法部門能夠合理地假設同一個人控制了這些資金——另一個去匿名化的機會。

Lichtenstein 和 Morgan 確實嘗試將跨鏈作為獲得隱私的替代方案,然而,他們通過託管服務(主要是加密交易所)來執行它,這破壞了這種方案的可行性並引入了一個可以被傳喚的可信第三方。

Lichtenstein 和 Morgan 還嘗試使用化名或虛構身份在加密交易所開設賬戶以隱藏他們的真實姓名。但是,這樣做的模式使調查者更加了解此類賬戶,而共同的 IP 地址可以使執法部門能夠假設同一實體控制所有這些賬戶。

由於比特幣是一個透明的網絡,因此可以輕鬆地追踪資金。雖然比特幣是匿名的,但也不是沒有缺陷:使用比特幣需要具有隱私意識和小心翼翼。

追回的比特幣會發生什麼?

儘管這對夫婦已被美國執法部門指控犯有兩項罪行,但法庭仍將有一個判斷程序來確定他們是否被判有罪。Bitfinex 的首席技術官 Paolo Ardoino 表示,如果這對夫婦被判有罪並將資金歸還 Bitfinex,交易所將製定行動計劃。

“在 2016 年的黑客攻擊之後,Bitfinex 創造了 BFX 代幣,並以 1 美元的價格將它們提供給受影響的客戶。在安全漏洞發生後的八個月內,Bitfinex 用美元或加密貨幣贖回了所有 BFX 代幣,或者為客戶將 BFX 代幣轉換為母公司 iFinex Inc 的股票,大約有 5440 萬個 BFX 代幣被轉換。”

Ardoino 表示,BFX 代幣的每月贖回始於 2016 年 9 月,最後一個 BFX 代幣於次年 4 月初贖回。該代幣開始以大約 0.20 美元的價格交易,但價值逐漸增加到近 1 美元。

“Bitfinex 還為某些將 BFX 代幣轉換為 iFinex 股票的客戶創建了可交易的 RRT 代幣,”Ardoino 解釋說。“當我們成功收回資金時,我們將向 RRT 持有人分配高達每 RRT 1 美元的資金。大約有 3000 萬個 RRT 未完成。”

根據 Ardoino 的說法,RRT 持有人對 2016 年黑客攻擊恢復的任何財產擁有優先權,交易所可以用加密貨幣、現金或其他財產贖回 RRT,以幫助客戶挽回損失。

免責聲明:作為區塊鏈信息平台,本站所發布文章僅代表作者及嘉賓個人觀點,與 Web3Caff 立場無關。文章內的信息僅供參考,均不構成任何投資建議及要約,並請您遵守所在國家或地區的相關法律法規。