Web3 安全事件一周盘点。

作者:慢雾安全团队,慢雾科技

概览

据慢雾区块链被黑档案库 (https://hacked.slowmist.io) 统计,2023 年 7 月 17 日至 23 日,共发生安全事件 7 起,包括 BNO、GMETA、Shell Protocol、PleasrDAO、Uniswap 创始人 Hayden Adams 的 Twitter 帐号被黑、Conic Finance 遭两次攻击及 Alphapo 热钱包被盗,总损失约 3060 万美元,攻击原因涉及合约漏洞、Twitter 账号被黑、跑路等。值得一提的是,本周我们协助了两个在 Twitter 上求助的盗币事件,好在其中一个的结局比较圆满。

慢雾科技 SlowMist

具体事件

BNO

2023 年 7 月 18 日,BNO 在 BNBChain 上遭受闪电贷攻击,由于业务逻辑问题导致约 50 万美元的损失。攻击的根本原因为支持 NFT 和 ERC20 代币权益的池内奖励计算机制的问题。该池有一个 “emergencyWithdraw” 功能,允许用户立即提取他们的 ERC20 代币权益。然而,至关重要的是,该功能并没有处理或解释 NFT 权益记录。攻击者利用此缺陷,将 NFT 和 ERC20 代币存入池中,然后专门针对其 ERC20 代币执行 “emergencyWithdraw” 函数。通过这样做,攻击者可以绕过奖励计算检查,有效地操纵系统以达到自己的优势。通过这种操纵,攻击者能够清除用户的 “奖励债务”,获得不应得的奖励,并对矿池及其用户造成重大经济损失。目前,资金仍在黑客地址上,暂无转移。

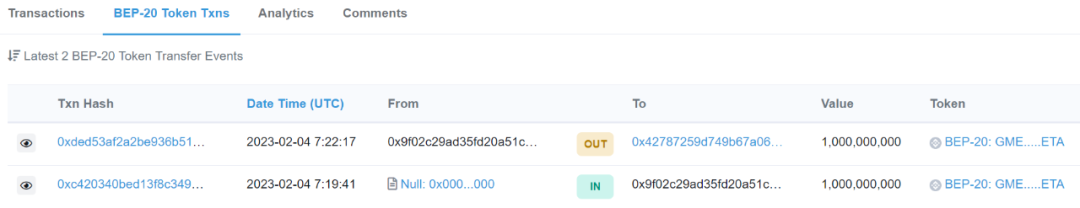

GMETA

2023 年 7 月 18 日,BSC 上的 GMETA 发生 Rug Pull,带走约 360 万美元。合约创建者 0x9f0...ed1 将 100 万 GMETA 转移到地址 0x427...8e5,然后用 12 万 GMETA 兑换出 2,360 万 USDT,导致价格下跌约 96%。创建者于 2023 年 2 月 4 日铸造代币,直到 7 月 18 日才出售。

Rug Pull(拉地毯/跑路)是最常见的骗局之一,当开发团队突然放弃一个项目并出售其所有流动性时,就会发生 Rug Pull。通常,新项目会将一些代币放入 DEX 作为流动性,项目可以选择将新代币直接放入流动资金池。随着这些新代币获得公众足够的关注,项目背后的人就会开始作恶,当有足够多的用户购买代币之后,他们就会快速出售代币并在交易平台里兑换成其他加密货币,短时间内的大规模抛售将会让代币价格迅速归零,这场 RugPull 阴谋也就此得逞。

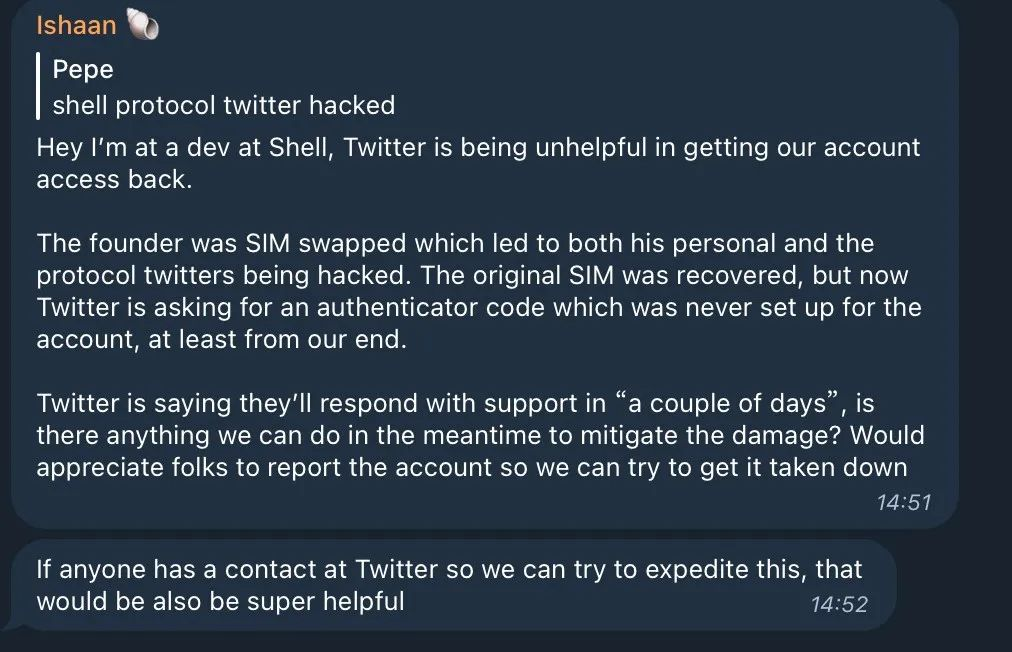

Shell Protocol

2023 年 7 月 19 日,Arbitrum 上的 DeFi 平台 Shell Protocol 官方推特账号疑似被盗,发布 SHELL 代币申领相关虚假消息并关闭评论区,请勿与其交互。据消息,本次攻击似乎是由于其创始人的 SIM 卡被攻击,导致个人推特和 Shell Protocol 的推特都被黑客攻击,且攻击者为 PinkDrainer 钓鱼团伙。

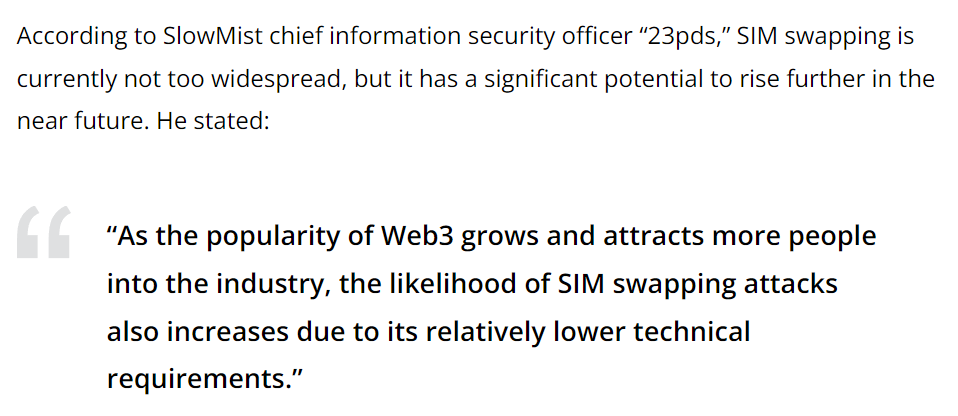

SIM 交换攻击的目的是身份盗窃,攻击者接管受害者的电话号码,使他们能够访问银行账户、信用卡或加密账户。7 月 5 日,LayerZero 首席执行官也成为 SIM 交换攻击的受害者,黑客同样入侵了他的 Twitter 账号。近期,慢雾 CISO 在接受 Cointelegraph 采访时表示:“随着 Web3 的普及,吸引更多人进入该行业,由于其技术要求相对较低,SIM 交换攻击的可能性也随之增加。此类 SIM 交换攻击在 Web2 世界中也很普遍,因此看到它在 Web3 环境中出现也不足为奇。”

由于 SIM 交换攻击对黑客的技术技能要求不高,因此用户必须注意自己的身份安全,以防止此类黑客攻击。针对 SIM 交换黑客攻击,我们建议使用多因素身份验证、增强帐户验证(如附加密码)或为 SIM 卡或手机帐户建立安全的 PIN 或密码。

PleasrDAO

2023 年 7 月 19 日,由 DeFi 领袖、早期 NFT 收藏家及数位艺术家组成的去中心化自治组织 PleasrDAO 推特账号被盗,官方推特账号发布虚假代币 PLEASR 申领的相关推文。

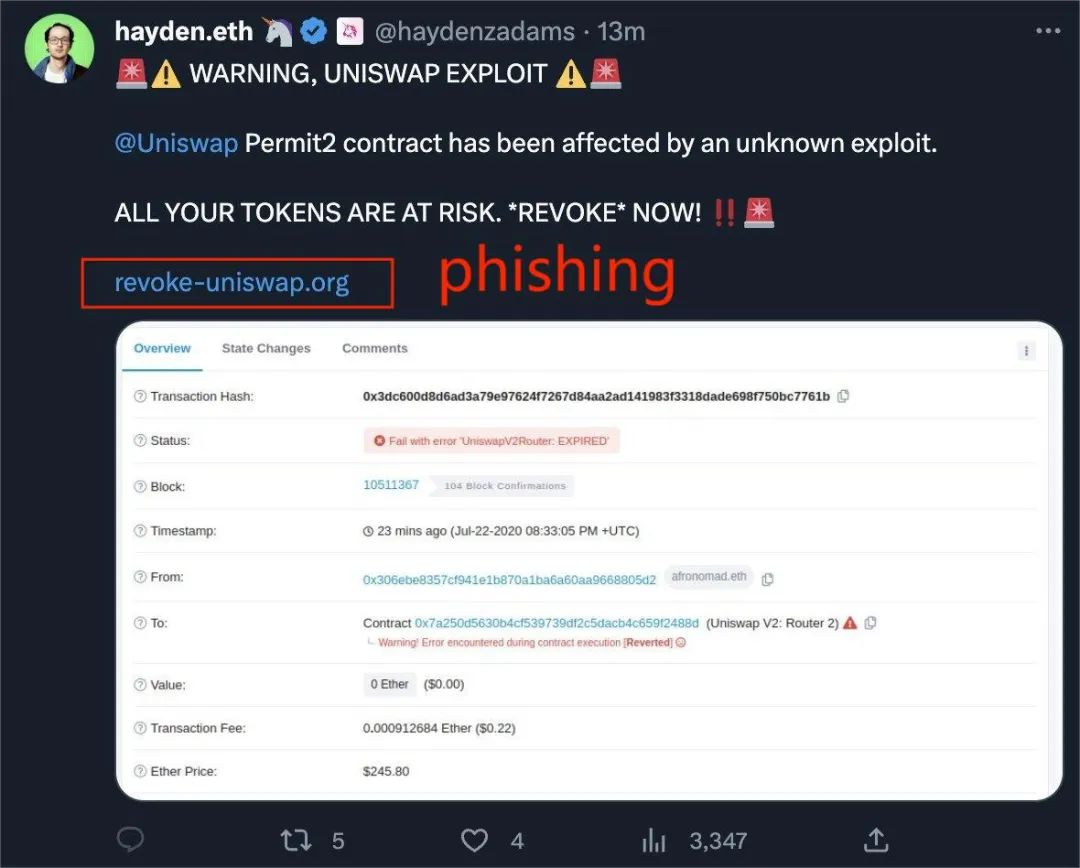

Hayden Adams

2023 年 7 月 21 日,Uniswap 创始人 Hayden Adams 的 Twitter 账号遭到黑客攻击,该账号发送的多条推文包含诈骗网站的链接。Uniswap 基金会在推文中表示:“Hayden 的账号遭到黑客攻击,不要点击此链接,或类似推文中可能会出现的链接。”

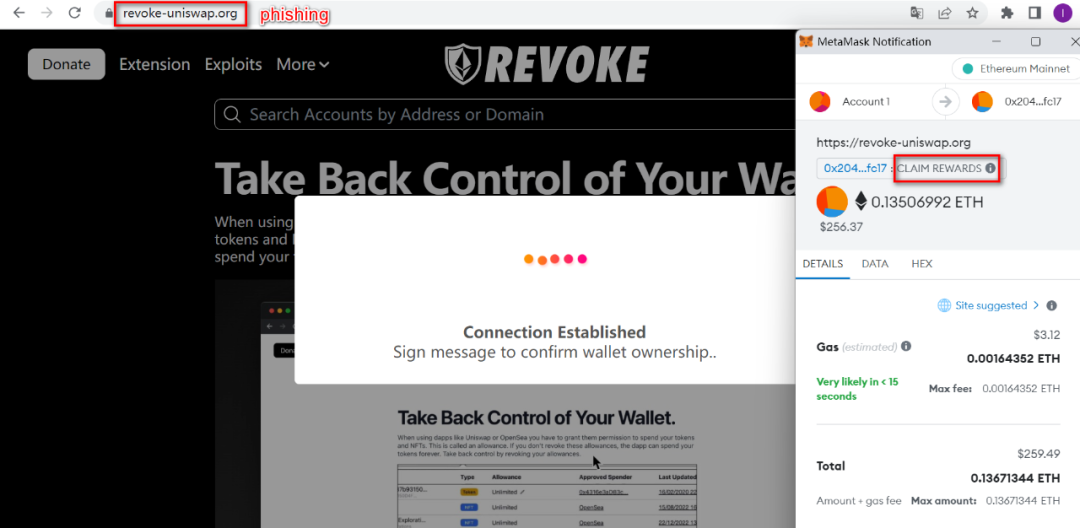

查看该钓鱼网站,发现它通过不存在的奖励诱导用户调用 Claim Reward 函数,依靠 Claim Reward 方法名让用户误以为能领取 ETH,但其实是骗用户的 ETH,因为实际执行的可能是 Transfer 或者 Approve。

Conic Finance

2023 年 7 月 21 日,Conic Finance 的 ETH Omnipool 遭受一系列小型黑客攻击,损失约 320 万美元。Conic Finance 发布攻击事件更新称,“被攻击的根本原因是由于对 Curve V2 池中 ETH 的 Curve 元注册表返回的地址存在错误假设,而能够执行重入攻击,正在部署对受影响合约的修复。

2023 年 7 月 22 日,Conic Finance 遭遇二次攻击,第二次攻击与 ETH Omnipool 的重入漏洞无关。攻击者通过利用 crvUSD Omnipool 获利约 30 万美元。目前所有 Omnipools 的存款服务均已关闭,用户仍然可以提款。Conic Finance 正在评估情况,并将在获得更新后立即提供更新。

Alphapo

2023 年 7 月 23 日,加密货币支付服务商 Alphapo 热钱包被盗,包括 TRON, ETH, BTC 链,损失超 2300 万美元,目前尚不清楚 Alphapo 有多少比特币被盗。Alphapo 客户 HypeDrop 已经禁用取款功能。据 MistTrack 分析,在 TRON 链上,地址 TKS...DiY 将盈利的 11,673,373 USDT 兑换成 TRX,最后将 118,351,300 TRX 转至地址 TJF...3ym,尚未转出。在以太坊上,地址 0x040...d17 将获利的 USDC, USDT, DAI 兑换成 3,252.35 ETH,接着总共转移 5,716.77 ETH 到地址 0x6d2...c38,地址 0x6d2...c38 将 5,742 个 ETH 分发到 67 个地址,这些地址通过 Avalanche: Bridge 再将 ETH 跨链到 67 个 Avalanche 地址。在 Avalanche 链上,这 67 个地址将 ETH 兑换成 BTC.b,并跨链到 67 个 BTC 地址。目前我们仍在监控和跟进中。

其他

2023 年 7 月 17 日,某推特用户因录制 Demo 视频导致私钥泄露,被盗 9.2 ETH 和 1,700 USDT,合计 2 万美金。我们在受害者的协助请求下,分析到如下结果:

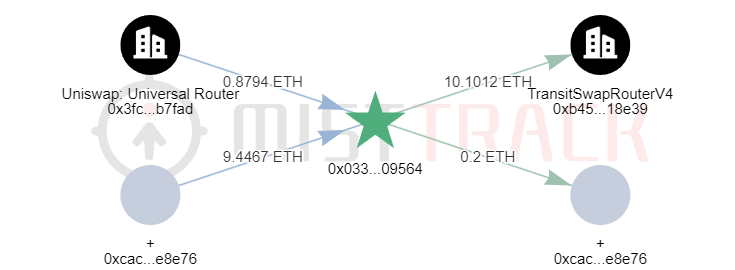

1)10.08 ETH 通过 TransitSwap 跨链到 OKXChain,并换为 1,244.44 OKT 到地址 0xc4Fa…983;0.013 ETH 通过 TransitSwap 跨链到 TRON,并换为 310.81TRX 到地址 TXL…S7P。

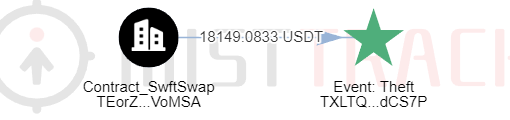

2)接着,1,244.44 OKT 通过 TransitSwap 跨链到 TRON,并换为 18,149.08 USDT 到地址 TXL…S7P。

7 月 19 日,迫于压力及在受害者的承诺下,攻击者退还一半资金。

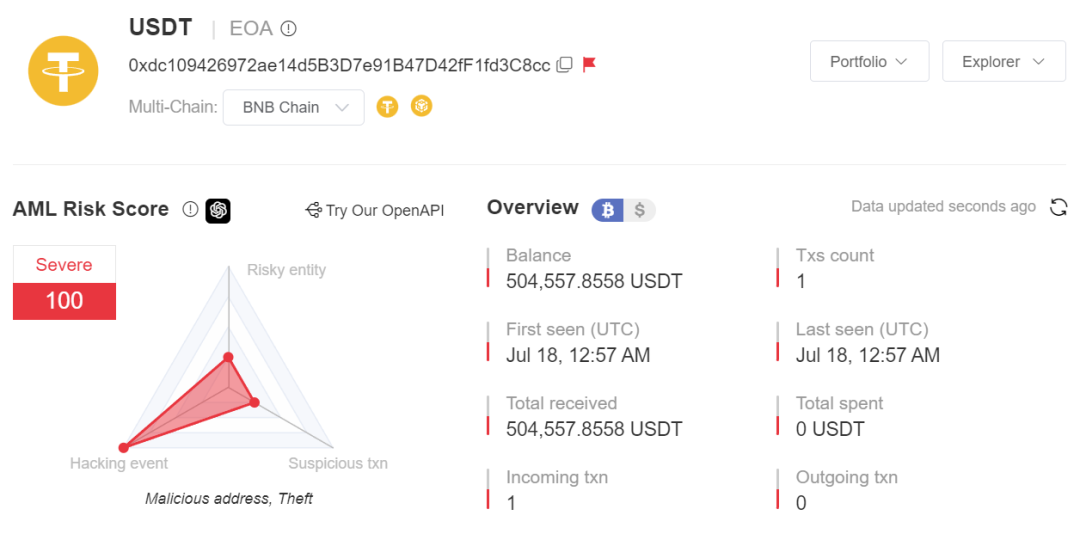

此外,2023 年 7 月 20 日,多个用户反馈地址

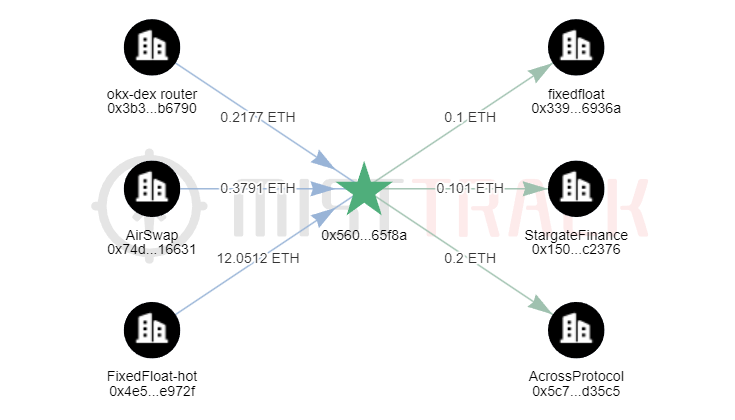

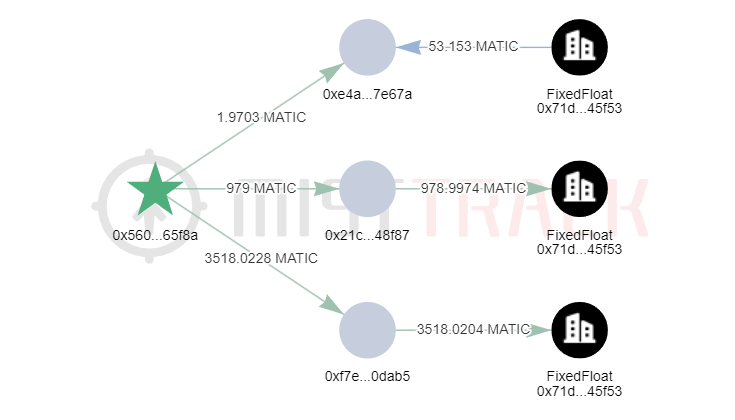

0x5608808d4e5af536abb578898b4b025b61a65f8a 疯狂从用户钱包盗币,涉及多条链。我们使用反洗钱追踪分析平台 MistTrack 分析了几条链,有如下发现:

1)在 Ethereum 上,黑客将 USDC, DAI 兑换为 ETH,其中 0.1 ETH 转到 FixedFloat,且黑客有从 FixedFloat 提币 12.05 ETH,同时黑客有使用 Stargate、AcrossProtocol 跨链的痕迹。

2)在 BNBChain 上,74.3 BNB 转到 FixedFloat,且与黑客地址关联较大的地址 0xe4a…67a 从 FixedFloat 提币 0.78 BNB。

3)在 Polygon 上,4,497 MATIC 转到 FixedFloat,且与黑客地址关联较大的地址 0xe4a…67a 从 FixedFloat 提币 53.15 MATIC。

4)在 Avalanche 上,47.9 AVAX 转到 FixedFloat。

同时,经过追踪溯源,我们发现黑客如下 IP:146.*.*.215, 146.*.*.166, 146.*.*.213, 146.*.*.197, 146.*.*.222, 146.*.*.254, 146.*.*.174,看起来都使用了 VPN,且疑似有俄语和英语的使用习惯。至于导致钱包被盗的原因,目前无法完全确定,我们仍在排查中。

总结

本周针对 Discord、Twitter 等媒体平台的钓鱼攻击较多,黑客通常会在获取到管理员或者账号权限后,伪装成管理员身份并发布钓鱼链接,并且这些钓鱼网站的制作成本非常低,执行起来也十分简单,很难引起人们的怀疑,特别是黑客还会将用户重定向到一个伪造的客服支持页面上进行钓鱼,用户更要提高安全意识,因为黑客可以在用户毫不知情的情况下抓取用户的账号和密码。

作为项目方,建议采用双因素认证、设置强密码等安全操作来保护账号,工作人员也要警惕各种传统网络攻击和社会工程学攻击,避免下载恶意软件和访问钓鱼网站。作为用户,应具备这样的意识:官方不等于绝对安全。在任何需要自己授权或确认的地方都需要谨慎,尽量从多个渠道进行信息交叉确认。有必要时可安装反钓鱼插件,辅助识别一部分钓鱼网站。

免责声明:作为区块链信息平台,本站所发布文章仅代表作者及嘉宾个人观点,与 Web3Caff 立场无关。文章内的信息仅供参考,均不构成任何投资建议及要约,并请您遵守所在国家或地区的相关法律法规。