本次事件體現了供應鏈安全漏洞可能導致嚴重的後果。

作者:Lisa &山 @慢雾安全团队

據慢霧安全團隊情報,日期:2023 年 12 月 14 日晚,Ledger Connect Kit 遭受供應鏈攻擊,攻擊者至少獲利 60 萬美元。

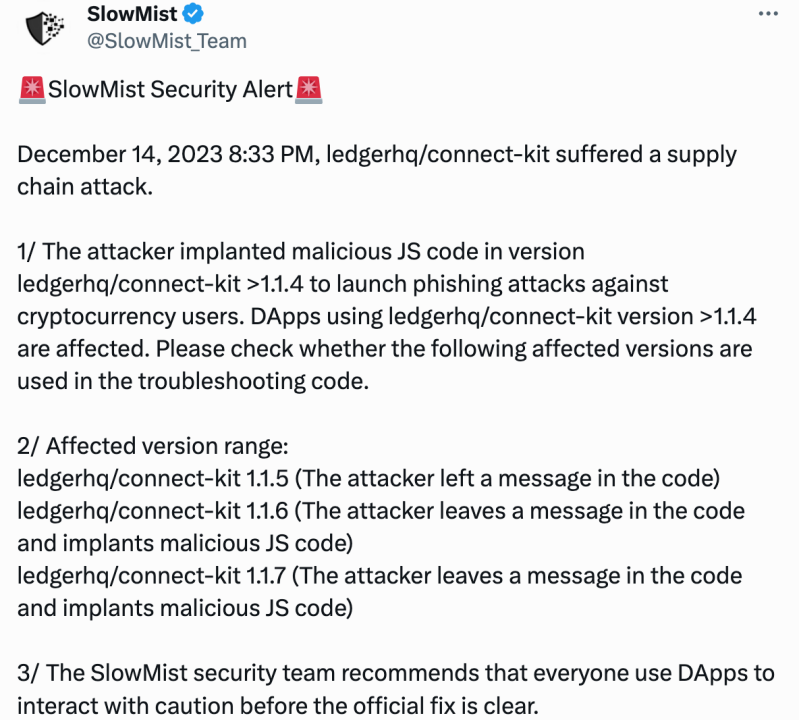

慢霧安全團隊第一時間介入分析,併發出預警:

目前該事件已經得到官方解決,慢霧安全團隊現將應急資訊分享如下:

時間線

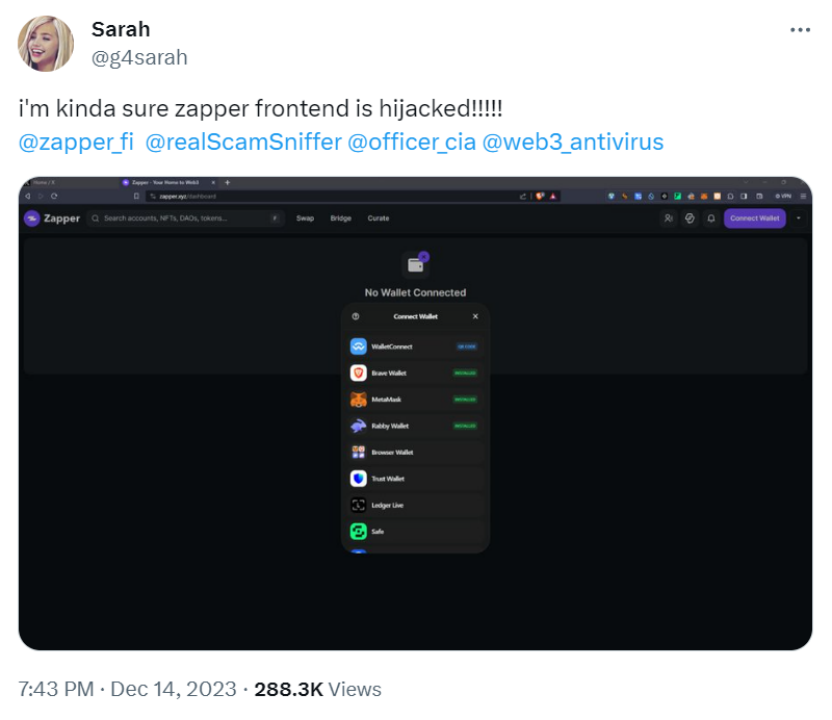

7:43 PM,推特使用者 @g4sarah 表示 DeFi 資管協定 Zapper 的前端疑似被劫持。

8:30 PM,Sushi 首席技術官 Matthew Lilley 在推特發佈警告稱:“請使用者切勿與任何 dApp 交互,直至另行通知。 一個常用的 Web3 connector(某 JavaScript 庫,是 web3-react 專案的一部分)疑似已被破壞,允許注入影響眾多 dApp 的惡意代碼。 “ 隨後,其表示 Ledger 可能存在可疑代碼。 慢霧安全團隊第一時間表示正在跟進和分析此事件。

8:56 PM,Revoke.cash 於推特發文表示:“與 Ledger Connect Kit 庫集成的多個常用加密應用程式(包括 Revoke.cash)已受到損害。 我們暫時關閉了該網站。 我們建議在該漏洞利用期間不要使用任何加密網站。 “ 隨後,跨鏈 DEX 專案 Kyber Network 也表示,出於謹慎考慮,其已禁用前端 UI,直到情況明確為止。

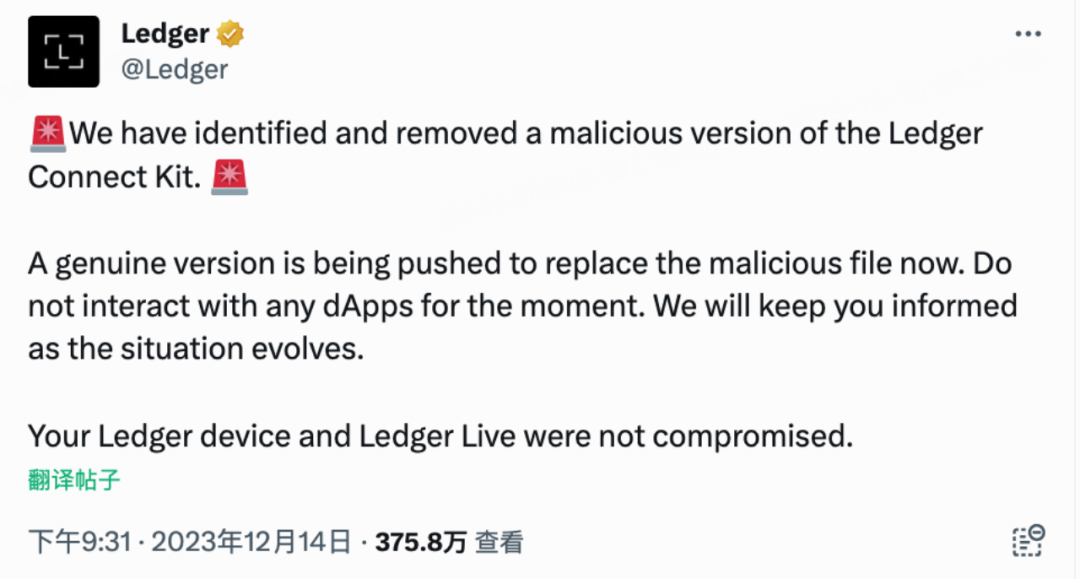

9:31 PM,Ledger 也發佈提醒:「我們已識別並刪除了 Ledger Connect Kit 的惡意版本。 現在正在推送正版版本來替換惡意文件,暫時不要與任何 dApp 交互。 有新情況的話,我們會通知您。 您的 Ledger 設備和 Ledger Live 沒有受到損害。 ”

9:32 PM,MetaMask 也發佈提醒:“使用者在 MetaMask Portfolio 上執行任何交易之前,請確保已在 MetaMask 擴展中啟用 Blockaid 功能。 ”

攻擊影響

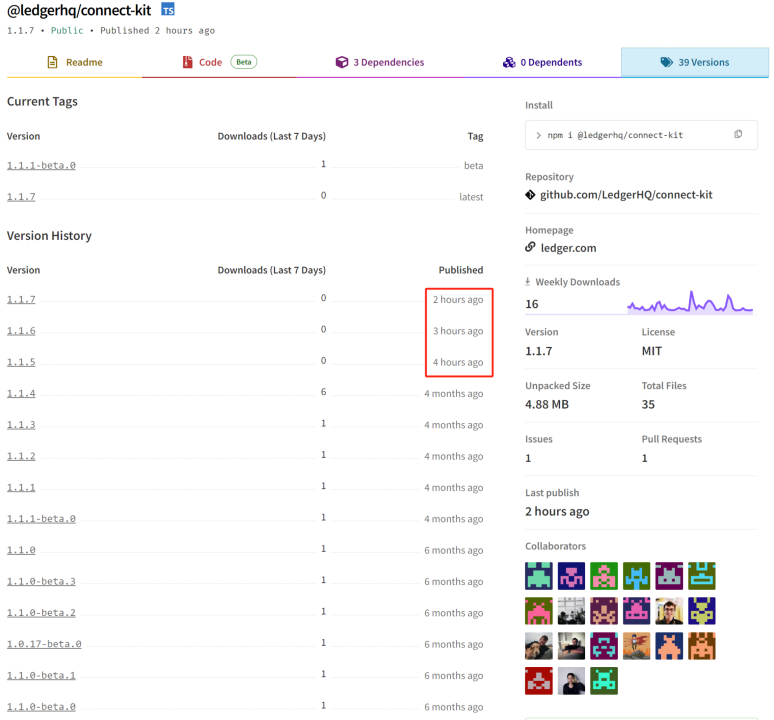

慢霧安全團隊立即展開對相關代碼的分析,我們發現攻擊者在 @ledgerhq/connect-kit =1.1.5/1.1.6/1.1.7 版本中植入惡意的 JS 代碼,直接用 Drainer 類替換正常的窗口邏輯,不僅會彈出偽造的 DrainerPopup 彈窗,也會處理各種資產的轉帳邏輯。 通過 CDN 分發對加密貨幣用戶發起釣魚攻擊。

影響版本範圍:

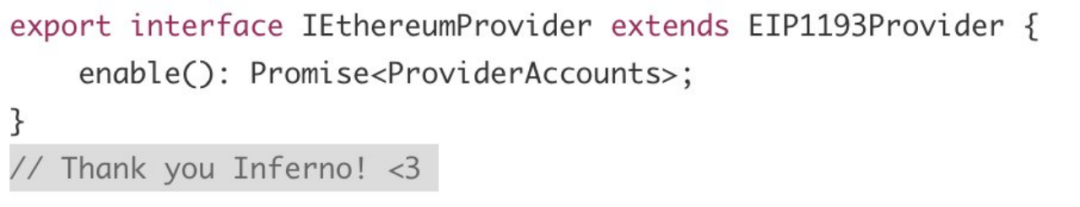

@ledgerhq/connect-kit 1.1.5(攻擊者在代碼中提到 Inferno,猜測是向專門從事多鏈詐騙的釣魚團夥 Inferno Drainer “致敬”)

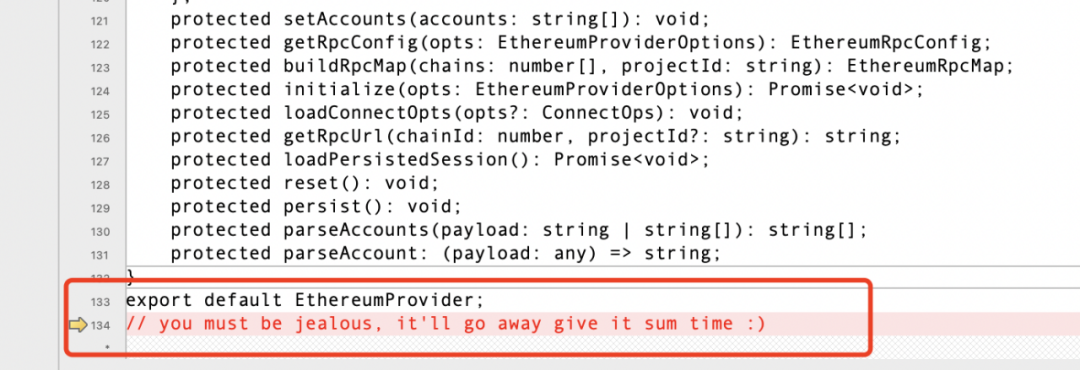

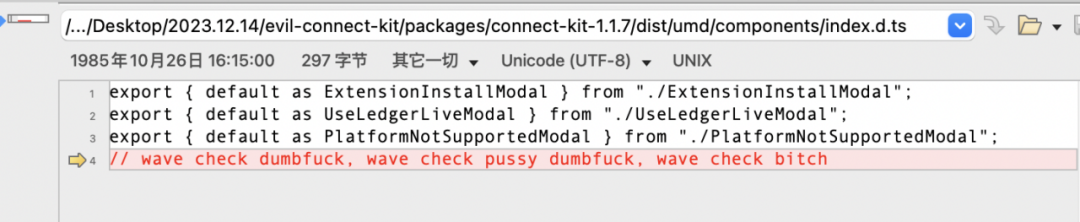

@ledgerhq/connect-kit 1.1.6(攻擊者在代碼中留言並植入惡意的 JS 代碼)

@ledgerhq/connect-kit 1.1.7(攻擊者在代碼中留言並植入惡意的 JS 代碼)

Ledger 表示 Ledger 錢包本身沒影響,受影響的是集成了 Ledger Connect Kit 庫的應用程式。

然而,許多應用程式都使用了 Ledger Connect Kit(如 SushiSwap, Zapper, MetalSwap, Harvest Finance, Revoke.cash 等),影響面只會大不會小。

攻擊者這一波攻擊,就可以執行與應用程式具有相同許可權級別的任意代碼。 例如,攻擊者無需交互即可立即耗盡使用者的所有資金; 發佈大量釣魚鏈接誘導用戶上當; 甚至利用使用者的恐慌情緒,使用者試圖將資產轉入新位址,但下載了假錢包導致資產損失。

技戰法分析

上面我們分析了攻擊的影響,根據歷史應急經驗推測,這可能是一起有預謀的社會工程學釣魚攻擊。

根據 @0xSentry 的推文,攻擊者留下的數字痕跡中涉及 @JunichiSugiura(Jun,Ledger 前員工)的 Gmail 帳戶,該帳戶可能已被洩露,並且 Ledger 忘記刪除該員工的訪問許可權了。

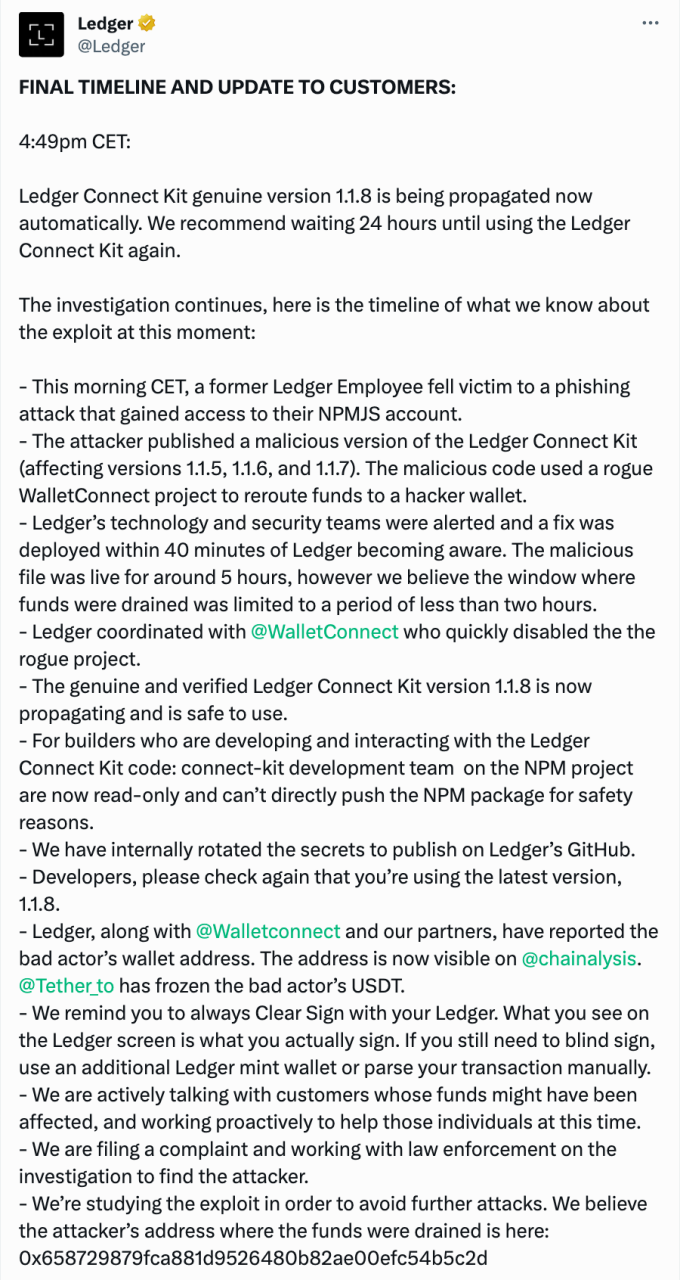

11:09 PM,官方證實了此猜測 —— 一名前 Ledger 員工成為網路釣魚攻擊的受害者:

1)攻擊者獲得了對該員工 NPMJS 帳戶的訪問許可權;

2)攻擊者發佈了 Ledger Connect Kit 的惡意版本(1.1.5、1.1.6 和 1.1.7);

3)攻擊者通過惡意代碼,使用惡意 WalletConnect 將資金指定轉移到駭客錢包位址。

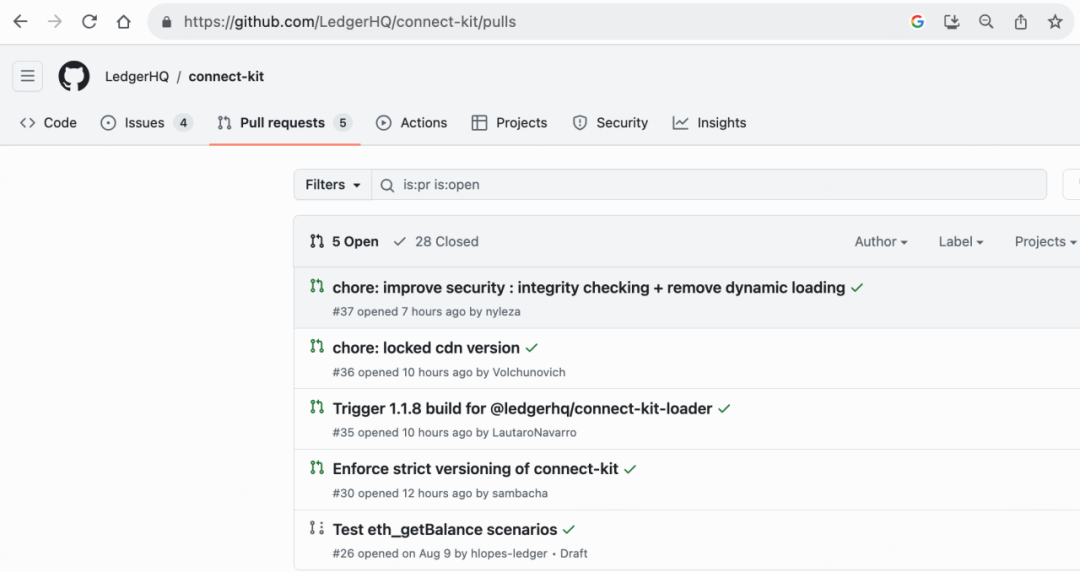

目前,Ledger 已發佈了經過驗證的正版 Ledger Connect Kit 版本 1.1.8,請及時升級。

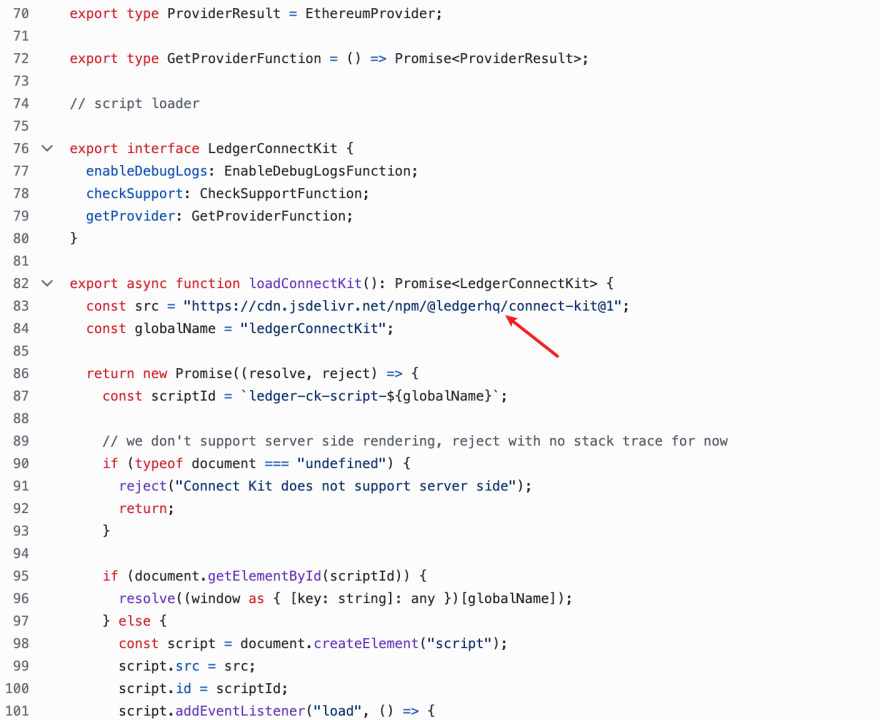

雖然 Ledger npmjs 被投毒的版本已經刪除,但目前在 jsDelivr 上還有帶毒 js 檔:

注意因為 CDN 的因素可能存在的延遲,官方建議等 24 小時後再使用 Ledger Connect Kit。

建議專案方發佈依賴第三方 CDN 鏡像源時,一定記得鎖定相關版本,防止惡意發版然後更新帶來的危害。(來自 @galenyuan 的建議)

目前官方已經接受相關建議,相信接下來會更改策略:

Ledger 官方最終時間線:

MistTrack 分析

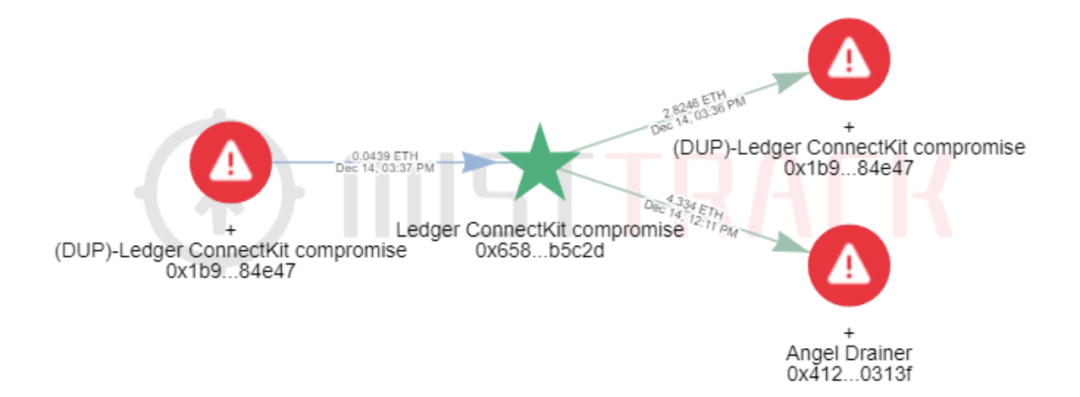

Drainer customer: 0x658729879fca881d9526480b82ae00efc54b5c2d

Drainer fee address: 0x412f10AAd96fD78da6736387e2C84931Ac20313f

據 MistTrack 分析,攻擊者(0x658)至少獲利 60 萬美元,且與釣魚團夥 Angel Drainer 有關聯。

Angel Drainer 團夥主要的攻擊方式是對域名服務提供者及工作人員進行社會工程學攻擊,感興趣可點擊閱讀黑暗 “天使” —— Angel Drainer 釣魚團夥揭秘。

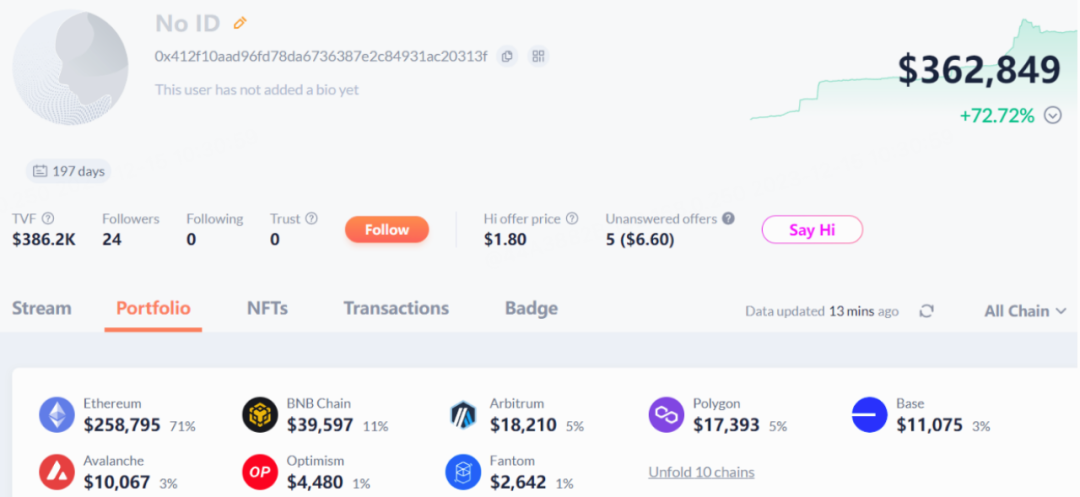

Angel Drainer(0x412)目前持有近 36.3 萬美元的資產。

根據慢霧威脅情報網路,有如下發現:

1)IP 168.*.*.46,185.*.*.167

2)攻擊者已將部分 ETH 換為 XMR

11:09 PM,Tether 凍結了 Ledger 漏洞利用者的位址。 另外,MistTrack 已拉黑相關位址,並將持續監控資金異動。

總結

本次事件再次印證 DeFi 安全不僅僅是合約安全,安全是一個整體。

一方面,本次事件體現了供應鏈安全漏洞可能導致嚴重的後果。 惡意軟體和惡意代碼可以在軟體供應鏈的不同環節中植入,包括開發工具、第三方庫、雲服務和更新過程。 一旦這些惡意元素被成功注入,攻擊者可以利用它們來竊取加密貨幣資產和使用者敏感資訊、破壞系統功能、勒索企業或大規模傳播惡意軟體。

另一方面,攻擊者可以通過社會工程學攻擊方式獲取用戶的個人身份資訊、帳戶憑據、密碼等敏感資訊; 攻擊者也會使用欺騙性的電子郵件、簡訊或電話等方式,引誘使用者點擊惡意連結或下載惡意檔。 建議使用者使用強密碼,包括字母、數位和符號的組合,並定期更改密碼,以最大程度地減少攻擊者猜測或使用社會工程技巧獲取密碼的機會。 同時,實施多因素身份驗證,通過使用額外的認證因素(如簡訊驗證碼、指紋識別等)來增加帳戶的安全性,提高對這種類型攻擊的防範能力。

慢霧安全團隊發佈的《Web3 專案安全實踐要求》和《Web3 行業供應鏈安全指南》,均旨在指導與提醒 Web3 專案方注意全方位的安全措施。 慢霧安全團隊部署的 MistEye 安全監控系統,涵蓋合約監控、前後端監控、漏洞發現預警等全方位資訊,關注 DeFi 專案事前、事中、事後全流程安全,歡迎專案方使用 MistEye 安全監控系統把控風險,提高專案安全性。

免責聲明:作為區塊鏈資訊平臺,本站所發佈文章僅代表作者及嘉賓個人觀點,與 Web3Caff 立場無關。 文章內的資訊僅供參考,均不構成任何投資建議及要約,並請您遵守所在國家或地區的相關法律法規。