本篇文章旨在評估和分析 DefiLlama 排行榜上 DeFi 專案的基礎安全風險。

作者:山哥,Mr.A @慢雾安全团队

背景

近年來 DeFi 專案快速增長,引領了一場金融創新的革命。 DeFi 專案利用區塊鏈技術提供去中心化的金融服務,如借貸、交易、資產管理等,使用戶能夠直接交互而無需傳統金融仲介。

但由於 DeFi 專案存在一定的資金規模和用戶基礎,也成了駭客潛在的攻擊目標,很多專案方認為 DeFi 安全就是合約安全,這是一個較錯誤的認知,因為 DeFi 同樣包含功能變數名稱、伺服器等資訊。

鑒於此,各種釣魚詐騙團夥隨之而來,比較特別的是利用社會工程學攻擊的 Angel Drainer,今年來,該釣魚團夥已對 DeFi 專案方如 Balancer, Galxe, Frax Finance, VelodromeFi, Aerodrome.Finance 發起過攻擊。 Angel Drainer 通過對專案方 DNS 的接管實現劫持功能變數名稱,在前端注入惡意 js 代碼,騙取使用者簽名,最終達到盜取資產的目的。

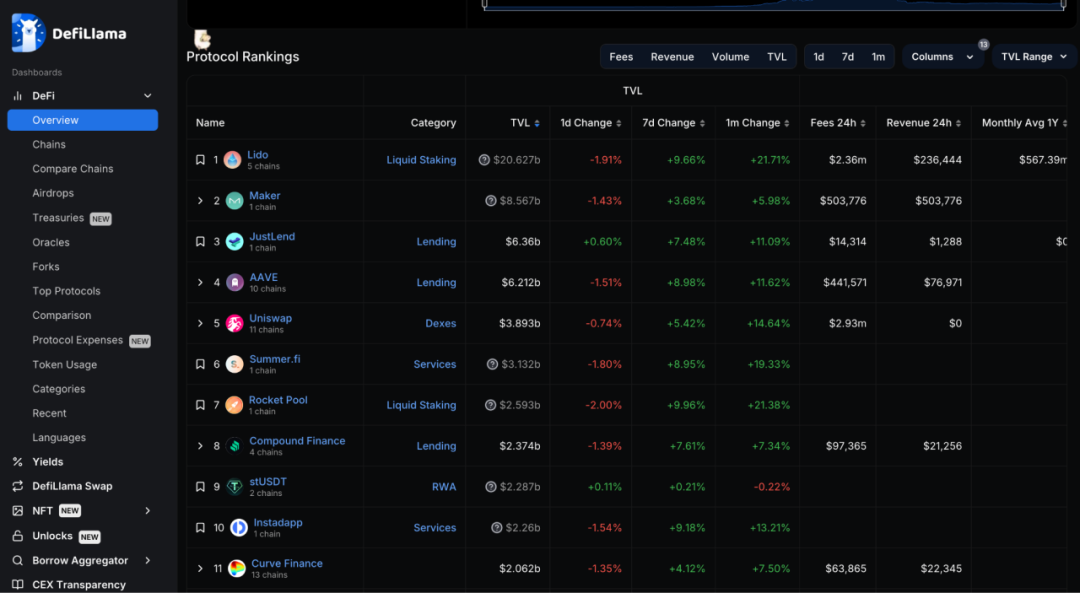

在此背景下,本篇文章旨在評估和分析 DefiLlama 排行榜上 DeFi 專案的基礎安全風險。 DefiLlama 作為一個提供 DeFi 項目數據和排名的平臺,其排行榜上的專案代表了市場上最受關注和廣泛使用的 DeFi 服務。

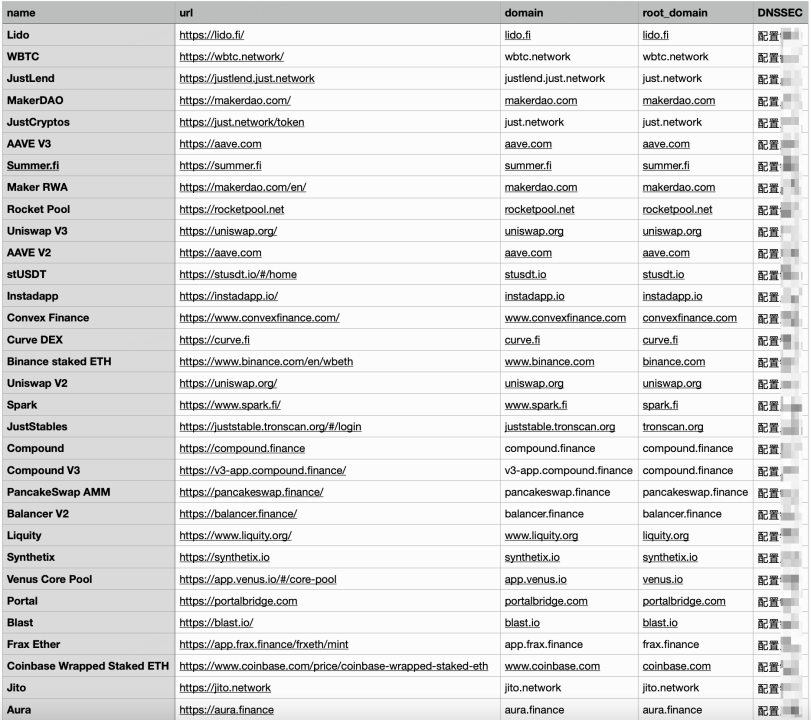

測試專案及方法

首先,我們根據 DefiLlama 的排名將項目分為排名前 50、前 100、前 200、前 500、前 3000 的不同範圍來進行統計。 主要採集每個項目對應功能變數名稱的 DNSSEC 相關信息、功能變數名稱 whois 資訊、CDN 資訊、源 IP 暴露情況進行分析。

DNSSEC 安全問題

DNSSEC(Domain Name System Security Extensions)是一種用於增強域名系統(DNS)安全性的技術擴展,其主要作用是提供一種機制,以確保 DNS 查詢的數據完整性、真實性和認證性。 以下是 DNSSEC 的主要作用:

1. 數據完整性:DNSSEC 通過使用數位簽名技術對 DNS 數據進行簽名,確保在數據傳輸過程中沒有被篡改。 這可以防止惡意攻擊者篡改 DNS 回應,將使用者重定向到惡意網站或劫持網路流量。

2. 數據真實性和認證:DNSSEC 能夠驗證 DNS 回應的真實性,確保數據來自權威 DNS 伺服器,而不是惡意 DNS 伺服器。 這有助於防止 DNS 欺詐攻擊,其中攻擊者試圖偽造 DNS 回應以欺騙使用者。

3. 抵禦緩存投毒攻擊:DNSSEC 可以防止緩存投毒攻擊,即防止攻擊者向 DNS 快存中插入虛假的 DNS 記錄,導致使用者被引導到惡意網站。 通過數位簽名驗證,DNSSEC 可以檢測和拒絕虛假的 DNS 記錄。

4. 增強 DNS 安全性:DNS 是互聯網的關鍵基礎設施之一,許多網路活動都依賴於 DNS。 DNSSEC 的使用可以提高整個互聯網的安全性,減少惡意攻擊的成功率,從而增強使用者和組織的網路安全。

總之,DNSSEC 的作用是通過數位簽名和驗證機制來加強 DNS 的安全性,確保 DNS 查詢的數據完整性和真實性。 特別是 DNSSEC 開啟後,允許驗證功能變數名稱的權威 DNS 伺服器是否真實,減少了功能變數名稱劫持和 DNS 欺詐的風險,有助於提高互聯網的整體安全性和可信度。

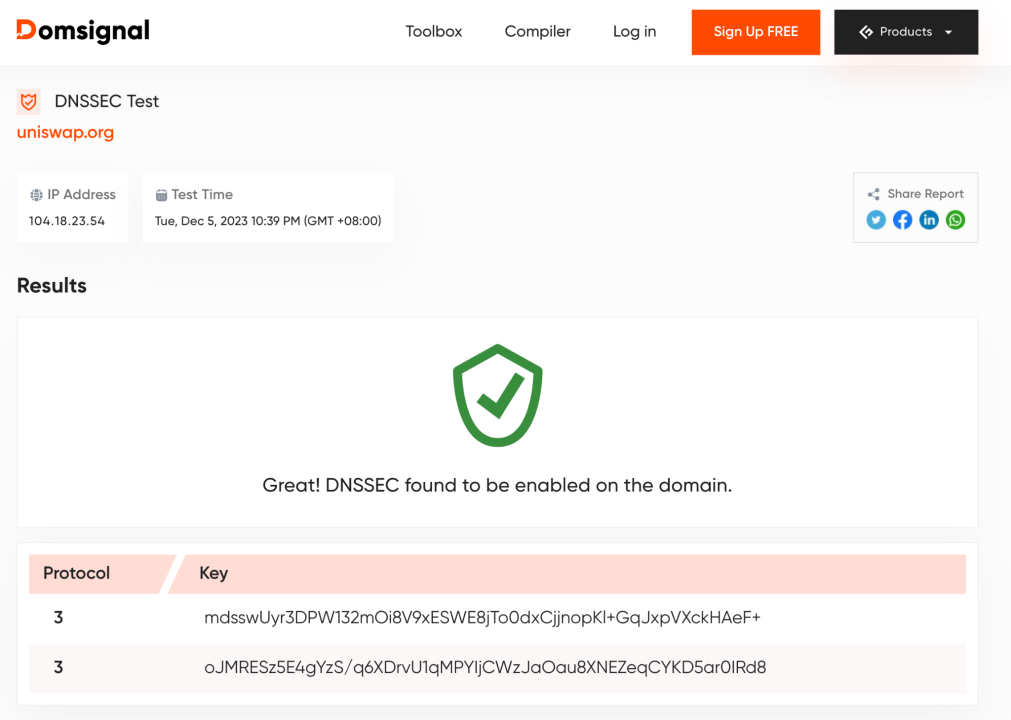

本測試中通過腳本及第三方檢測網站如 https://domsignal.com/ 進行 DNSSEC 的安全分析,檢測專案功能變數名稱的 DNSKEY 是否正確配置、RRSIG 是否有效等,樣例如下:

功能變數名稱註冊服務商安全問題

功能變數名稱註冊服務商負責註冊和管理功能變數名稱。 其安全措施包括保護使用者帳戶免遭未授權訪問,防止功能變數名稱被惡意轉移或更改,以及確保功能變數名稱註冊資料的安全。 一個安全的功能變數名稱註冊服務商通常會提供雙因素認證、定期的安全審計和強大的隱私保護功能。

使用不安全的域名服務商可能會導致多種 DNS 安全問題,其中一些主要問題包括:

1. DNS 劫持:不安全的域名服務商可能容易受到 DNS 劫持攻擊,攻擊者可以篡改 DNS 回應,將使用者重定向到惡意網站。 這可能導致使用者被欺騙,暴露於網路釣魚、惡意軟體或其他惡意活動的風險中。

2. DNS 快取投毒:攻擊者可以通過向不安全的域名服務商提供虛假的 DNS 記錄來進行緩存投毒攻擊。 這會導致不安全的 DNS 伺服器將虛假數據緩存在其 DNS 快取中,從而影響廣泛的使用者並引導他們到惡意網站。

3. 數據篡改:不安全的域名服務商可能容易受到中間人攻擊,攻擊者可以在 DNS 查詢的傳輸過程中篡改數據,從而導致使用者接收到虛假的 DNS 回應。 這可能導致使用者連接到錯誤的伺服器或暴露於惡意網站的風險中。

4. 服務不可用:如果不安全的域名服務商受到分散式拒絕服務(DDoS)攻擊或其他網路攻擊,其 DNS 伺服器可能會變得不可用,導致網站和在線服務不可訪問。

5. 缺乏 DNSSEC 支援:不安全的功能變數名稱服務商可能不提供 DNSSEC 支援,這將增加 DNS 查詢的不安全性,使得使用者更容易受到 DNS 欺詐和其他攻擊的影響。

總之,使用不安全的功能變數名稱服務商可能會導致 DNS 安全性問題,從而暴露使用者和組織於各種網路威脅中。 因此,選擇可信賴的、提供強大安全性措施(如 DNSSEC 支援)的域名服務商對於保護功能變數名稱和網路安全至關重要。 DeFi 專案方應仔細評估和選擇功能變數名稱服務商,以確保其提供的服務是安全可靠的。

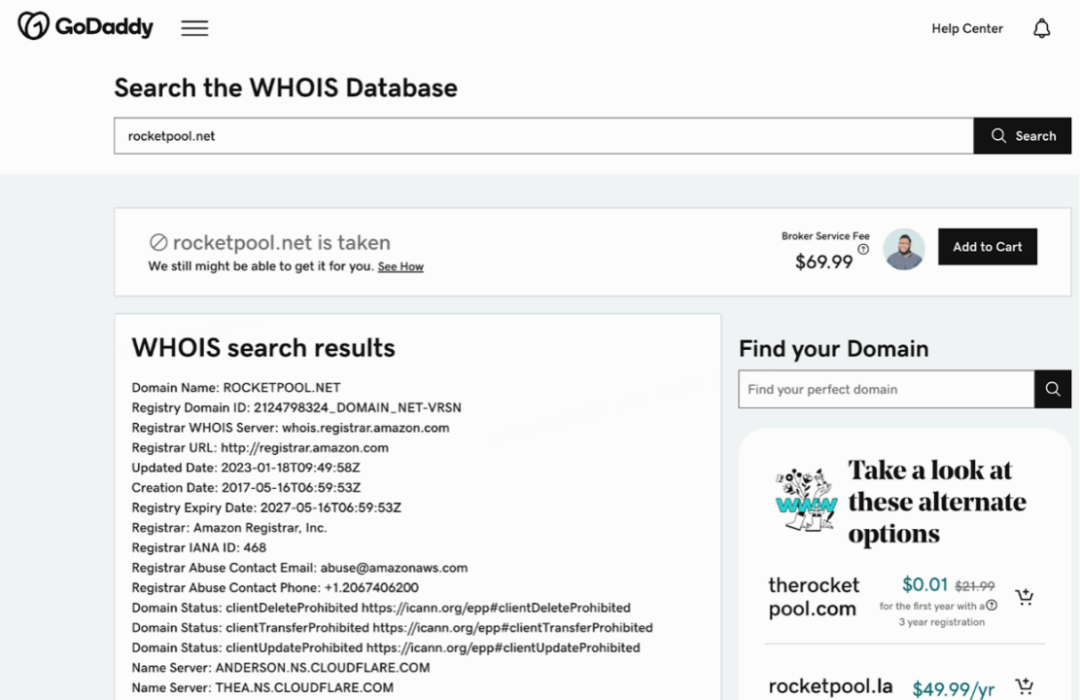

本測試通過使用 https://www.godaddy.com/whois 等 whois 服務商進行域名查詢,採集專案域名對應的 Register 及目前的 Name Server,樣例如下:

CDN 及流量防護安全問題

內容分發網路(CDN)是一種優化網站性能和安全性的服務,通過在全球多個節點分發網站內容,減少延遲並提高訪問速度。 CDN 的安全措施包括對抗分散式拒絕服務(DDoS)攻擊、網站應用防火牆保護、以及 HTTPS 支援,保障數據傳輸過程中的安全和加密。

不安全的內容分發網路(CDN)廠商可能會帶來多種安全風險,其中一些主要風險包括:

1. 資料洩露:不安全的 CDN 廠商可能不足以保護託管在其伺服器上的數據。 這可能導致敏感信息洩露,例如客戶數據、登錄憑據或敏感文檔。 攻擊者可以通過利用 CDN 的弱點來獲取或竊取這些數據。

2. 中間人攻擊:攻擊者可能嘗試在 CDN 和終端用戶之間進行中間人攻擊。 這意味著攻擊者可能會篡改或監視通過 CDN 傳輸的數據流量,以獲取敏感資訊或傳播惡意內容。

3. 服務不可用:如果 CDN 廠商受到分散式拒絕服務(DDoS)攻擊或其他網路攻擊,CDN 服務可能會中斷,導致網站或應用程式無法訪問。 這會對業務可用性和性能造成嚴重影響。

4. 惡意內容傳播:如果 CDN 廠商未採取足夠的安全措施來驗證和審核託管在其網路上的內容,惡意使用者可能會濫用 CDN 來傳播惡意軟體、惡意腳本或其他有害內容。

5. 缺乏加密支援:不安全的 CDN 廠商可能未提供足夠的加密支援,使數據傳輸容易受到竊聽。 這可能導致數據洩露和隱私問題。

6. 安全漏洞利用:攻擊者可以利用不安全的 CDN 中的安全漏洞來入侵 CDN 網路並訪問敏感數據或控制網路資源。

7. 法律和合規問題:某些 CDN 廠商可能位於不同的國家或司法管轄區,可能會涉及法律和合規問題。 這可能導致數據隱私和合規方面的困擾。

為了降低這些風險,DeFi 專案方在選擇 CDN 廠商時應仔細評估其安全性措施、隱私政策和合規性。 選擇具備良好安全記錄和專門的安全團隊的可信賴 CDN 廠商是確保數據和網路安全的重要步驟。

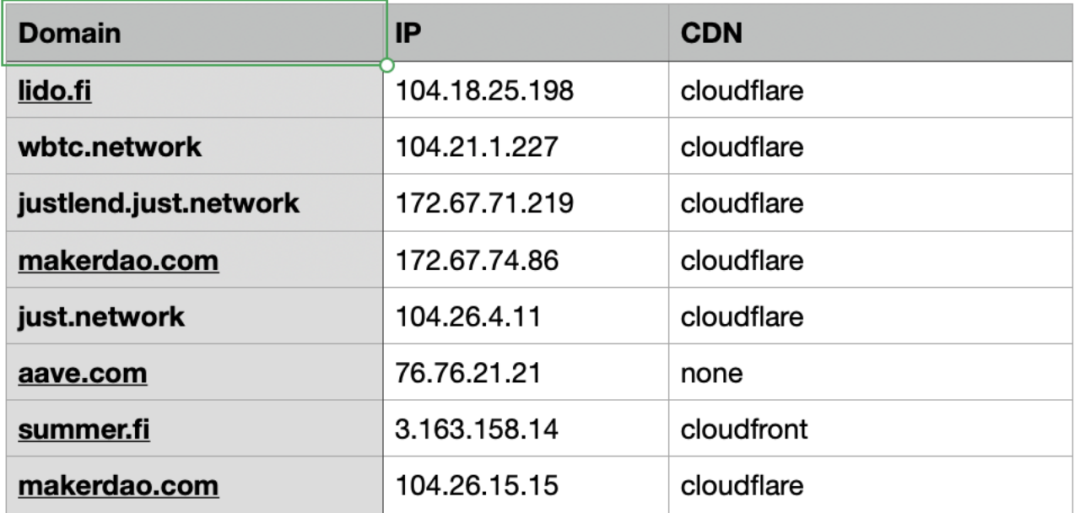

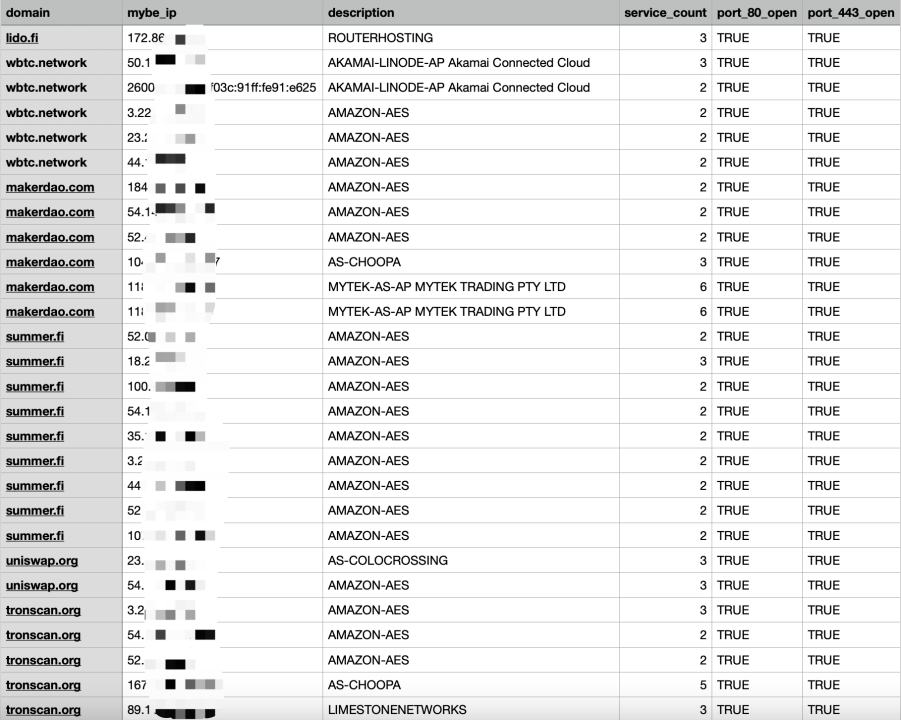

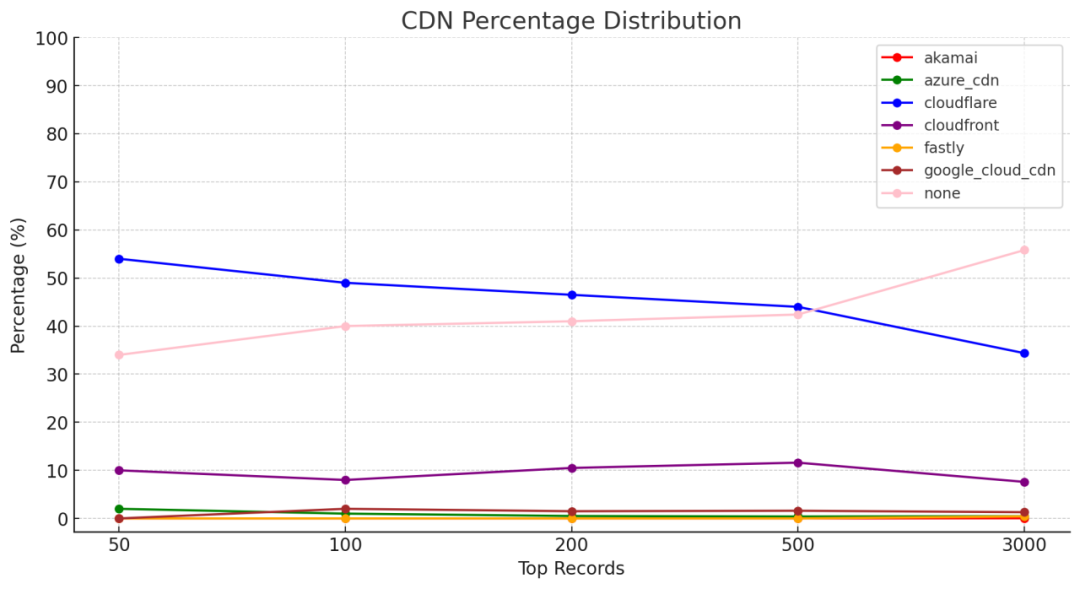

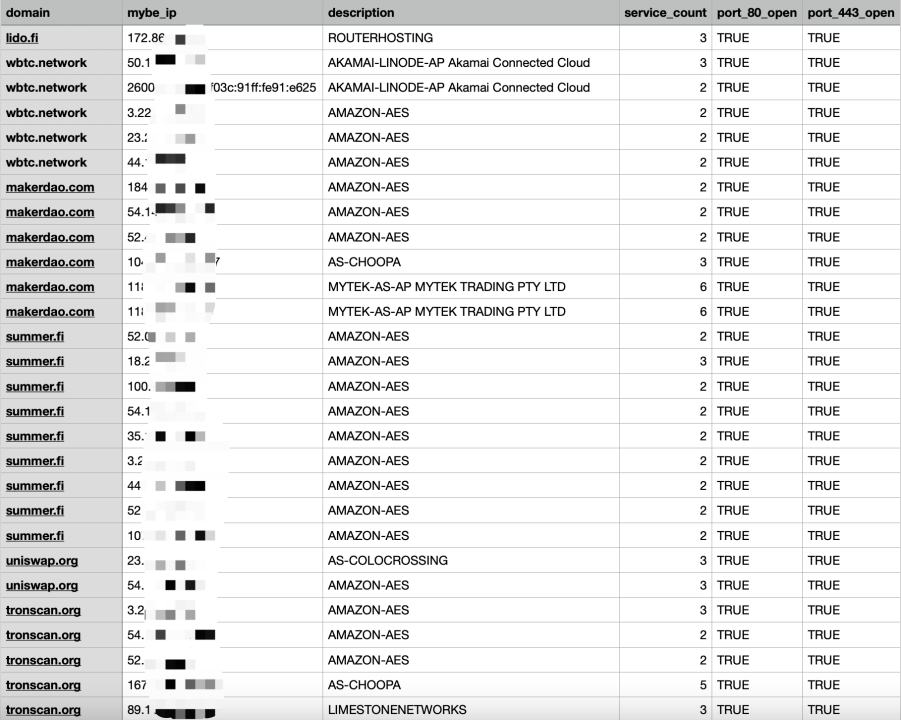

本測試獲取專案域名對應的 IP 來對市面上主流的 CDN 如 Akamai, Azure cdn, Cloudflare, Cloudfront, Fastly, Google cloud cdn, Maxcdn 的使用方式進行統計。 樣例如下:

源 IP 暴露安全問題

源 IP 暴露是指攻擊者能夠識別出網站後端伺服器的真實 IP 位址,從而繞過 CDN 或其他安全措施直接攻擊伺服器、繞過防火牆限制策略等問題。 同時 Web 伺服器的源 IP 暴露可能會導致以下安全問題:

1. 直接攻擊:暴露的 IP 位址成為駭客直接攻擊的目標,包括分散式拒絕服務(DDoS),這可能導致網站無法訪問。

2. 安全漏洞利用:如果伺服器軟體存在已知漏洞,駭客可以利用這些漏洞入侵伺服器。

3. 數據洩露風險:駭客可能通過暴露的 IP 訪問敏感數據,導致數據洩露。

4. 網路釣魚和欺詐:駭客可能偽造伺服器身份,進行網路釣魚或欺詐活動。

因此,保護 Web 伺服器的源 IP 位址是維護網路安全的重要措施。 為了保護源 IP 不被暴露,通常會採取隱藏真實 IP 位址的措施,如使用反向代理伺服器、配置安全的 DNS 記錄以及確保伺服器的所有入口點都有適當的安全保護,這樣可以減少直接針對源伺服器的攻擊風險。

本測試通過第三方服務嘗試對使用 CDN 的功能變數名稱進行繞過,以檢測專案功能變數名稱的源 IP 是否存在暴露情況,樣例如下:

基於以上的測試,下面來統計分析下結果。

結果統計

DNSSEC 安全問題

部分結果:

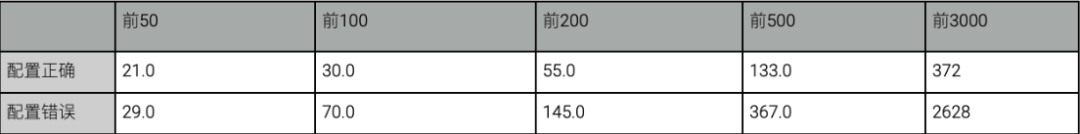

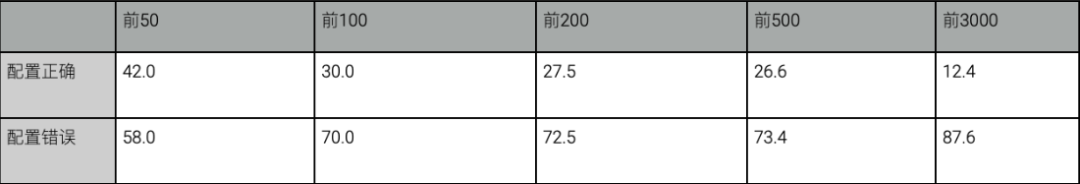

DNSSEC 統計:

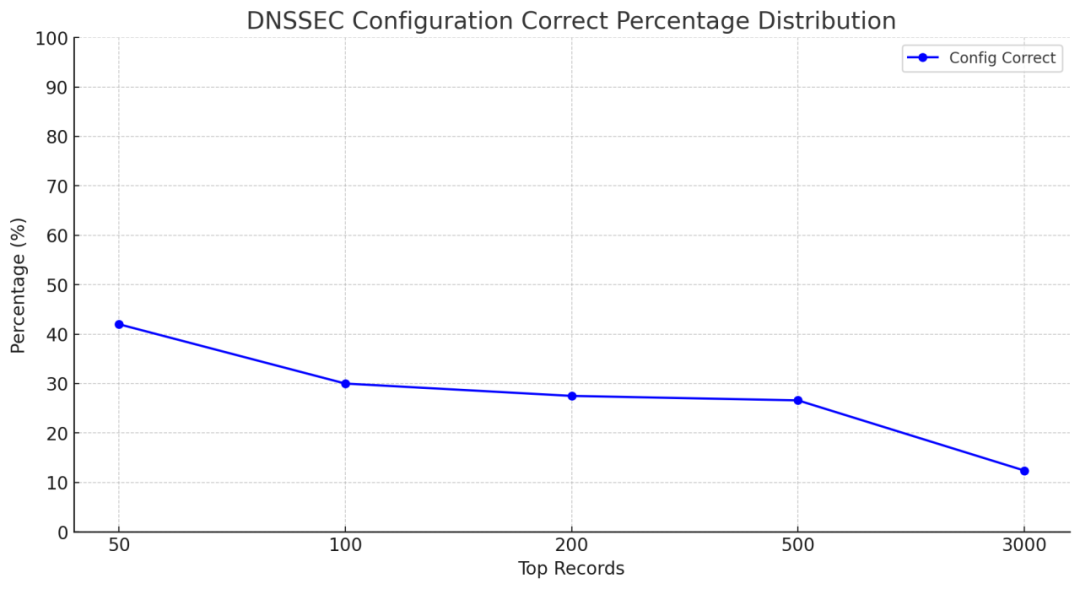

(數量分佈)

(百分比分布)

功能變數名稱註冊服務商安全問題

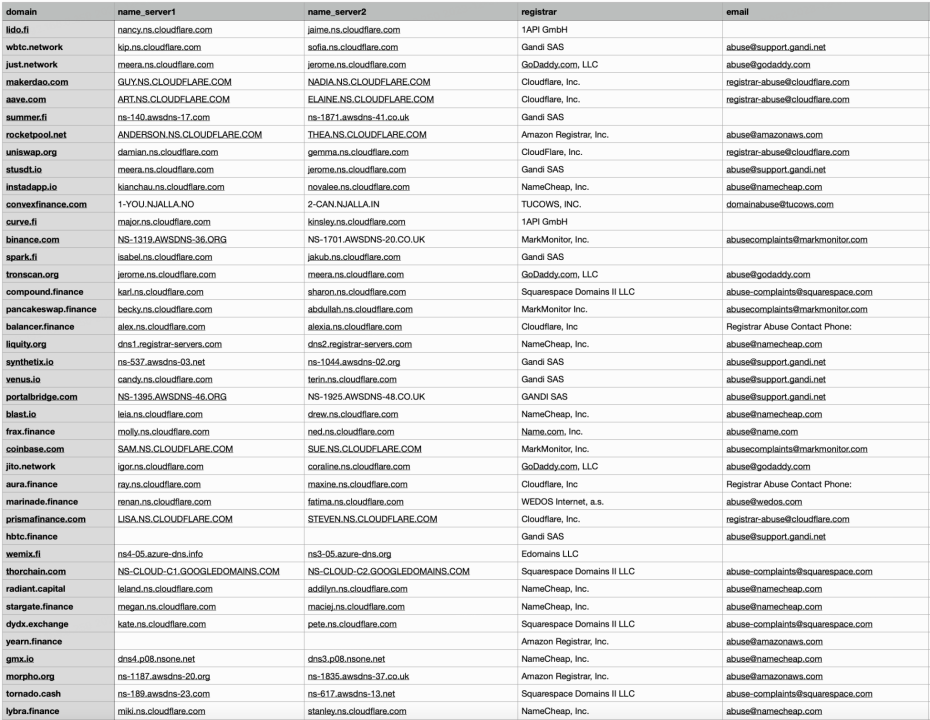

部分結果:

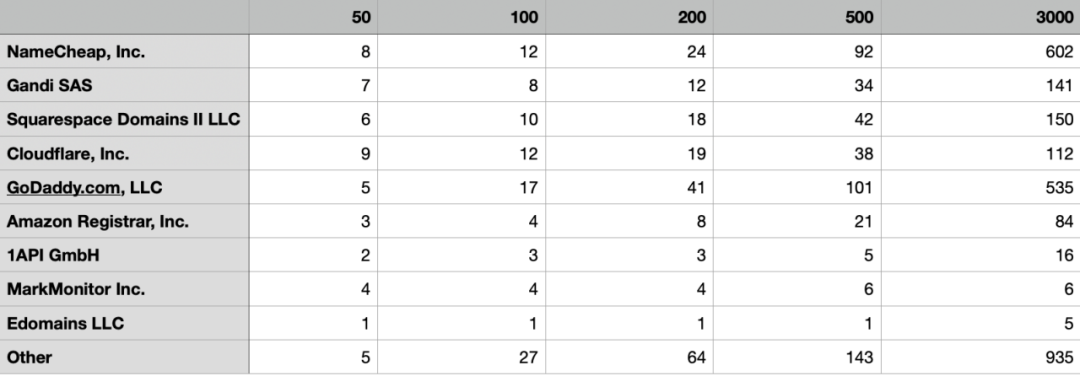

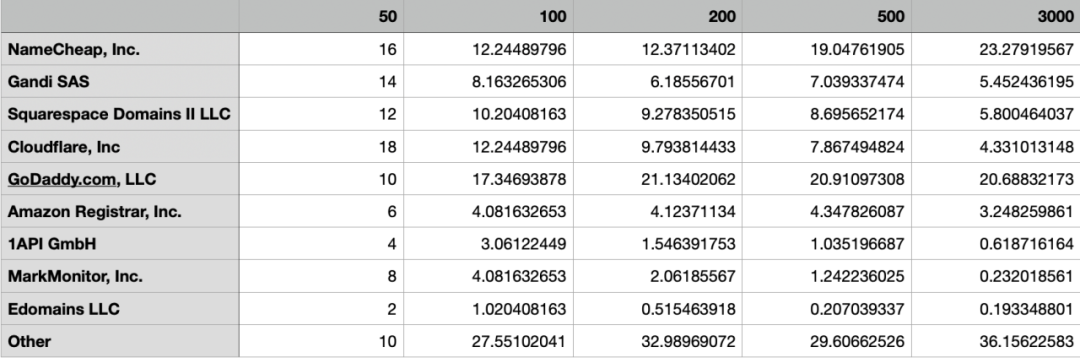

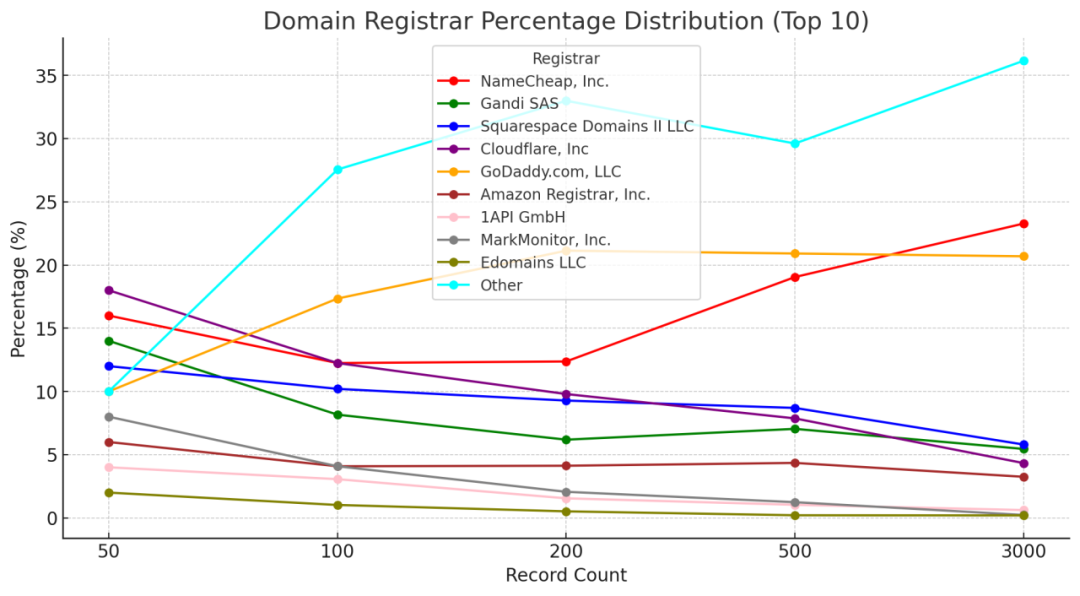

功能變數名稱註冊商統計:

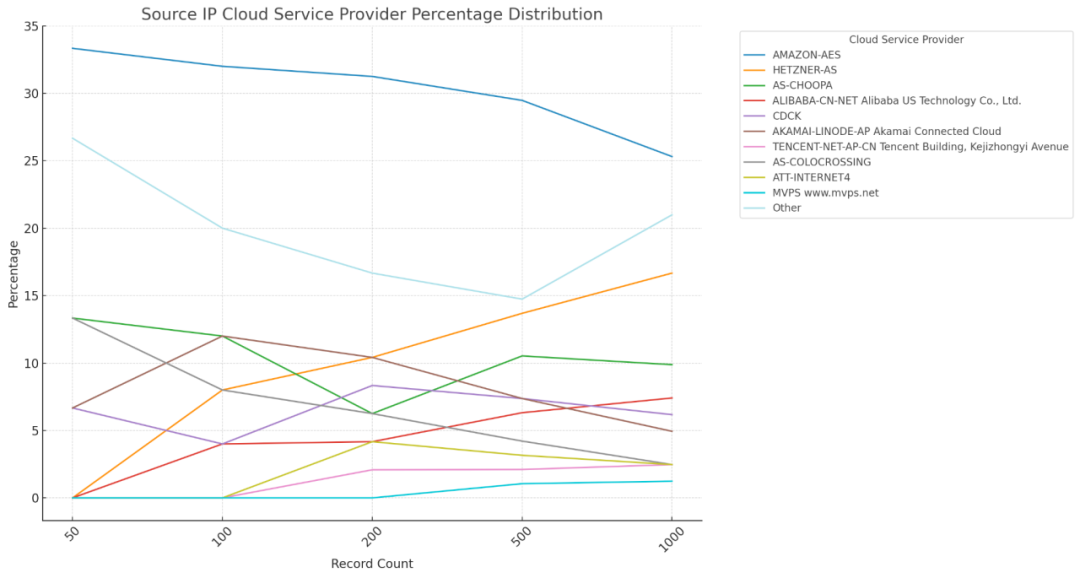

CDN 及流量防護安全問題

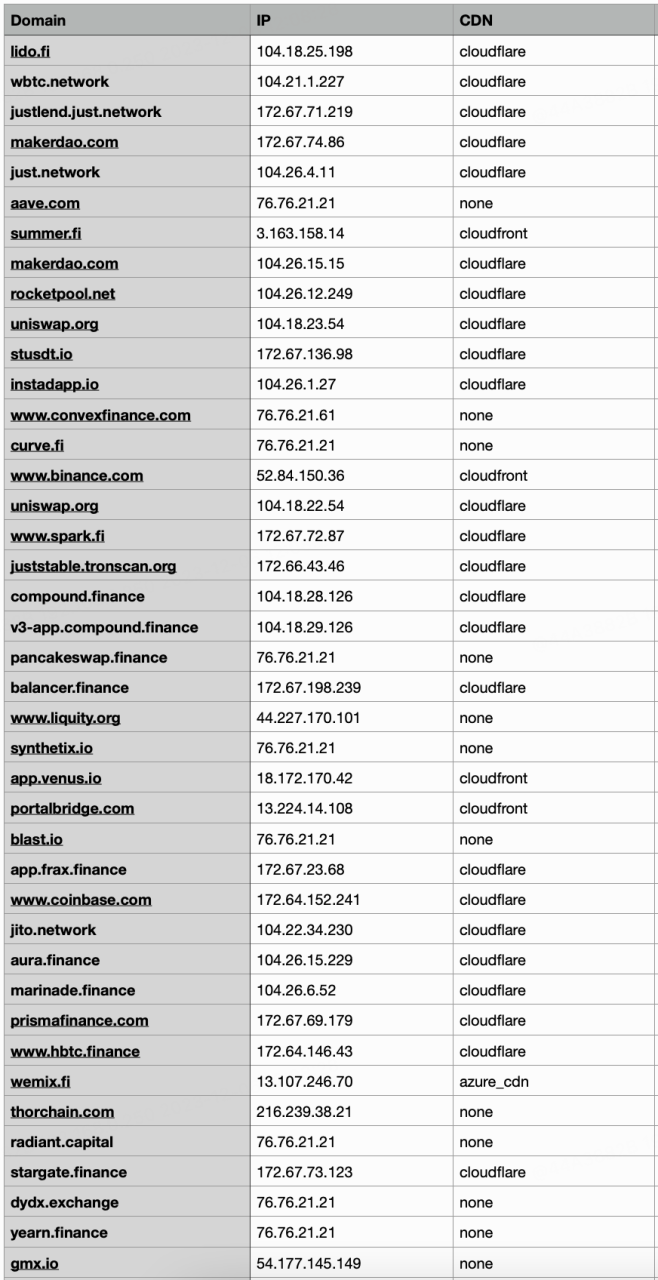

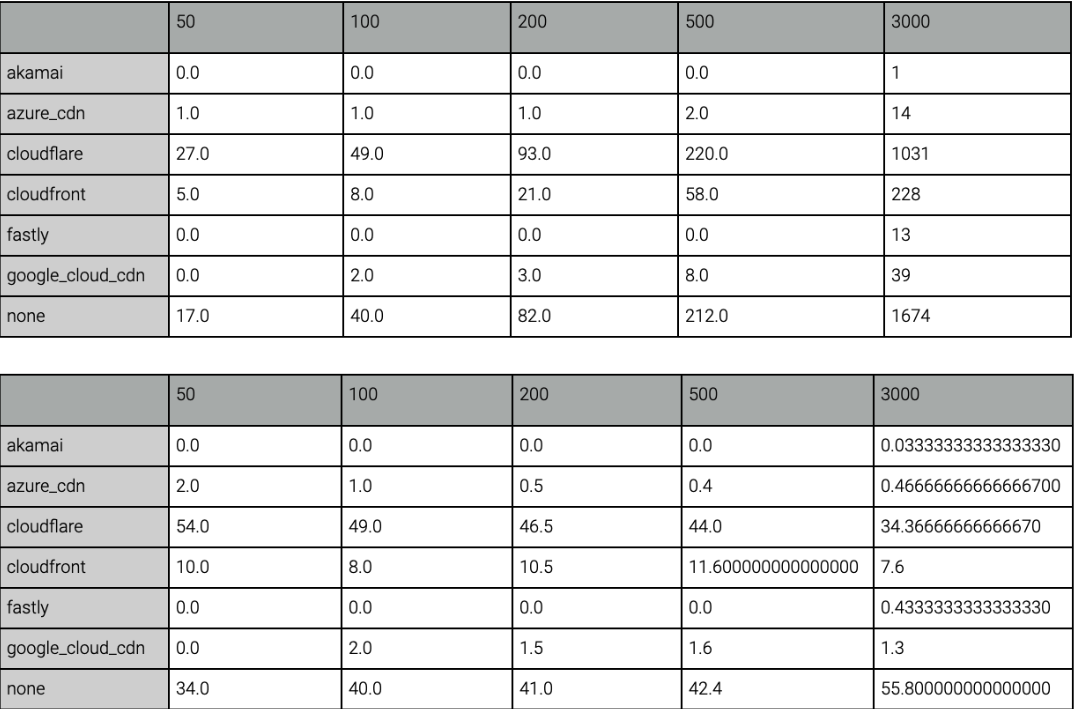

部分結果:

CDN 使用統計:

可以看到,全球第一的安全 CDN 厂商 Akamai 在 DeFi 行业的使用率基本为 0,DeFi 基础安全和安全意识的提升任重道远。

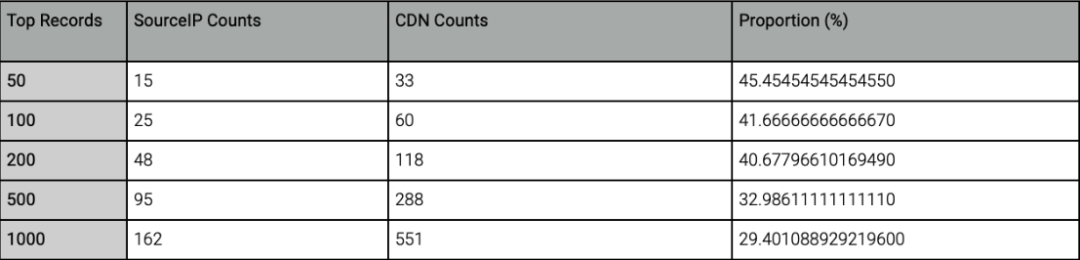

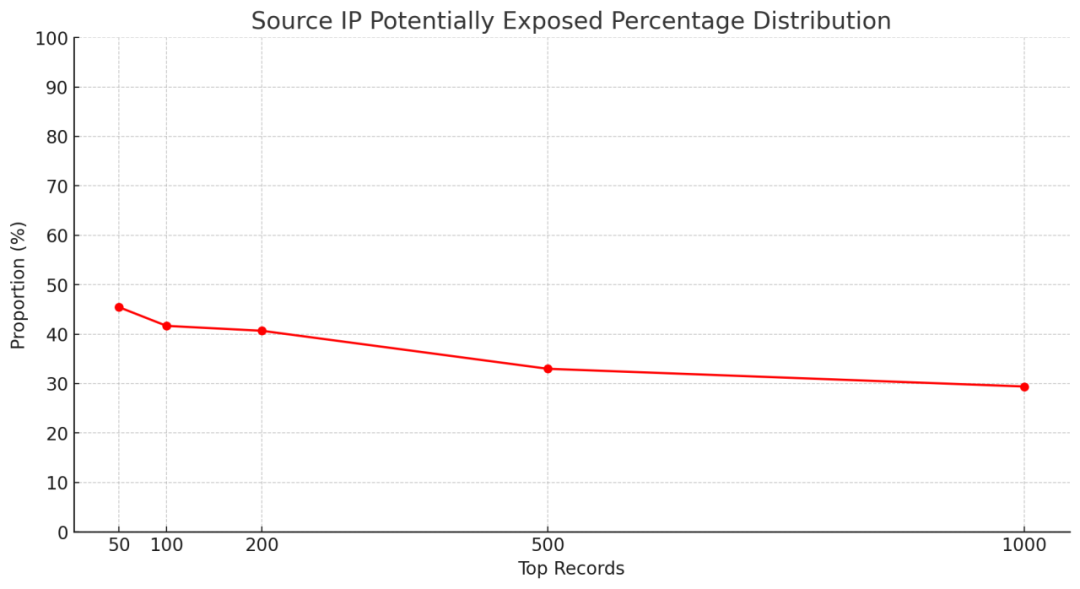

源 IP 暴露安全问题

部分結果:

暴露統計:

源 IP 暴露引發的安全問題不容忽視,就在 12 月 7 日,知名遊戲專案 @XAI_GAMES 遭 DDoS 攻擊,導致其官網不可用,同時,攻擊者在該專案的 Discord 社區發佈虛假官網,誘騙受害者訪問欺詐網站,進行釣魚攻擊,導致大量受害者被騙,損失約 400 多個 ETH。 因此,DeFi 專案方應重視保護 Web 伺服器的源 IP 位址,減小直接針對源伺服器的攻擊風險。

總結

綜合上面各方位的統計資訊,我們可以清楚看到目前 DeFi 項目基礎安全風險嚴峻,大量 DeFi 專案的配置是不安全的,存在被攻擊風險。

通過本篇文章的分析,我們知道 DeFi 安全不僅僅是合約安全,安全是一個整體。 慢霧安全團隊發佈的 Web3 專案安全實踐要求(https://github.com/slowmist/Web3-Project-Security-Practice-Requirements)和 Web3 行業供應鏈安全指南,均旨在指導與提醒 Web3 專案方注意全方位的安全措施; 慢霧安全團隊部署的 MistEye 安全監控系統,涵蓋合約監控、前後端監控、漏洞發現預警等全方位資訊,關注 DeFi 專案事前、事中、事後全流程安全,歡迎專案方使用 MistEye 安全監控系統把控風險,提高專案安全性。

鳴謝:@DefiLlama @censysio

參考連結:

https://www.akamai.com/blog/trends/dnssec-how-it-works-key-considerations

https://en.wikipedia.org/wiki/Domain_name

https://www.akamai.com/glossary/what-is-a-cdn

免責聲明:作為區塊鏈資訊平臺,本站所發佈文章僅代表作者及嘉賓個人觀點,與 Web3Caff 立場無關。 文章內的資訊僅供參考,均不構成任何投資建議及要約,並請您遵守所在國家或地區的相關法律法規。