鏈上操作不可逆。

作者:Lisa

背景

近期,一種新型的釣魚詐騙手段引起了我們的注意。

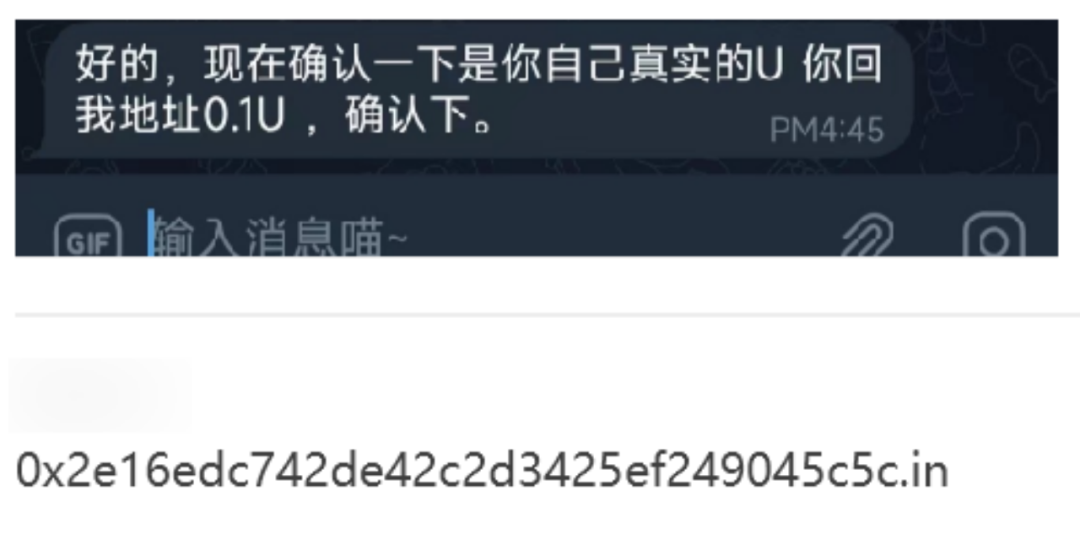

這種詐騙通常發生於聊天軟體(如 Telegram)中,起始於場外出入金交易,在進行正式交易前,騙子以「要確認受害者的位址是否存在風險」為由,讓受害者先轉帳 0.1 USDT 看看地址的風險情況,接著給受害者發送了一個進行轉帳的「公鏈」位址,還特別提醒必須在錢包瀏覽器輸入該公鏈位址才能進行轉帳。 結果受害者在瀏覽器輸入該「公鏈」位址後,發現帳戶所有的代幣都被盜了。

究竟是怎麼回事呢?

手法分析

我們根據受害者提供的資訊分析,發現這不是簡單的轉帳被盜(為保護受害者資訊,故位址模糊處理)。

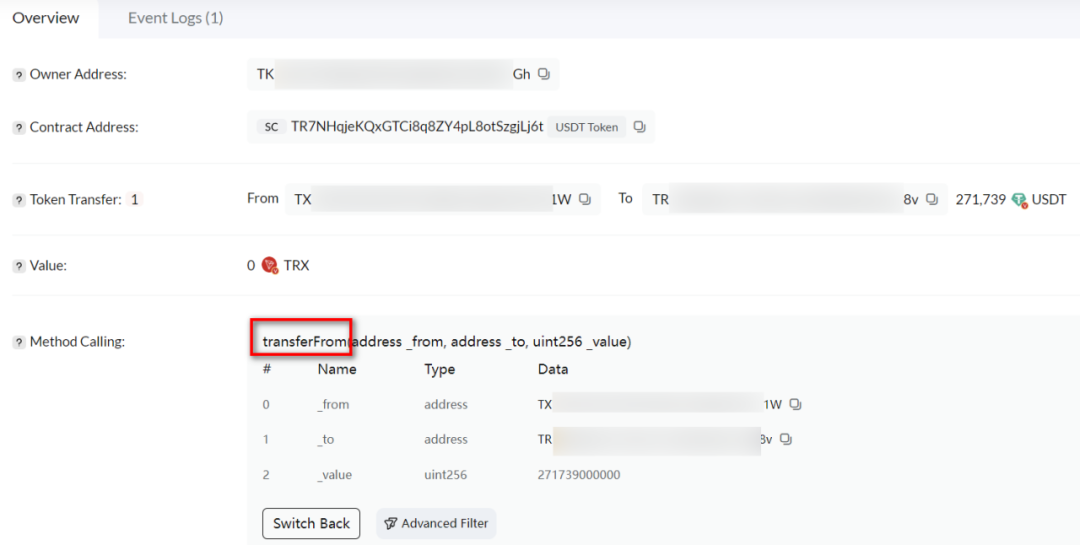

根據我們的經驗來看,這應該是由授權引起的釣魚被盜。 合約呼叫者(TK... Gh)通過調用 transferFrom 函數,將受害者位址(TX... 1W)上的 271,739 USDT 轉移到騙子位址(TR... 8v)。

這時,我們將目光落到騙子口中的「公鏈」位址:0x2e16edc742de42c2d3425ef249045c5c.in

乍一看,位址沒什麼問題。 但是細看問題很大啊! 首先,這是 TRON 上的轉帳,但這是 0x 開頭的位址; 其次,再仔細看,發現這並不是一個位址,而是一個末尾帶著 .in 的網址。

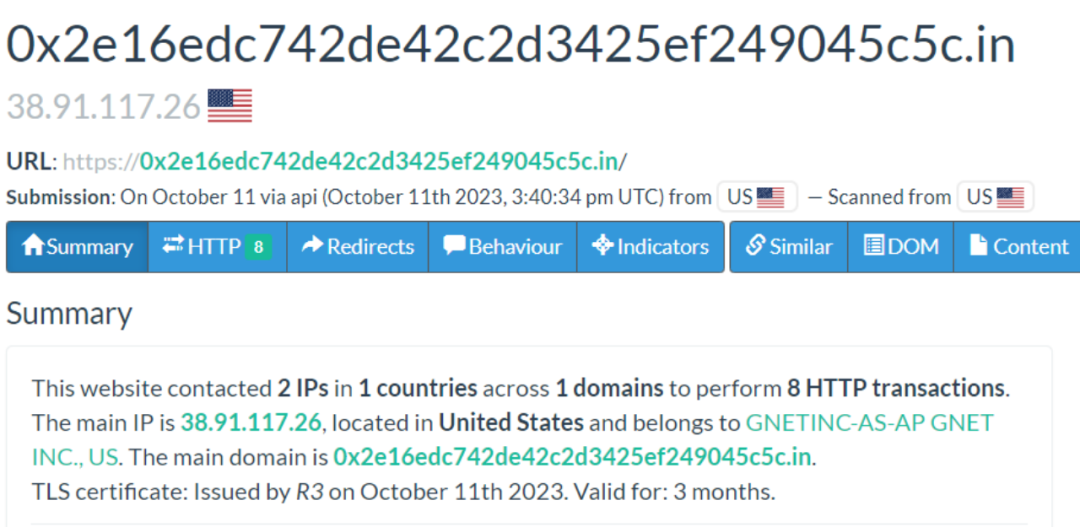

分析該網址,發現該網址創建於一個月前(10 月 11 日),相關 IP 為 38.91.117.26:

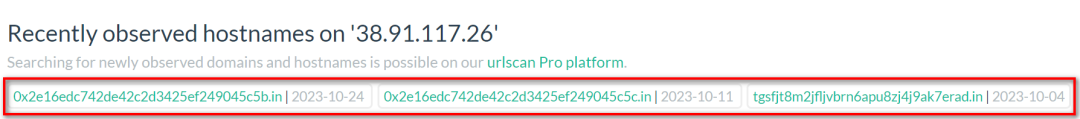

該 IP 下還存在相似的網址,都是近一個月創建的:

0x2e16edc742de42c2d3425ef249045c5b.in

tgsfjt8m2jfljvbrn6apu8zj4j9ak7erad.in

目前只有 0x2e16edc742de42c2d3425ef249045c5b.in 能打開,通過錢包瀏覽器搜索該位址,發現該頁面只能選擇 TRON 網路。

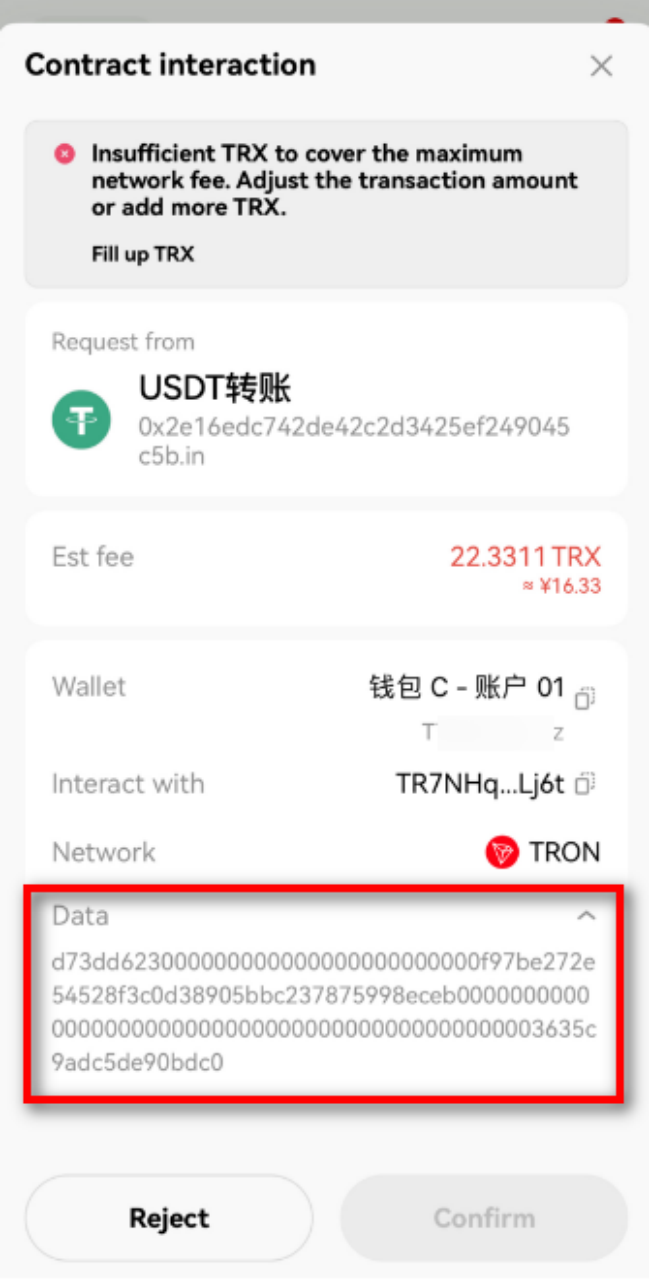

輸入數額后,點擊下一步,顯示為合約交互 Contract interaction:

我們解碼 Data 部分的數據,發現騙子(TYiMfUXA9JcJEaiZmn7ns2giJKmToCEK2N)誘騙使用者簽署 increaseApproval,一旦用戶點擊 Confirm,使用者的代幣就會被騙子通過 transferFrom 方法盜走。

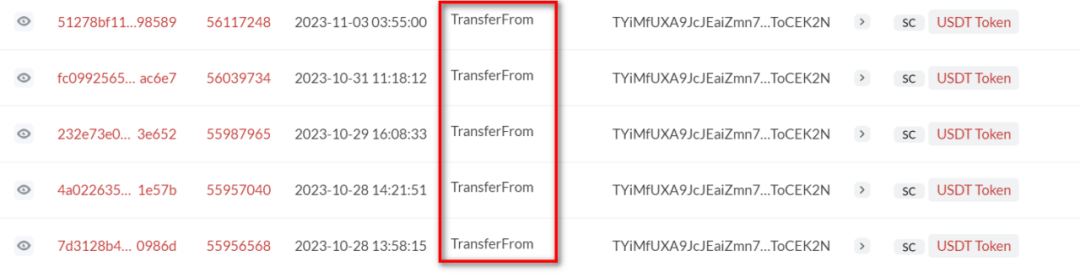

分析該騙子位址,發現已經有使用者受騙:

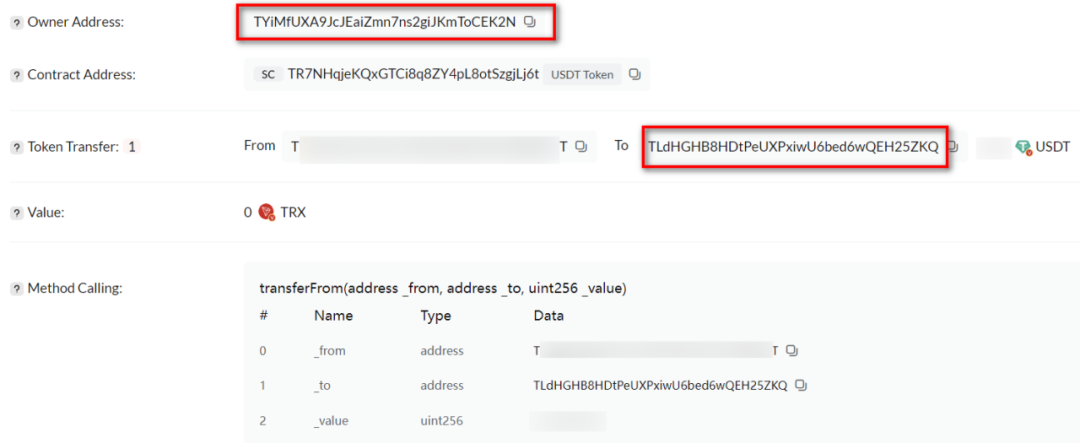

受害者的大部分 USDT 都被轉移到位址 TLdHGHB8HDtPeUXPxiwU6bed6wQEH25ZKQ:

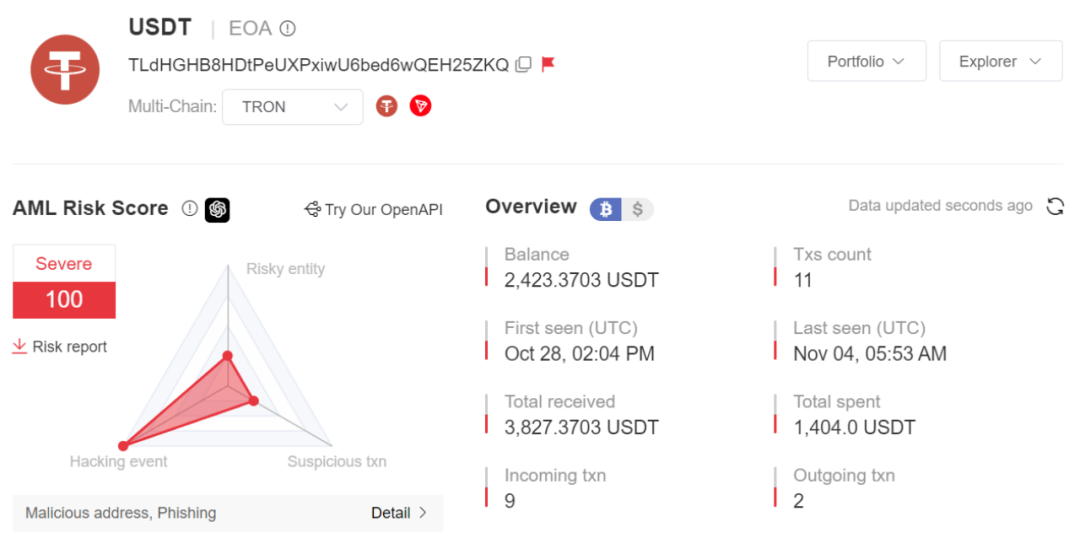

使用 MistTrack 查看該位址發現這個位址接收超 3,827 USDT:

其他位址的分析不再贅述。

總結

本文從一個實際被盜案例入手,介紹了一種新型的將釣魚網址偽裝成轉帳地址的騙局。 慢霧安全團隊在此提醒,由於區塊鏈技術是不可篡改的,鏈上操作是不可逆的,所以在進行任何操作前,請務必仔細核對地址,同時,在進行鏈上操作前,提前了解目標地址的風險情況是十分必要的,例如在 MistTrack 中輸入目標位址並查看風險評分及惡意標籤,一定程度上可以避免陷入資金損失的境地。 如果發現地址出現異常轉賬情況,請務必警惕並冷靜檢查,如有需要可以聯繫我們或在此提交表單 https://aml.slowmist.com/recovery-funds.html。

免責聲明:作為區塊鏈資訊平臺,本站所發佈文章僅代表作者及嘉賓個人觀點,與 Web3Caff 立場無關。 文章內的資訊僅供參考,均不構成任何投資建議及要約,並請您遵守所在國家或地區的相關法律法規。