你的 SIM 卡可能是別人眼中的錢。

作者:慢霧安全團隊,慢霧科技

背景

friend.tech 是一個社交平臺,使用者需要購買其他使用者的 Key 才能跟其對話,Key 的價格也會隨著購買的人增多而上漲,持有者可以通過出售 Key 獲利。

2023 年 10 月 3 日,慢霧(SlowMist)創始人 Cos 針對近期 friend.tech 使用者的帳號被黑,資產被盜的情況,在社交媒體發文表示 friend.tech 缺乏雙因素認證,存在風險。

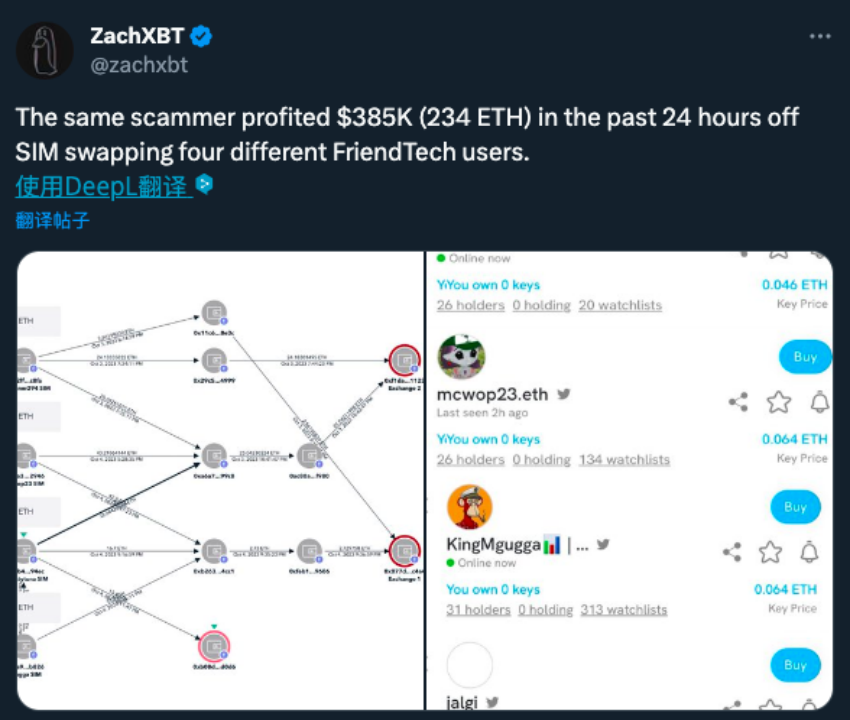

2023 年 10 月 5 日,鏈上偵探 ZachXBT 在社交媒體發文表示,一名駭客在過去的 24 小時內通過對四名不同的 friend.tech 用戶進行 SIM 卡交換攻擊,獲利 234 枚 ETH(約 385,000 美元)。

截至目前,friend.tech 使用者因 SIM 卡交換攻擊已損失約 306 枚 ETH。

2023 年 10 月 10 日,friend.tech 表示使用者現在可以在 friend.tech 帳戶中添加 2FA 密碼,以便在營運商或電子郵件服務受到威脅時,提供額外保護。

2023 年 7 月 17 日,慢霧 CISO @23pds 在接受 Cointelegraph 採訪時提到 “SIM Swap 因為攻擊成本低,預計未來將愈演愈烈,而且隨著 Web3 的普及並吸引更多人進入該行業,由於 SIM Swap 技術要求相對較低,SIM 卡交換攻擊的可能性也隨之增加。”

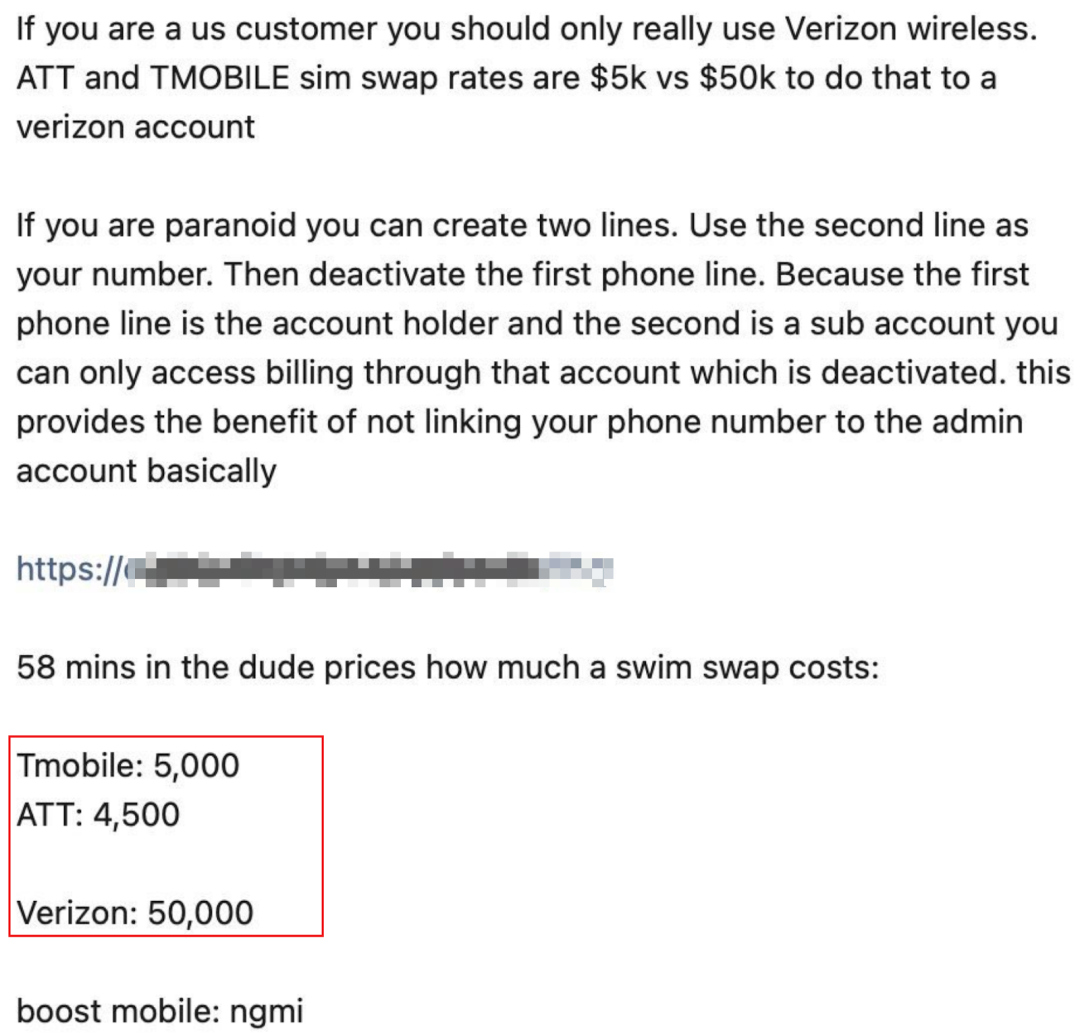

下圖是黑市上針對不同運營商的 SIM Swap 報價:

在各種背景下,基於此次 friend.tech 安全事件,本文將講解 SIM 卡交換攻擊的實現方式和應對措施。 首先,我們來解釋下什麼是 SIM 卡和 2FA。

SIM 卡和 2FA

SIM 卡(Subscriber Identity Module)即使用者識別模組。 SIM 卡的主要功能是存儲與使用者身份和行動網路營運商相關的資訊,並且允許使用者連接到行動網路並使用電話和資料服務。 當使用者將 SIM 卡插入手機或其他行動裝置時,裝置可以讀取 SIM 卡上的資訊,並使用這些資訊來連接到行動網路。

雙因素認證(Two-Factor Authentication,簡稱 2FA)是一種身份驗證方法,它要求使用者提供兩種不同類型的身份驗證資訊才能獲得訪問許可權。 它廣泛應用於在線銀行、電子郵件服務、社交媒體、雲存儲、加密貨幣錢包等服務中,以增加賬號的安全性。 簡訊驗證碼是一種常見的 2FA 方法,雖然簡訊驗證碼也是隨機的,但是其在傳輸過程中是不安全的,且存在 SIM 卡交換攻擊等風險。

下面我們講解攻擊者通常是如何實施 SIM 卡交換攻擊。

攻擊手法

在加密貨幣領域,攻擊者發起 SIM 卡交換攻擊的目的是通過控制受害者的電話號碼,以繞過雙因素認證,從而獲取對受害者的加密貨幣帳戶的訪問許可權。

近年來,隨著許多公司數據洩露,暗網上存在出售被盜的個人資訊的交易。 攻擊者會從數據洩露事件中,或是通過網路釣魚等方式,獲取被害者的身份證等詳細個人資料。 隨後,攻擊者會藉由這些資訊冒充受害者,開始 SIM 卡交換攻擊。

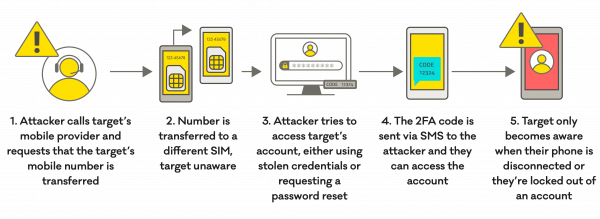

以下是具體流程:

1. 目標確定:攻擊者首先需要確定其目標,他們會尋找社交媒體上關於加密貨幣持有者的資訊;

2. 社交工程:攻擊者可能會利用社交工程,如釣魚郵件或電話,來誘使目標提供有關其電話號碼或其他敏感資訊;

3. 聯繫運營商:一旦攻擊者確定了目標的電話號碼,他們會聯繫目標的運營商,通常通過偽造身份或社交工程技巧,要求運營商將目標的電話號碼與新的 SIM 卡關聯起來;

4. SIM 卡交換:一旦攻擊者成功地說服運營商將受害者的電話號碼與新 SIM 卡關聯,受害者的原始 SIM 卡會被停用,因為電話號碼只能與一個 SIM 卡關聯。 這意味著受害者將失去對其電話號碼的訪問權,而該號碼現在由攻擊者控制;

5. 接收驗證碼:攻擊者現在可以接收受害者的簡訊和電話通信,包括用於雙因素認證的驗證碼;

6. 存取加密貨幣帳戶:使用收到的驗證碼,攻擊者可以登錄受害者的加密貨幣交易平臺或錢包應用程式,並獲取對其加密貨幣資金的訪問許可權,執行未經授權的交易,轉移受害者的資產。

應對措施

為防範 SIM 卡交換攻擊,可採取以下措施:

- 最好不要選擇基於 SIM 卡的認證方式。 你可以設置 PIN 碼以保護 SIM 卡,但 ZachXBT 指出使用 PIN 碼也還是不夠安全,應該使用身份驗證器或安全密鑰來確保帳戶安全。 攻擊者往往能夠讓運營商相信,他們只是忘記了自己的 PIN 碼,甚至存在運營商的工作人員也參與了詐騙的情況。 當然設置 PIN 碼還是能增加攻擊難度,提高 SIM 卡安全性。

- 使用支援 TOTP 演算法的身份驗證器做雙因素認證。 這裏簡單對比下 HOTP 和 TOTP。 OTP(一次性密碼)包括 HOTP 和 TOTP,兩者的區別在於生成它們的演算法:

HOTP 是基於事件的 OTP 演算法。 每次請求並驗證 HOTP 時,移動因數都會根據計數器遞增。 生成的密碼一直有效,直到用戶主動請求另一個密碼並由身份驗證伺服器驗證為止。 HOTP 的有效視窗期更長,因此攻擊者通過暴力破解所有可能的 OTP 值,侵入使用者帳戶的風險更大;

TOTP 則是基於時間的 OTP 演算法。 時間步長是 OTP 的預設存留期,通常為 30 秒,如果使用者沒在視窗內使用密碼,則該密碼將不再有效,需要請求一個新密碼才能存取應用程式。 相較於 HOTP,TOTP 的時間視窗更小,安全性更高。 因此,慢霧安全團隊建議使用支援 TOTP 演算法的身份驗證器做雙因素認證,如 Google Authenticator、Microsoft Authenticator、Authy 等。 - 小心處理來自不明來源的簡訊和電子郵件,不要隨意點擊連結和提供敏感資訊。

- 另外,friend.tech 受害者表示曾收到大量垃圾簡訊和電話,於是他將手機靜音,而這使他錯過了運營商 Verizon 提醒帳號可能被入侵的簡訊。 攻擊者這麼做是誘使受害者給手機靜音,為自己盜取資金爭取時間。 因此,使用者在突然收到大量垃圾電話和簡訊時也要提高警惕。

總結

SIM 卡本身的安全性依賴於運營商的安全措施,容易受到社交工程等攻擊方式的影響。 因此,最好不要用基於 SIM 卡的認證方式。 使用者有必要為帳戶增加雙因素認證以提高帳戶安全性,建議使用支援 TOTP 演算法的身份驗證器。 最後,歡迎閱讀慢霧出品的《區塊鏈黑暗森林自救手冊》:

https://github.com/slowmist/Blockchain-dark-forest-selfguard-handbook/blob/main/README_CN.md。

免責聲明:作為區塊鏈資訊平臺,本站所發佈文章僅代表作者及嘉賓個人觀點,與 Web3Caff 立場無關。 本文內容僅用於資訊分享,均不構成任何投資建議及要約,並請您遵守所在國家或地區的相關法律法規。