Web3 安全事件一周盤點。

作者:慢霧安全團隊,慢霧科技

概覽

據慢霧區塊鏈被黑檔案庫(https://hacked.slowmist.io)統計,2023 年 9 月 4 日至 9 月 10 日,共發生安全事件 10 起,總損失約 4255.4 萬美元。

具體事件

Stake.com

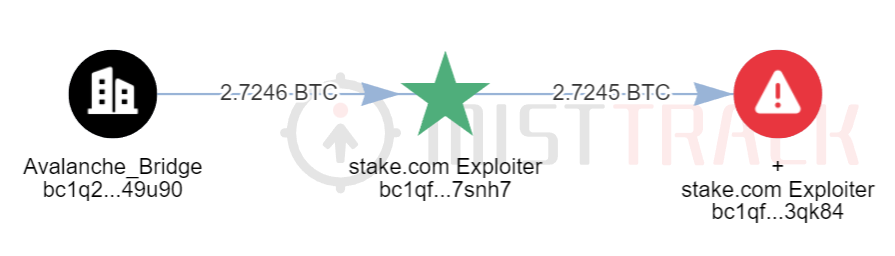

2023 年 9 月 4 日,加密競猜平臺 Stake.com 遭受攻擊,損失至少 4100 萬美元。 9 月 5 日,Stake 聯合創始人 Edward Craven 證實了此次駭客攻擊,但表示該平臺的私鑰並未受到損害。 Craven 表示,這次攻擊是一次「複雜的漏洞」,針對的是該公司用於授權 Ethereum、Polygon 和 BNB Chain 鏈上交易的服務。 據 MistTrack 分析,Stake 攻擊者(0x22b... 63f)通過 SquidRouter 將 MATIC 兌換為 AVAX、USDC 等幣種並跨鏈到 Avalanche,接著將多個幣種通過 ParaSwap 換為 BTC 並跨鏈到 BTC 鏈。

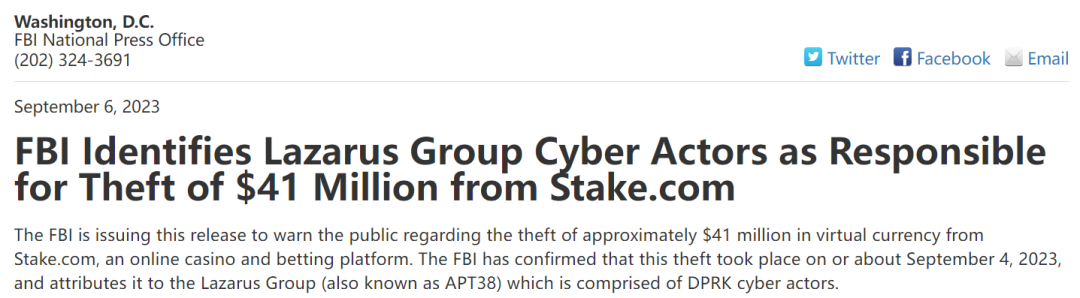

9 月 6 日,美國聯邦調查局(FBI)表示,朝鮮駭客組織 Lazarus Group 對 Stake.com 攻擊事件負責。 根據 FBI 的聲明,該組織今年迄今為止已經竊取了超過 2 億美元,其中包括 7 月份從 Alphapo 和 CoinsPaid 竊取的 6000 萬美元虛擬貨幣,以及 6 月份從 Atomic Wallet 竊取的約 1 億美元虛擬貨幣。

Saber DAO

2023 年 9 月 4 日,Solana 上穩定幣的自動做市商 Saber DAO 推特稱其 Discord 遭到攻擊,目前已經阻止了攻擊者。

Connext

2023 年 9 月 5 日,据多位社区用户反映,Layer2 互操作性协议 Connext 空投申领环节疑似出现问题,有部分账户的 NEXT 代币被 claim 到非预期的地址。链上数据显示,0x44Af 开头地址在过去 1 小时内通过 230 个账号领取大量 Connext 代币 NEXT 空投,并全部卖出换成 ETH、USDT 与 USDC,收入近 39,000 美元。

慢雾安全团队针对此事件分析如下:用户可以通过 NEXT Distributor 合约的 claimBySignature 函数领取 NEXT 代币。其中存在 recipient 与 beneficiary 角色,recipient 角色用于接收 claim 的 NEXT 代币,beneficiary 角色是有资格领取 NEXT 代币的地址,其在 Connext 协议公布空投资格时就已经确定。在用户进行 NEXT 代币 claim 时,合约会进行两次检查:一是检查 beneficiary 角色的签名,二是检查 beneficiary 角色是否有资格领取空投。在进行第一次检查时其会检查用户传入的 recipient 是否是由 beneficiary 角色进行签名,因此随意传入 recipient 地址在未经过 beneficiary 签名的情况下是无法通过检查的。如果指定一个 beneficiary 地址进行构造签名即使可以通过签名检查,但却无法通过第二个对空投领取资格的检查。空投领取资格检查是通过默克尔证明进行检查的,其证明应由 Connext 协议官方生成。因此没有资格领取空投的用户是无法绕过检查领取他人的空投的。

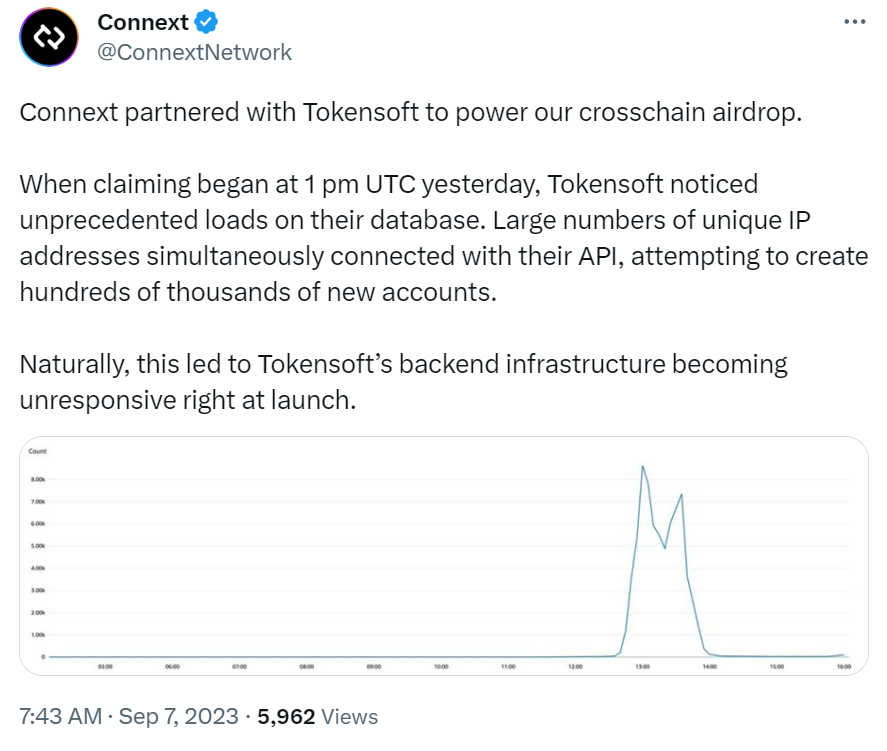

9 月 7 日,Connext 发布事后分析,称攻击者对 Tokensoft 的 API 进行 DOS 操作,导致申领数据库和 UI 宕机。在此过程中,来自 253 个钱包(与 Connext 无关)的 274,956 枚 NEXT 被申领(占此次空投总量的 0.26%),并在普通用户能够申领之前以约 4 万 USDT 的价格出售。但 Connext 没有以任何方式受到损害。在 DOS 攻击结束后,空投申领恢复正常。

Cyberport Hong Kong

2023 年 9 月 5 日,香港数码港被黑客入侵,有初创公司的资料、公司文件、身份证明文件等资料都被黑客所取得,合共约 436 GB 的公司数据。而在一关注网络安全的帐号的贴文中可以看到,在黑客的网站中,该被偷取的资料索价约 30 万美元(约港币 235 万)。

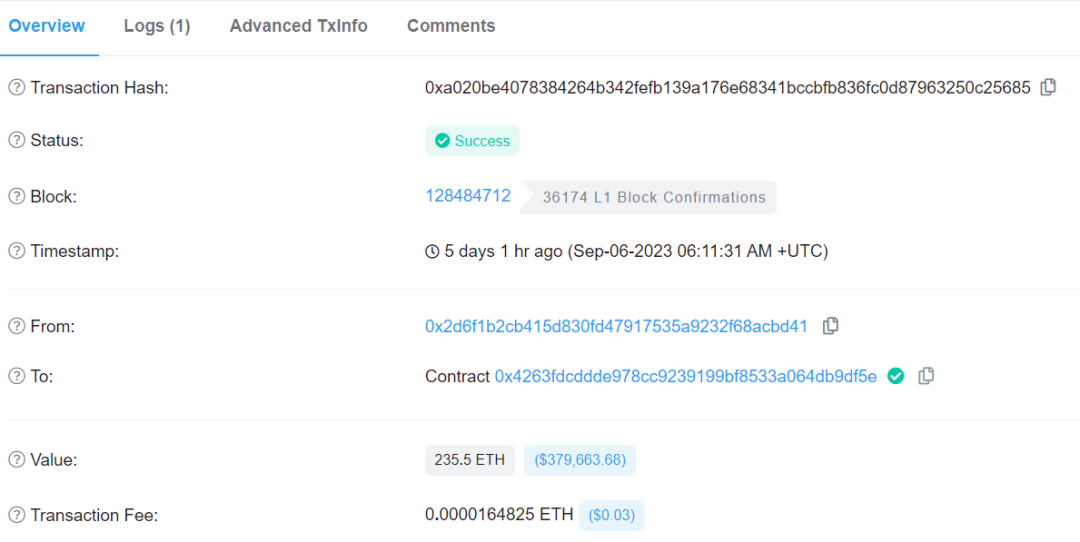

GMBL COMPUTER

2023 年 9 月 5 日,Arbitrum 生态去中心化交易所 GMBL COMPUTER 遭到攻击,攻击者从合约中提取了价值约合 81.5 万美元的 GMBL。GMBL 表示:“我们认为该漏洞是由于平台推荐系统中的缺陷造成的,人们可以在不存入任何资金的情况下下注,并用它们来产生推荐奖金。我们已找到该漏洞利用者,并正在努力追回因该漏洞利用而损失的所有资金。”GMBL 团队表示,他们提供了 “Bug Bounty” 给攻击者,让他们返还 90% 的被盗资金,以换取不采取法律行动的承诺。9 月 6 日,攻击者返还了 235 ETH(约 382,000 美元),即被盗资金的 50%。

Base

2023 年 9 月 6 日,Base 发生停止出块故障。Base 团队立即展开调查,并于随后部署了修复程序,出块开始恢复。目前团队确认网络运行和 RPC API 已恢复正常,之后将继续监测。Base 随后推特发文称,故障已被修复,没有资金处于风险之中。

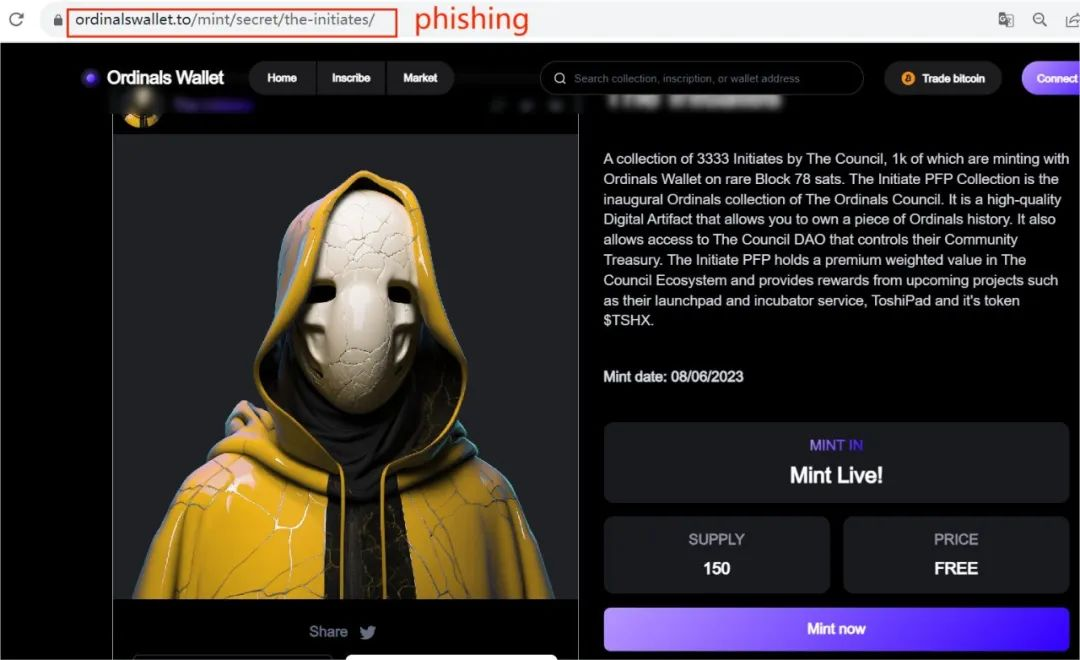

Ordinals Wallet

2023 年 9 月 7 日,Ordinals Wallet 遭遇 SIM Swap 攻击,推特账号被黑并发布钓鱼链接 “ordinalswallet[.]to”,攻击者为钓鱼团伙 PinkDrainer。

PEPE

2023 年 9 月 9 日,PEPE 在推特称,PEPE 的 Telegram 旧账号已被黑客攻击,不再受官方控制。推特账号 “lordkeklol” 已被攻击并用于进行诈骗,该账号与 PEPE 及其团队成员没有任何关联。在未来几周内,PEPE 的所有官方信息都将通过推特帐户发布。

Vitalik Buterin

2023 年 9 月 10 日,以太坊联合创始人 Vitalik Buterin 推特账户疑似遭黑客攻击。目前含钓鱼链接的推文已被删除。根据 Zachxbt 的数据,被盗资产在盗窃发生后的几个小时内价值就超过了 65 万美元。

LDO

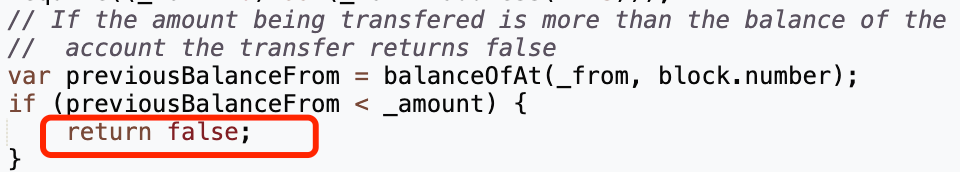

2023 年 9 月 10 日,据慢雾安全团队链上情报,LDO 的 token 合约在处理转账操作时,如果转账数量超过用户实际持有的数量,该操作并不会触发交易的回滚。相反,它会直接返回一个 false 作为处理结果。由于上述特性,存在一种潜在的 “假充值” 风险,恶意攻击者可能会尝试利用这一特性对中心化平台实施欺诈行为。Token 合约的实现和行为可能因项目而异。为了确保资金的安全和交易的准确性,慢雾强烈建议在接入任何新的 token 之前,深入理解其合约逻辑并进行充分的测试。

9 月 11 日,Lido 针对 “假充值” 风险一事表示,此行为是预期内的,并且符合 ERC20 代币标准。LDO 和 stETH 仍然安全。Lido 代币集成指南将根据 LDO 详细信息进行更新,以便更明显地显示这一点。

其他

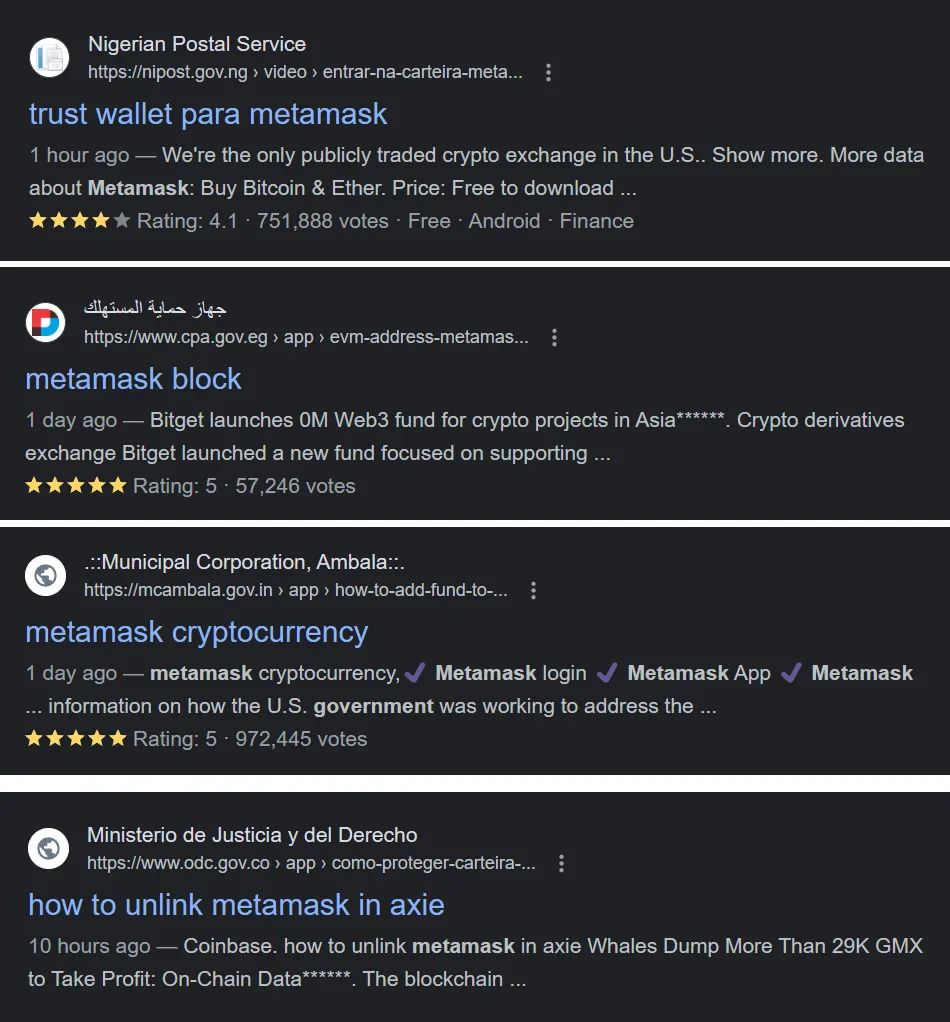

2023 年 9 月 5 日,据 Cointelegraph 报道,针对 MetaMask 用户的加密诈骗正在使用各国政府拥有的网站 URL 来欺骗受害者并访问他们持有的加密钱包。一旦用户点击政府网站 URL 中的任何恶意链接,他们就会被重定向到虚假 URL。据称,印度、尼日利亚、埃及、哥伦比亚、巴西、越南和其他司法管辖区的官方政府网站被发现重定向到虚假的 MetaMask 网站。

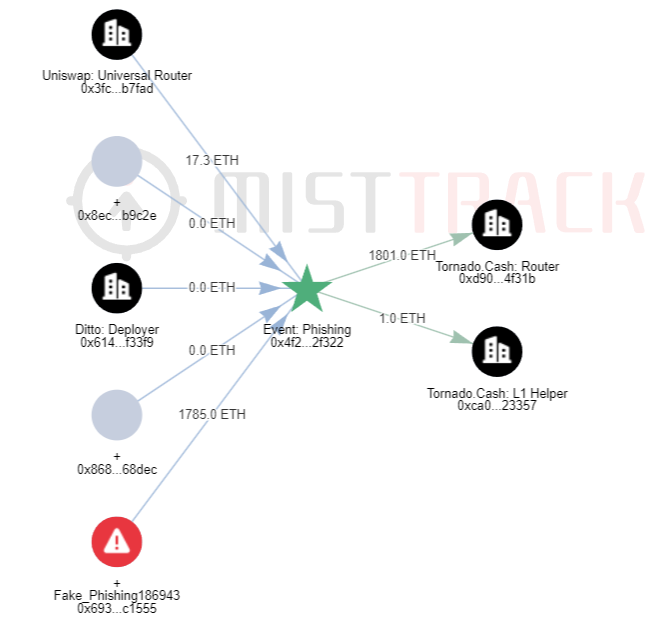

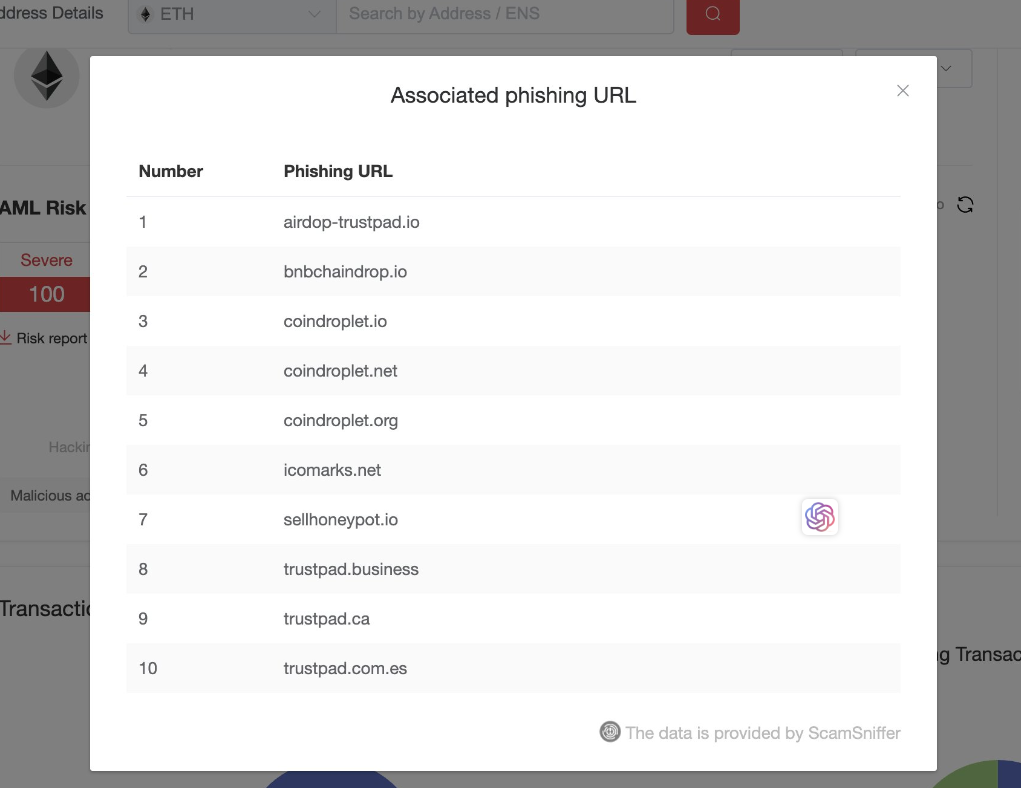

2023 年 9 月 6 日,据 Scam Sniffer 监测,0x13e 开头的巨鲸地址因遭遇钓鱼攻击损失 4850 枚 rETH、9579 枚 sETH,价值约 2423 万美元,受害者通过签署 “increaseAllowance” 交易向诈骗者提供了代币批准。据 MistTrack 分析显示,部分资金已转到 FixedFloat,目前共 2402 ETH 被转移到 Tornado Cash。

其中,钓鱼者地址 0x4c1…ab1 与多个钓鱼网站相关,这些网站一般通过伪造热门加密项目来诱导用户授权交易。

總結

本周釣魚事件頻發,且包括多個 Twitter 帳號被盜的事件。 駭客通常會在獲取到管理員或者賬號許可權后,偽裝成管理員身份併發佈釣魚鏈接,並且這些釣魚網站的製作成本非常低,執行起來也十分簡單,很難引起人們的懷疑,特別是駭客還會將使用者重定向到一個偽造的客服支援頁面上進行釣魚,使用者更要提高安全意識,因為駭客可以在使用者毫不知情的情況下抓取使用者的帳號和密碼。

作為專案方,建議採用雙因素認證、設置強密碼等安全操作來保護帳號,工作人員也要警惕各種傳統網路攻擊和社會工程學攻擊,避免下載惡意軟體和訪問釣魚網站。 作為使用者,應具備這樣的意識:官方不等於絕對安全。 在任何需要自己授權或確認的地方都需要謹慎,盡量從多個渠道進行資訊交叉確認。 有必要時可安裝反釣魚外掛程式,輔助識別部分釣魚網站。 最後,強烈建議閱讀慢霧出品的《區塊鏈黑暗森林自救手冊》:https://github.com/slowmist/Blockchain-dark-forest-selfguard-handbook/blob/main/README_CN.md。

免責聲明:作為區塊鏈資訊平臺,本站所發佈文章僅代表作者及嘉賓個人觀點,與 Web3Caff 立場無關。 文章內的資訊僅供參考,均不構成任何投資建議及要約,並請您遵守所在國家或地區的相關法律法規。