Web3 安全事件一周盤點。

作者:慢霧安全團隊,慢霧科技

概覽

據慢霧區塊鏈被黑檔案庫(https://hacked.slowmist.io)統計,2023 年 7 月 17 日至 23 日,共發生安全事件 7 起,包括 BNO、GMETA、Shell Protocol、PleasrDAO、Uniswap 創始人 Hayden Adams 的 Twitter 帳號被黑、Conic Finance 遭兩次攻擊及 Alphapo 熱錢包被盜,總損失約 3060 萬美元,攻擊原因涉及合約漏洞、Twitter 帳號被黑、跑路等。 值得一提的是,本周我們協助了兩個在 Twitter 上求助的盜幣事件,好在其中一個的結局比較圓滿。

慢霧科技 SlowMist

具體事件

BNO

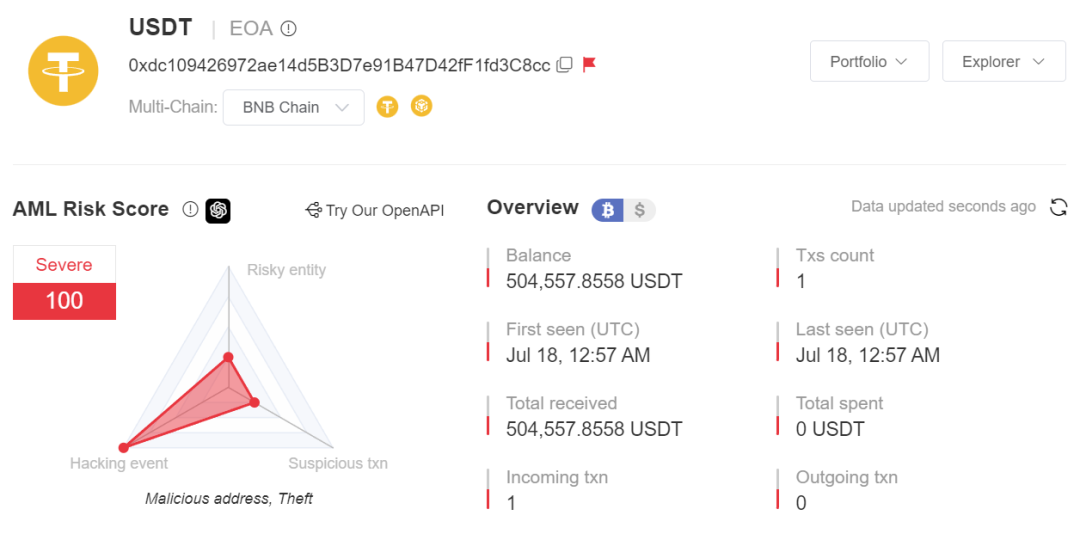

2023 年 7 月 18 日,BNO 在 BNBChain 上遭受閃電貸攻擊,由於業務邏輯問題導致約 50 萬美元的損失。 攻擊的根本原因為支援 NFT 和 ERC20 代幣權益的池內獎勵計算機制的問題。 該池有一個「emergencyWithdraw」功能,允許使用者立即提取他們的 ERC20 代幣權益。 然而,至關重要的是,該功能並沒有處理或解釋 NFT 權益記錄。 攻擊者利用此缺陷,將 NFT 和 ERC20 代幣存入池中,然後專門針對其 ERC20 代幣執行 “emergencyWithdraw” 函數。 通過這樣做,攻擊者可以繞過獎勵計算檢查,有效地操縱系統以達到自己的優勢。 通過這種操縱,攻擊者能夠清除使用者的「獎勵債務」,獲得不應得的獎勵,並對礦池及其使用者造成重大經濟損失。 目前,資金仍在駭客位址上,暫無轉移。

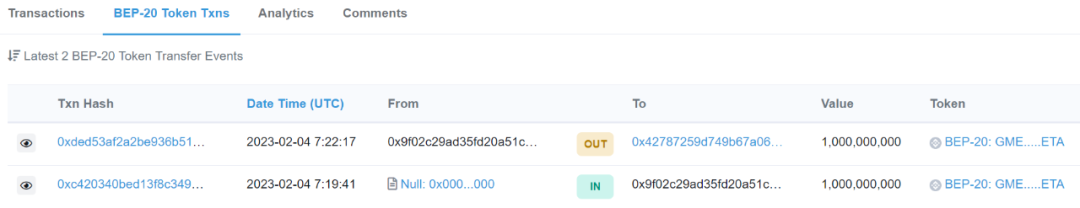

GMETA

2023 年 7 月 18 日,BSC 上的 GMETA 發生 Rug Pull,帶走約 360 萬美元。 合約建立者 0x9f0... ed1 將 100 萬 GMETA 轉移到位址 0x427... 8e5,然後用 12 萬 GMETA 兌換出 2,360 萬 USDT,導致價格下跌約 96%。 創建者於 2023 年 2 月 4 日鑄造代幣,直到 7 月 18 日才出售。

Rug Pull(拉地毯/跑路)是最常见的骗局之一,当开发团队突然放弃一个项目并出售其所有流动性时,就会发生 Rug Pull。通常,新项目会将一些代币放入 DEX 作为流动性,项目可以选择将新代币直接放入流动资金池。随着这些新代币获得公众足够的关注,项目背后的人就会开始作恶,当有足够多的用户购买代币之后,他们就会快速出售代币并在交易平台里兑换成其他加密货币,短时间内的大规模抛售将会让代币价格迅速归零,这场 RugPull 阴谋也就此得逞。

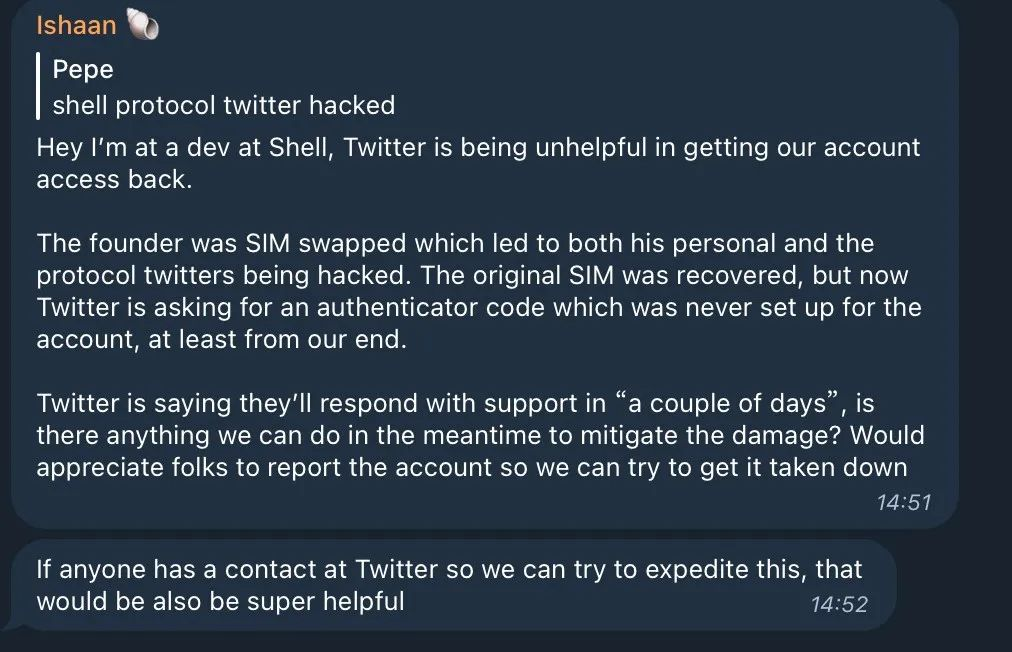

Shell Protocol

2023 年 7 月 19 日,Arbitrum 上的 DeFi 平台 Shell Protocol 官方推特账号疑似被盗,发布 SHELL 代币申领相关虚假消息并关闭评论区,请勿与其交互。据消息,本次攻击似乎是由于其创始人的 SIM 卡被攻击,导致个人推特和 Shell Protocol 的推特都被黑客攻击,且攻击者为 PinkDrainer 钓鱼团伙。

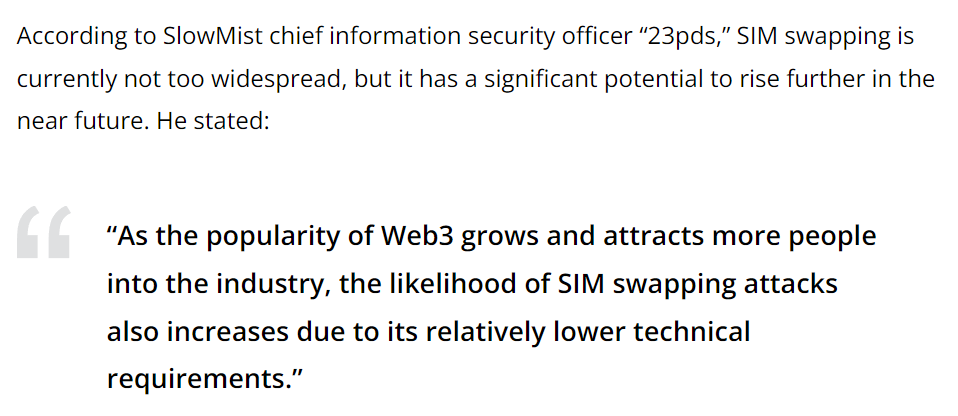

SIM 交换攻击的目的是身份盗窃,攻击者接管受害者的电话号码,使他们能够访问银行账户、信用卡或加密账户。7 月 5 日,LayerZero 首席执行官也成为 SIM 交换攻击的受害者,黑客同样入侵了他的 Twitter 账号。近期,慢雾 CISO 在接受 Cointelegraph 采访时表示:“随着 Web3 的普及,吸引更多人进入该行业,由于其技术要求相对较低,SIM 交换攻击的可能性也随之增加。此类 SIM 交换攻击在 Web2 世界中也很普遍,因此看到它在 Web3 环境中出现也不足为奇。”

由于 SIM 交换攻击对黑客的技术技能要求不高,因此用户必须注意自己的身份安全,以防止此类黑客攻击。针对 SIM 交换黑客攻击,我们建议使用多因素身份验证、增强帐户验证(如附加密码)或为 SIM 卡或手机帐户建立安全的 PIN 或密码。

PleasrDAO

2023 年 7 月 19 日,由 DeFi 领袖、早期 NFT 收藏家及数位艺术家组成的去中心化自治组织 PleasrDAO 推特账号被盗,官方推特账号发布虚假代币 PLEASR 申领的相关推文。

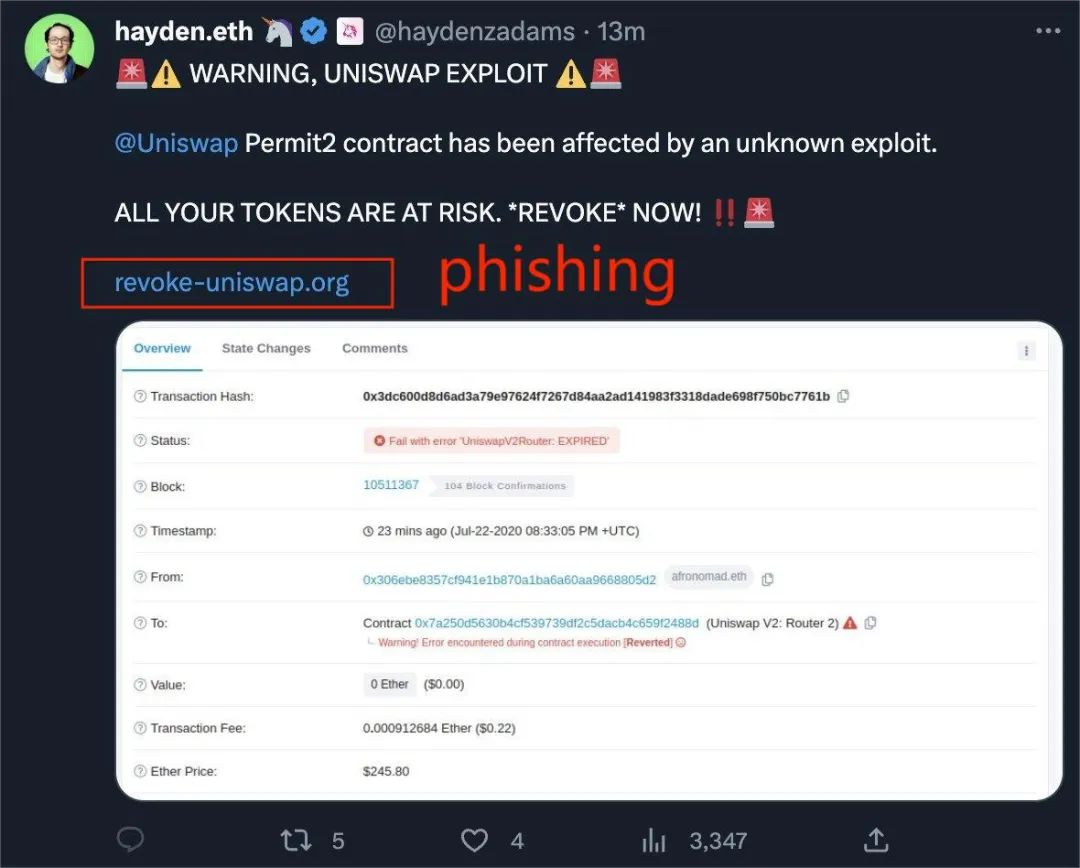

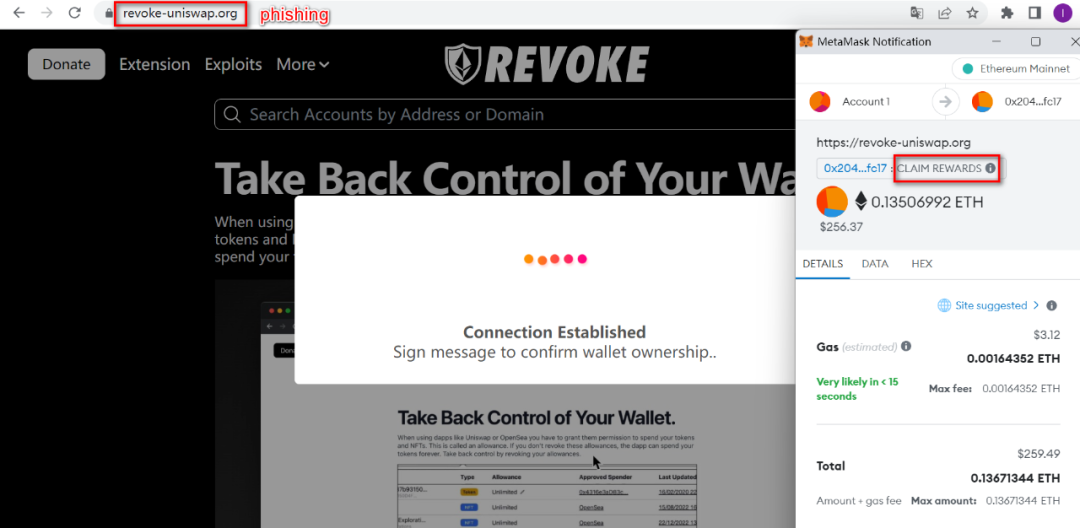

Hayden Adams

2023 年 7 月 21 日,Uniswap 创始人 Hayden Adams 的 Twitter 账号遭到黑客攻击,该账号发送的多条推文包含诈骗网站的链接。Uniswap 基金会在推文中表示:“Hayden 的账号遭到黑客攻击,不要点击此链接,或类似推文中可能会出现的链接。”

查看该钓鱼网站,发现它通过不存在的奖励诱导用户调用 Claim Reward 函数,依靠 Claim Reward 方法名让用户误以为能领取 ETH,但其实是骗用户的 ETH,因为实际执行的可能是 Transfer 或者 Approve。

Conic Finance

2023 年 7 月 21 日,Conic Finance 的 ETH Omnipool 遭受一系列小型黑客攻击,损失约 320 万美元。Conic Finance 发布攻击事件更新称,“被攻击的根本原因是由于对 Curve V2 池中 ETH 的 Curve 元注册表返回的地址存在错误假设,而能够执行重入攻击,正在部署对受影响合约的修复。

2023 年 7 月 22 日,Conic Finance 遭遇二次攻击,第二次攻击与 ETH Omnipool 的重入漏洞无关。攻击者通过利用 crvUSD Omnipool 获利约 30 万美元。目前所有 Omnipools 的存款服务均已关闭,用户仍然可以提款。Conic Finance 正在评估情况,并将在获得更新后立即提供更新。

Alphapo

2023 年 7 月 23 日,加密货币支付服务商 Alphapo 热钱包被盗,包括 TRON, ETH, BTC 链,损失超 2300 万美元,目前尚不清楚 Alphapo 有多少比特币被盗。Alphapo 客户 HypeDrop 已经禁用取款功能。据 MistTrack 分析,在 TRON 链上,地址 TKS…DiY 将盈利的 11,673,373 USDT 兑换成 TRX,最后将 118,351,300 TRX 转至地址 TJF…3ym,尚未转出。在以太坊上,地址 0x040…d17 将获利的 USDC, USDT, DAI 兑换成 3,252.35 ETH,接着总共转移 5,716.77 ETH 到地址 0x6d2…c38,地址 0x6d2…c38 将 5,742 个 ETH 分发到 67 个地址,这些地址通过 Avalanche: Bridge 再将 ETH 跨链到 67 个 Avalanche 地址。在 Avalanche 链上,这 67 个地址将 ETH 兑换成 BTC.b,并跨链到 67 个 BTC 地址。目前我们仍在监控和跟进中。

其他

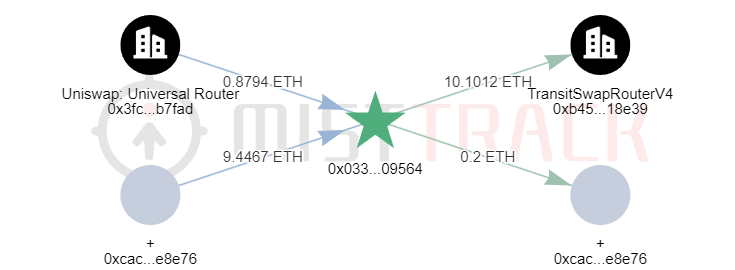

2023 年 7 月 17 日,某推特用户因录制 Demo 视频导致私钥泄露,被盗 9.2 ETH 和 1,700 USDT,合计 2 万美金。我们在受害者的协助请求下,分析到如下结果:

1)10.08 ETH 通过 TransitSwap 跨链到 OKXChain,并换为 1,244.44 OKT 到地址 0xc4Fa…983;0.013 ETH 通过 TransitSwap 跨链到 TRON,并换为 310.81TRX 到地址 TXL…S7P。

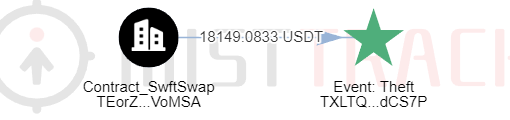

2)接着,1,244.44 OKT 通过 TransitSwap 跨链到 TRON,并换为 18,149.08 USDT 到地址 TXL…S7P。

7 月 19 日,迫于压力及在受害者的承诺下,攻击者退还一半资金。

此外,2023 年 7 月 20 日,多个用户反馈地址

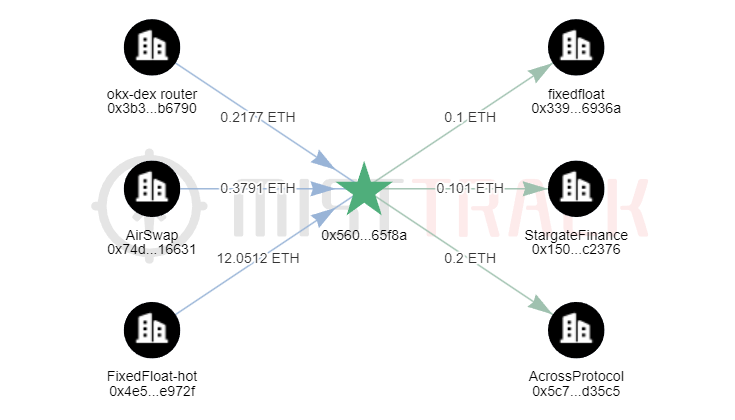

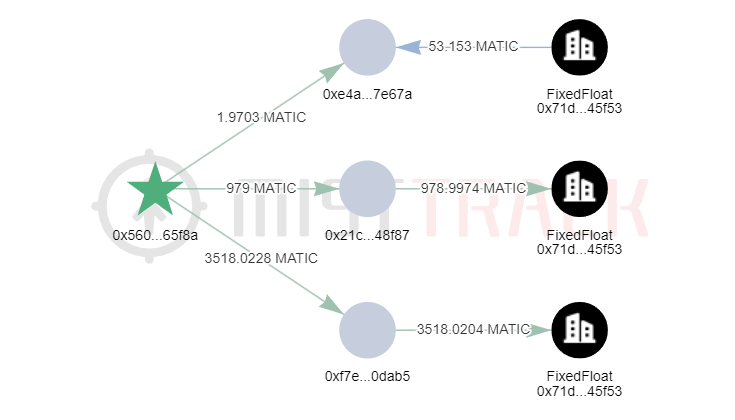

0x5608808d4e5af536abb578898b4b025b61a65f8a 疯狂从用户钱包盗币,涉及多条链。我们使用反洗钱追踪分析平台 MistTrack 分析了几条链,有如下发现:

1)在 Ethereum 上,黑客将 USDC, DAI 兑换为 ETH,其中 0.1 ETH 转到 FixedFloat,且黑客有从 FixedFloat 提币 12.05 ETH,同时黑客有使用 Stargate、AcrossProtocol 跨链的痕迹。

2)在 BNBChain 上,74.3 BNB 转到 FixedFloat,且与黑客地址关联较大的地址 0xe4a…67a 从 FixedFloat 提币 0.78 BNB。

3)在 Polygon 上,4,497 MATIC 转到 FixedFloat,且与黑客地址关联较大的地址 0xe4a…67a 从 FixedFloat 提币 53.15 MATIC。

4)在 Avalanche 上,47.9 AVAX 转到 FixedFloat。

同時,經過追蹤溯源,我們發現駭客如下 IP:146.*.*.215, 146.*.*.166, 146.*.*.213, 146.*.*.197, 146.*.*.222, 146.*.*.254, 146.*.*.174,看起來都使用了 VPN,且疑似有俄語和英語的使用習慣。 至於導致錢包被盜的原因,目前無法完全確定,我們仍在排查中。

總結

本周針對 Discord、Twitter 等媒體平臺的釣魚攻擊較多,駭客通常會在獲取到管理員或者賬號許可權后,偽裝成管理員身份併發佈釣魚鏈接,並且這些釣魚網站的製作成本非常低,執行起來也十分簡單,很難引起人們的懷疑,特別是駭客還會將使用者重定向到一個偽造的客服支援頁面上進行釣魚,使用者更要提高安全意識, 因為駭客可以在使用者毫不知情的情況下抓取使用者的帳號和密碼。

作為專案方,建議採用雙因素認證、設置強密碼等安全操作來保護帳號,工作人員也要警惕各種傳統網路攻擊和社會工程學攻擊,避免下載惡意軟體和訪問釣魚網站。 作為使用者,應具備這樣的意識:官方不等於絕對安全。 在任何需要自己授權或確認的地方都需要謹慎,盡量從多個渠道進行資訊交叉確認。 有必要時可安裝反釣魚外掛程式,輔助識別一部分釣魚網站。

免責聲明:作為區塊鏈資訊平臺,本站所發佈文章僅代表作者及嘉賓個人觀點,與 Web3Caff 立場無關。 文章內的資訊僅供參考,均不構成任何投資建議及要約,並請您遵守所在國家或地區的相關法律法規。