2024 年共發生安全事件 410 件,損失高達 20.13 億美元。

作者:慢霧 AML 團隊,慢霧安全團隊

上週,我們發布了慢霧出品| 2024 區塊鏈安全與反洗錢年度報告,接下來我們把報告分為四篇文章來解讀,剖析報告中的關鍵內容,幫助讀者更全面深入地理解當前區塊鏈生態系中的關鍵安全挑戰與機會。本篇主要聚焦區塊鏈生態安全態勢。

在安全領域,2024 年延續了以往的嚴峻態勢。駭客攻擊事件頻繁,尤其是針對中心化平台的攻擊佔據主導地位。同時,智能合約漏洞和社會工程攻擊仍是駭客的主要作惡手段,而釣魚攻擊的方式更加隱蔽,手段更加複雜,用戶資產的保護仍面臨重大挑戰。供應鏈安全問題也在 2024 年引發更多關注,多個知名專案遭遇惡意程式碼注入攻擊,導致大量使用者資產遺失。

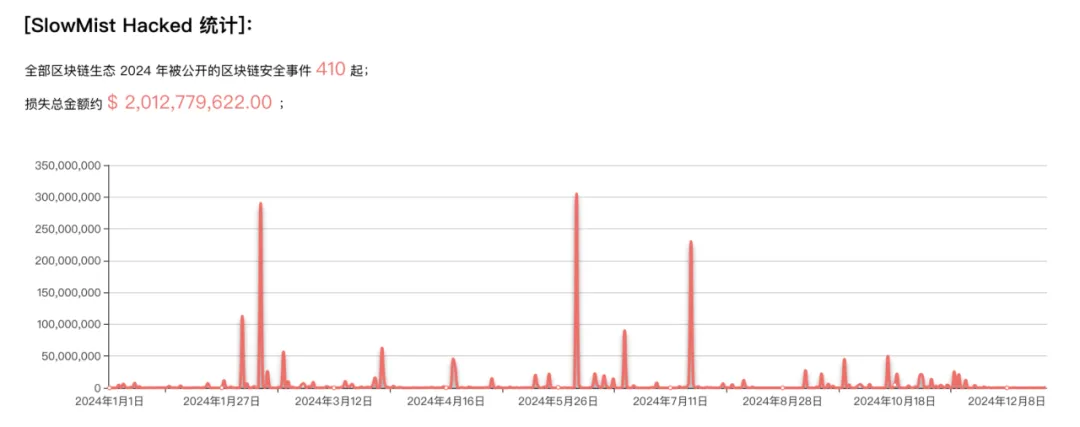

根據慢霧區塊鏈被黑事件檔案庫 (SlowMist Hacked) 統計,2024 年共發生安全事件 410 件,損失高達 20.13 億美元。對比 2023 年(共 464 件,損失約 24.86 億美元),損失年減 19.02%。

註:本報告數據基於事件發生時的代幣價格,由於幣價波動和部分未公開事件的損失未納入統計等因素,實際損失應高於統計結果。

典型攻擊事件

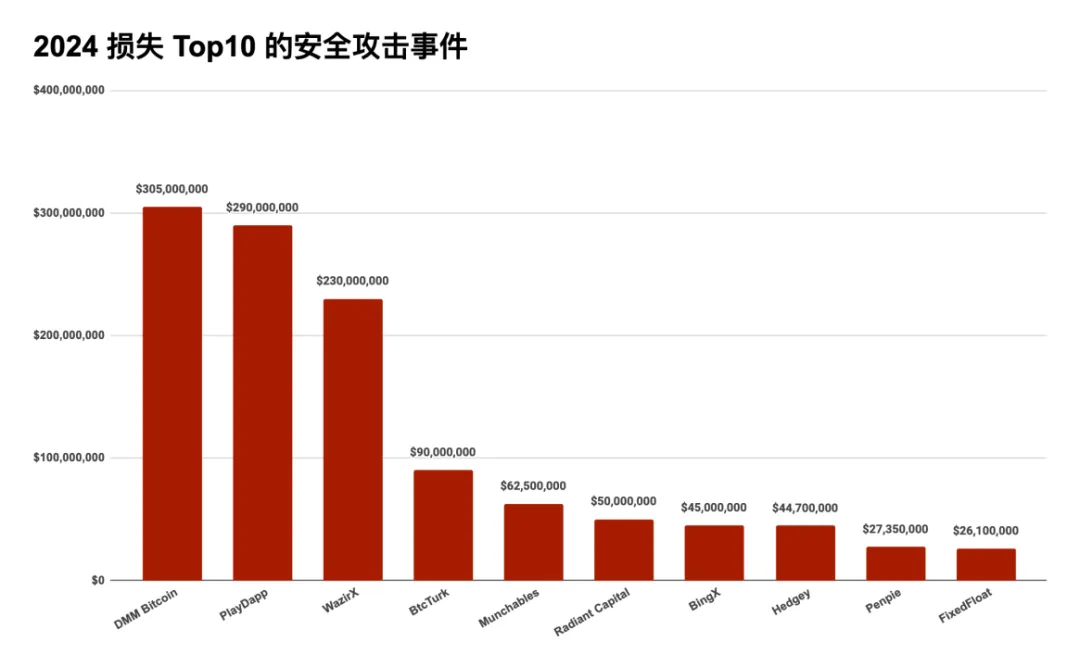

DMM Bitcoin

2024 年 5 月 31 日,日本加密貨幣交易所 DMM Bitcoin 表示,其官方錢包中的 4,502.9 BTC 被非法轉移,造成價值約 482 億日圓的損失。據悉,DMM Bitcoin 安全事件的損失金額在加密貨幣駭客攻擊史上排名第七,是自 2022 年 12 月以來最大的攻擊。同時,先前日本曾發生兩起重大加密貨幣交易所駭客攻擊事件,即 2014 年的 Mt.Gox 事件和 2018 年的 Coincheck 事件,被竊金額分別為 4.5 億美元和 5.34 億美元。這次 DMM Bitcoin 攻擊事件成為日本第三大此類案件。 12 月 23 日,根據美國聯邦調查局(FBI)通報,美國聯邦調查局(FBI)、國防部網路犯罪中心(DC3)以及日本警察廳(NPA)提醒公眾,此次竊盜與 TraderTraitor 威脅活動相關, TraderTraitor 也被追蹤記錄為 Jade Sleet、UNC4899 和 Slow Pisces。 TraderTraitor 活動通常以針對同一公司多名員工的社交工程攻擊為特徵。

據悉,2024 年 3 月底,一名偽裝成 LinkedIn 招募人員的北韓駭客聯繫了 Ginco 公司的員工,Ginco 是一家總部位於日本的企業級加密貨幣錢包軟體公司。駭客向目標員工發送了一個鏈接,指向一個託管在 GitHub 上的惡意 Python 腳本,聲稱這是一個入職測試。目標員工將 Python 程式碼複製到自己的 GitHub 頁面上,結果遭到入侵。 5 月中旬後,TraderTraitor 駭客利用會話 Cookie 資訊冒充被攻擊的員工,成功存取 Ginco 公司未加密的通訊系統。 5 月底,駭客可能利用此存取權限篡改了 DMM Bitcoin 員工的合法交易請求,導致 4,502.9 BTC 被盜。最終,盜取的資金被轉移到 TraderTraitor 控制的錢包。

PlayDapp

2024 年 2 月 9 日,區塊鏈遊戲平台 PlayDapp 遭攻擊,駭客入侵了 PlayDapp (PLA) 代幣智能合約。駭客非法取得了私鑰,從而改變了智能合約的所有權和鑄幣權限,將其轉移到自己的帳戶上。駭客移除了現有管理員的授權,並非法鑄造了 2 億個 PLA 代幣。事發後不久,PlayDapp 透過鏈上交易向駭客發送訊息,要求歸還被盜資金並提供 100 萬美元白帽獎勵,但最終談判失敗。 2 月 12 日,駭客再次非法鑄造了 15.9 億 PLA 代幣,但由於交易所已採取凍結措施,市場流通已被停止,未能流通。 4 月 1 日,據 PlayDapp 披露,2024 年 1 月 16 日,PlayDapp 團隊收到了黑客偽造的郵件,該郵件精心設計,具有與其經常收到的來自主要合作交易所的常規信息請求郵件完全相同的標題、寄件者郵件地址(包括使用者名稱和網域名稱)以及內容。分析表明,當執行郵件附件中的惡意程式碼時,受害者的電腦安裝了一個篡改的遠端存取多會話工具,隨後被駭客遠端控制,導致管理員私鑰被盜。

WazirX

2024 年 7 月 18 日,印度加密貨幣交易所 WazirX 的多簽錢包被監控到發生多筆可疑交易。 7 月 19 日,根據 WazirX 在 X 平台發布網路攻擊的初步調查結果,他們的一個多重簽名錢包遭遇了網路攻擊,損失超過 2.3 億美元。錢包共有六個簽署人—— 五名來自 WazirX 團隊成員和一名來自 Liminal 的成員,負責交易驗證。每筆交易通常需要 WazirX 團隊三名簽署人(這三名簽署人都使用 Ledger 硬體錢包以確保安全)批准後,才會由 Liminal 的簽署人進行最終批准。此網路攻擊源自於 Liminal 介面上顯示的資料與實際交易內容之間的差異,在攻擊發生時,Liminal 介面顯示的交易資訊與實際簽署的內容不符。 WazirX 懷疑駭客透過替換載荷,將錢包控制權轉移給了自己。

BtcTurk

2024 年 6 月 22 日,土耳其加密貨幣交易所 BtcTurk 遭攻擊,損失約 9 千萬美元。 BtcTurk 在 6 月 22 日的聲明中表示:「此次網路攻擊影響了我們熱錢包中 10 種加密貨幣餘額的一部分,大部分儲存在冷錢包中的資產仍然安全。」根據 Binance 執行長 Richard Teng 透露,Binance 已凍結了其中價值 530 萬美元的被盜資產。

Munchables

2024 年 3 月 27 日,Blast 生態專案 Munchables 遭攻擊,損失約 6,250 萬美元。同日,Blast 創始人 Pacman 發推說:“Blast 核心貢獻者已通過多重簽名獲得 9,700 萬美元的資金。感謝前 Munchables 開發者選擇最終退還所有資金,且不需要任何贖金。”

Radiant Capital

2024 年 10 月 17 日,Radiant Capital 在 X 發文表示意識到 BNB Chain 和 Arbitrum 上的 Radiant 借貸市場存在問題,Base 和主網市場已暫停交易。根據慢霧安全團隊分析,這起事件是 Radiant 駭客非法控制 3 個多簽權限後,升級了惡意合約以竊取資金。 10 月 18 日,Radiant 發布事件分析報告表示,這起事件導致約 5 千萬美元的損失,駭客透過複雜的惡意軟體注入技術,成功入侵了至少三位核心貢獻者的設備,這些被入侵的設備隨後被用來簽署惡意交易。 12 月 6 日,Radiant 發布被攻擊事件的最近進展,Radiant 聘請的安全公司 Mandiant 將攻擊歸因於 UNC4736,通常被稱為 AppleJeus 或 Citrine Sleet。 Mandiant 高度認為 UNC4736 與朝鮮民主主義人民共和國(DPRK)有關。

BingX

2024 年 9 月 20 日,根據加密貨幣交易所 BingX 公告,新加坡時間 9 月 20 日凌晨 4 點左右,BingX 的安全系統偵測到針對一個熱錢包的未經授權的入侵。根據慢霧安全團隊統計,這起事件導致的損失約達 4,500 萬美元。根據 MistTrack 的分析,Indodax 駭客和 BingX 駭客之間疑似存在聯繫,這兩起攻擊事件的駭客使用了同一個地址洗錢,且都指向了北韓駭客 Lazarus Group。

Hedgey Finance

2024 年 4 月 19 日,Hedgey Finance 遭攻擊,駭客進行了一系列惡意交易,導致其在 Ethereum 和 Arbitrum 兩條鏈上損失總計約 4,470 萬美元。事件的根本原因是缺少對用戶參數輸入的驗證操作,使得駭客能夠操縱並獲得未經授權的代幣批准。

Penpie

2024 年 9 月 4 日,去中心化流動性收益專案 Penpie 遭攻擊,駭客獲利約 2,735 萬美元。根據慢霧安全團隊分析,此事件的核心在於 Penpie 在註冊新的 Pendle 市場時,錯誤地假設所有由 Pendle Finance 創建的市場都是合法的。然而,Pendle Finance 的市場創建流程是開放式的,允許任何人創建市場,並且其中的關鍵參數如 SY 合約地址,可以由用戶自訂。利用這一點,駭客創建了一個含有惡意 SY 合約的市場合約,並利用 Penpie 池子在獲取獎勵時需要對外部 SY 合約調用的機制,借助閃電貸為市場和池子添加了大量的流動性,人為放大了獎勵金額,從而獲利。

FixedFloat

2024 年 2 月 16 日,根據鏈上數據,加密貨幣交易平台 FixedFloat 遭攻擊,損失約 409 枚 BTC(約 2,117 萬美元)和 1,728 枚 ETH(約 485 萬美元)。 FixedFloat 針對此攻擊事件表示:這次駭客攻擊是由於安全結構中的漏洞引起的外部攻擊,並非由員工所實施,用戶資金並未受影響。 4 月 2 日,FixedFloat 在 X 平台表示其再次遭受了 2 月 16 日攻擊事件的駭客的攻擊。駭客設法利用了 FixedFloat 使用的第三方服務中的漏洞。這兩次攻擊事件對 FixedFloat 造成總計約 2,900 萬美元損失。

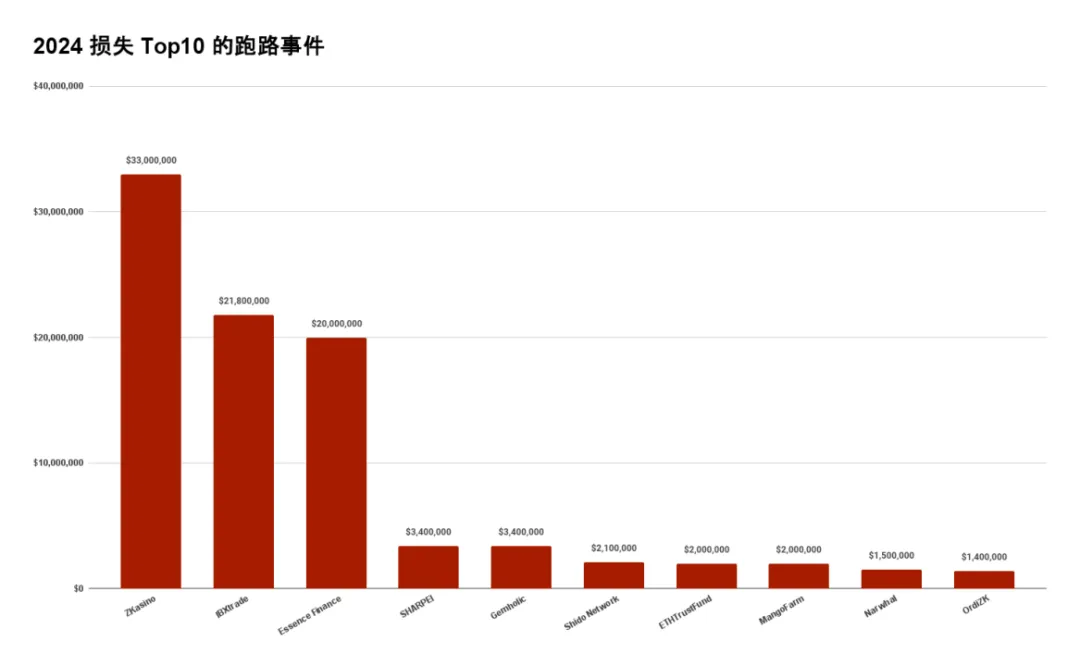

Rug Pull

Rug Pull 是一種騙局,其本質是惡意項目方造勢吸引用戶投資,等到時機成熟便 “拉毯子”,捲款跑路。根據慢霧區塊鏈被黑事件檔案庫 (SlowMist Hacked) 統計,2024 年 Rug Pull 事件達 58 起,導致損失約 1.06 億美元。

隨著 Meme 幣熱潮的到來,許多用戶在投機和 FOMO 情緒驅使下,忽略了潛在風險。有些發幣方甚至不需要向用戶描繪願景或提供白皮書,僅憑一個概念或口號,便能炒作出熱度吸引用戶購買代幣,而低廉的作惡成本導致跑路事件層出不窮。以下是惡意項目方常見的操作:

- 虛假宣傳與造勢:透過誇大技術實力或市場潛力,以及虛假合作或名人背書等手段,吸引用戶投資。

- 操控代幣價格:專案方通常會預先持有大量代幣,透過操控市場價格製造繁榮假象,吸引更多資金入場。

- 代幣合約設定漏洞:透過在智能合約中預留後門,專案方可以隨時提取資金或銷毀流動性池。

- 人間蒸發:在跑路前夕,專案方往往關閉官方網站、社群帳號或解散社群,切斷與投資人的聯繫。

在了解惡意項目方的操作手法後,我們可以發現,這些騙局往往利用的是使用者的投機心理和對高收益的渴望。要避免成為這類騙局的受害者,關鍵在於保持警惕,增強防範和驗證能力,以下方法可以幫助使用者盡可能避免參與到會跑路的專案:

- 檢視專案背景:關注團隊成員的真實性和背景,查看其過往專案是否有不良記錄。

- 是否經過審計:查看專案是否經過專業的安全審計。

- 關注社群回饋:加入專案的社群媒體或論壇,觀察社群的活躍度和討論內容,警惕過多的吹捧或不合理承諾。

- 分散投資:不要把所有資金投入一個項目,避免因單一項目造成重大損失。

- 警惕高收益誘惑:天上不會掉餡餅,高收益往往伴隨高風險,對於 “快速翻倍”,“零風險” 等不切實際的承諾需格外謹慎。

完整報告的連結如下,也可直接點擊閱讀原文跳轉,歡迎閱讀並分享

中文:https://www.slowmist.com/report/2024-Blockchain-Security-and-AML-Annual-Report(CN).pdf

英文:https://www.slowmist.com/report/2024-Blockchain-Security-and-AML-Annual-Report(EN).pdf

免責聲明:作為區塊鏈資訊平台,本站所發布文章僅代表作者及來賓個人觀點,與 Web3Caff 立場無關。文章內的資訊僅供參考,均不構成任何投資建議及要約,並請您遵守所在國家或地區的相關法律法規。