而空投女巫攻擊(Airdrop Sybil Attack)則是一種針對加密貨幣空投活動的攻擊方式,攻擊者利用偽造的身份和虛假地址獲取更多的空投代幣。

近期,以太坊 Layer 2 擴展協議 Arbitrum 空投成為了加密貨幣社區熱議的當紅話題。

鏈上數據顯示,Arbitrum 在 3 月 22 日的交易數超 121 萬筆,創歷史新高,同時超過以太坊主網的 108 萬筆交易和 Optimism 的 26 萬筆。其火熱程度可見一斑。

Arbitrum 是一種具有高性能、低成本和去中心化特性的 Layer 2 擴展協議。在 3 月 16 日晚空投之後,大批量 “擼毛” 的用戶紛紛被一系列反女巫規則限制,今天,我們就來研究什麼是反女巫規則。

說到女巫攻擊,應該有不少小伙伴比較熟悉。在區塊鏈中,女巫攻擊(Sybil Attack)是指攻擊者通過偽造多個身份或節點來控製網絡的攻擊方式。

而空投女巫攻擊(Airdrop Sybil Attack)則是一種針對加密貨幣空投活動的攻擊方式,攻擊者利用偽造的身份和虛假地址獲取更多的空投代幣。

要聊反女巫規則,我們先從本次空投規則聊起。

Arbitrum 空投規則和檢測模型

在 Arbitrum 代幣空投中,制定了一些空投策略和分配模型,以量化的方式確保每個錢包或鏈上實體地址是否滿足空投資格標準:

1、如果空投接收者的錢包交易全部發生在 48 小時內,則減去 1 分。

2、如果空投接收者的錢包餘額少於 0.005 ETH,並且錢包沒有與超過一個智能合約交互,則減去一分。

3、如果空投接收者的錢包地址在 Hop 協議賞金計劃期間被識別為女巫地址,則該接收者將被取消資格。

4、還有一個項目方未確認的標準,即用戶在 http://arbitrum.foundation 上用相同 IP 連接多個錢包查看,將直接被取消上榜資格。

同時,Arbitrum 使用鏈上數據來識別同一用戶擁有的相關地址,並使用來自 Nansen、Hop 和 OffChain Labs 的數據刪除實體地址,例如網橋、交易所和智能合約。還有一些地址通過人工檢查去除,比如捐贈地址。

使用以下數據類型進行數據清洗:

1. 原始資格名單地址(來自 Nansen)

2. 排除的實體地址(來自 Nansen)

3.CEX 充值地址 (來自 Nansen)

4.CEX 充值地址(溯源自 CEX 的熱錢包)

5. 在 Arbitrum 鏈上特有的交易路線 (from,to)

6. 在 Ethereum 鏈上特有的交易路線 (from,to)

7.OffChain Labs 的內部地址列表

8.Hop 空投中的黑名單 9.Hop 空投中去除女巫攻擊後的地址

10.Nansen 地址標籤

11. 其他手動標記的活躍地址

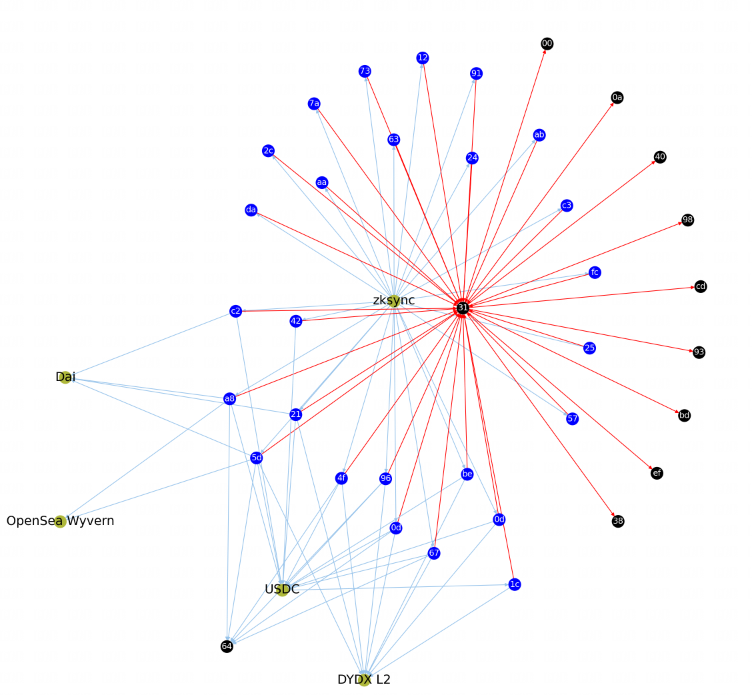

數據清洗完成後,將會生成兩類圖表:

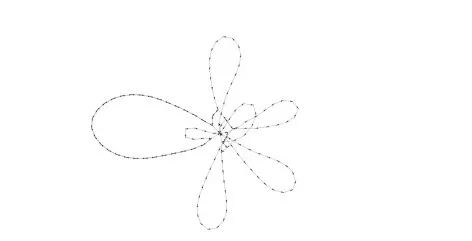

第一類圖表將以每個帶有 msg.value 的交易為一條邊 (from_address, to_address)。

第二類圖表將以每個資助者/清掃交易為一條邊 (from_address, to_address),其中資助者交易是指賬戶首筆以太幣入賬,清掃交易是從賬戶中最後一筆以太幣轉賬。

通過將上述圖劃分為強連通子圖和弱連通子圖來生成聚類。使用 Louvain 社區檢測算法分解大型子圖,提供更精細的結果並更準確地消除女巫地址。

根據已知模式來識別女巫集群,例如:

- 在超 20 個地址的集群中轉移

- 由同一來源資助的地址

- 具有類似活動的地址

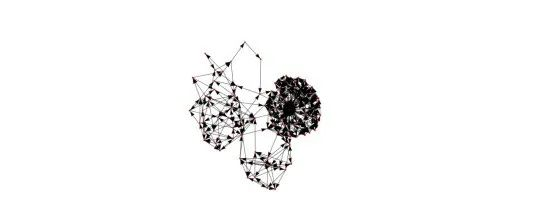

由此生成了女巫集群,如下所示:

研究人員如何識別女巫地址?

Offchain Labs 研究人員通過在來自 Nansen Query 的 from_address / to_address 交易數據使用聚類算法,並在 Arbitrum 和 Ethereum 上整合跟踪和代幣轉移,以此識別可能的女巫錢包,並且對可能誤報的數據進行人工 “檢查”。

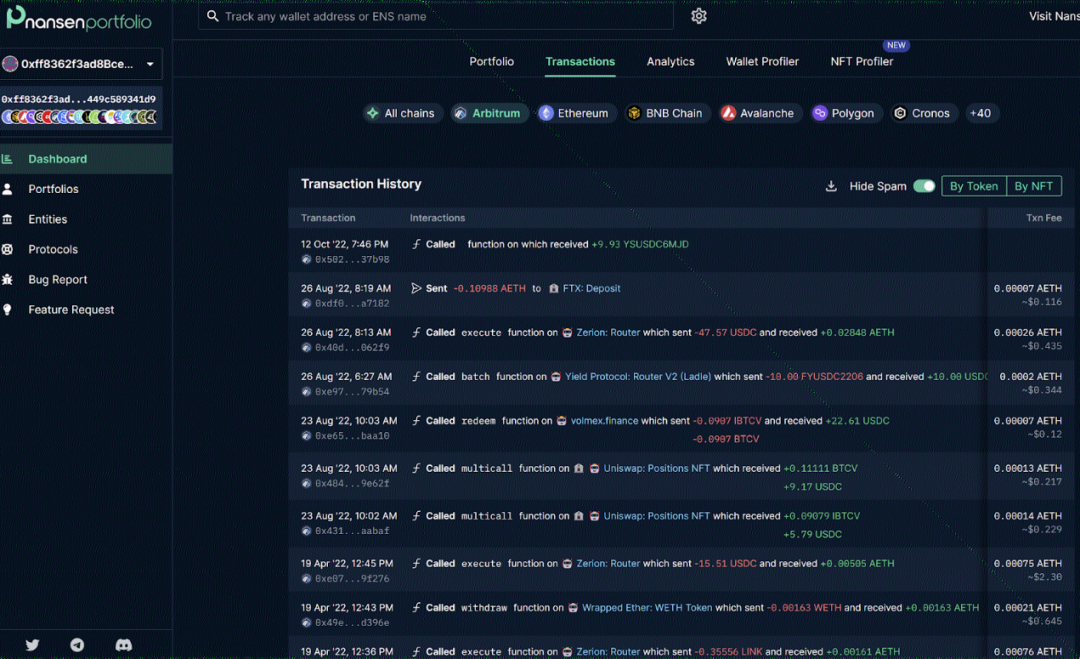

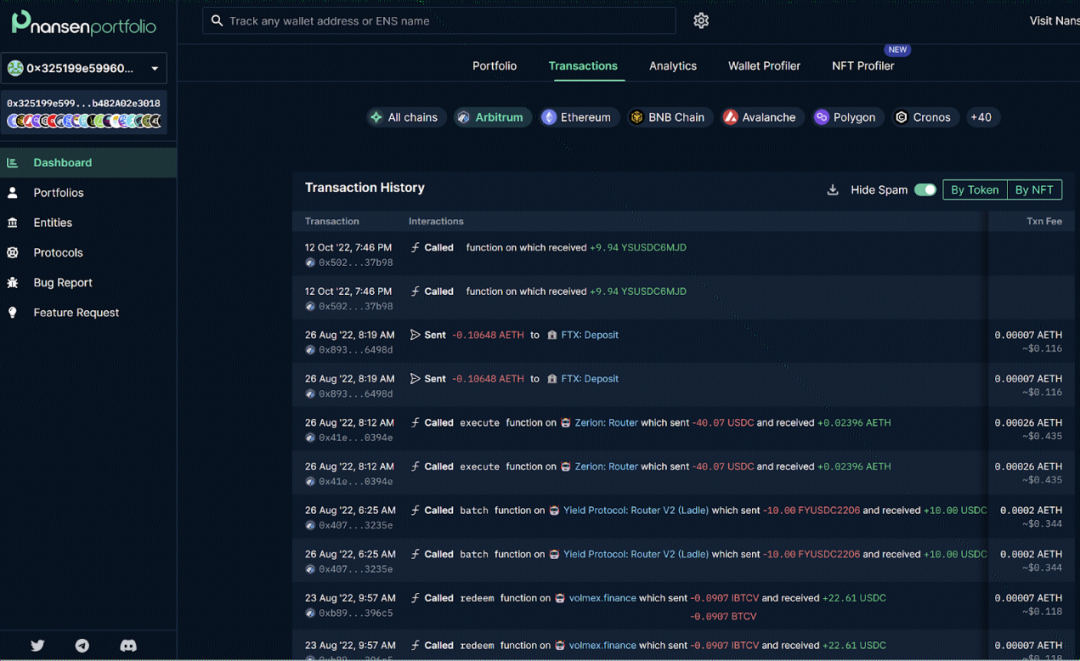

下圖是疑似女巫的地址示例:

一組約 400 個地址中,有兩個地址具有非常相似的活動(將資金發送到同一個中心化交易所存款地址)。

可以看到兩個地址在非常接近的時間進行了相似的操作。

當然儘管如此,仍有人抱怨 Arbitrum 空投策略的缺陷,將女巫攻擊的錢包地址視為正常,真實用戶的錢包地址反而受到限制。

除了最近的 Arbitrum 外,去年 Hop Protocol 空投時也通過反女巫規則識別了大量的女巫攻擊者。

Hop Protocol 空投時候的女巫攻擊者

2022 年在 5 月 6 日,跨鏈橋 Hop Protocol 官方公佈空投細則之後表示,在最初符合空投條件的 43,058 個地址中,有 10,253 個被認定為女巫攻擊者。

以下是 Hop Protocol 項目方對女巫攻擊的一些判定依據:

1、多個地址有統一的資金分發或歸集地址,證明是一個女巫攻擊者發起,如:

2、多個地址在轉賬記錄上有明顯的關聯性,如:

3、女巫攻擊在多處有批量操作痕跡,包括但不限於:短時間內批量轉賬、gas value 相同、交互金額相似等。

4、女巫地址交互歷史有往期其他項目的攻擊記錄。

當然也有經驗不足的項目方,在開啟空投時未制定反女巫規則,比如 Aptos。

回顧 Aptos 反常規空投,羊毛黨大勝?

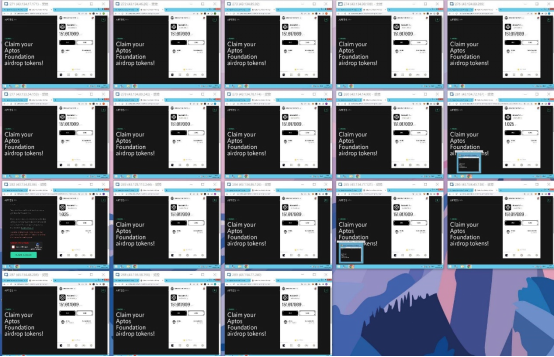

去年十月,Aptos 的空投事件中,由於項目方沒有對節點進行女巫攻擊的防範,有不少的 “羊毛黨科學家” 因此獲得大量空投。

有人在推特和社區中分享自己申請 Aptos 測試網的截圖,可以看到多個小號在 VPS 主機上的申請界面。據申領代幣的社區用戶反饋,Aptos 的空投規則是每個測試網申請的賬戶可以獲得 300 個代幣,鑄造 NFT 的用戶有 150 個代幣。那麼如果你有一百個賬號就可以獲得 3 萬個代幣,一千個賬號則是 30 萬個代幣。

而 Aptos 在幣安上線後,價格瞬間拉伸,然後出現巨額砸盤。根據研究人員分析,當時入金到幣安的 Aptos 地址中,女巫攻擊地址佔 40%。

可見空投女巫攻擊對空投項目和參與者都會產生一定的影響,比如代幣價格受到影響、空投計劃的信譽受到損害、社區建設者和參與者都受到影響等。

反女巫攻擊規則如何制定?

空投項目方在進行空投時,會使用反女巫機制來防止惡意用戶通過多個錢包地址或其他手段獲得過多的代幣,從而將代幣發放給真實用戶。

從過往的空投事件中,可以看到女巫攻擊的特點:

1. 子地址由同一個父地址分發/歸集資金

2. 完全相同的交互流程、時間和項目

3. 相同的 GAS value、交易金額和時間

4. 地址之間頻繁轉賬,有來有往。

下面是一些空投項目方可能使用的反女巫機制:

快照時間:空投項目方可以在特定的時間點對所有地址進行快照,並將代幣空投給那些在該時間點之前已經持有代幣的地址。這可以防止惡意用戶在快照時間之後創建新的地址來獲取代幣。

交互路線:取一段時間週期內與本項目交互的地址,根據交互時間,查看這些地址在參與交互本項目之前/之後的交互路徑一致性。

資金流動:主要查看資金的流動方向,查看錢包一對多或多對一轉賬的情況。

交互金額:查看項目交互額度的大小及資金的重複使用率。

交互頻次:導出一定時間週期內與項目交互的地址明細,通過 Excel 透視圖表或是項目自研的看板,取異常峰值週期內的數據進行二次研究,可以通過查看這一批地址的活躍程度是否相似。

交互深度:取一定時間週期內,參與本項目交互的地址明細。查看本批次地址過往交互筆數與參與本項目交互後的交互筆數是否足夠多。

股權證明:股權證明(PoS)是一些區塊鏈用來驗證交易的共識機制。在 PoS 中,用戶需要持有一定數量的代幣才能參與網絡。空投項目方可以要求參與者持有一定數量的代幣才有資格獲得空投,提高空投門檻。

KYC/AML 驗證:空投項目方可以要求參與者通過 KYC(了解你的客戶)或 AML(反洗錢)驗證過程。此過程可以幫助驗證參與者的身份,這有助於防止女巫攻擊。

比如 Beosin KYT 虛擬資產反洗錢合規和分析平台,能幫助客戶避免與潛在的風險地址(做惡者地址)進行交互,同時做到異常行為識別,更有 Path Tracing 智能擴展可疑地址,讓風險驗證變得更簡單。擴展閱讀:Beosin KYT,一個滿足您所有 AML 需求的 “鏈上專家”

社交媒體驗證:空投項目方可以要求參與者關注、點贊或轉發社交媒體帖子以獲得空投資格。這有助於確保參與者是真實的人而不是自動腳本。

白名單:白名單是符合空投條件的地址列表。空投項目方可以將空投限制在預先批准的參與者名單中,這有助於防止女巫攻擊。

交易數量限制:空投項目方可以限制每個地址可以進行的交易數量。這可以防止惡意用戶通過進行大量交易來獲取過多的代幣。

持有時間限制:空投項目方可以要求持有代幣的地址必須保持一定的時間才能獲得空投的代幣。這可以防止惡意用戶快速買入和賣出代幣來獲取過多的代幣。其他佐證參考:

社交媒體活躍度:註冊時間、發言頻次、發言質量(喜歡和轉推)、粉絲、關注、頭像、個人資料等等。

IP 地址設備號:同 IP/設備登錄的地址數、同地址 IP 更換頻次等。

在參加空投時我們應該注意什麼?

最後,Beosin 也注意到大家對空投的熱衷,作為一家安全公司,我們有必要為大家做以下提醒。

1 了解項目的官方信息來源:在參與空投之前,應該去項目的官方網站和社交媒體頁面查看相關信息,包括空投計劃的具體細節和規則,以及空投代幣的合約地址等。

2 不要輕易洩露個人信息和錢包地址:一些空投項目可能會要求參與者提供個人信息和錢包地址,但應該注意保護個人隱私和安全,不要將敏感信息洩露給不明身份的網站和項目。

3 注意風險提示和注意事項:在參與空投之前,一定要仔細閱讀項目方發布的風險提示和注意事項,了解相關風險和注意事項,並確保自己具備足夠的風險承受能力。

免責聲明:作為區塊鏈信息平台,本站所發布文章僅代表作者及嘉賓個人觀點,與 Web3Caff 立場無關。文章內的信息僅供參考,均不構成任何投資建議及要約,並請您遵守所在國家或地區的相關法律法規。