本次事件涉及大量公链上的用户被盗

封面:Photo by Joan Gamell on Unsplash

2023 年 12 月 14 日,据 Beosin EagleEye 安全态势感知平台消息,大量去中心化应用由于使用 Ledger 被恶意植入的库导致用户资产被盗,黑客获利超 60 万美元。Beosin 安全团队第一时间对事件进行了分析,结果如下。

connect-kit 简介

connect-kit 是 Ledger 的一个 Javascript 库,允许用户将其 Ledger 设备连接到第三方 DApp。库链接地址: https://www.npmjs.com/package/@ledgerhq/connect-kit

漏洞分析

该事件发生的原因是因为一名前 Ledger 员工被网络钓鱼攻击,而 Ledger 并未取消该员工的代码访问权限,攻击者从而获得了其 NPMJS 帐户的访问权限。随后,攻击者发布了 Ledger Connect Kit 的恶意版本(受影响版本为 1.1.5、1.1.6 和 1.1.7)。

攻击流程

早在 4 个月前,攻击者便发布了 Ledger Connect Kit 1.1.5 恶意版本,并在两个月前先后发布了 Ledger Connect Kit 1.1.6 和 Ledger Connect Kit 1.1.7 两个恶意版本,通过 CDN 分发,利用恶意代码将用户的资金转移到指定的黑客钱包地址。

资金追踪

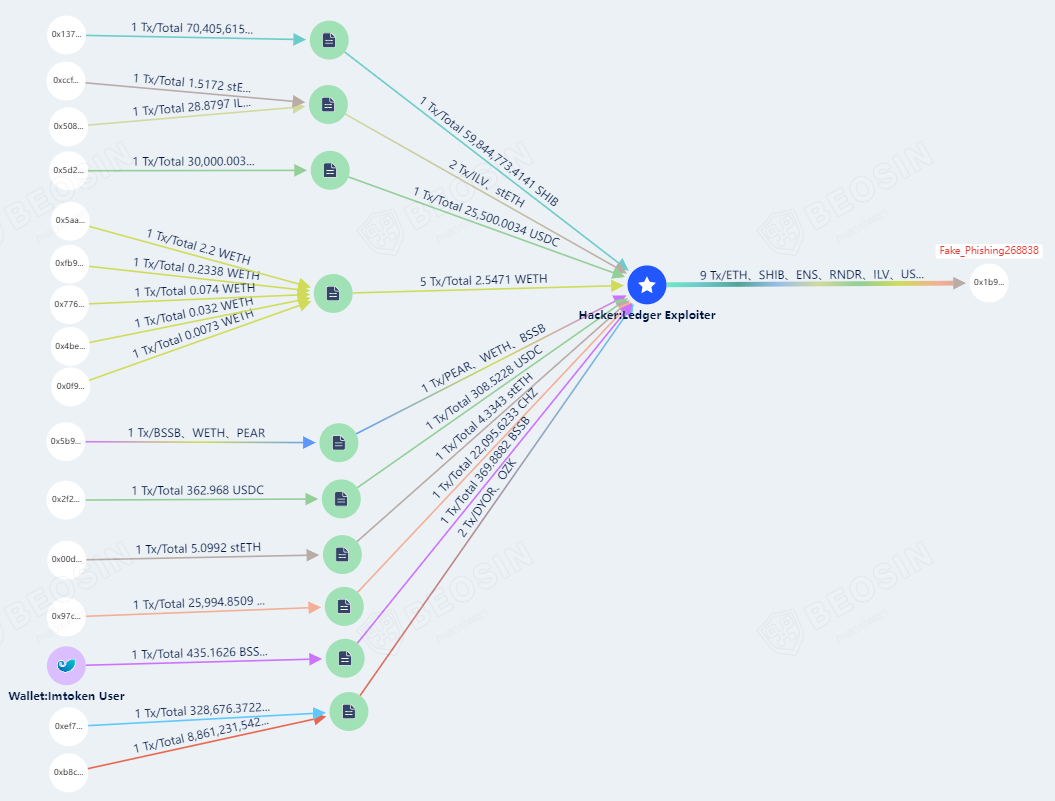

目前黑客的资金地址(0x658729879fca881d9526480b82ae00efc54b5c2d)已被 EagleEye 标记为 Ledger Exploiter,用户可以在 EagleEye 网站上对其进行实时监控:

此次攻击涉及多条公链,黑客转移了众多用户在 Ethereum、BNB Chain、Arbitrum、Base、Fantom 等网络的资产,获利超 60 万美元。

根据 Beosin trace 查询显示,截止发文时,以太坊上的被盗资金部分被发到了 Fake_Phishing268838 钓鱼地址:

0x1b9f9964a073401a8bc24f64491516970bb84e47

其余还保存在攻击者地址中(由于代币种类过多,以下图片仅展示部分信息)

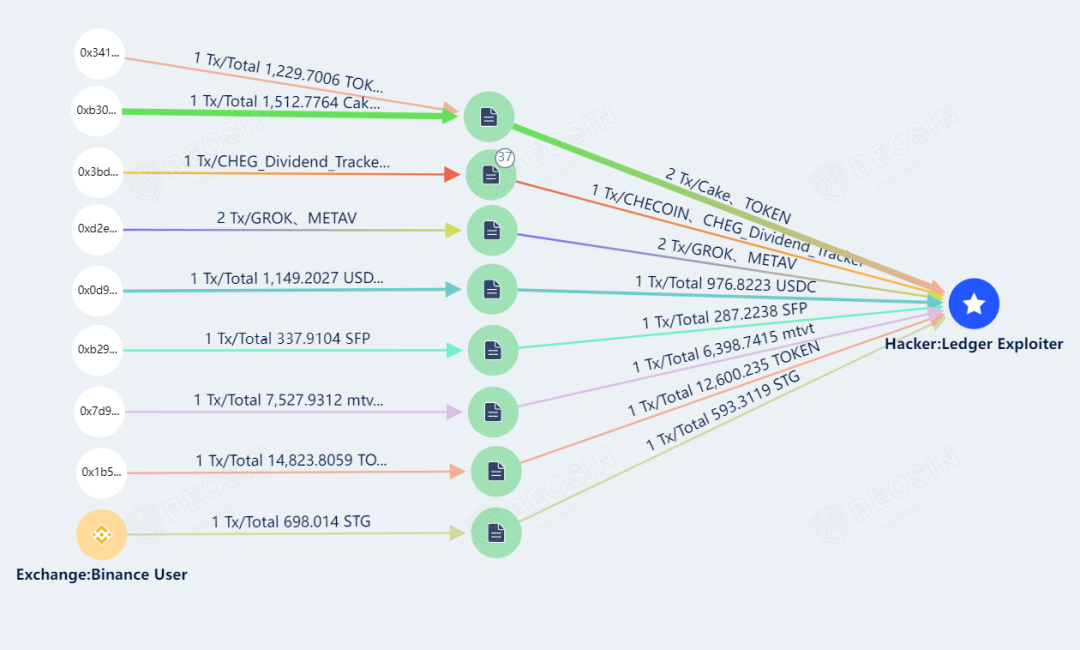

BSC 链上被盗资金目前全部保存在攻击者地址中:

安全建议

本次事件再次反映了供应链安全的重要性。在 Web3 安全中,供应链安全经常被开发者和安全团队忽视,而黑客可以通过软件供应链的各个环节植入恶意代码,窃取用户信息和数字资产,进行大规模的攻击。

Beosin 对防范此类安全事件的建议如下:

1. 在选择和使用第三方软件或组件时,需进行安全审查和验证。了解第三方的安全标准和实践,确保软件没有被篡改或植入恶意代码。

2. 采用安全的开发实践,如使用安全编码标准、代码审查、漏洞扫描和安全测试等,确保软件在开发过程中始终处于安全状态。

3. 及时应用软件供应商发布的安全更新和补丁,以修复已知的漏洞和缺陷。保持软件处于最新版本,减少被攻击的风险。

4. 采用多层次的安全防御策略,包括网络安全、终端安全和数据安全等。使用入侵检测系统、终端安全软件和数据加密等措施,提高整个软件供应链的安全性。

5. 建立监测和响应机制,及时检测异常活动和潜在的供应链攻击,并采取相应的应对措施,如隔离受感染的代码库、及时修复漏洞和恢复数据等。

6. 提供员工培训和意识提升,使其能够识别社会工程学攻击与供应链攻击,并采取适当的防范措施,如警惕钓鱼邮件、不随意下载附件等。开发团队的员工权限需要及时更新,交接代码权限需做到透明清晰。

免责声明:作为区块链信息平台,本站所发布文章仅代表作者及嘉宾个人观点,与 Web3Caff 立场无关。文章内的信息仅供参考,均不构成任何投资建议及要约,并请您遵守所在国家或地区的相关法律法规。