若不慎使用 Replit 生成钱包,请第一时间转移相关资金并删除敏感文件。

作者:耀

背景

近日有受害者联系慢雾安全团队,其因使用在线编程平台 Replit 创建 Atomicals 协议钱包并分批打入 ATOM(Atomicals 协议 mint 的 ARC20 代币),导致被盗走 90,000 个 ATOM。据受害者描述,私钥/助记词是因在网页上复制粘贴而泄漏。

Replit 创建钱包分析

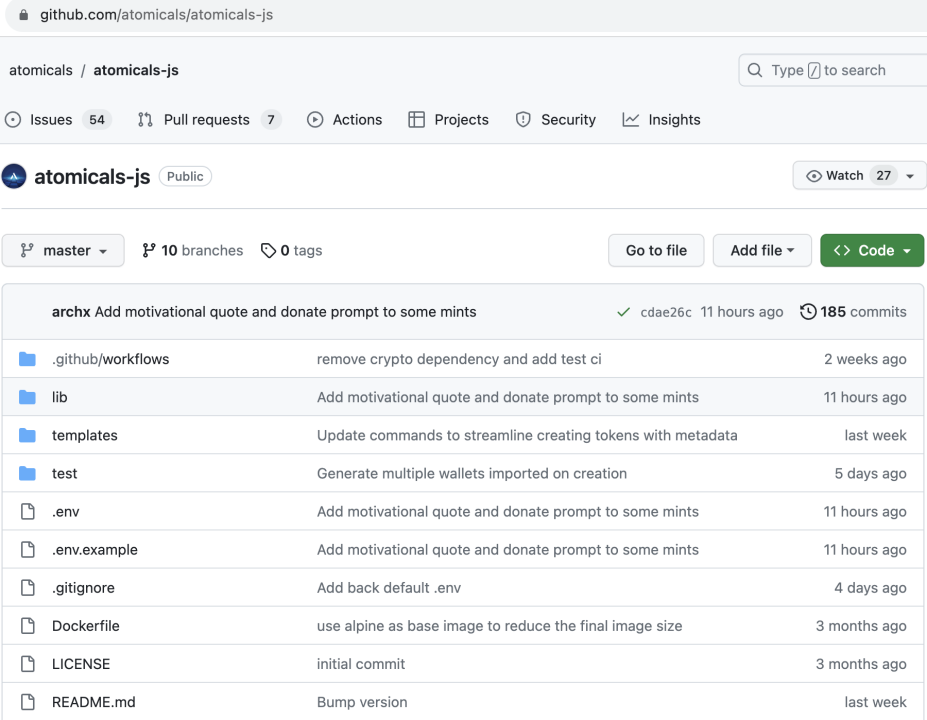

atomicals-js (https://github.com/atomicals/atomicals-js) 是由 Atomicals 官方开发并发布在 Github 上的命令行接口和 JavaScript 库,方便用户使用 JavaScript 和 Atomicals 进行交互。

Replit 是一个知名的在线编程平台,其 Web 端是一个在线的 IDE,支持 Python、JavaScript 等多种编程语言,具有直接在浏览器中编写代码,快速启动项目,代码共享等功能。

在微博、推特、YouTube 等平台上有许多 ARC20 钱包注册教程:

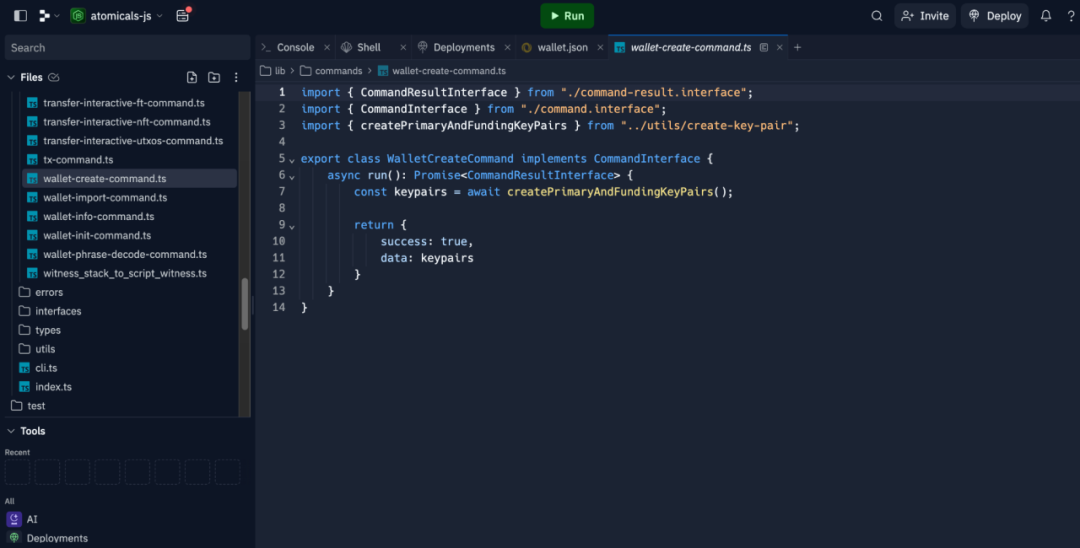

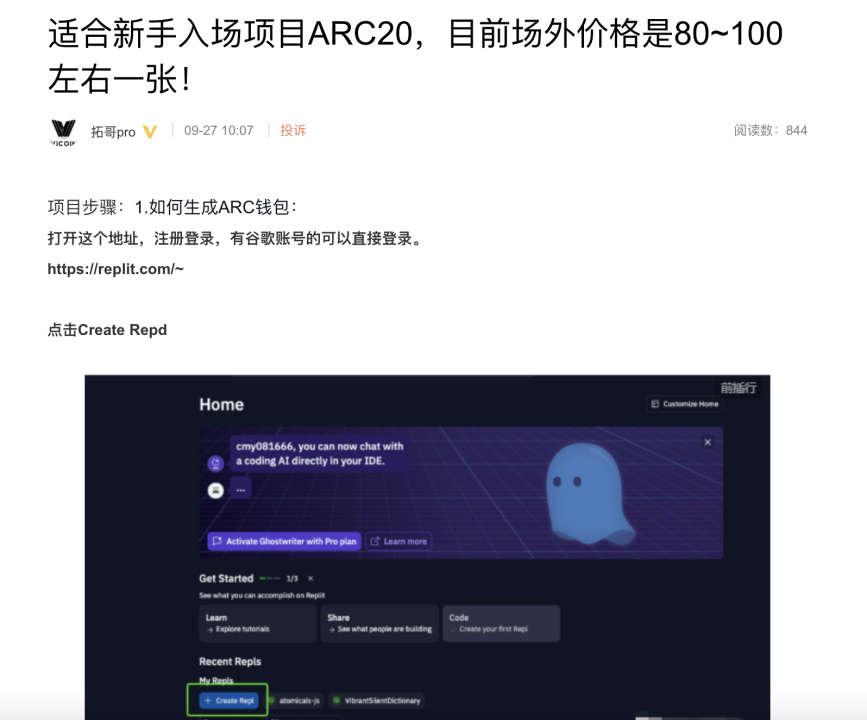

然而其中有些教程是讲解如何使用 Replit 在线部署 atomicals-js 项目来生成钱包,以及如何转入 ATOM ARC20 代币等。

类似的教程虽不局限于 ARC20 打新教程,但却也是推荐使用 Replit 平台。

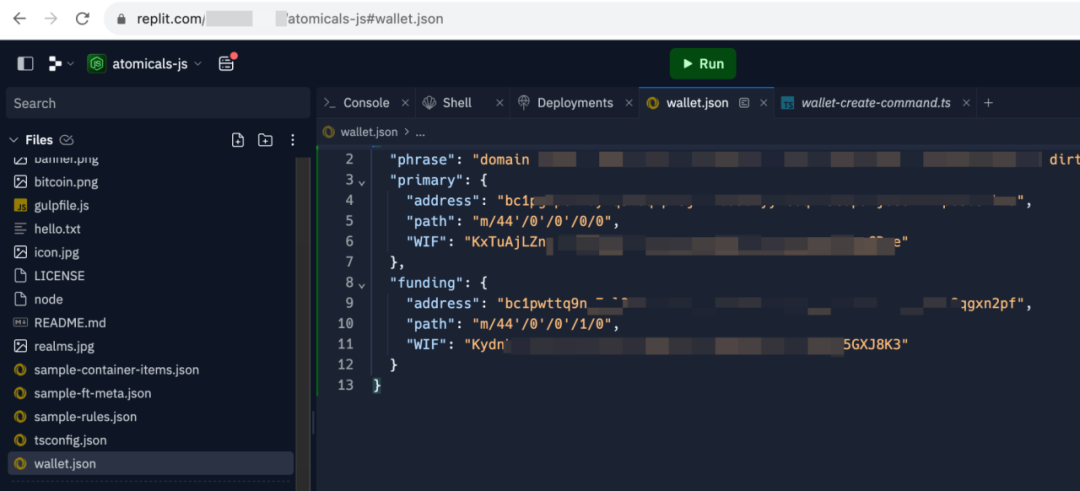

由于 Replit 平台的公开性,在其上部署的代码均是公开的,允许所有人访问。atomicals-js 项目部署运行后会在项目目录生成一个 wallet.json 文件,这个文件包含了如生成的助记词、私钥以及地址等敏感信息。

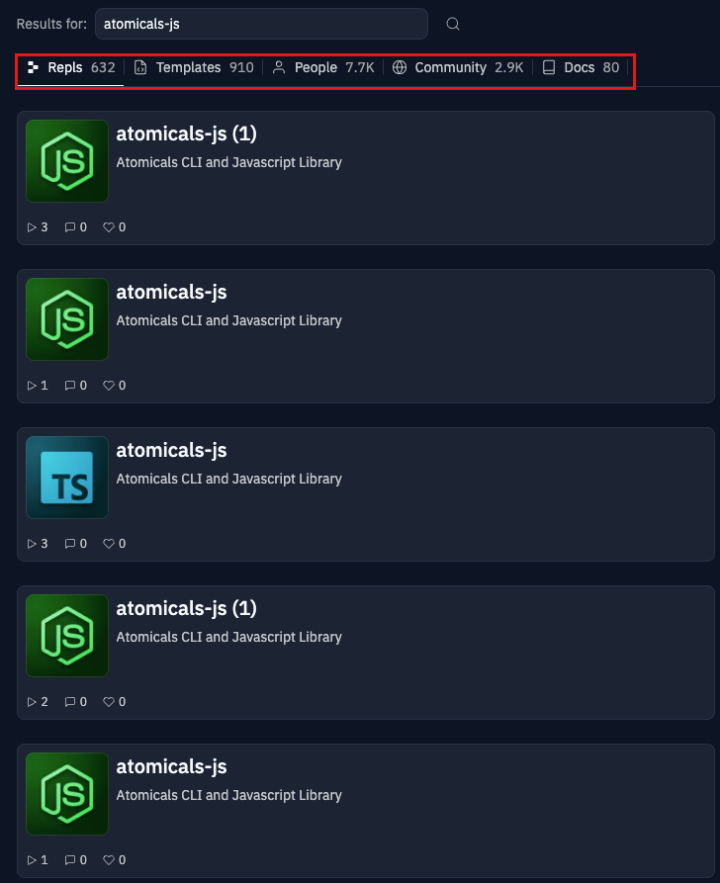

值得注意的是,通过简单搜索或者利用 Google Hacking 等技术,可以轻易地发现使用了 atomicals-js 并在 Replit 上运行的项目,进而找到包含 wallet.json 文件的案例。

因此,依据这些所谓的教程创建钱包是存在巨大风险的,应该避免在公开可访问的平台上运行此类包含敏感信息的代码,尤其是涉及加密货币钱包或私钥的情况,应该选择更加安全可靠的环境来生成和管理加密货币钱包。

恶意地址分析

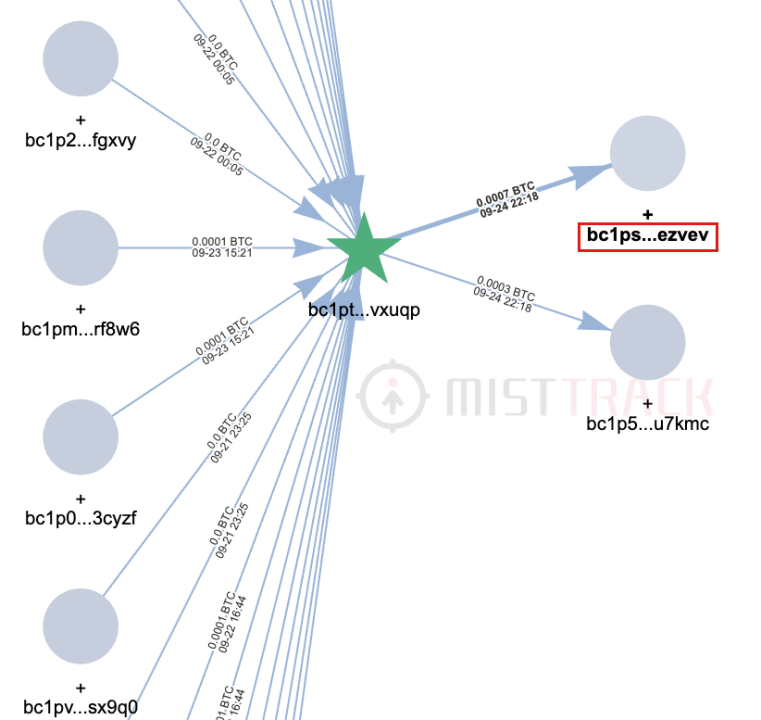

使用 MistTrack 分析发现,受害者 9 月 23 日转入了多笔 ATOM(据受害者描述有 98,000 个)到创建的 ARC20 钱包地址 “bc1pt046u0mew4yq83ftwrp3eqfalvf8d6g6lncnmnf3l4zaaalpl54qwvxuqp” 中,而这些代币在 9 月 24 日就被转入了黑客的地址 “bc1psanyvngxqgwxcssfwryl8mva7em4pmp37jcck2m67xtux8l887js7ezvev”。

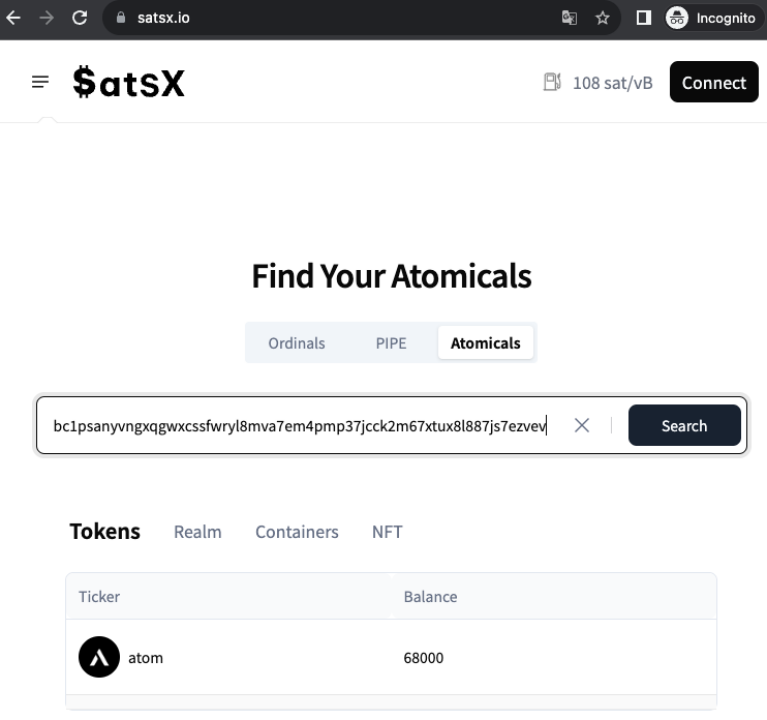

使用 https://satsx.io/ 查询,可以看到目前黑客盗取的 ATOM ARC20 代币还有 68,000 个没有被转移。

总结

本文讲解的这类攻击成本极低,攻击者只需掌握基本的搜索和扫描技能即可发起攻击。慢雾安全团队在此提醒,若不慎使用 Replit 生成钱包,请第一时间转移相关资金并删除敏感文件!并且,在陌生的 Web 平台上使用生成的钱包或助记词时,请务必保持警惕,慢雾安全团队建议用户选择经过安全审计且知名的钱包服务,以降低泄漏风险。

免责声明:作为区块链信息平台,本站所发布文章仅代表作者及嘉宾个人观点,与 Web3Caff 立场无关。文章内的信息仅供参考,均不构成任何投资建议及要约,并请您遵守所在国家或地区的相关法律法规。