Certik 没有发现 Rug Pull 项目的代码中有暗门,Web3 审计「作坊式」优于「规模化」

作者:北辰

封面:Photo by Towfiqu barbhuiya on Unsplash

今天有一个非常劲爆的新闻,昨晚 11 点才开启公售的 Merlin(一个 zkSync 生态的 DEX),到今天上午就发生了 Rug Pull,卷走了价值约 182 万美金的 LP 资产。

劲爆的点不在于 182 万美金,而在于 Merlin 部署的代码刚刚通过了 Certik 的审计。

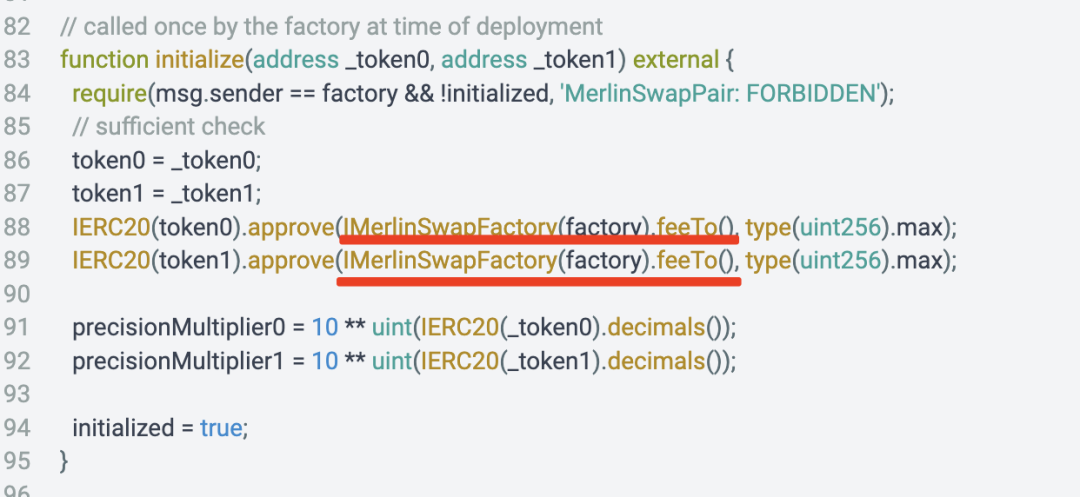

起初 LP 资产从 zkSync 被提取到了以太坊,外界还以为是遭到了黑客攻击,但当受害者检查了代码后,才发现原来合约本身就有问题。

这里直接援引 Twitter 博主 @ConnorRepeat 的分析结论——合约本来就允许 feeTo 地址(由开发者团队管理的手续费地址)最大限度地提取 LP 代币(token0、token1)。

不过 Merlin 团队坚决否认他们是 Rug Pull,称正在分析此次漏洞事件。Certik 也称他们的初步调查结果指向了私钥管理,而代码审计不能防止私钥问题。

总之,他们都对「代码中有暗门」这件事是视而不见、避而不谈、顾左右而言他……

对于 Merlin 来说,无论是因为私钥被泄还是主动 Rug Pull,其实二者没有任何区别。因为这就像一家中心化交易所在用户条款中声明「平台有权提取用户所有资金」并且用户的资金确实被提取了,那么负责人进监狱一点也不冤。

不过我们还是把关注点放在 Certik 以及 Web 安全赛道。

作为占据 70% 市场份额的 Web3 安全公司,Certik 最大的优势是便宜。我们可以从极客公园正好是今天发布的 《对话 Web3 安全超级独角兽 CertiK:「誉满天下,谤满天下」》来一窥究竟。

“我们报价可以到压到几万甚至几千美金(对于简单合约)一次,把 Web3 安全审计的费用降低了 90% 以上,并且还在继续降低。“

而廉价是建立在规模化服务的基础上。简单来说就是 Certik 创造了一套安全引擎,用机审来提高效率。“我们只是不让安全专家简简单单地直接读源代码。”

问题是,这套安全引擎是需要安全工程师标注来训练的,它无法检测出未被标注过的类型的风险,这在迭代速度非常快的 Web3 行业里非常冒险。

Certik 没发现这次 Merlin 的 Rug Pull 事件当然是偶然事件,但至少说明 Certik 的安全工程师在标注漏洞时,没想到会有开发者头铁到直接在代码中设置 feeTo 地址最大限度地提取 LP 代币……

不过 Certik 的这种审计模式导致安全率降低以及暴雷事件增多(毕竟订单 7 也多)是必然的事情,就像一座城市的雾霾一定会增加肺病的概率,只是具体落在哪些人身上是随机的。

Web3 安全公司 Numen 创始人 Chris 向链茶馆表示,“无论是 Web3 还是互联网,安全从来就不是一个点,而是一个面,即使合约、公链、钱包经过审计,但网站、办公网、服务器、PC 甚至物理安全等任何一个出现问题,都有可能被黑客控制系统,从而窃取资产,所以最终的主战场一定是实时的安全威胁检测和防御。”

慢雾创始人余弦在 Twitter 上表示,“做区块链安全这行当,赚钱能力很重要,有敬畏之心更重要。如履薄冰、如临深渊…这八个字非常适合这个行当,撕开「繁华」的面纱,你看到的一定是黑暗森林”。

最后我发表一下作为外行的总结(可喷):

尚处早期的 Web3 行业,依旧需要作坊式的安全审计公司,像侦探那样去定制化地发现代码中隐藏的漏洞,而不是用现成的模板去按图索骥(这个更适合已经完全成熟了的领域)。

这场猫鼠游戏才刚刚开始!

免责声明:作为区块链信息平台,本站所发布文章仅代表作者及嘉宾个人观点,与 Web3Caff 立场无关。本文内容仅用于信息分享,均不构成任何投资建议及要约,并请您遵守所在国家或地区的相关法律法规。