保持对一切的怀疑之心

原用标题:保护你的钱包!假钱包全景追踪

前言

小 A 最近收到了交易所活动的短信,于是小 A 在浏览器输入 “xx 钱包官方”,点进排在首位的链接,下载 App-创建钱包-转入资产,一气呵成。没一会,小 A 收到了转账成功的通知,他钱包 App 里的余额——价值 1000 万美元的 ERC20-USDT——都化为零了。小 A 后来才意识到,这个 App 是假的,自己下载到钓鱼 App 了。

慢雾于去年 11 月 24 日发布了关于假钱包黑产的分析报告——慢雾:假钱包 App 已致上万人被盗,损失高达十三亿美元,可想而知,随着时间流逝,直到今天的被盗损失会是多么令人惊讶。

分析

今天我们从大数据侧分析,到底有多少假钱包。

1、MetaMask 是目前全球最大的浏览器插件钱包。2021 年 4 月,MetaMask 母公司 ConsenSys 表示,MetaMask 钱包的月活用户量超过 500 万,在 6 个月内增长了 5 倍,而 2020 年 MetaMask 官方也曾宣布其较 2019 年的月活同比增长了 4 倍,用户量超 8000 万。

MetaMask 如此海量的用户数自然是黑产的第一目标,我们来看看有多少冒牌 MetaMask:

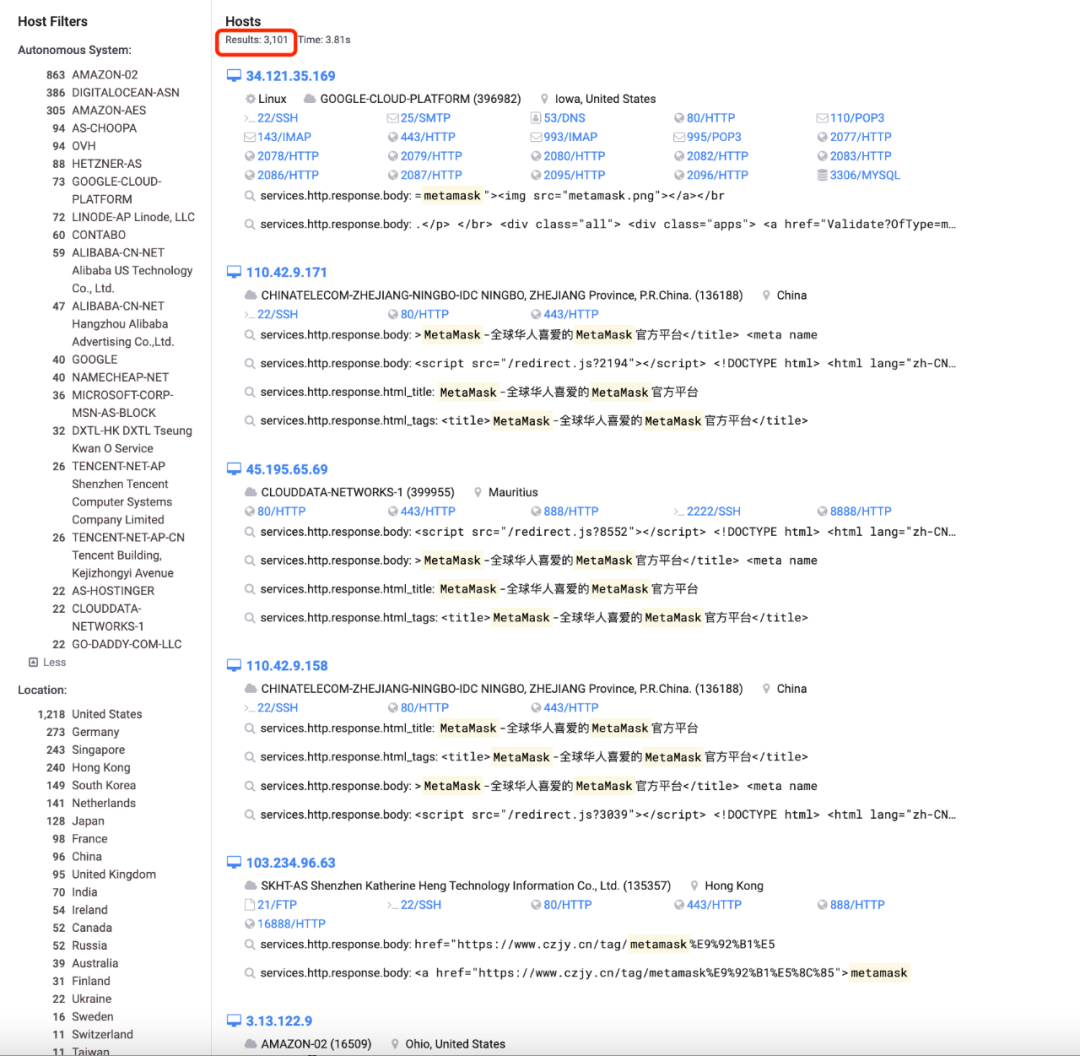

首先,通过专业的浏览器搜索:

查找结果显示有 20,000 + 的相关结果,其中 98% 的 IP/域名都是虚假诈骗链接。

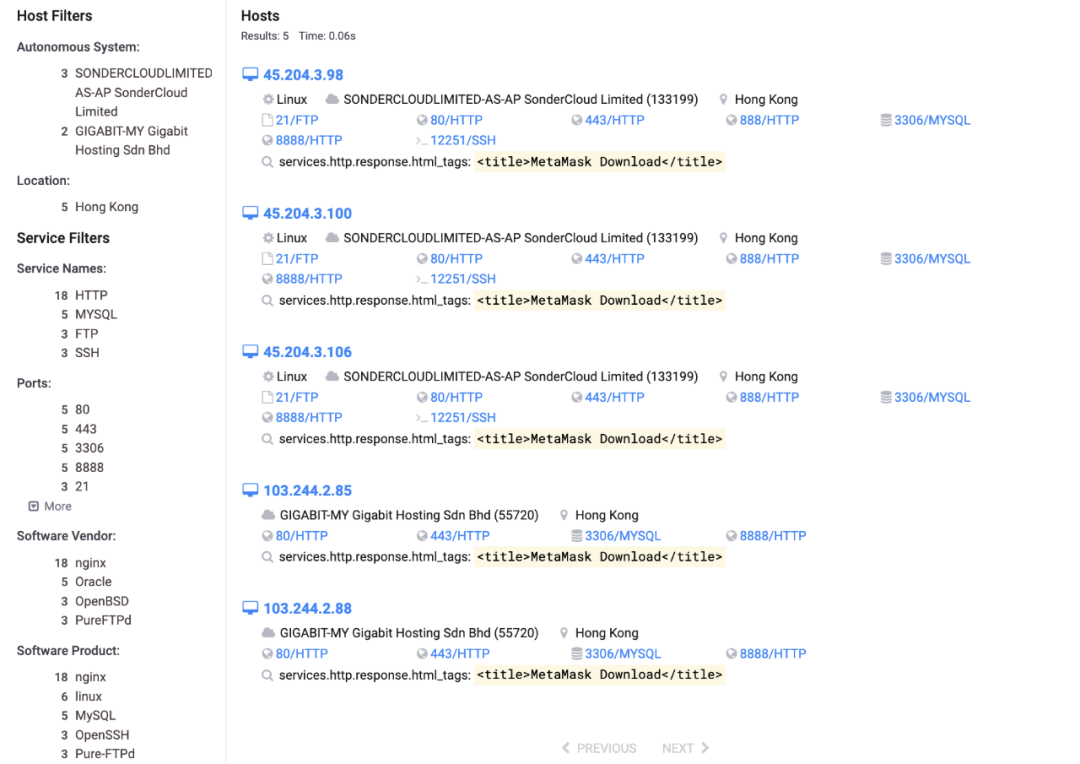

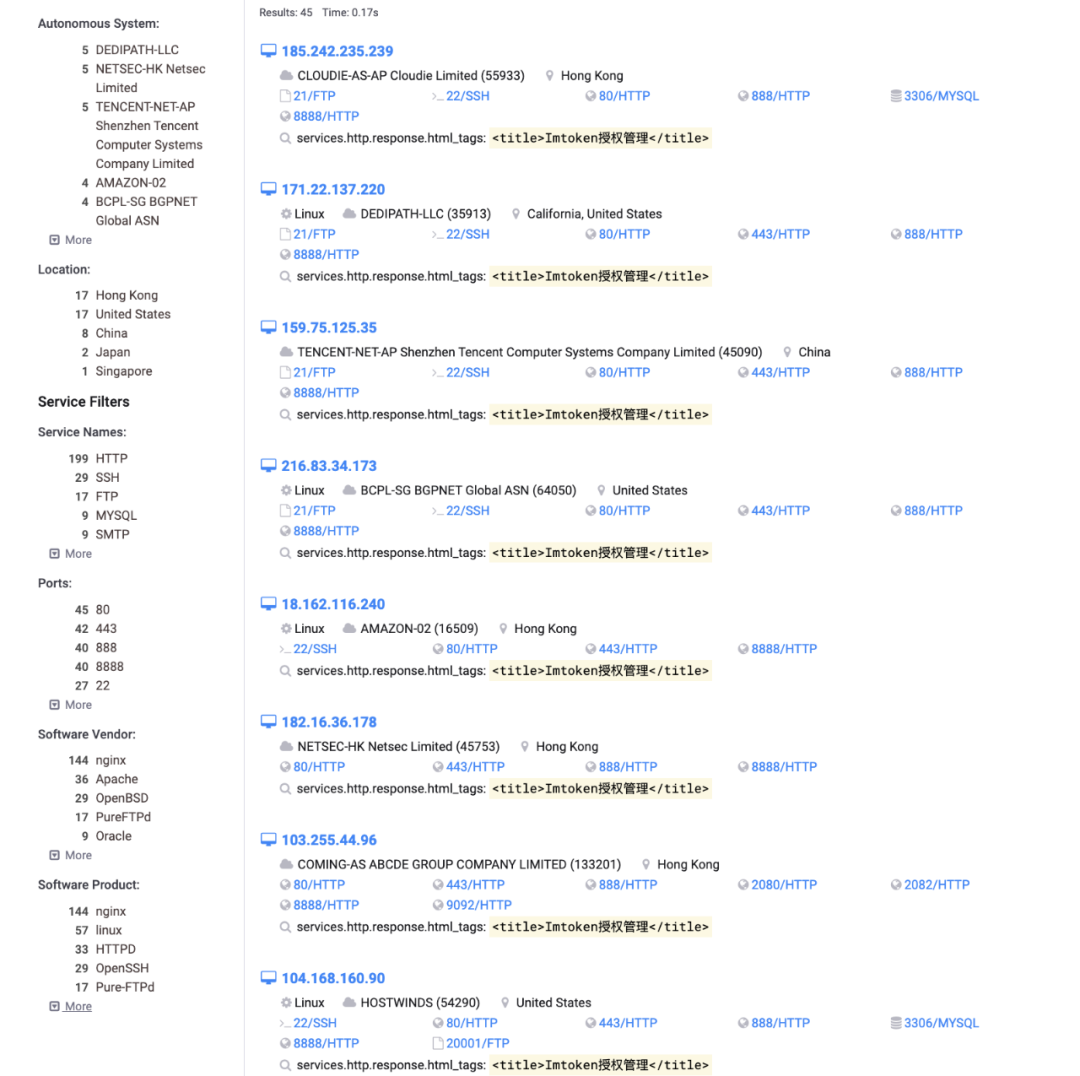

进一步追踪,比如查找 MetaMask Download:

一眼看去,都是钓鱼网站,而且熟悉安全的人应该都知道,888/HTTP、8888/HTTP 这类端口和服务是宝塔系统的默认配置,而宝塔的简单易部署属性导致大量黑灰产使用。以上相关的 IP/域名都是诱导用户访问、下载的虚假诈骗链接。

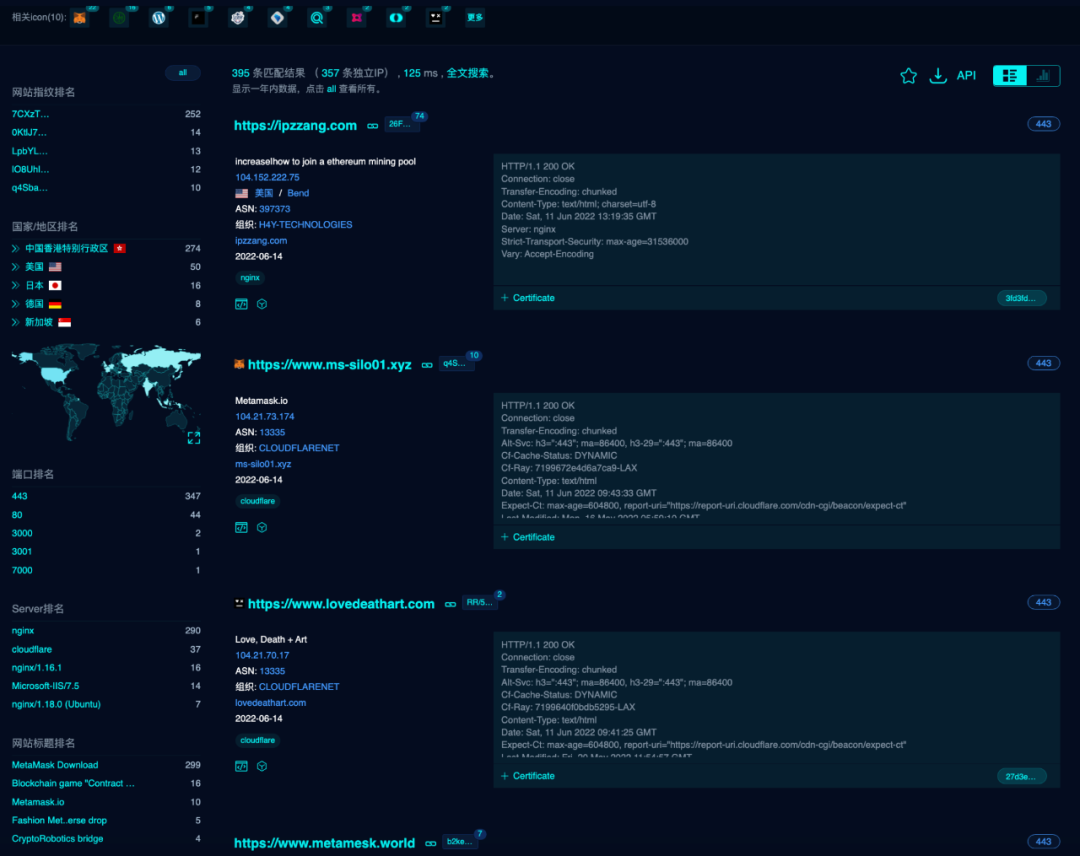

我们再进一步来看点有意思的。

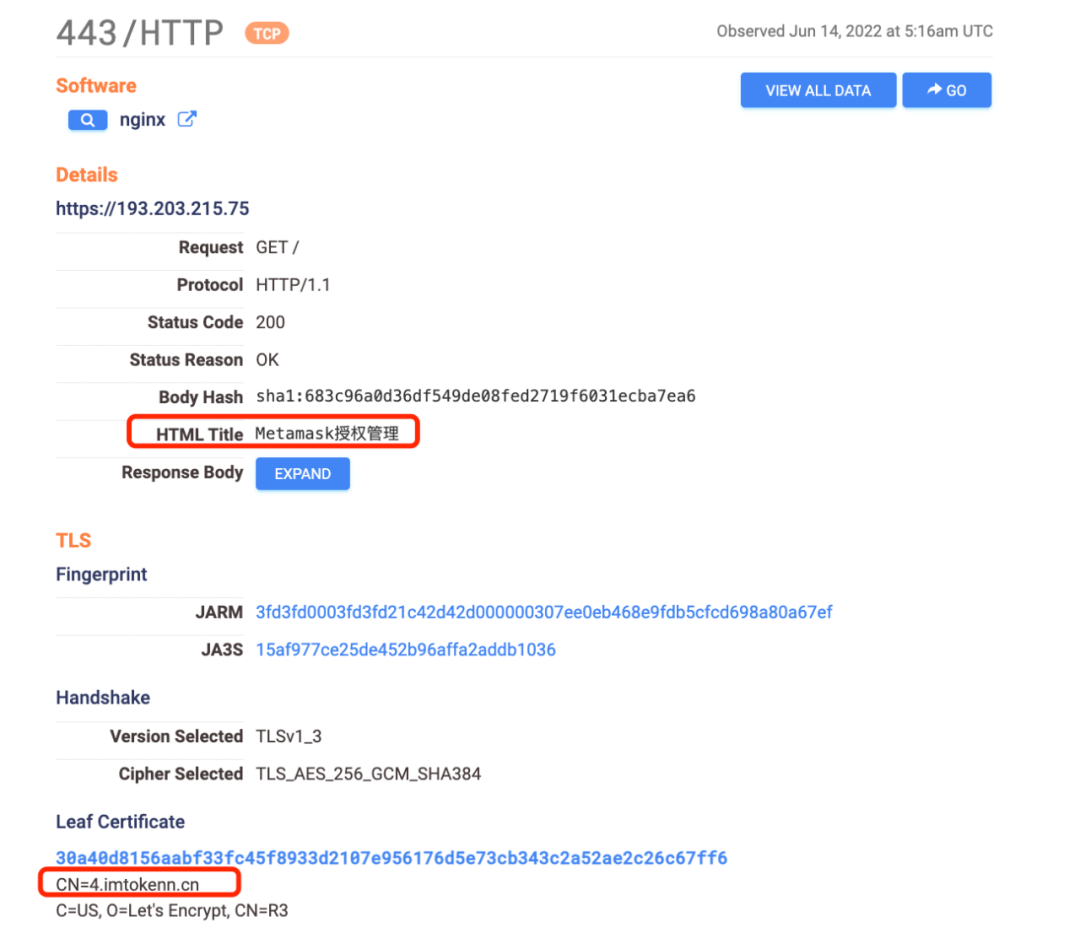

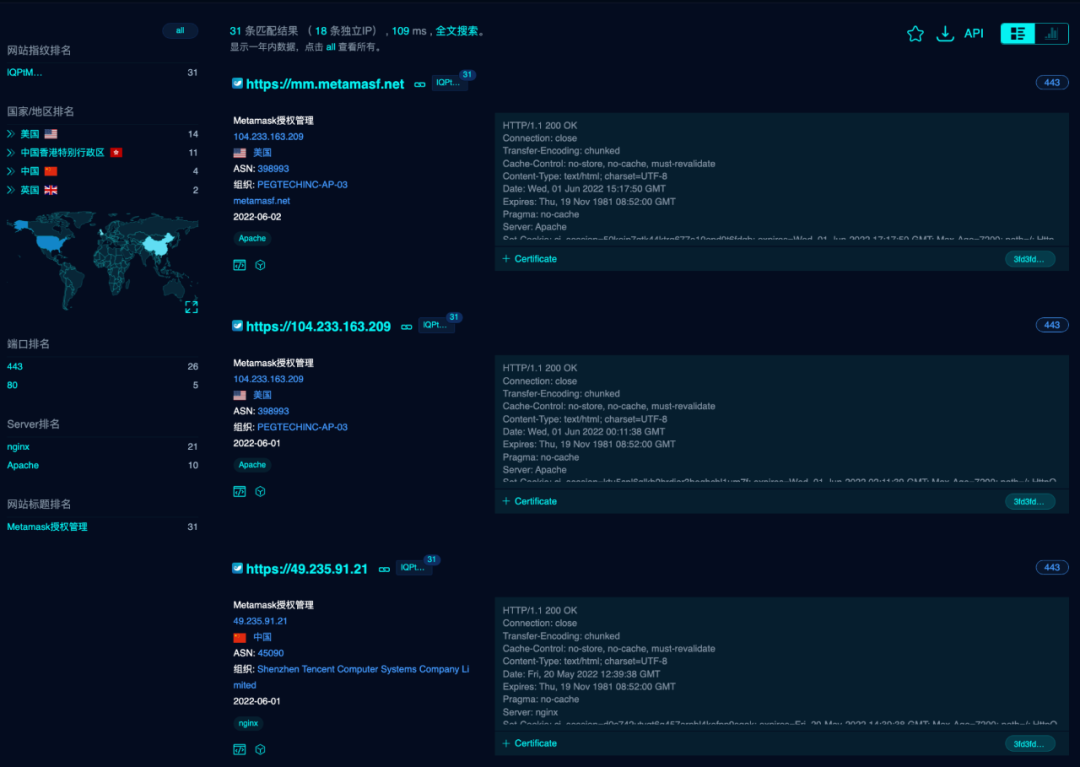

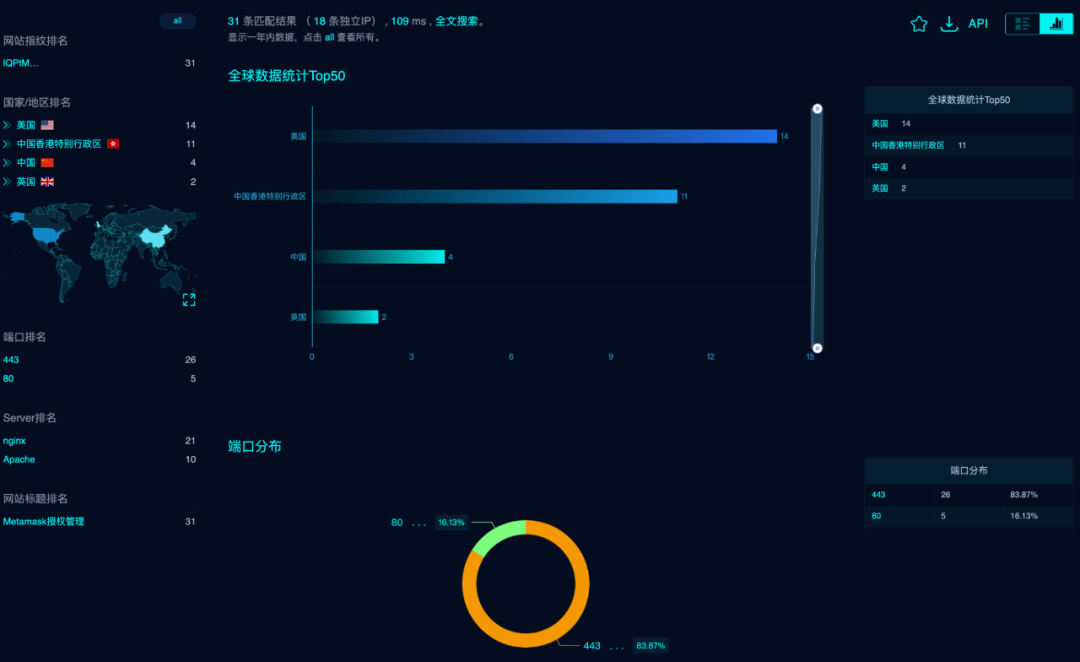

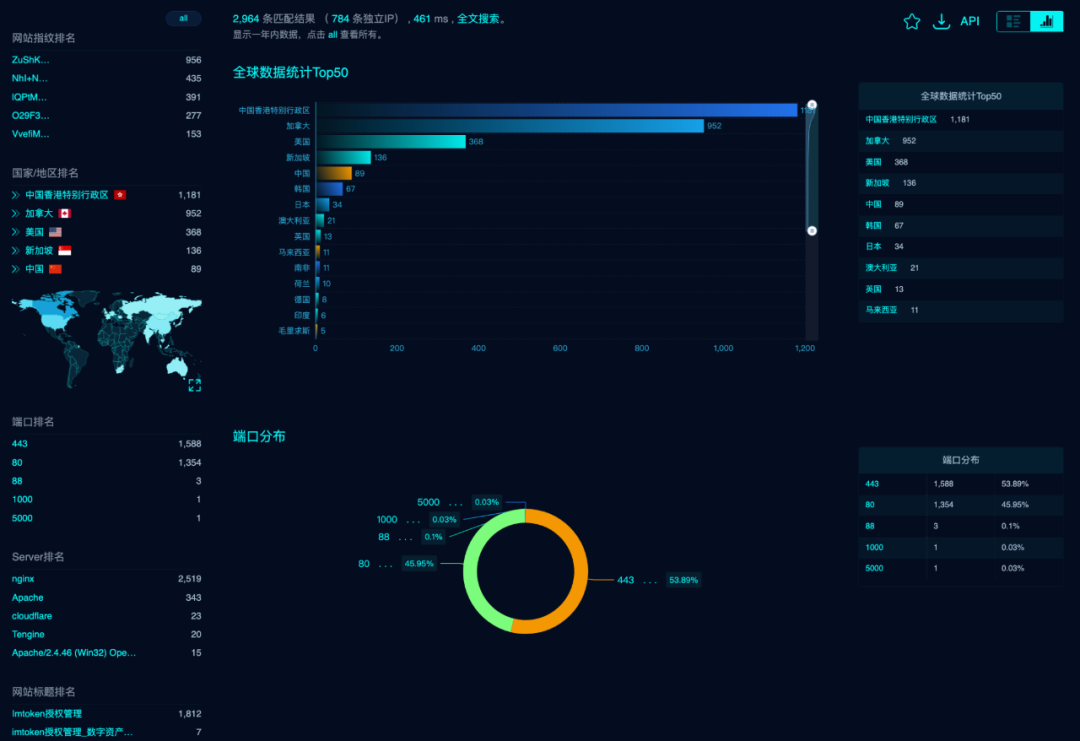

首先搜索:MetaMask 授权管理(黑灰产钓鱼的管理后台)

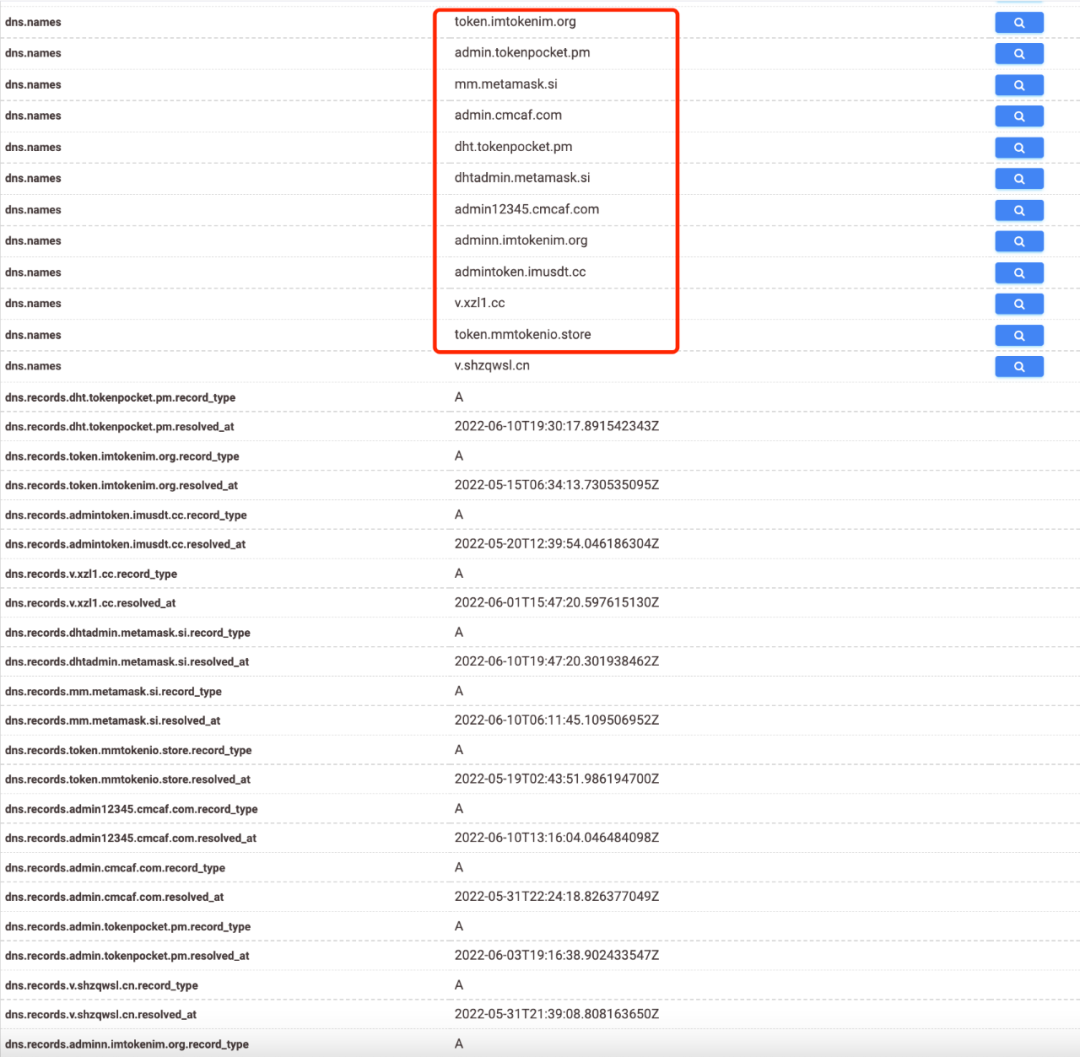

这些全都是黑产管理后台相关域名,我们顺手把域名也一起梭,部分抓到的域名及相关解析时间展示如下:

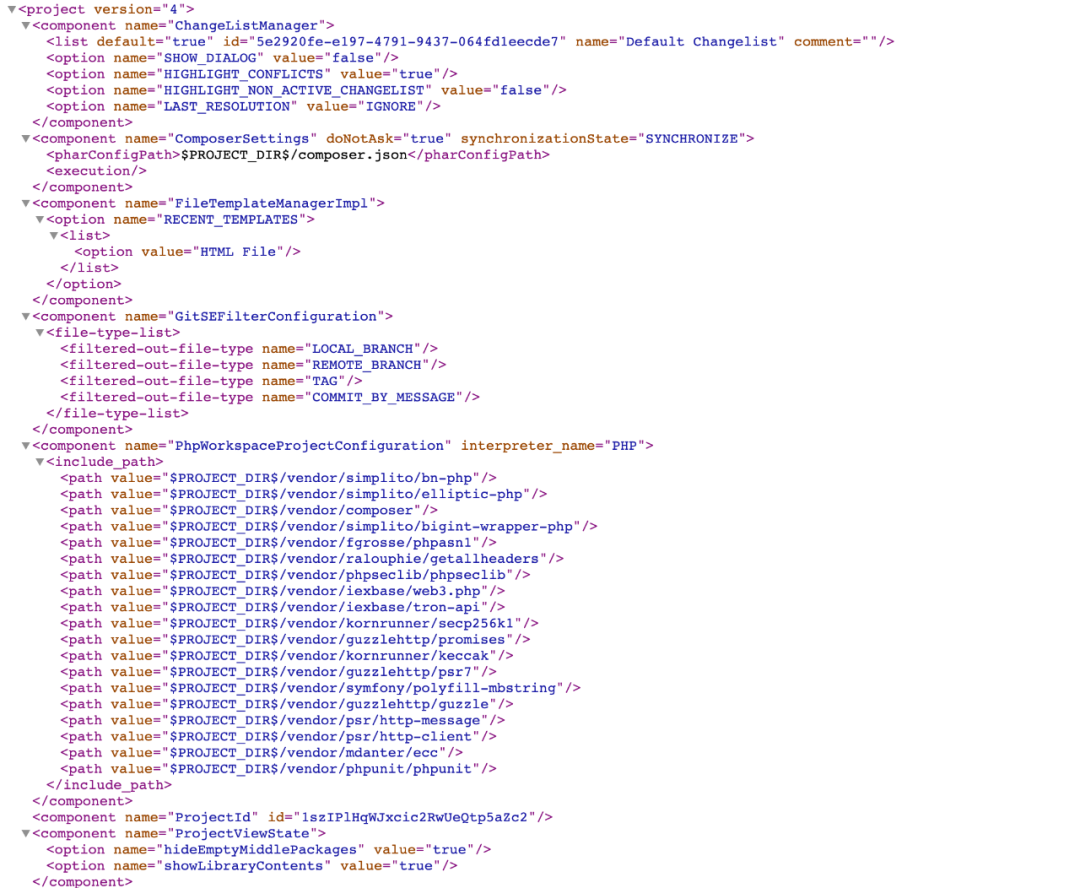

Vue+PHP 环境,部署方式如下:

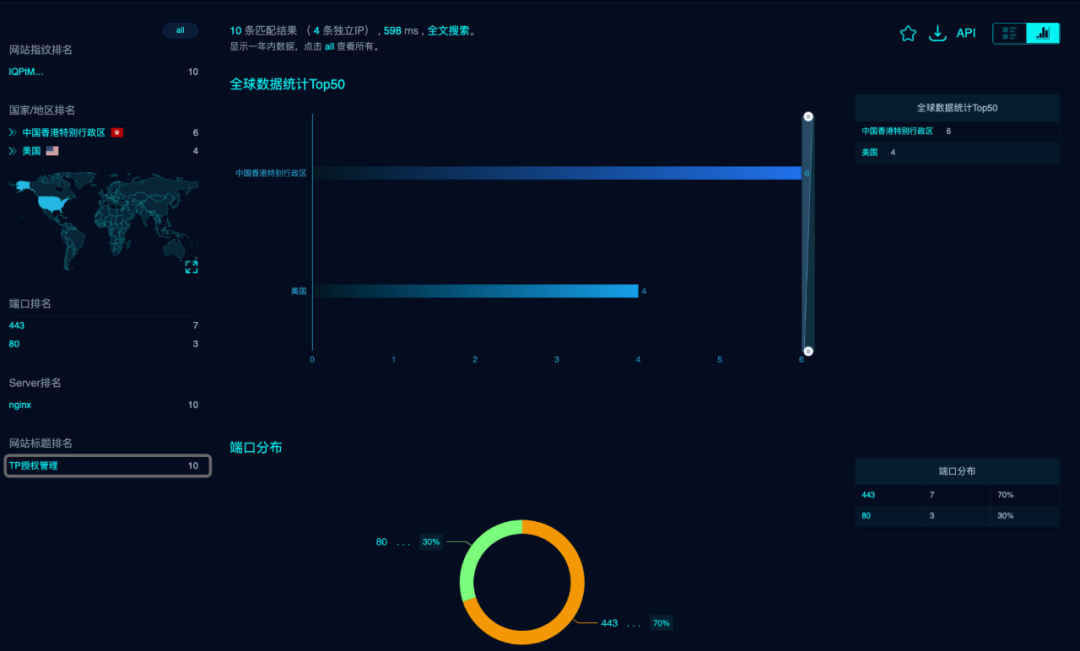

2、imToken 授权管理也是同样的方式:

TokenPocket 授权管理:

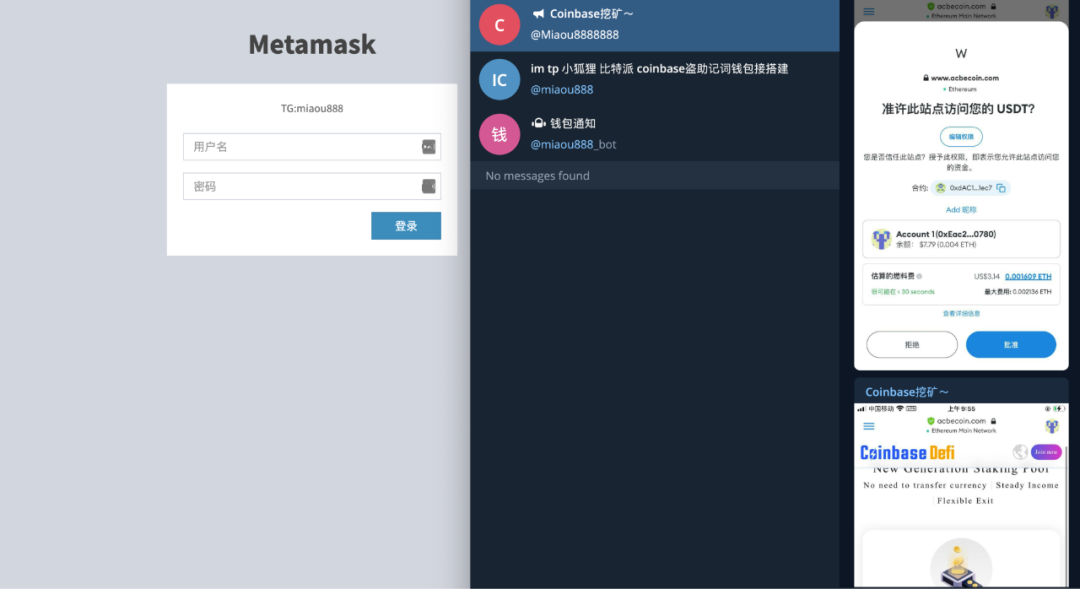

钓鱼后台:

后台相关的服务产业链:

3、后台获取到相关的受害人信息后, 攻击者通过提币 API 接口进行操作:

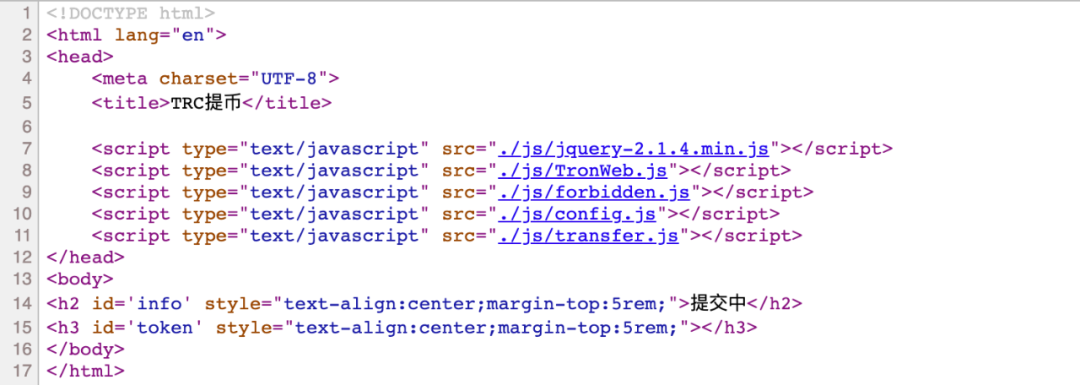

我们来看一下代码:

涉及到基础 Web 服务的 JS、配置 JS、转账 JS。

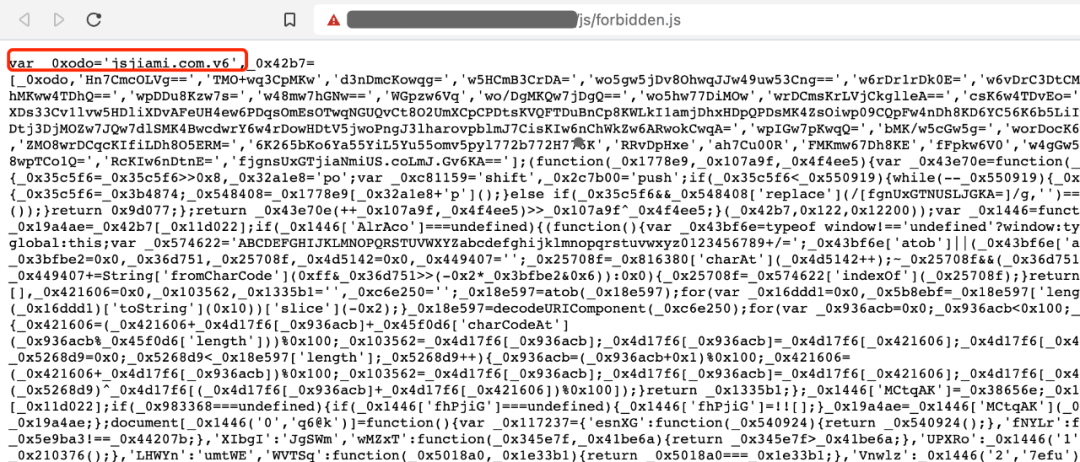

再看这条:var _0xodo='jsjiami.com.v6',不得不说,黑灰产已经超过大多数正规 Web 站点,人家已经在实施 JS 全加密技术。

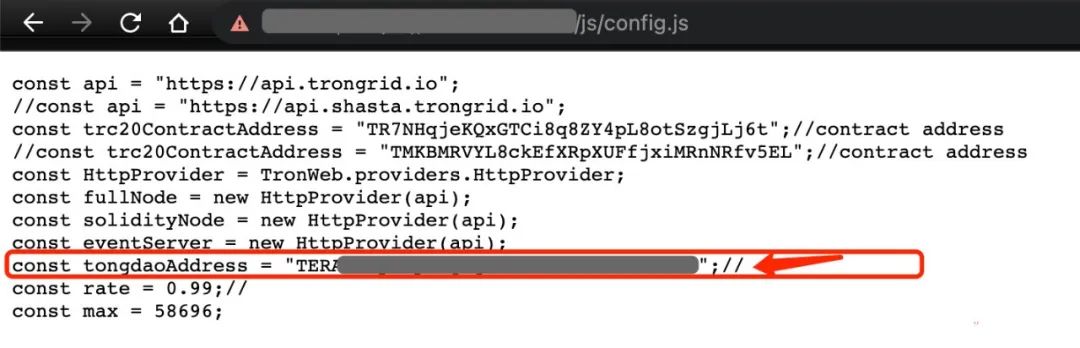

配置:

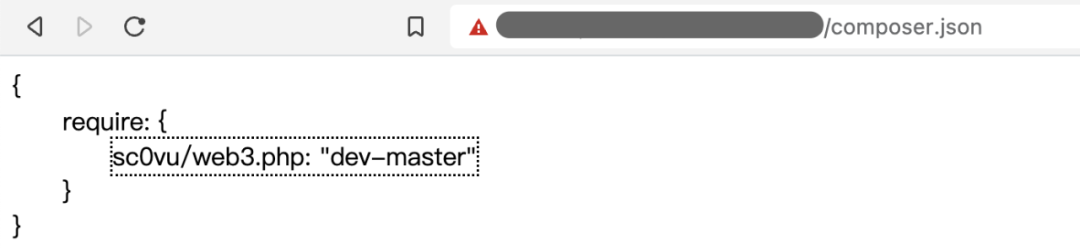

此处 sc0vu/web3.php: "dev-master" 是用于与以太坊和区块链生态系统交互的 php 接口系统。

分析后发现,攻击者获取到私钥等相关信息后,通过 api.html 调用,转移相关盗窃资产。此处不再赘述。

你以为这样就结束了?

你以为他们的目标只是伪造 MetaMask、imToken、TokenPocket 等钱包的钓鱼网站?

其实他们除了伪造市面上这些知名钱包外,他们还仿造并搭建了相关交易平台进行钓鱼,我们来看下:

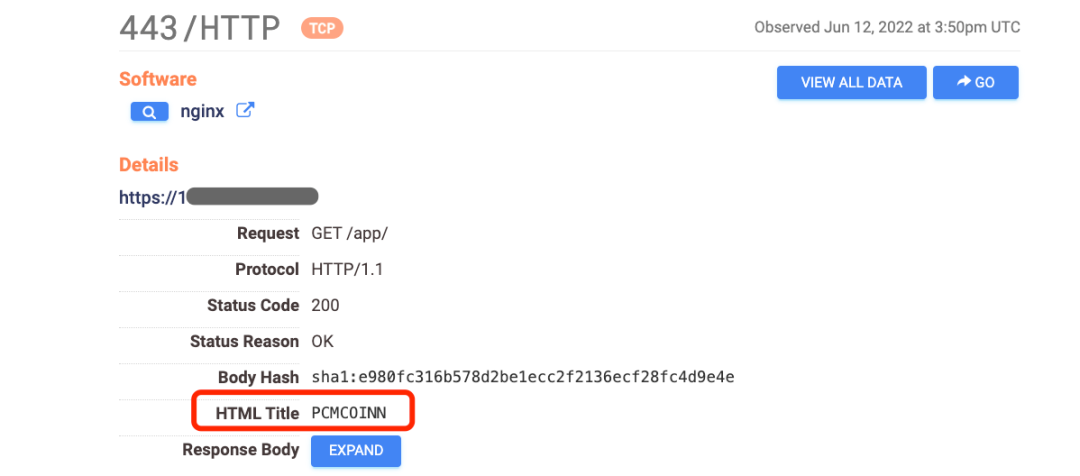

比如这个 IP 下,我们发现除了钓鱼页面、后台,还有其他信息:

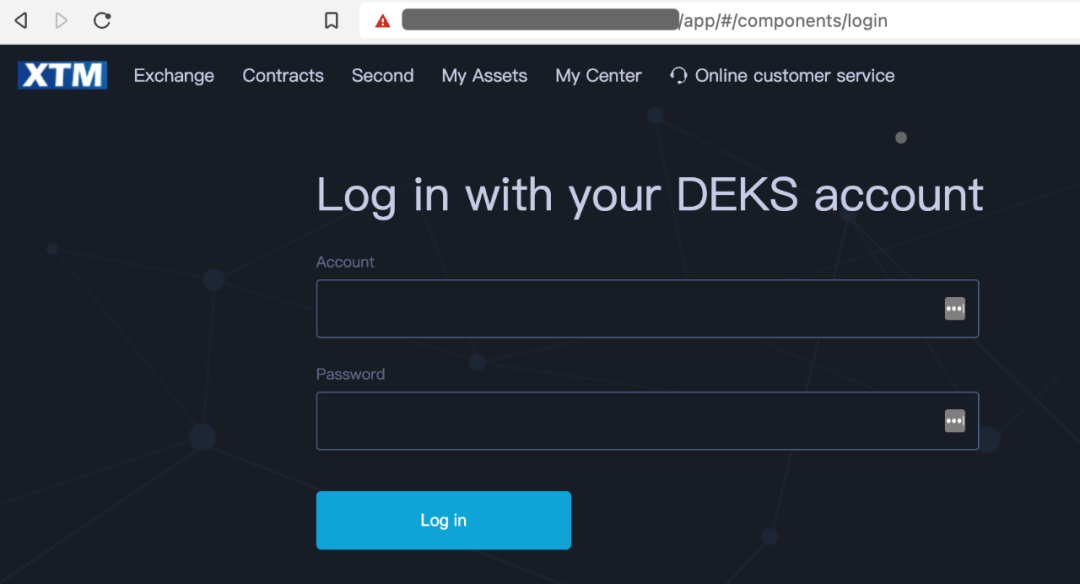

伪造的交易平台钓鱼站,而且还不止一个:

使用 Laravel 框架搭建的加密货币钓鱼平台:

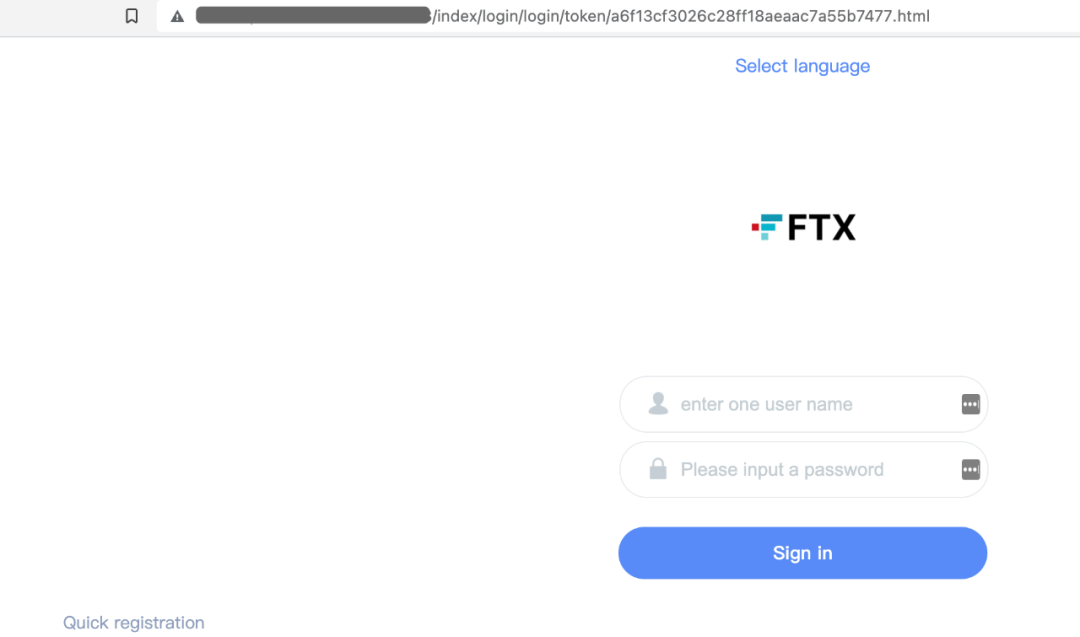

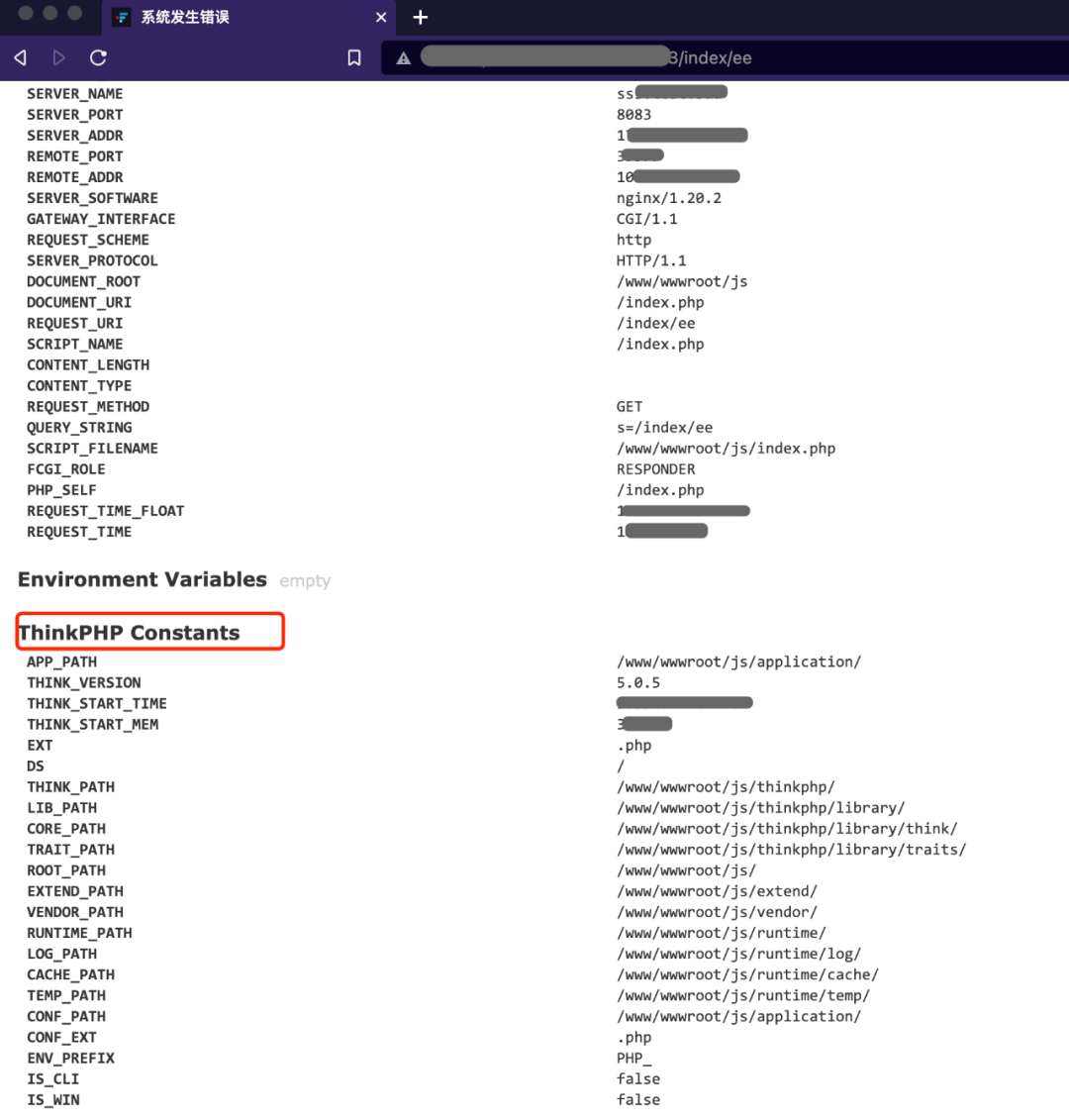

使用 ThinkPHP 框架搭建的仿 FTX 平台钓鱼站点:

再来看下 SaaS 版直接在线售卖的钓鱼诈骗模版:

骗子平台支持大部分主流的钱包(这里的钱包也是他们伪造的)

针对加密货币、NFT 的钓鱼诈骗产业链已十分完备,专业 SaaS 服务,快速部署,立马上线。

进一步侦查发现相关的后台管理系统,如下图是云桌面式的管理后台,用来控制交易平台相关信息:

分类清晰功能齐全,黑灰产的先进与专业度已经远超想象。

总结

本文主要是从技术手段分析了诈骗钱包的全景,钱包钓鱼网站层出不穷,制作成本非常低,已经形成流程化专业化的产业链,这些骗子通常直接使用一些工具去 copy 比较出名的钱包项目网站,诱骗用户输入私钥助记词或者是诱导用户去授权。建议大家在尝试下载或输入之前,务必验证正在使用网站的 URL。同时,不要点击不明链接,尽量通过官方网页或者官方的媒体平台下载,避免被钓鱼。

免责声明:作为区块链信息平台,本站所发布文章仅代表作者及嘉宾个人观点,与 Web3Caff 立场无关。本文内容仅用于信息分享,均不构成任何投资建议及要约,并请您遵守所在国家或地区的相关法律法规。