Zoth 的两次攻击事件不仅是其安全体系的崩盘,更是对整个 RWA 和 DeFi 行业的警钟,830 万美元的损失源于权限管理和代理模式问题,凸显了技术与治理结合的必要性,建议 Zoth 及同类平台优化权限设计、强化审计并部署监控系统。

作者:链源科技 PandaLY

Zoth 是一家基于以太坊的 RWA 再质押平台,旨在通过 tokenization 连接传统金融与链上金融。然而,2025 年 3 月 21 日的黑客攻击导致其损失约 830 万美元,这是继 3 月 6 日 28.5 万美元失窃后的第二次重大安全事件。作为一家专注于区块链安全的公司,我们对这次事件的攻击的技术细节、成因进行了全面分析,以揭示权限管理漏洞的严重性及应对策略。

事件背景

Zoth 于 2023 年 1 月由 Pritam Dutta 和 Koushik Bhargav 创立,2024 年 8 月通过 4 百万美元融资推出其核心产品——ZeUSD 稳定币及 Zoth Tokenized Liquid Notes (ZTLN),获得包括 Borderless、Blockchain Founders Fund 等投资者的支持。其目标是通过再质押机制为传统金融资产(如美国国债、优质公司债券)提供链上流动性。然而,连续的安全事件暴露了其安全架构的薄弱环节。

- 首次攻击(3 月 6 日)

攻击者利用 Uniswap V3 流动性池漏洞,铸造无足够抵押的 ZeUSD,窃取 28.5 万美元。

- 第二次攻击(3 月 21 日)

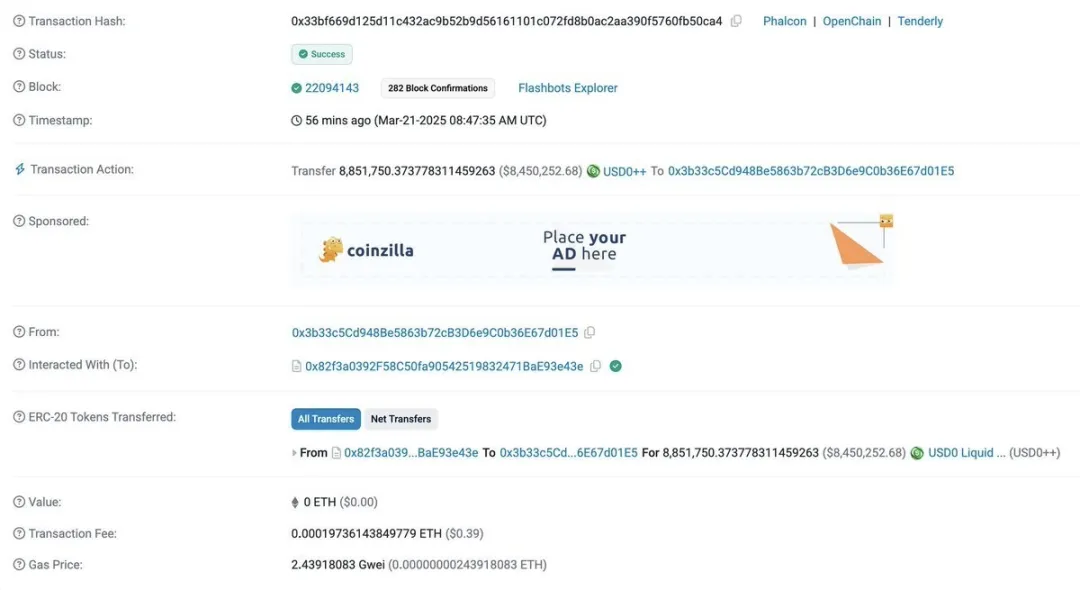

攻击者通过获取管理员权限,修改了平台的智能合约逻辑,窃取了 845 万美元的 USD0++ 代币,后转换为约 4223 ETH,损失金额约 830 万美元。

累计影响:两次攻击损失总计 913.5 万美元,占 TVL 的 7.6%。

攻击技术细节

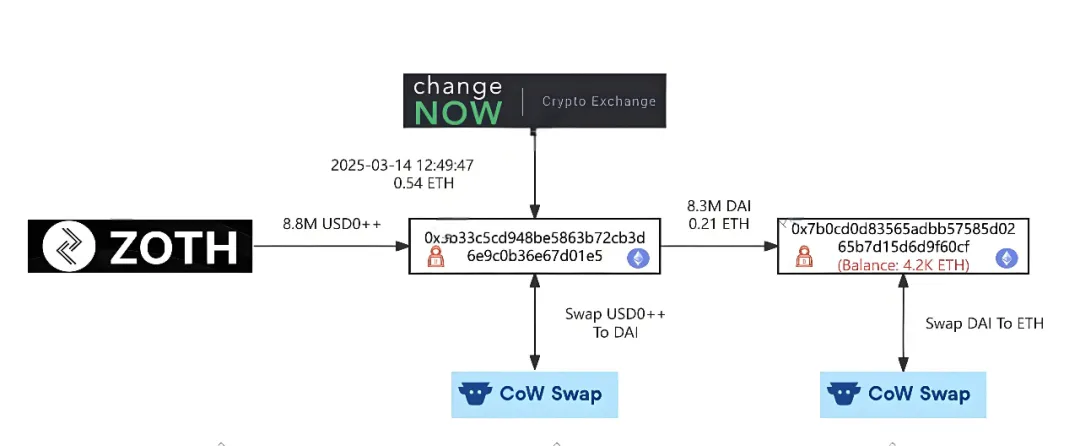

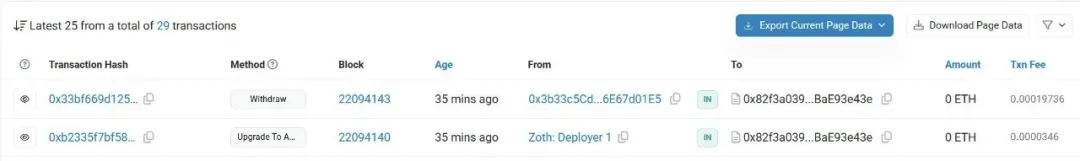

黑客夺取管理员权限,获得对 Zoth 部署者钱包的控制,随后升级代理合约:将 “USD0PPSubVaultUpgradeable” 替换为恶意版本,提取价值 840 万美元的 USD0++代币。 最后将被盗的代币兑换成 DAI 并转移到外部地址。具体操作如下:

1. 获取管理员权限

攻击的起点是攻破 Zoth 的部署者钱包(Deployer Wallet),这是管理智能合约升级的关键账户。可能的途径包括:私钥泄露:攻击者可能通过钓鱼攻击、社会工程学或恶意软件窃取了部署者钱包的私钥。例如,团队成员可能在不安全的设备上存储了私钥,或者被诱导泄露了凭证。内部威胁:可能性较低,但不能排除内部人员有意或无意泄露权限的情况。链上痕迹:链上数据显示,攻击者在数周前已开始尝试,可能通过监控 Zoth 的合约交互,寻找权限管理的弱点。

2. 升级代理合约

Zoth 使用了代理模式(Proxy Pattern)的智能合约架构,这种模式允许通过代理合约调用逻辑合约,并支持合约升级以修复漏洞或添加功能。本次攻击的目标是代理合约 “USD0PPSubVaultUpgradeable”:

权限验证绕过:正常情况下,只有管理员地址(即部署者钱包)可以调用升级函数(通常命名为 upgradeTo 或类似)。

攻击者利用已获得的管理员权限,调用了升级函数。

恶意合约部署:攻击者提前部署了一个恶意逻辑合约(地址标记为 “可疑地址”),其代码包含了未经授权的资金转移功能。链上分析显示,该恶意合约在攻击前已被创建,可能经过多次测试。

升级执行:攻击者在 3 月 21 日成功将 “USD0PPSubVaultUpgradeable” 的逻辑指向这一恶意合约。升级后,代理合约的调用被重定向到恶意代码,而非原始的安全逻辑。

3. 资产提取

恶意合约生效后,攻击者立即执行了资金提取:

提取 USD0++:攻击者调用恶意合约中的转移函数,从 Zoth 的隔离金库(Vault)中提取了价值约 845 万美元的 USD0++ 代币。USD0++ 是 Zoth 平台的质押资产,基于 Usual 协议发行,通常与美元挂钩。

资金路径:链上记录显示,攻击者在提取后迅速将 USD0++ 兑换为其他代币(可能是通过去中心化交易所如 Uniswap),最终转换为 4,223 ETH(约 830 万美元)。

4. 资金清洗

为掩盖踪迹,攻击者进行了资产转换和转移:

- 兑换为 DAI:USD0++ 首先被兑换为 DAI(一种稳定币)

- 转换为 ETH:随后,DAI 被兑换为 4,223 ETH,并转移到一个外部钱包。

5. 时间线与速度

准备阶段:链上数据显示,攻击者在数周前多次尝试失败,表明他们可能通过试错找到突破口。

执行阶段:从代理合约升级到资金转移,整个过程在 30 分钟内完成,显示出高度的预谋和自动化脚本的使用。

成因分析:权限管理漏洞的致命缺陷

管理员权限过于集中:

本次攻击暴露出 Zoth 在管理员权限管理上的严重漏洞。由于升级操作完全依赖单一或少数权限账户的安全防护,一旦这些账户的密钥泄露或被攻破,攻击者便能绕过系统安全措施,从而实施恶意合约升级。

升级流程缺乏多重审核与延时机制:

现有的合约升级机制中,缺乏多重签名(multi-signature)或时间锁(timelock)等防护手段,使得在管理员进行合约升级操作时,缺乏足够的实时监控和应急响应时间。这就为攻击者提供了短暂的攻击窗口,迅速完成资产窃取。

安全监控与预警机制不足:

尽管 Zoth 部署了部分监控措施,但在检测到异常升级操作后,未能及时阻断升级流程或进行有效的干预,导致黑客利用漏洞完成了攻击。系统对权限变更的实时监控及预警功能有待加强。

安全改进建议

针对本次事件,我们安全团队提出以下改进建议:

- 分散管理员权限

多重签名机制:引入多重签名合约,使合约升级及敏感操作需要多个独立实体共同确认,从而避免单点故障。

权限最小化原则:将管理员权限严格划分和限制,只允许执行必要的管理操作,降低权限滥用风险。

- 升级操作设置时间锁

延时机制:在合约升级前设置时间锁,使升级操作在生效前有足够的监控和干预窗口期,便于及时发现并阻断异常操作。

- 实时监控与预警系统

实时警报:建立完善的监控系统,对管理员权限变更、合约升级等敏感操作实时发出预警,并要求多方确认后再执行。

链上数据监测:加强链上行为分析,通过大数据分析及时识别潜在风险和异常交易。

- 完善安全审计机制

定期审计:与第三方安全机构合作,定期对智能合约和权限管理机制进行全面审计,及时发现并修复潜在漏洞。

应急响应预案:制定详细的应急响应预案,一旦发现异常立即启动事故处理流程,减少资产损失。

结语

Zoth 的这次安全事件再次验证了区块链领域中权限管理漏洞的致命风险。面对日益复杂的攻击手段和不断演化的安全威胁,平台必须不断加强内部安全机制,采用更为严格的权限管理和升级流程。同时,其它项目方也需要借鉴此次事件教训,推动标准化监管和安全防护技术的发展,以维护用户资产安全和市场健康发展。通过多重签名、时间锁、实时监控及安全审计等措施,我们相信可以大幅降低类似风险,为整个区块链金融生态构筑更加坚实的安全防线。

免责声明:作为区块链信息平台,本站所发布文章仅代表作者及嘉宾个人观点,与 Web3Caff 立场无关。文章内的信息仅供参考,均不构成任何投资建议及要约,并请您遵守所在国家或地区的相关法律法规。