及时回头亦是在管理风险。

作者:慢雾安全团队

背景

近期,一名受害者联系到慢雾安全团队,咨询 @pig_space 是否为慢雾员工。据了解,X 账号 @pig_space 假扮为 Web3 招聘人员,诱导受害者在电脑上安装恶意程序,随后,骗子接管了受害者的钱包和 X 账号。

慢雾安全团队收到消息后,第一时间展开分析并披露部分已知信息。

分析过程

@pig_space 自称还是慢雾的数据科学家,我们先通过骗子 X 主页挂的 Linktree 链接展开分析。打开骗子挂的 Linktree,得到了以下链接:

[1] https://referrals.linea.build/?refCode=2VPV86FK9s [2] https://debank.com/profile/0x386f55fddbadf4920cc35920902215fe7ce94808 [3] https://opensea.io/GotRekt69 [4] https://mirror.xyz/gotrekt.eth/collection

从链接 [2] 我们找到了地址 0x386f55fddbadf4920cc35920902215fe7ce94808,沿着这个地址我们又找到了另一个 X 账号 @gotRekt1337。

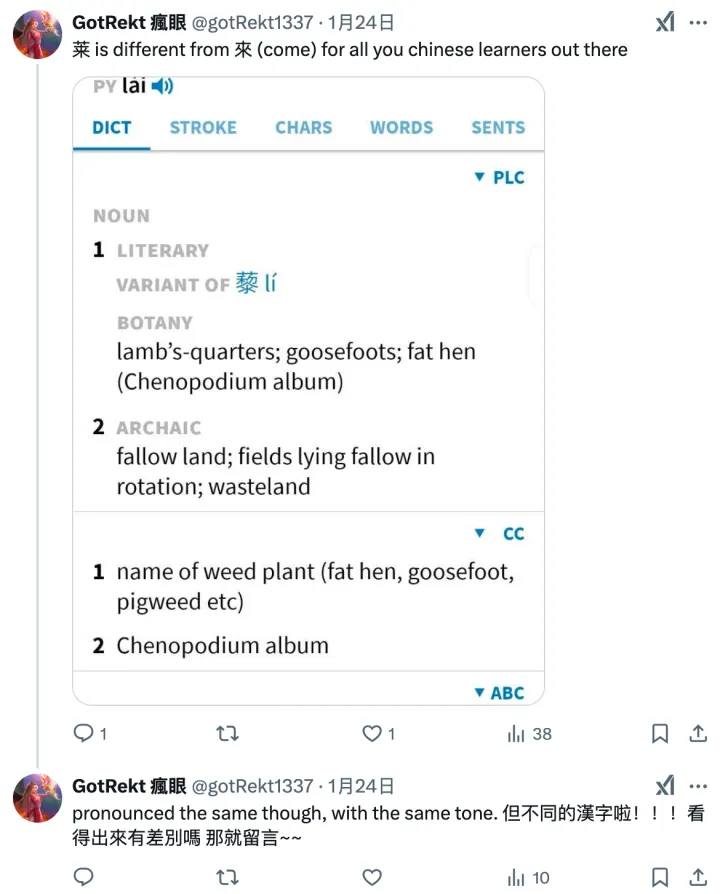

从这个账号常常回复他人推文的行为和内容来看,应该是 “活人” 运营的。而且,继续分析发现骗子曾使用过繁体中文。

在分析链接 [4] 的过程中,我们发现 @pig_space 也有使用繁体中文的情况。

使用链上反洗钱和追踪工具 MistTrack 分析地址 0x386f55fddbadf4920cc35920902215fe7ce94808,我们找到一些相关 ENS。

根据其中一个 ENS hexxed.eth 分享在链上社交平台 Warpcast 的内容,我们可以推断这名骗子的母语是中文。

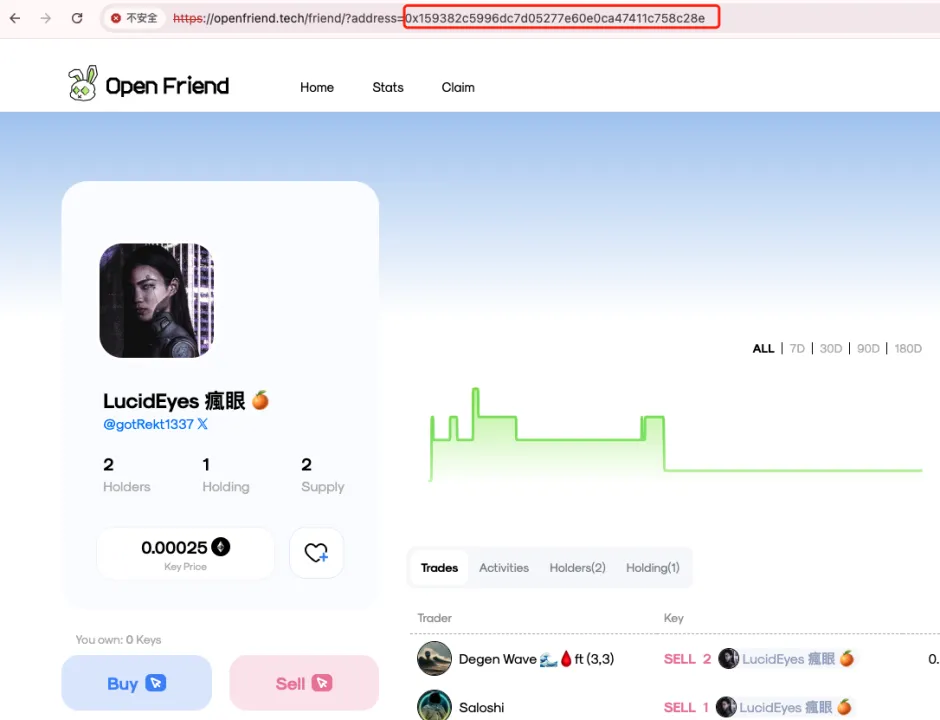

接下来,我们看看能从 X 账号 @gotRekt1337 中挖出什么来,在 Open Friend 上检索这个 X 账号,关联到了一个新地址:0x159382c5996dc7d05277e60e0ca47411c758c28e。

使用 MistTrack 查询该地址,发现该地址已被打上推特号为 @pig_space 的标签,从资金链路上看,0x159382c5996dc7d05277e60e0ca47411c758c28e 直接关联

0x386f55fddbadf4920cc35920902215fe7ce94808,而且地址 0x159 的手续费来源是 0x386,进一步证实了 @gotRekt1337 和 @pig_space 为一个人所有。

通过分析地址 0x386f55fddbadf4920cc35920902215fe7ce94808 关联的另一个 ENS formosalabs.eth,我们了解到这个实验室在加拿大:

官网:https://www.formosalabs.com/

地址:4789 Yonge Street (Suite 303) Toronto, Ontario, Canada

这条线索不能明确印证骗子和该实验室有强关联,不过,骗子此前在 Warpcast 分享过关于加拿大的一些信息,我们推断黑客现/曾居住在加拿大。

骗子还曾在 Warpcast 上对被盗的人表示过同情和鼓励。

再用 MistTrack 分析受害者提供的骗子地址 0x79246fc9fa5c8f7f1fa87abfc474035b85b31bad,该地址用到以下跨链桥及平台: Relay Protocol, cryptomus.com, WhiteBIT, Changelly, Chainflip, Across Protocol, Bridgers.xyz, THORChain, Kucoin 等,后续转移地址交易量比较大,此处不详细展开。值得注意的是,我们发现这起事件的洗币手法跟骗局套路不是一个水平,因此,团伙作案的可能性比较大。

写在最后

慢雾创始人余弦在 X 上公开对这名骗子发了警告提醒后,骗子选择了屏蔽。本文仅披露了部分调查结果,且受害者已寻求执法介入,以上线索及暂不方便公布的线索我们都将提供给执法单位,我们再次建议骗子尽快退还受害者的资金。风险管理这方面,需要勤学多练,比如不取不义之财,比如做好账号隔离,比如不要冒充安全公司的员工。当然,及时回头亦是在管理风险。

免责声明:作为区块链信息平台,本站所发布文章仅代表作者及嘉宾个人观点,与 Web3Caff 立场无关。文章内的信息仅供参考,均不构成任何投资建议及要约,并请您遵守所在国家或地区的相关法律法规。