本报告围绕 2025 年典型区块链安全事件与攻击手法、APT 组织活动趋势、资金洗钱模型演变以及全球监管执法进展进行了深入解析。

作者:慢雾科技

由于篇幅限制,本文仅罗列分析报告中的关键内容,完整内容可通过文末 PDF 下载。

一、概述

2025 年,区块链行业持续高速演化,宏观金融环境、监管不确定性与攻击强度叠加,使全年安全态势显著复杂。具体来看,黑客组织和地下犯罪高度专业化,朝鲜相关黑客频繁活跃,信息窃取木马、私钥劫持与社工钓鱼成为主要攻击手段;此外,DeFi 权限管理与 Meme 发行等多次引发大额损失,RaaS/MaaS 服务化降低了犯罪门槛,使无技术背景攻击者也能快速实施攻击。与此同时,地下洗钱体系不断成熟,东南亚诈骗集群、隐私工具与混币设施构成多层级资金通道。在监管方面,各国加速推进 AML/CFT 框架落地,多起跨境执法行动提升了链上追踪与资产冻结效率,监管逐步由单点打击转向系统化围堵,隐私协议法律边界也在重新定义,更加区分技术属性与犯罪用途。

在此背景下,本报告围绕 2025 年典型区块链安全事件与攻击手法、APT 组织活动趋势、资金洗钱模型演变以及全球监管执法进展进行了深入解析。我们希望本报告能够为行业从业者、安全研究人员、风控与合规负责人提供及时、结构化、具有洞察力的安全合规参考,提升对风险的识别、响应与预判能力。

二、区块链安全态势

根据慢雾区块链被黑事件档案库 (SlowMist Hacked) 不完全统计,全年共发生安全事件 200 起,造成损失约 29.35 亿美元。相比 2024 年(410 起,损失约 20.13 亿美元),尽管事件数量明显下降,但损失金额却同比上升约 46%。

(注:本报告数据基于事件发生时的代币价格,由于币价波动、部分未公开事件以及普通用户的损失未纳入统计等因素,实际损失应高于统计结果。)

安全事件概览

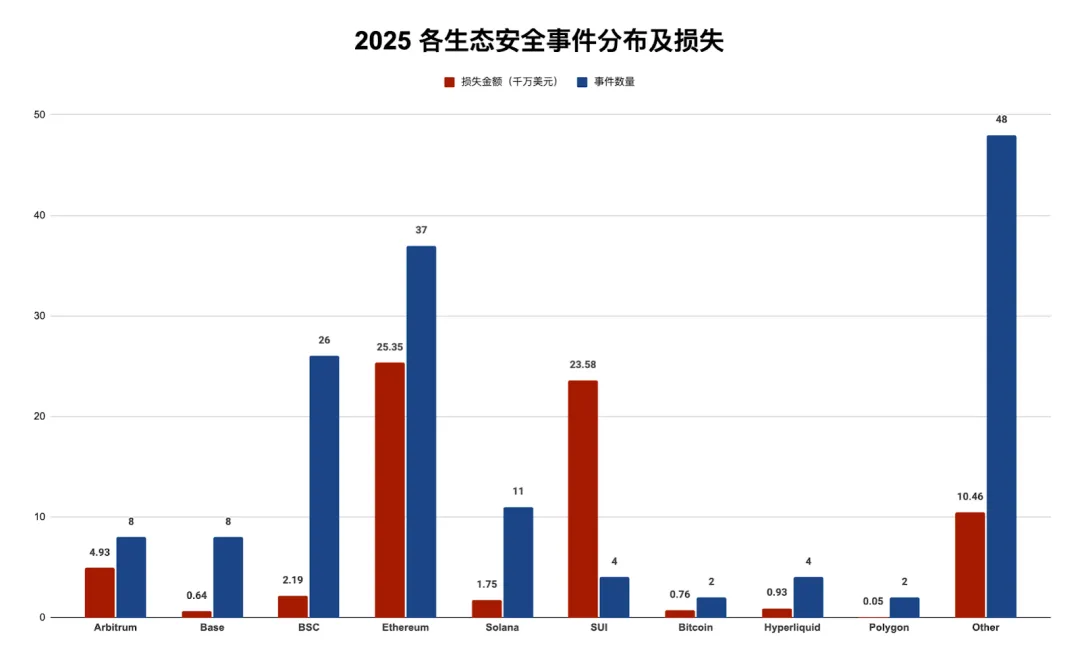

从生态分布来看,Ethereum 仍然是受攻击最为频繁、损失最为严重的生态,全年损失约 2.54 亿美元,占比显著领先;BSC 紧随其后,相关损失约为 2193 万美元;Solana 则位列第三,全年损失约 1745 万美元。

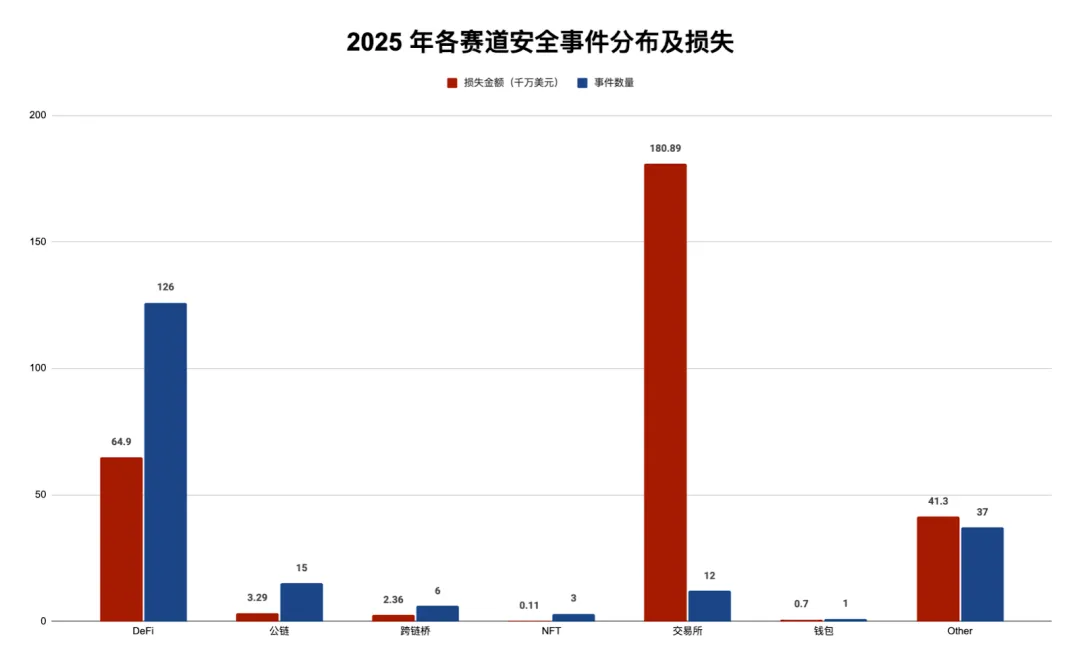

按项目赛道划分,DeFi 项目是最常遭攻击的领域:2025 年共发生 126 起安全事件,占全年总数约 63%,造成损失约 6.49 亿美元,相较 2024 年(339 起,损失 10.29 亿美元)下降约 37%。交易平台事件仅 12 起,却造成高达 18.09 亿美元损失,其中 Bybit 单次即损失约 14.6 亿美元,是全年最严重事件。

从事件的攻击原因来看,合约漏洞是主要诱因,共 61 起;X 账号被黑紧随其后,共 48 起。

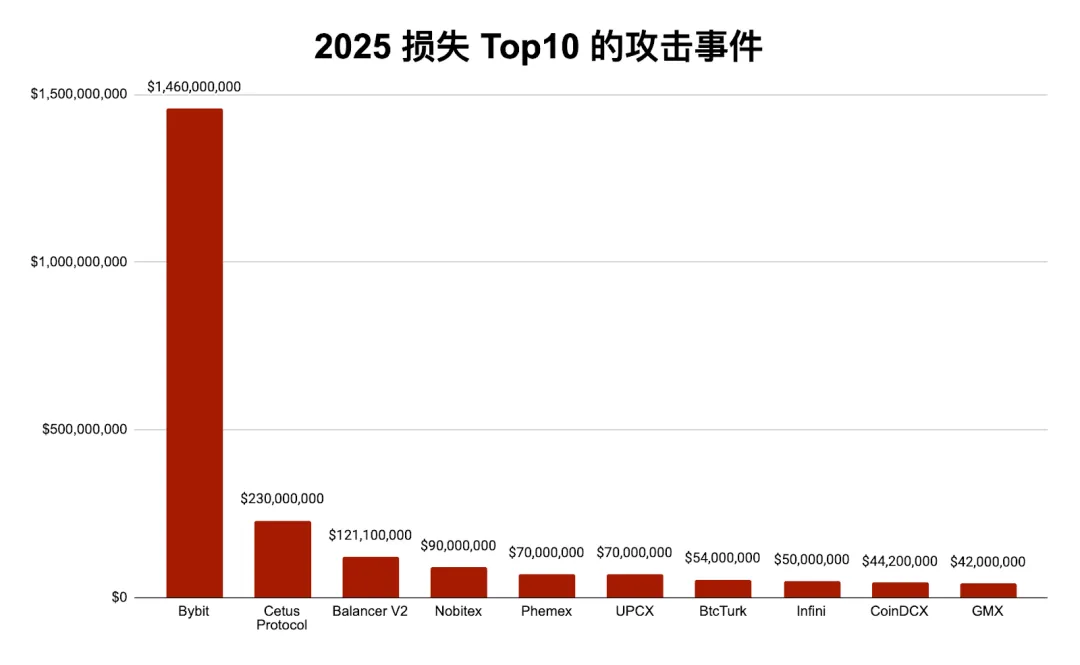

典型攻击事件

此节选取了 2025 年损失 Top10 的安全攻击事件。详情见文末的 PDF 文件内容。

欺诈手法

以下是 2025 年值得重点关注的几种典型或新型的欺诈手法。

- 钓鱼攻击

2025 年,钓鱼仍是最活跃的风险点之一,其攻击方式已从传统的仿站与假授权页面,演化为结合系统命令、钱包权限、协议特性甚至设备控制的复合手法。与以往直接索要助记词不同,如今的攻击更倾向通过 “引导式操作” 诱导用户在不知情的情况下亲自完成资产转移,手法更隐蔽、欺骗性更强,也显著扩大了受害范围。本小节重点介绍了四类典型的钓鱼模式,包括 ClickFix 钓鱼攻击、Solana 钱包 Owner 权限篡改、EIP‑7702 授权滥用,以及 Telegram“假 Safeguard” 骗局。

- 社会工程攻击

2025 年,社会工程攻击在区块链安全事件中呈现出明显的上升趋势,逐渐成为连接钓鱼、恶意软件和资产盗取的关键入口。此类攻击以 “操纵信任” 为核心,通过身份伪装、情绪施压和信息不对称,引导受害者主动配合完成高风险操作。攻击者往往并不急于直接盗取资产,而是通过多轮互动逐步建立可信形象,最终诱导受害者下载恶意程序、泄露私钥或将资产转移至攻击者控制的地址。本小节选取了三类典型社会工程攻击手法进行分析,包括招聘面试诈骗、假冒 “安全专家” 指导,以及伪造硬件钱包等。

- 供应链与开源生态投毒

2025 年软件供应链攻击在区块链安全领域中持续活跃,攻击者不再局限于直接入侵知名库或核心基础设施,而是转向开源项目、开发者工具与依赖分发链条,通过投毒代码的方式,实现对大量下游用户的间接攻击。这类攻击往往并不针对单一受害者,而是通过 “被信任的软件组件” 进行扩散,一旦触发,影响范围广、溯源困难,且极易与社会工程手段形成叠加。本小节针对 2025 年频发的几类投毒事件进行详细分析。

- 恶意浏览器扩展与扩展生态风险

浏览器扩展在 Web3 使用场景中几乎无处不在。无论是钱包插件、代理工具、安全辅助扩展,还是开发者日常使用的效率工具,它们普遍具备高权限、后台运行、自动更新等特性。一旦被篡改或恶意利用,往往能在用户毫不知情的情况下窃取数据,甚至直接造成资产损失。本小节总结了浏览器扩展在 Web3 场景中的安全风险,并结合典型案例进行了分析。

- 利用 AI 技术的攻击

随着生成式 AI 在过去两年加速普及,攻击者也开始将其纳入诈骗与攻击链条。与传统工具相比,AI 在文本、语音合成、图像与视频生成上的能力显著降低了诈骗成本,攻击不再依赖粗糙的话术或明显异常的行为,而是通过高度拟真的内容、连贯的交互和精确的对象选择,使受害者在心理层面更难察觉风险。本小节总结了生成式 AI 在加密资产及企业安全场景中被滥用的风险。

- 资金盘诈骗

2025 年,资金盘依旧是数字资产诈骗中最具扩散性的模式之一,与传统庞氏不同,新一代项目更倾向于披上 “区块链金融”“大数据技术”“国际交易平台” 的外衣,以层级返佣的方式快速扩张。本小节总结了 2025 年典型数字资产资金盘案例——鑫慷嘉 DGCX 的运作模式与风险特征。

三、反洗钱态势

本节主要涉及反洗钱及监管动态、资金冻结 / 归还数据、网络犯罪组织与地下网络生态三部分内容。

反洗钱及监管动态

- 执法与制裁行动

2025 年,全球加密资产领域的执法与制裁行动显著升级。各国监管与执法机构不再仅限于发布政策或合规指引,而是通过冻结资产、制裁实体、刑事起诉以及跨国联合行动,直接干预加密洗钱、诈骗、制裁规避及非法融资等关键环节。从交易所到基础设施服务商乃至个人链上地址,执法覆盖范围不断下沉并持续扩大。本小节重点从四个方面展示 2025 年的执法动态:打击恶意软件、暗网与网络犯罪基础设施;加密交易所 Garantex 的重点监管与刑事追责;针对诈骗、庞氏与 “杀猪盘” 犯罪网络的联合行动;以及加密服务合规失范与非法经营的处罚案例。 - 监管政策

2025 年,全球加密资产监管进入结构化与体系化推进阶段。各国政策逐步从过去的 “试探式监管” 过渡到 “明确规则落地与统一框架建设”。合规被普遍视为加密市场发展的前提,税务透明、AML/KYC、托管安全、信息披露成为政策高频关注点。本小节整理了 2025 年各国监管政策动态,具体条目可详见文末附录 PDF。

资金冻结 / 归还数据

在慢雾 InMist Lab 威胁情报合作网络的大力支持下,2025 年慢雾 (SlowMist) 协助客户、合作伙伴及公开被黑事件冻结/追回资金约 1,929 万美元。

2025 年,Tether 共冻结 576 个 ETH 地址上的 USDT-ERC20 资产,Circle 共冻结 214 个 ETH 地址上的 USDC-ERC20 资产。

2025 年遭受攻击后仍能收回或冻结损失资金的事件共有 18 起。在这 18 起事件中,被盗资金总计约 19.57 亿美元,其中将近 3.87 亿美元被返还/冻结,占 2025 年总损失的 13.2 %。

网络犯罪组织与地下网络生态

- 朝鲜黑客

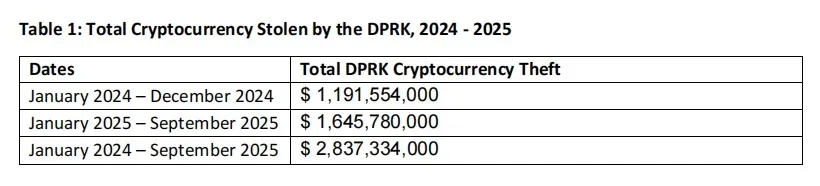

根据 MSMT 于 2025 年发布的研究报告,自 2024 年 1 月至 2025 年 9 月期间,朝鲜相关黑客组织通过攻击全球范围内的加密货币交易所、钱包服务商、多签基础设施及 Web3 生态相关企业,累计窃取至少 28.37 亿美元的加密资产。其中,仅 2025 年前九个月的盗取金额即达到约 16.45 亿美元,刷新历史纪录。

本小节总结了朝鲜黑客在 2025 年的活动特征、主要组织结构与角色分工、核心攻击手法与重点目标,以及资金洗钱与链上流转的 “工业化流程”,并进一步揭示其借助 IT 外包与 “合法就业洗钱” 形成的隐蔽资金输入模式。

- 钓鱼 Drainer

本小节由我们的合作伙伴 —— Web3 反诈平台 Scam Sniffer 撰写,在此表示感谢。本小节仅分析 EVM 生态中 Wallet Drainer 钓鱼攻击的最新趋势,帮助从业者和用户更好地保护资产。

总损失:$8385 万,受害者 106,106 人—— 较 2024 年分别下降 83% 和 68%。

最大单笔被盗:$650 万,通过 Permit 签名(9 月)。

主要签名类型:Permit 仍是主导;EIP-7702 恶意签名在 Pectra 升级后出现,8 月有 2 起大额案例。

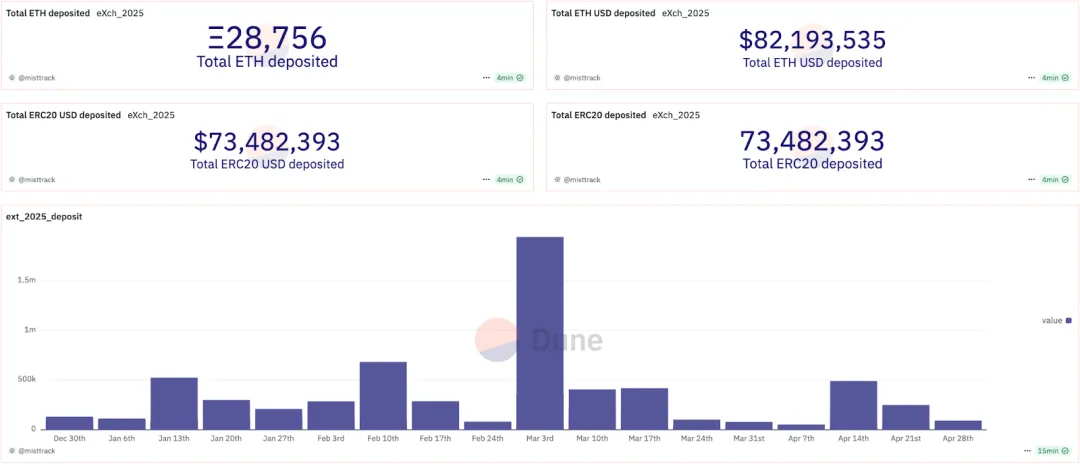

- Huione Group

随着东南亚地区的网络诈骗与跨境洗钱活动持续扩大,以 Huione Group 及旗下 HuionePay、Huione Guarantee 为代表的平台被多家情报机构已成为全球监管和执法机构重点关注对象。本小节概述了 Huione 生态的服务扩张路径、链上资金的活动现状,并展示其面临的跨国联合执法与监管压力。

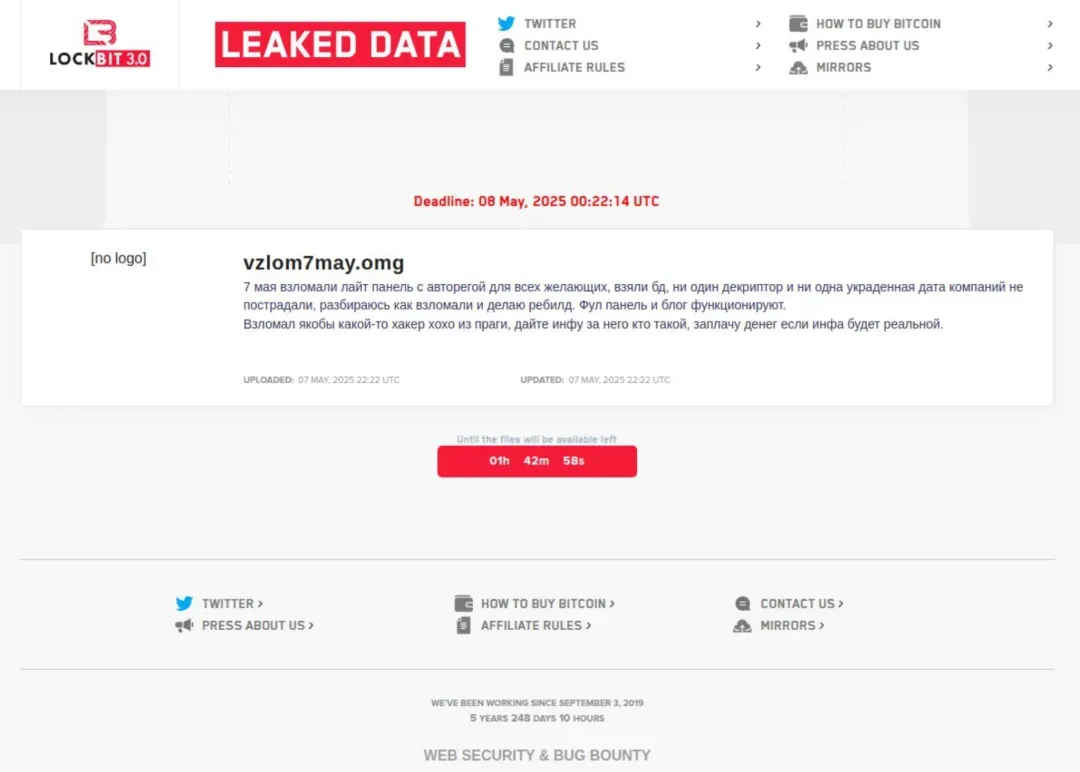

- 勒索 / 恶意软件

勒索软件与信息窃取类恶意软件在 2025 年仍是加密资产被盗及黑灰产获利的重要技术手段,其中 MaaS / RaaS(Malware/Ransomware-as-a-Service) 商业化模式进一步降低攻击门槛,许多非技术背景的犯罪者也能依赖成套服务实施攻击,形成持续扩张的网络犯罪供应链。过去一年,多国执法部门已针对相关核心团伙开展多起关键打击行动,本小节以 LockBit 和 LummaC2 两个代表性案例展开具体分析。

- 隐私 / 混币工具

在加密资产洗钱生态中,隐私协议与混币工具长期扮演关键角色,既服务于注重隐私保护的合法用户,也被黑客组织、勒索软件团伙及地下洗钱网络视为绕过监管的重要通道。本小节基于对 2025 年典型监管与执法案例的分析,发现隐私技术与违法滥用之间的边界正被重新划定,监管思路也正从 “一刀切式全面打击” 逐步转向 “按用途与责任分层治理”。

四、总结

回顾 2025 年,区块链安全与反洗钱生态呈现三大特征:攻击手法更专业、犯罪链路更隐蔽、监管执行更强势。安全事件数量趋稳但结构性变化明显,权限管理、社工攻击与私钥泄露风险持续抬头;黑产工具 “服务化” 使即插即用式攻击成为现实,风险从技术侧外溢至用户与供应链。洗钱网络围绕东南亚诈骗、朝鲜攻击资金和隐私混币工具持续运转,而监管进入跨国联动压制阶段,多国同步推动 AML/FATF 落地,通过查封地址、冻结资产与追责混币运营方收紧空间。安全与合规已从 “附加能力” 转变为 “商业生存门槛”,行业竞争焦点不再是技术叙事,而是谁能构建持续运转的安全内控与合规体系。

在这一趋势下,慢雾 (SlowMist) 正持续推进 AI 驱动的安全与合规能力升级。我们始终认为安全绝不能只理解为一次性的 “项目审计” 或 “紧急追踪”,而应是覆盖事前、事中、事后的威胁发现到威胁防御一体化闭环体系:事前包括安全审计、安全培训等;事中包括链上监控、黑客行为实时发现等;事后包括追踪溯源、应急响应等。在实践中,慢雾将这一闭环能力通过产品和服务具体化,包括:MistEye(基于威胁情报模型的 Web3 威胁预警与动态监控系统)、MistTrack(链上分析&反洗钱追踪平台,包含 AML/KYT 合规风控能力)、InMist Lab(全球威胁情报合作网络)及攻防、审计服务体系。这些能力在 AI 驱动下,实现威胁识别、追踪溯源及合规支持的自动化、智能化和实时响应,为行业提供具备长期生命力的安全底层能力。

五、免责声明

本报告内容基于我们对区块链行业的理解、慢雾区块链被黑档案库 SlowMist Hacked 以及反洗钱追踪系统 MistTrack 的数据支持。但由于区块链的 “匿名” 特性,我们在此并不能保证所有数据的绝对准确性,也不能对其中的错误、疏漏或使用本报告引起的损失承担责任。同时,本报告不构成任何投资建议或其他分析的根据。本报告中若有疏漏和不足之处,欢迎大家批评指正。

中文:https://www.slowmist.com/report/2025-Blockchain-Security-and-AML-Annual-Report(CN).pdf

英文:https://www.slowmist.com/report/2025-Blockchain-Security-and-AML-Annual-Report(EN).pdf

免责声明:作为区块链信息平台,本站所发布文章仅代表作者及嘉宾个人观点,与 Web3Caff 立场无关。文章内的信息仅供参考,均不构成任何投资建议及要约,并请您遵守所在国家或地区的相关法律法规。