在進行操作前務必反覆確認專案官方網站或社媒帳戶,避免遭受釣魚攻擊。

作者:Bitrace

2024 年 6 月 14 日,Binance 聯合創始人何一女士在社交媒體發文稱,有人冒充她的身份創建了一個虛假 X 帳戶,欺詐者藉此將釣魚鏈接推送給受害人,並導致受害人損失了價值 60ETH 的加密資產,該條動態發布後迅速引起熱議。

當天稍晚,受害者主動聯繫 Bitrace 尋求協助,經安全團隊調查,事件地址背後關聯實體系釣魚服務提供者 Inferno Drainer,且受害群體正在快速擴大,被盜資金規模已超 2800 萬美金。本文旨在透過對釣魚手法、資金規模、洗錢管道進行介紹,揭露這起事件。

釣魚手法

冒充加密名人社群帳號在 X 平台上是非常流行的詐騙手段,詐騙者透過話術,誘導受害者透過釣魚連結提交代幣授權,或是下載釣魚應用軟體,進而非法取得受害者各類加密資產。

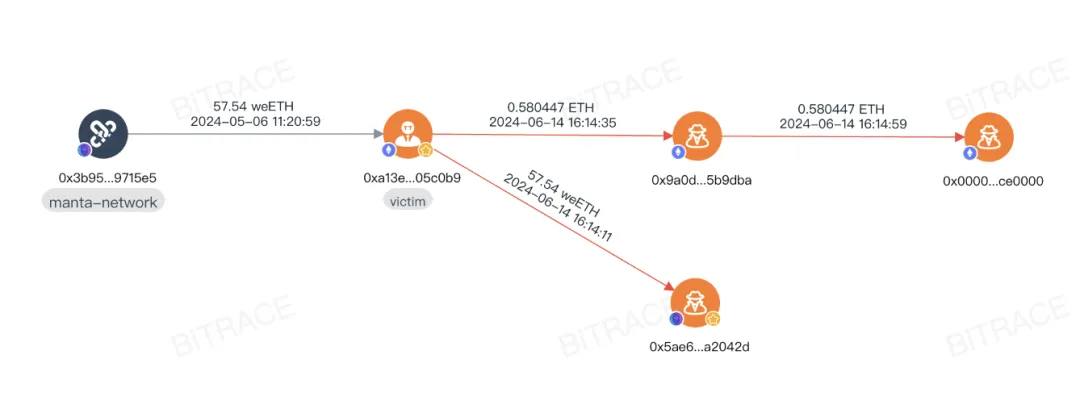

本次受害者受損資金規模較為龐大,價值超過 20 萬美金的以太坊及以太坊質押憑證慘遭竊取,其中 57.54weETH 直接流入釣魚地址並透過第三方 DEX 兌換為 ETH 暫時囤積,另外 0.58ETH 則透過釣魚合約進行轉移。

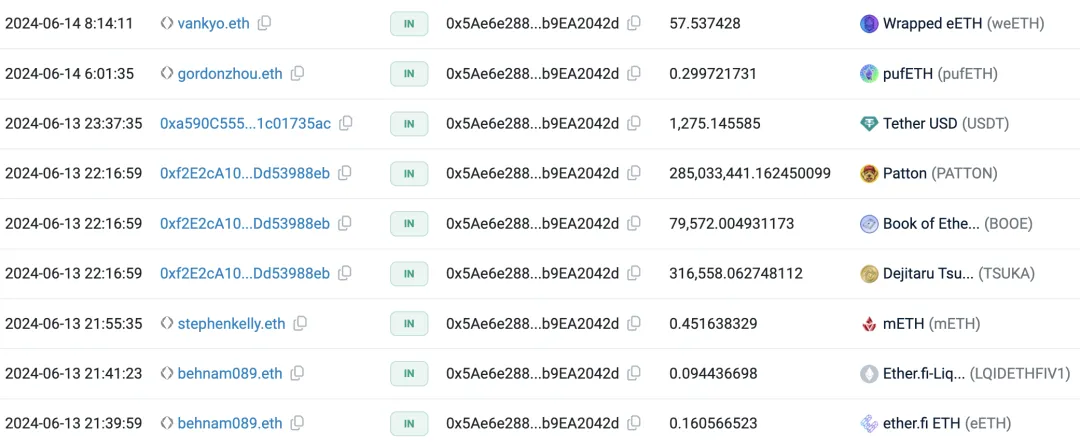

對盜幣地址 0x5Ae6 進行資金審計後不難發現,這又是一起典型的專業 Drainer 盜幣事件,盜幣團夥會在獲取地址權限後第一時間將受害人地址中的有價值資產轉移,因此除泰達幣之外,etherfi、puffer 等知名協議發行資產也是目標對象。

截至目前,該地址中仍存有各類 ERC20 代幣兌換後剩餘的 197.78ETH,以及價值超過三萬美金的其他代幣。

資金規模

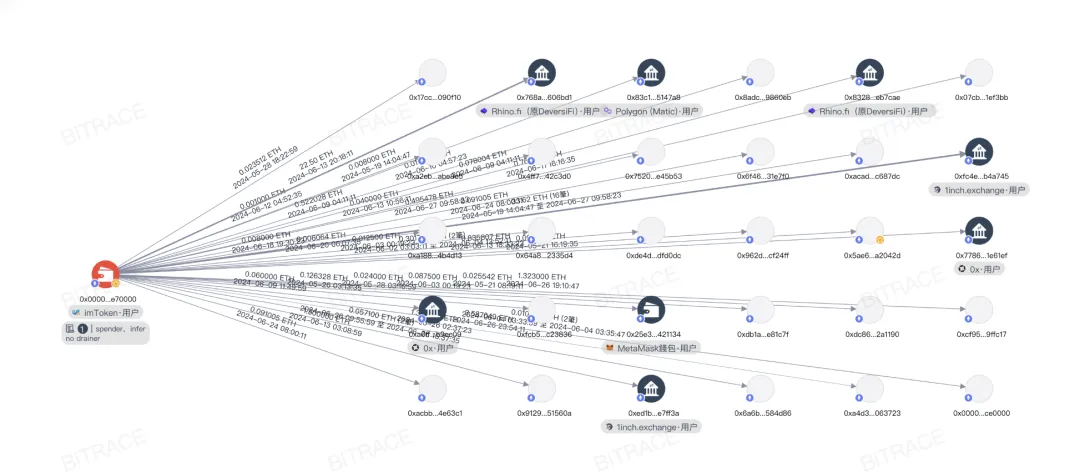

對 0x5Ae6 的手續費進行溯源可知,該地址與 0x0000db5c8b030ae20308ac975898e09741e70000 關係匪淺,而根據包括 Bitrace 在內的各大安全機構所標記,後者正是臭名昭著的地址之一。

在過去數月裡,e70000 向包括 0x5Ae6 在內的超過 30 個子地址發起轉賬,這批子地址則被廣泛用於各類欺詐釣魚活動的資金歸集,社區成員們在社交平台中所感知到的部分受害事件,都或多或少能夠找到這批地址的身影。

根據 Bitrace 安全團隊統計,在今年上半年,這批地址中僅非合約地址部分就已經非法取得價值超過 2,800 萬美金的各類資產,其中超過 2,000 萬美金的非法所得已被清洗轉移。而這也可能只是整個犯罪網絡中的冰山一角。

洗錢手法

相對於假錢包類以泰達幣等穩定幣在內資產為目標的盜幣團夥,這類 Drainer 及其用戶在資金清洗方面展現了更多「Crypto Native」的一面,他們會優先選擇將非法所得兌換為 ETH 而非更容易結算的穩定幣,並透過中心化支付、兌換平台隱匿資金去向而非傳統的洗錢水房。

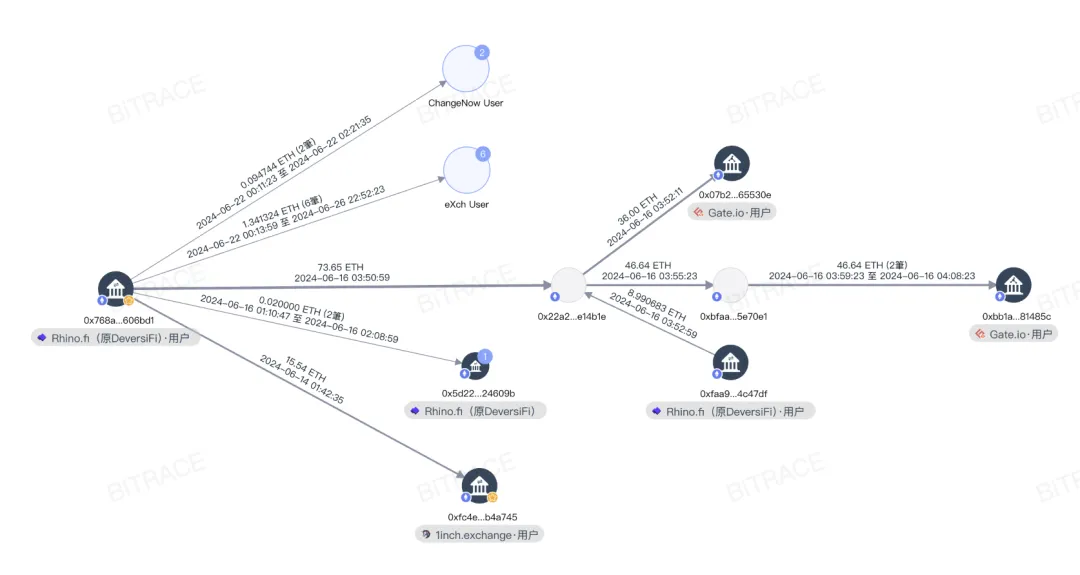

以 0x768a 為例,該地址在資金清洗過程中大量使用了 Changenow、eXch、RhinoFi、1inch、Gate 等中心化或去中心化平台,以藏匿資金去向。

而囤積本起事件非法所得的地址 0x5Ae6 目前為止仍然沒有開始進行資金清洗活動,Bitrace 將對該地址持續監控,尋求資金攔截,幫助受害人挽回損失。最後再次提醒廣大投資者,在進行操作前務必反覆確認專案官方網站或社媒帳戶,避免遭受釣魚攻擊。

免責聲明:作為區塊鏈資訊平台,本站所發布文章僅代表作者及來賓個人觀點,與 Web3Caff 立場無關。文章內的資訊僅供參考,均不構成任何投資建議及要約,並請您遵守所在國家或地區的相關法律法規。