本篇主要聚焦於北韓駭客 Lazarus Group、主要釣魚團夥及部分洗錢工具。

作者:慢霧安全團隊

上一篇我們主要解讀了 2023 區塊鏈安全態勢,本篇主要聚焦於朝鮮駭客 Lazarus Group、主要釣魚團夥及部分洗錢工具在 2023 年的動態。

Lazarus Group

2023 年動態

根據 2023 年的公開資訊,截止到 6 月份,仍然沒有任何重大加密貨幣盜竊案被歸因為朝鮮駭客 Lazarus Group。 從鏈上活動來看,朝鮮駭客 Lazarus Group 主要在清洗 2022 年盜竊的加密貨幣資金,其中包括 2022 年 6 月 23 日 Harmony 跨鏈橋遭受攻擊損失的約 1 億美元的資金。

後續的事實卻表明,朝鮮駭客 Lazarus Group 除了在清洗 2022 年盜竊的加密貨幣資金以外,其他的時間也沒有閑著,這個駭客團夥在黑暗中蟄伏著,暗中地進行 APT 相關的攻擊活動。 這些活動直接導致了從 6 月 3 日開始的加密貨幣行業的「黑暗 101 日」。。

在「黑暗 101 日」期間,共計有 5 個平臺被盜,被盜金額超 3 億美元,其中被盜物件多為中心化服務平臺。

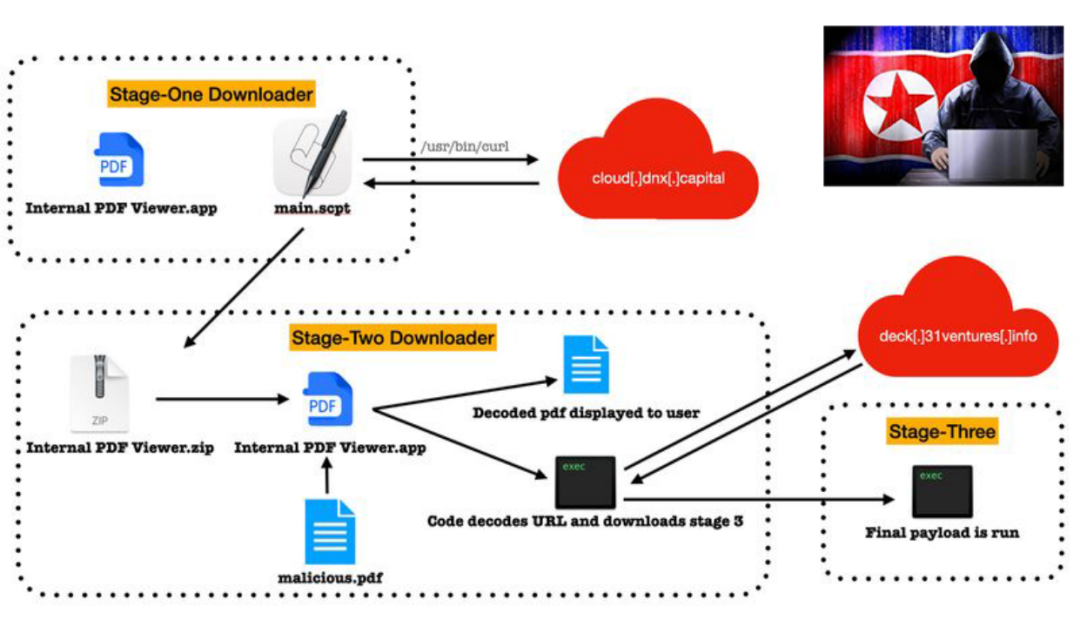

9 月 12 日左右,慢霧聯合合作夥伴發現駭客團夥 Lazarus Group 定向對加密貨幣行業進行的大規模 APT 攻擊活動。 攻擊手法如下:首先是進行身份偽裝,通過實人認證騙過審核人員並成為真實客戶,而後真實入金存款。 在此客戶身份掩護下,在之後多個官方人員和客戶(攻擊者)溝通時間點上針對性地對官方人員精準投放 Mac 或 Windows 定製木馬,獲得許可權後進行內網橫向移動,長久潛伏從而達到盜取資金的目的。

美國 FBI 同樣關注著加密貨幣生態的重大盜竊案,並在新聞稿中公開說明由北韓駭客 Lazarus Group 操縱的事件。 以下是 FBI 於 2023 年發布的關於朝鮮駭客 Lazarus Group 的相關新聞稿:

- 1 月 23 日,FBI 確認(https://www.fbi.gov/news/press-releases/fbi-confirms-lazarus-group-cyber-actors-responsible-for-harmonys-horizon-bridge-currency-theft)朝鮮駭客 Lazarus Group 應該對 Harmony Hack 事件負責。

- 8 月 22 日,美國聯邦調查局(FBI)發佈通告(https://www.fbi.gov/news/press-releases/fbi-identifies-cryptocurrency-funds-stolen-by-dprk)稱,北韓駭客組織涉及 Atomic Wallet、 Alphapo 和 CoinsPaid 的駭客攻擊,共竊取 1.97 億美元的加密貨幣。

- 9 月 6 日,美國聯邦調查局(FBI)發佈新聞稿(https://www.fbi.gov/news/press-releases/fbi-identifies-cryptocurrency-funds-stolen-by-dprk),確認朝鮮駭客 Lazarus Group 應對 Stake.com 加密貨幣賭博平臺被盜 4100 萬美元事件負責。

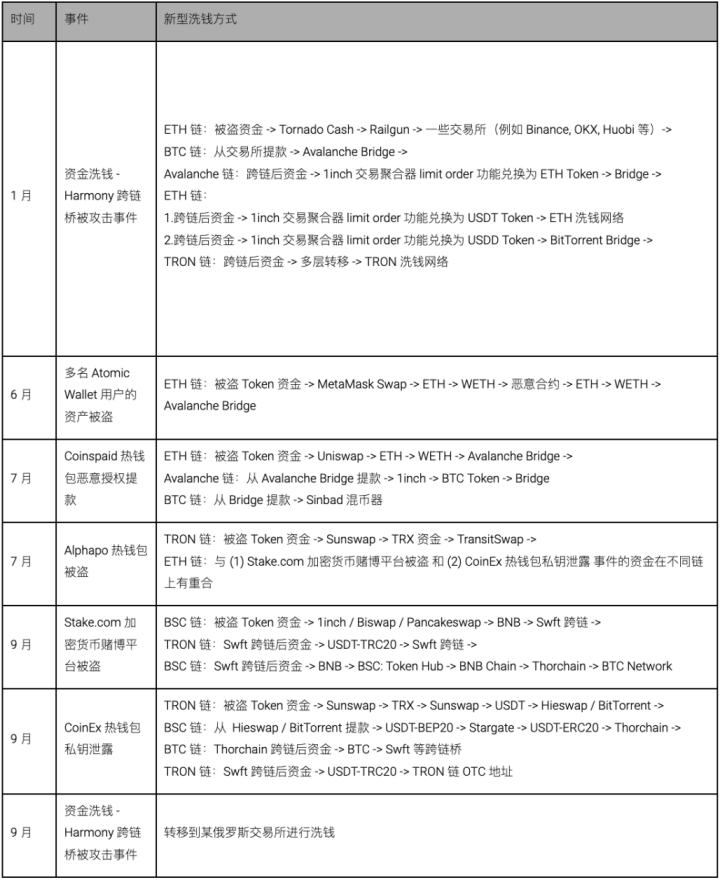

洗钱方式分析

根据我们的分析,朝鲜黑客 Lazarus Group 的洗钱方式也随着时间在不断进化,隔一段时间就会有新型的洗钱方式出现,洗钱方式变化的时间表如下表:

團夥畫像分析

基於 InMist 情報網路合作夥伴的大力情報相關支援,慢霧 AML 團隊對這些被盜事件與駭客團夥 Lazarus Group 相關的數據進行跟進分析,進而得出駭客團夥 Lazarus Group 的部分畫像:

- 常使用歐洲人、土耳其人的身份作為偽裝。

- 已經掌握到的數十個 IP 資訊、十數個郵箱資訊及部分脫敏後身份資訊:

- 111.*.*.49

- 103.*.*.162

- 103.*.*.205

- 210.*.*.9

- 103.*.*.29

- 103.*.*.163

- 154.*.*.10

- 185.*.*.217

Wallet Drainers

注:本小節由 Scam Sniffer 傾情撰寫,在此表示感謝。

概覽

Wallet Drainers 作為一種加密貨幣相關的惡意軟體,在過去的一年裡取得了顯著的 “ 成功”。 這些軟體被部署在釣魚網站上,騙取使用者簽署惡意交易,進而盜取其加密貨幣錢包中的資產。 這些釣魚活動以多種形式不斷地攻擊普通使用者,導致許多人在無意識地簽署惡意交易後遭受了重大財產損失。

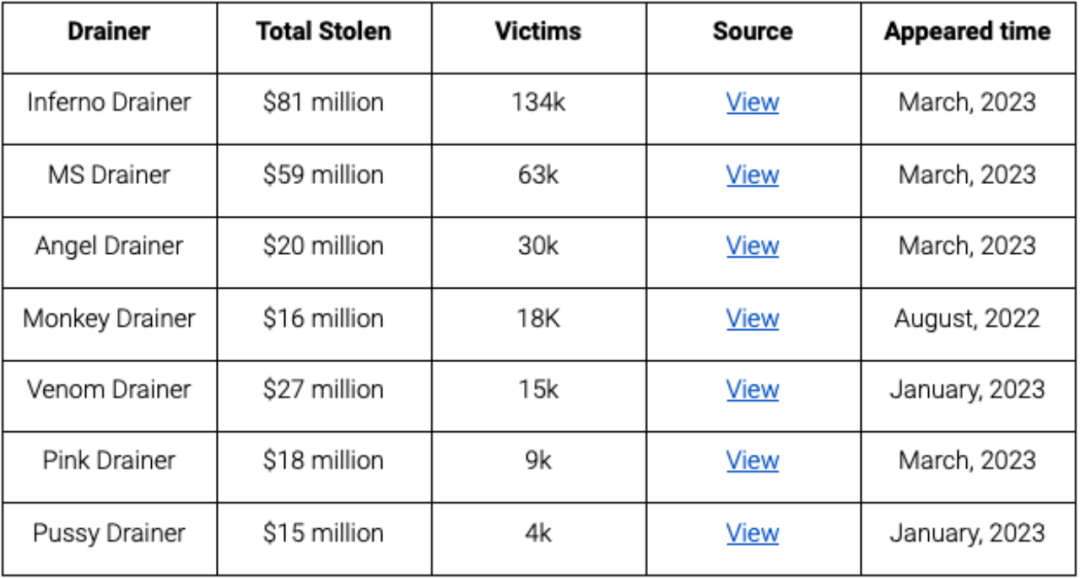

被盜統計

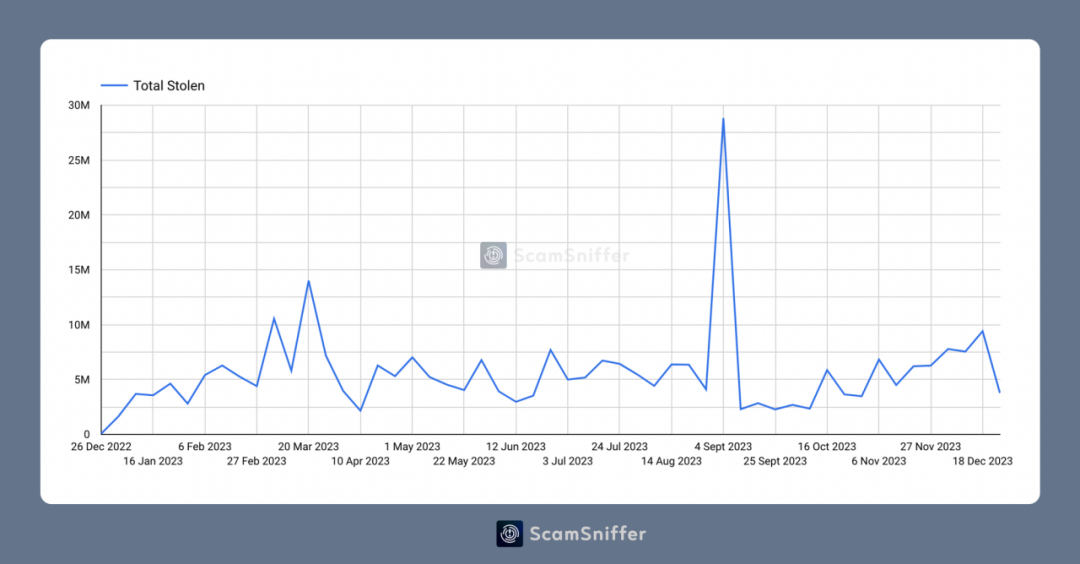

在過去一年,Scam Sniffer 監控到 Wallet Drainers 已經從大約 32 萬受害者中盜取了將近 2.95 億美金的資產。

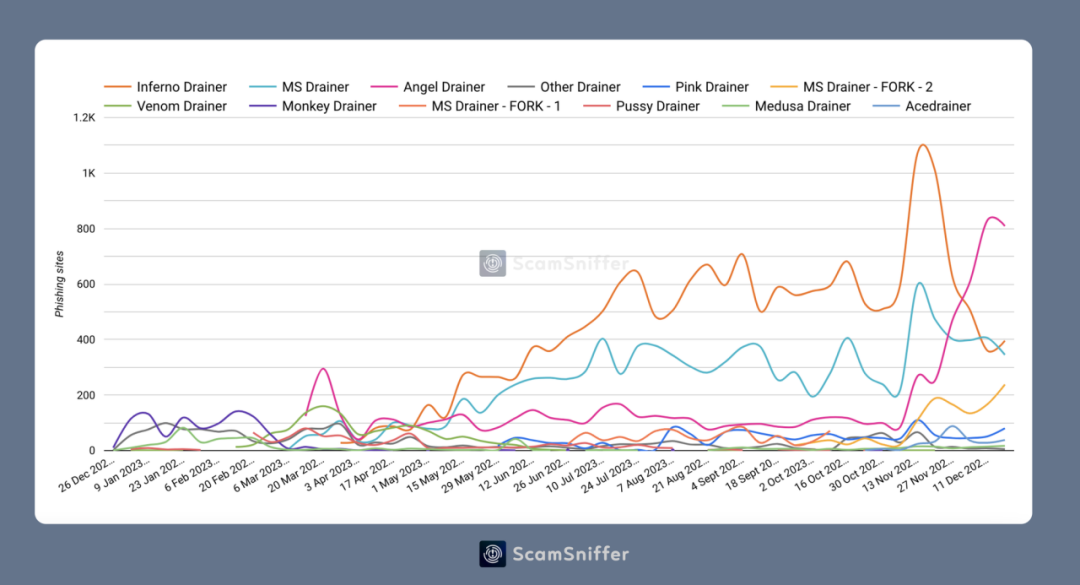

被盜趨勢

值得一提的是,3 月 11 號這一天有接近 700 萬美金被盜。 大部分是因為 USDC 匯率波動,遭遇了假冒 Circle 的釣魚網站。 也有大量的被盜臨近 3 月 24 號 Arbitrum 的 Discord 被黑以及後續的空投。

每次波峰都伴隨著關聯群體性事件。 可能是空投,也可能是駭客事件。

值得注意的 Wallet Drainers

隨著 ZachXBT 揭露 Monkey Drainer 後,他們在活躍了 6 個月後宣佈退出,然後 Venom 接替了他們的大部分客戶。 隨後 MS, Inferno, Angel, Pink 也都在 3 月份左右出現。 隨著 Venom 在 4 月份左右停止服務,大部分的釣魚團夥轉向了使用其他的服務。 按照 20% 的 Drainer 費用,他們通過出售服務獲利至少 4700 萬美金。

Wallet Drainers 趨勢

通過分析趨勢可以發現,釣魚活動相對來講一直在持續增長。 而且在每一個 Drainer 退出後都會有新的 Drainer 替代他們,比如近期在 Inferno 宣佈退出後,Angel 似乎成為了新的替代品。

他們是如何發起釣魚活動的?

釣魚網站獲取流量的方式可以大致主要分為幾類:

- 駭客攻擊

- 官方專案 Discord 和 Twitter 被黑

- 官方專案前端或使用的庫被攻擊

- 自然流量

- 空投 NFT 或 Token

- Discord 連結失效被佔用

- Twitter 垃圾提醒和評論

- 付費流量

- Google 搜尋廣告

- Twitter 廣告

駭客攻擊雖然影響面大,但往往反應足夠及時,一般 10-50 分鐘整個社區都有所行動。 而空投、自然流量、付費廣告、以及 Discord 連結失效被佔用,這些方式則更加不易引起察覺。 除此之外,還有更加針對性的對個人的私信釣魚等。

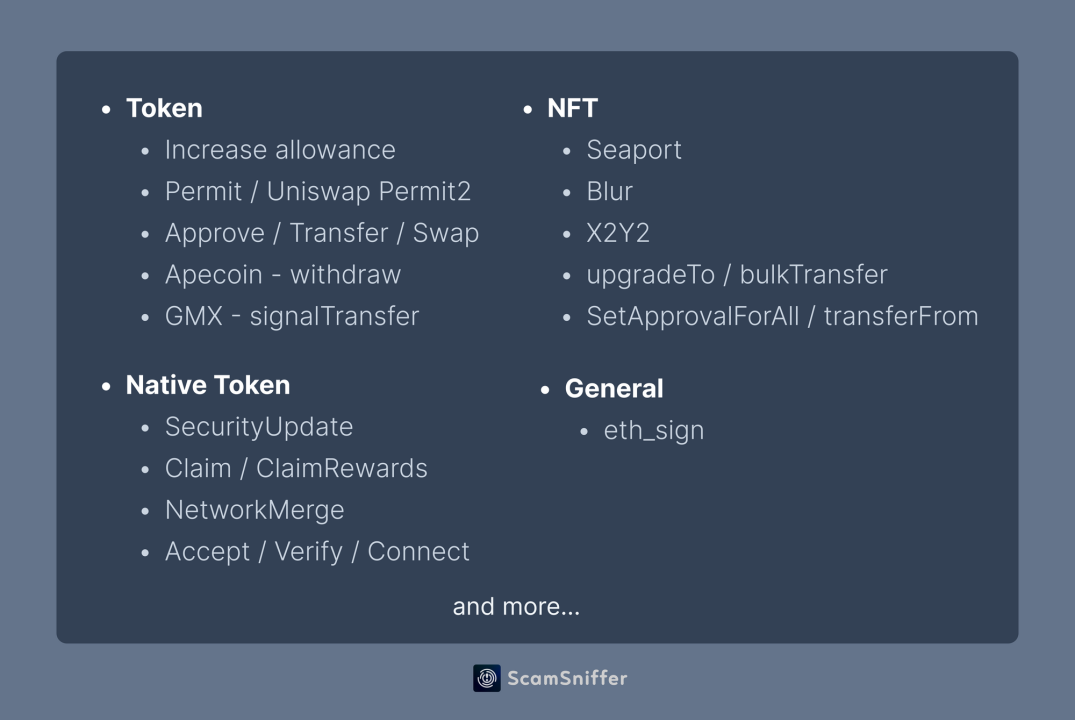

常見的釣魚簽名

針對不同的資產類型也有著不同的方式來發起惡意釣魚簽名,以上是一些對不同類資產常見的釣魚簽名方式。 Drainers 會根據受害者錢包所擁有的資產類型來決定發起什麼樣的惡意釣魚簽名。

從利用 GMX 的 signalTransfer 盜取 Reward LP token 的案例中,我們可以發現他們對特定資產的釣魚利用方式已經到了很精細化的研究。

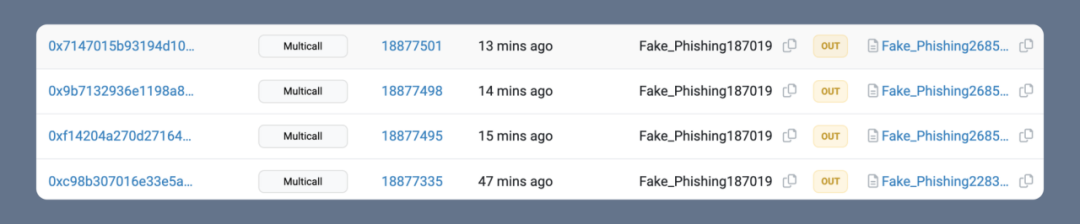

更多的使用智能合約

1)Multicall

從 Inferno 開始,他們也開始更多的資源在使用合約技術上。 比如 Split 手續費需要分兩筆交易進行,而這有可能因速度不夠快導致在第二筆轉帳的時候被受害者提前撤銷授權。 因此,為了提高效率,他們便使用 multilcall 來進行更高效的資產轉移。

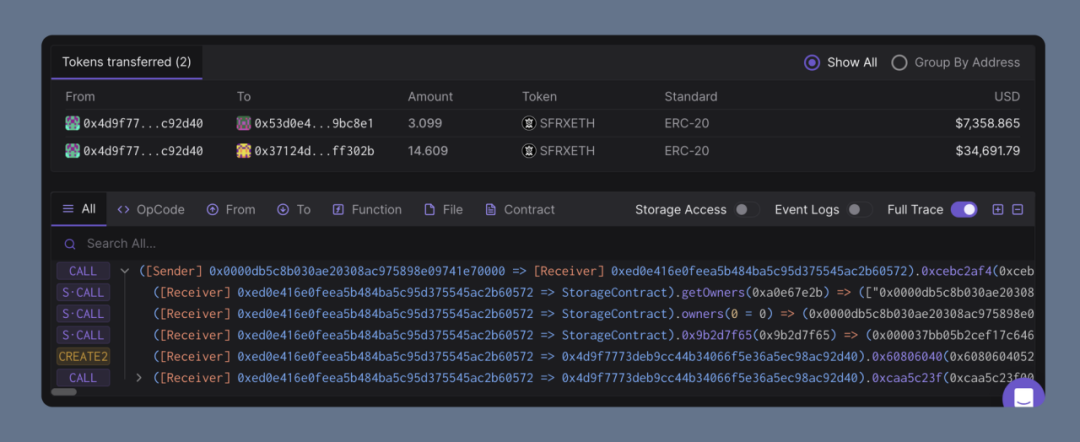

2)CREATE2 & CREATE

同樣為了繞過一些錢包的安全驗證,他們也開始嘗試使用 create2 或 create 動態生成臨時位址。 這將導致錢包端的黑名單失去作用,還增加了釣魚研究的難度。 因為你不簽名就不知道資產會被轉移到什麼位址,而臨時位址不具備分析意義。 這比起去年來說是很大的變化。

釣魚網站

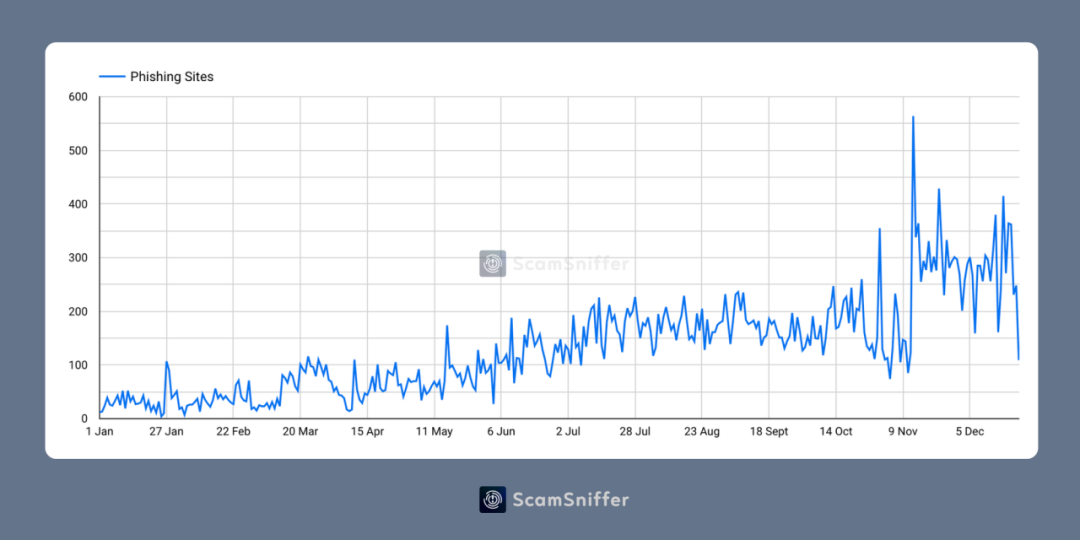

通過分析釣魚網站的數量趨勢,可以明顯看到釣魚活動每個月都在逐步增長,這跟穩定的 wallet drainer 服務有很大關係。

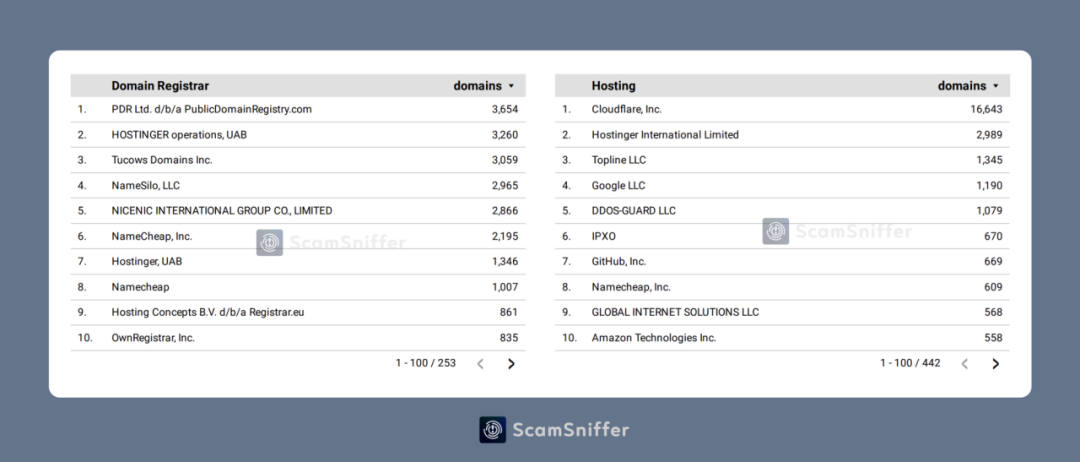

以上是這些釣魚網站的主要使用的功能變數名稱註冊商。 通過分析伺服器位址可以發現,他們大都使用了 Cloudflare 來隱藏真實的伺服器位址。

洗錢工具

Sinbad

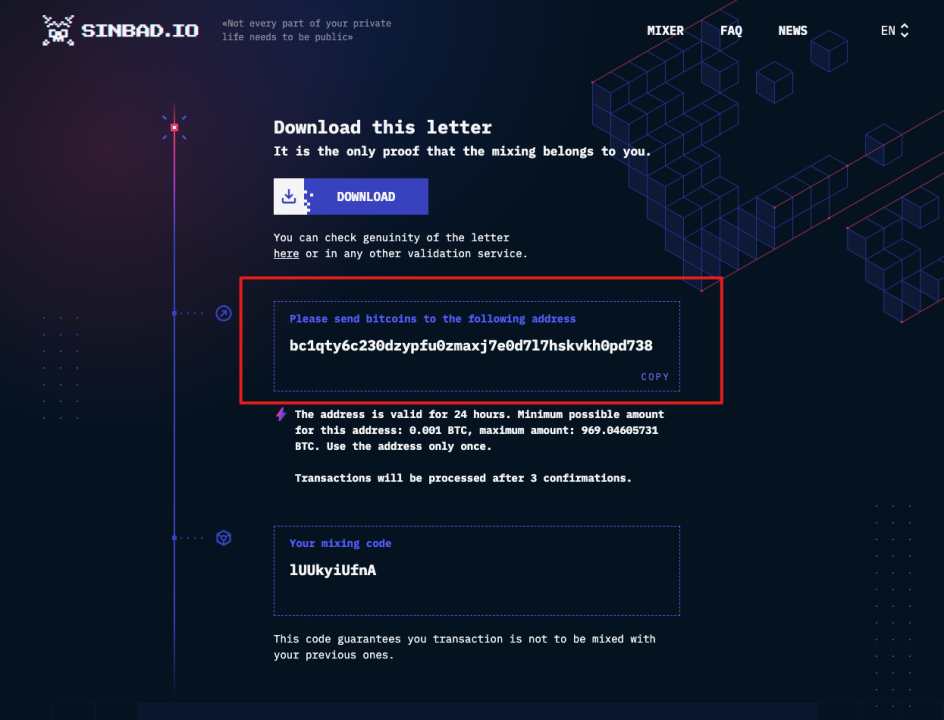

Sinbad 是一個成立於 2022 年 10 月 5 日的比特幣混合器,它會模糊交易細節以隱藏鏈上的資金流動。

美國財政部將 Sinbad 描述為「虛擬貨幣混合器,是 OFAC 指定的北韓駭客組織 Lazarus 集團的主要洗錢工具」。。 Sinbad 處理了來自 Horizon Bridge 和 Axie Infinity 駭客攻擊的資金,還轉移了與 “逃避制裁、販毒、購買兒童性虐待材料以及在暗網市場上進行其他非法銷售” 相關的資金。

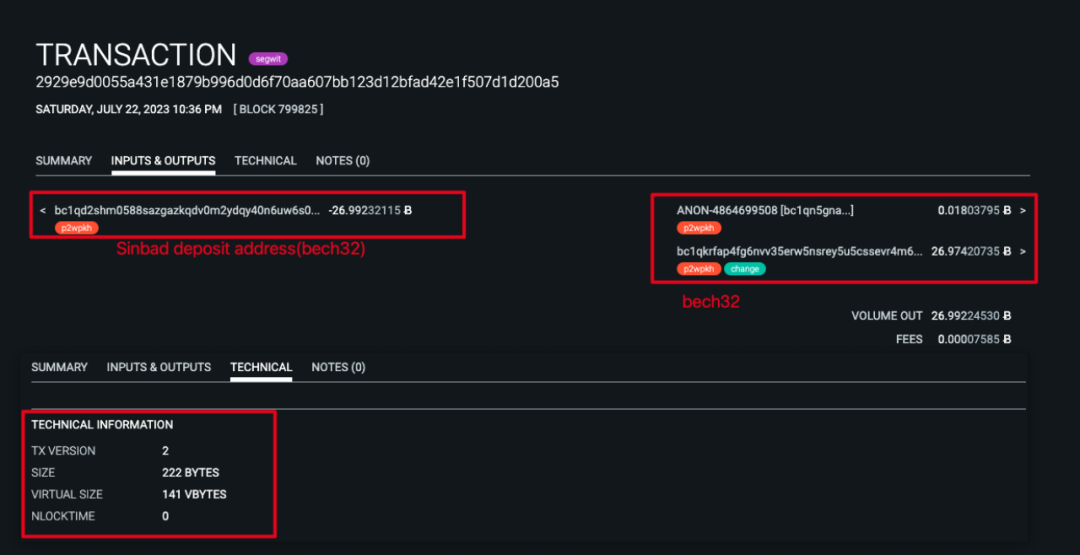

Alphapo 駭客(Lazarus Group)曾在洗錢過程中使用 Sinbad,如交易:

Tornado Cash

Tornado Cash 是一種完全去中心化的非託管協議,通過打破源位址和目標地址之間的鏈上連結來提高交易隱私。 為了保護隱私,Tornado Cash 使用一個智能合約,接受來自一個位址的 ETH 和其他代幣存款,並允許他們提款到不同的位址,即以隱藏發送位址的方式將 ETH 和其他代幣發送到任何位址。

2023 年用戶共計存入 342,042 ETH(約 6.14 億美元)到 Tornado Cash,共計從 Tornado Cash 提款 314,740 ETH(約 5.67 億美元)。

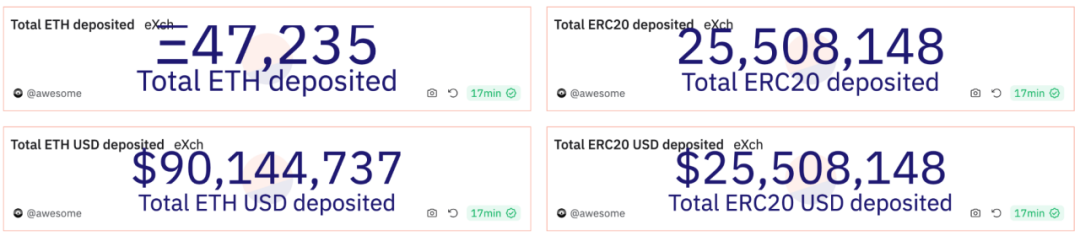

eXch

2023 年用戶共計存入 47,235 ETH(約 9014 萬美元)到 eXch,共計存入 25,508,148 ERC20 穩定幣(約 2550 萬美元)到 eXch。

Railgun

Railgun 利用 zk-SNARKs 密碼學技術使交易完全不可見。 Railgun 通過在其隱私系統內「shielding」使用者的代幣,使得每筆交易在區塊鏈上都顯示為從 Railgun 合約地址發送。

2023 年初,美國聯邦調查局表示,朝鮮駭客團夥 Lazarus Group 用 Railgun 來清洗從 Harmony 的 Horizon Bridge 竊取的超過 6000 萬美元的資金。

總結

本篇文章介紹了朝鮮駭客 Lazarus Group 23 年的動態,慢霧安全團隊持續關注該駭客團夥,並對其動態和洗錢方式進行了總結分析,輸出團夥畫像。 23 年釣魚團夥猖獗,給區塊鏈行業造成了巨額資金損失,且這類團夥的行動呈現「接力」的特徵,其持續、大規模的攻擊使得行業的安全面臨較大的挑戰,在此感謝 Web3 反詐騙平臺 Scam Sniffer 貢獻了關於釣魚團夥 Wallet Drainers 的披露,我們相信這部分內容對於瞭解其工作方式和獲利情況具有重要的參考意義。 最後,我們還對駭客常用的洗錢工具進行了介紹。

完整報告下載:

免責聲明:作為區塊鏈資訊平臺,本站所發佈文章僅代表作者及嘉賓個人觀點,與 Web3Caff 立場無關。 文章內的資訊僅供參考,均不構成任何投資建議及要約,並請您遵守所在國家或地區的相關法律法規。