騙局常新,請保持警惕!

作者: Lisa,慢霧科技

距上次披露 “相同尾號空投騙局” 沒多久,近日,我們又在用戶的反饋下捕捉到一種很相似的手法。

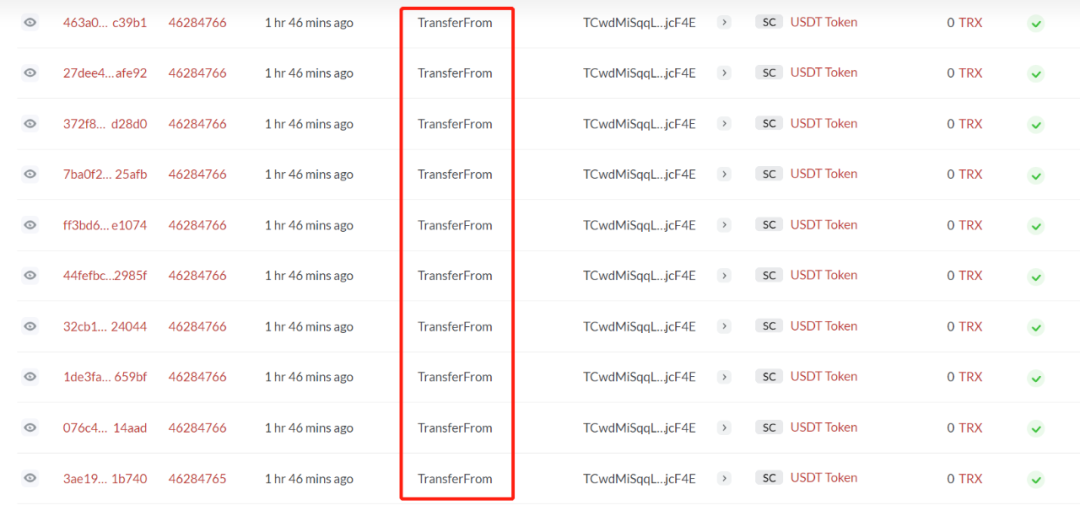

根據多名用戶的反饋,用戶在 TRON 上的地址轉賬記錄中不斷出現陌生地址轉賬 0 USDT,而這筆交易均是通過調用 TransferFrom 函數完成的。

隨意點進一筆交易查看詳情,如圖 1 紅框第一筆 tx 為 701e7 的交易:

這筆交易是 TCwd 開頭的地址調用 TransferFrom,將 0 USDT 從以 TAk5 開頭的地址轉到以 TMfh 開頭的地址。

也就是說,罪魁禍首是以 TCwd 開頭的地址,我們去看下這個地址的情況:

可以看到,這個地址在瘋狂地批量調用 TransferFrom。

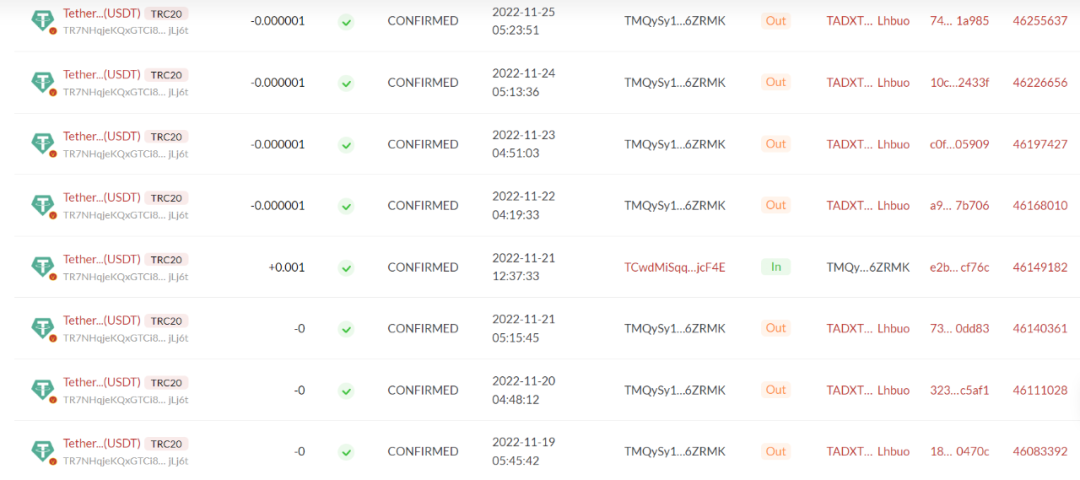

接著,我們看看此地址在 USDT 的轉賬情況。

幾乎全是轉出 0.001 數額的記錄。這讓我想起了尾數相同空投騙局也曾出現過類似的情況。也就是說,這個以 TCwd 開頭的地址可能是作為主地址之一,將 0.001 分發到不同的地址,而這些不同的地址都有可能是攻擊者用來空投的地址。我們選擇地址 TMQy…6ZRMK 進行驗證:

USDT 接收地址都是 TADXT…Lhbuo,再往下追溯:

從圖 6 其實可以發現,地址 TADXT…Lhbuo 曾經與 TMQ…QZRMK 地址有過 2 筆正常轉賬,而攻擊者利用尾號 ZRMK 相同不斷空投小額 USDT。也就是說,這個用戶不僅遭受尾號相同的空投騷擾,也遭受著本文提到的 0 轉賬騷擾。那也可以認為,這兩種相似手法的背後是同一個團伙。

經過對該手法的分析,究其原因主要是代幣合約的 TransferFrom 函數未強制要求授權轉賬數額必須大於 0,因此可以從任意用戶賬戶向未授權的賬戶發起轉賬 0 的交易而不會失敗。惡意攻擊者利用此條件不斷地對鏈上活躍用戶發起 TransferFrom 操作,以觸發轉賬事件。

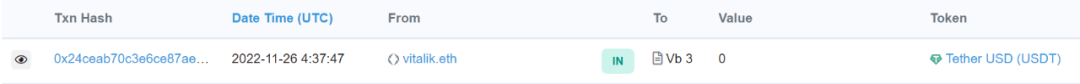

我們不禁猜想,除了 TRON 上,在以太坊上會出現同樣的情況嗎?

於是我們在以太坊上進行了一個小小的測試。

測試調用成功,在以太坊上這個規則同樣適用。

不免想像到,如果用戶發現了非自己轉賬的記錄,可能會因此產生自己錢包是不是被盜的恐慌情緒,當用戶去嘗試更換錢包或者重新下載錢包,會有被騙被盜的風險;另一方面,用戶的轉賬記錄被攻擊者 “霸屏”,可能會因為複制錯誤轉賬地址而導致資產丟失。

慢霧在此提醒,由於區塊鏈技術是不可篡改的,鏈上操作是不可逆的,所以在進行任何操作前,請務必仔細核對地址,同時,如果發現地址出現異常轉賬情況,請務必警惕並冷靜檢查,如有需要可以聯繫我們。

Ps. 感謝 imToken 安全團隊的協助。

相關代碼鏈接:

https://etherscan.io/token/0xdac17f958d2ee523a2206206994597c13d831ec7#code

https://tronscan.org/#/token20/TR7NHqjeKQxGTCi8q8ZY4pL8otSzgjLj6t/code

免責聲明:作為區塊鏈信息平台,本站所發布文章僅代表作者及嘉賓個人觀點,與 Web3Caff 立場無關。文章內的信息僅供參考,均不構成任何投資建議及要約,並請您遵守所在國家或地區的相關法律法規。