CoinDesk 調查發現,十多家區塊鏈公司無意中雇傭了來自朝鮮的臥底 IT 工作人員,從而帶來了網路安全和法律風險。

原文:How North Korea Infiltrated the Crypto Industry(Coindesk)

編譯:Joy,PANews

封面:Photo by Markus Spiske on Unsplash

文章要點:

- CoinDesk 發現有十多家加密貨幣公司在不知情的情況下雇傭了來自朝鮮的 IT 工作者,其中包括 Injective、ZeroLend、Fantom、Sushi、Yearn Finance 和 Cosmos Hub 等知名區塊鏈專案。

- 這些員工使用假身份證,成功通過面試,通過了資歷檢查,並提供了真實的工作經歷。

- 在美國和其他制裁北韓的國家,雇傭北韓工人是違法的。 這也帶來了安全風險,CoinDesk 發現多家公司雇傭北韓 IT 工人後遭到駭客攻擊。

- 著名區塊鏈開發者 Zaki Manian 表示:“每個人都在努力篩選掉這些人。 他表示,自己在 2021 年無意中雇傭了兩名北韓 IT 工作者來幫助開發 Cosmos Hub 區塊鏈。

2023 年,加密貨幣公司 Truflation 仍處於起步階段,當時創始人 Stefan Rust 在不知情的情況下僱用了第一位北韓員工。

“我們一直在尋找優秀的開發人員,”Rust 在瑞士家中說道。 出乎意料的是,「這個開發人員遇到了我們。 ”

“Ryuhei” 通過 Telegram 發送了簡歷,聲稱自己在日本工作。 他被錄用后不久,奇怪的矛盾就開始浮出水面。

有一次,“我和那個人通話,他說他遇到了地震,” 拉斯特回憶道。 但日本最近並沒有發生地震。 然後,這名員工開始漏接電話,當他出現時,“不是他,” 拉斯特說。 “是其他人。” 不管是誰,都去掉了日語口音。

Rust 很快得知 “Ryuhei” 和其他四名員工(占其團隊人數的三分之一以上)都是朝鮮人。 Rust 無意中落入了朝鮮的一項有組織的陰謀,該計劃旨在為其員工提供遠端海外工作,並將收入匯回平壤。

美國當局最近加強了警告,稱北韓的 IT 工作者正在滲透科技公司,包括加密貨幣雇主,並利用所得資金資助這個國家的核武器計畫。 根據 2024 年聯合國的一份報告,這些 IT 工作者每年為北韓賺取高達 6 億美元的收入。

雇傭和支付工人的工資——即使是無意的——也違反了聯合國的制裁,在美國和許多其他國家都是非法的。 這也帶來了嚴重的安全風險,因為眾所周知,朝鮮駭客會通過秘密雇傭員工來攻擊公司。

CoinDesk 的一項調查揭示了朝鮮求職者針對加密貨幣公司的積極性和頻率——成功通過面試、通過背景調查,甚至在開源軟體存儲庫 GitHub 上展示了令人印象深刻的代碼貢獻歷史。

CoinDesk 採訪了十多家加密貨幣公司,這些公司表示,他們無意中雇傭了來自朝鮮的 IT 工作者。

這些對創始人、區塊鏈研究人員和行業專家的採訪表明,朝鮮 IT 工作者在加密行業中比之前想像的要普遍得多。 本文採訪的幾乎每位招聘經理都承認,他們曾面試過疑似朝鮮開發者,在不知情的情況下雇傭了他們,或者認識有人這樣做過。

著名區塊鏈開發者 Zaki Manian 表示:“在整個加密行業中,來自朝鮮的簡歷、求職者或貢獻者的比例可能超過 50%。 “ 他表示,自己在 2021 年無意中雇傭了兩名朝鮮 IT 員工來幫助開發 Cosmos Hub 區塊鏈。” 每個人都在努力篩選掉這些人。 ”

CoinDesk 發現的不知情的朝鮮僱主中包括幾個知名的區塊鏈專案,例如 Cosmos Hub、Injective、ZeroLend、Fantom、Sushi 和 Yearn Finance。 “這一切都是在幕後發生的,”Manian 說。

此次調查是這些公司首次公開承認無意中雇傭了北韓 IT 員工。

在許多情況下,朝鮮工人的工作方式與普通員工一樣; 因此,從某種意義上說,僱主基本上得到了他們所支付的報酬的交付物。 但 CoinDesk 發現證據表明,這些員工隨後將工資匯入與北韓政府相關的區塊鏈位址。

CoinDesk 的調查還揭露了幾起僱用北韓 IT 員工的加密專案後來遭到駭客攻擊的案例。 在其中一些案例中,能夠將盜竊直接與公司工資單上的疑似朝鮮 IT 員工聯繫起來。 Sushi 就是這種情況,Sushi 是一個著名的 DeFi 協定,在 2021 年的一次駭客事件中損失了 300 萬美元。

美國財政部外國資產控制辦公室(OFAC)和司法部於 2022 年開始公佈北韓試圖滲透美國加密貨幣行業。 CoinDesk 發現的證據表明,朝鮮 IT 工作者早在那之前就開始以虛假身份在加密貨幣公司工作,至少早在 2018 年。

“我認為,很多人都誤以為這是突然發生的事情,”Manian 說。 “這些人的 GitHub 帳戶和其他東西可以追溯到 2016 年、2017 年、2018 年。”(GitHub 歸微軟所有,是許多軟體組織用來託管代碼並允許開發人員協作的在線平臺。)

CoinDesk 使用各種方法將朝鮮 IT 工作者與公司聯繫起來,包括區塊鏈支付記錄、公開的 GitHub 程式碼貢獻、美國政府官員的電子郵件以及直接對目標公司的採訪。 CoinDesk 調查的朝鮮最大的支付網路之一是由區塊鏈調查員 ZachXBT 發現的,他在 8 月發佈了一份疑似朝鮮開發者名單。

此前,僱主們因為擔心不必要的曝光或法律後果而保持沉默。 現在,面對 CoinDesk 挖掘出的大量付款記錄和其他證據,他們中的許多人決定站出來,首次分享自己的故事,揭露朝鮮滲透加密貨幣行業的巨大成功和規模。

偽造檔

在雇傭了這位表面上是日本員工的 Ryuhei 之後,Rust 的 Truflation 收到了大量新申請。 短短幾個月內,Rust 又不知不覺地雇傭了四名北韓開發人員,他們自稱分別駐紮在蒙特利爾、溫哥華、休斯頓和新加坡。

加密行業特別容易受到北韓 IT 工作者的破壞。 加密行業的工作力分佈非常全球化,與其他公司相比,加密公司往往更願意雇傭完全遠端(甚至是匿名)的開發人員。

CoinDesk 查看了加密貨幣公司從各種來源收到的朝鮮工作申請,包括 Telegram 和 Discord 等消息平臺、Crypto Jobs List 等加密貨幣專用求職板以及 Indeed 等招聘網站。

“他們最有可能被雇傭的地方是那些真正新鮮的,新崛起的團隊,他們願意從 Discord 中雇傭,” 加密錢包應用 MetaMask 的產品經理 Taylor Monahan 表示,他經常發佈與朝鮮加密活動相關的安全研究。 他們沒有制定流程來雇傭經過背景調查的人。 他們很多時候都願意用加密貨幣支付。 ”

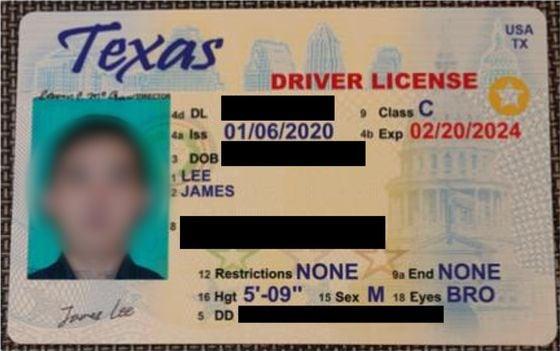

Rust 表示,他對 Truflation 所有新員工都進行了背景調查。 “他們給我們寄來了護照和身份證,給了我們 GitHub 代碼庫,進行了測試,然後基本上我們就聘用了他們。”

一名申請人向加密貨幣公司 Truflation 提交了德克薩斯州駕照作為身份證明,目前該申請人被懷疑是北韓公民。 CoinDesk 隱去了部分細節,因為北韓 IT 工作者曾使用偷來的身份證件。(圖片由 Stefan Rust 提供)

在外行人看來,大多數偽造的檔與真正的護照和簽證難以區分,但專家告訴 CoinDesk,專業的背景調查服務很可能會發現這些偽造的檔。

儘管初創公司不太可能使用專業背景調查人員,但「我們確實在大公司看到朝鮮 IT 人員,要麼是真正的員工,要麼至少是承包商,“Monahan 說。

隱藏在眾目睽睽之下

在許多情況下,CoinDesk 發現朝鮮公司的 IT 工作者使用公開的區塊鏈數據。

2021 年,區塊鏈開發人員 Manian 的公司 Iqlusion 需要一些説明。 他尋找自由程式師,他們可能會説明完成一個升級流行的 Cosmos Hub 區塊鏈的專案。 他找到了兩名新員工; 他們表現出色。

Manian 從未親自見過自由職業者「Jun Kai」和「Sarawut Sanit」。 他們之前曾合作過一個由密切關聯的區塊鏈網路 THORChain 資助的開源軟體專案,他們告訴 Manian 他們在新加坡。

“一年來,我幾乎每天都和他們交談,”Manian 說。 他們完成了工作。 坦率地說,我非常滿意。 ”

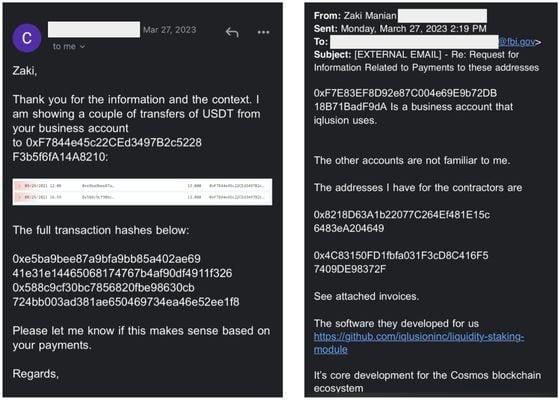

在這些自由職業者完成工作兩年後,Manian 收到了一封 FBI 特工的電子郵件,該特工正在調查似乎來自 Iqlusion 的代幣轉帳,這些轉帳被轉至疑似朝鮮加密錢包位址。 涉案轉帳原來是 Iqlusion 向 Kai 和 Sanit 支付的款項。

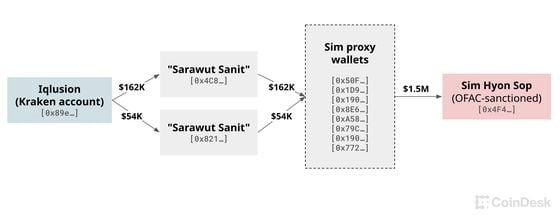

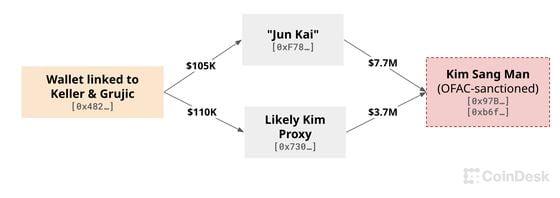

FBI 從未向 Manian 證實他簽約的開發人員是朝鮮特工,但 CoinDesk 對 Kai 和 Sanit 的區塊鏈地址的審查顯示,在 2021 年和 2022 年期間,他們將收入匯給了 OFAC 制裁名單上的兩個人:Kim Sang Man 和 Sim Hyon Sop。

據 OFAC 稱,Sim 是朝鮮光鮮銀行的代表,該銀行對 IT 工作者資金進行洗錢,以説明「資助朝鮮的大規模殺傷性武器和彈道導彈計劃」。。 Sarawut 似乎已將其所有收入匯入 Sim 和其他與 Sim 關聯的區塊鏈錢包。

2022 年 4 月至 12 月的區塊鏈記錄顯示,“Sarawut Sanit” 將他所有的工資都發送到與 OFAC 批准的朝鮮特工 Sim Hyon Sop 關聯的錢包中。(CoinDesk 跟蹤的乙太坊錢包選擇。 資產價格由 Arkham 估算。)

與此同時,Kai 直接向 Kim 匯款近 800 萬美元。 根據 2023 年 OFAC 諮詢報告,Kim 是朝鮮運營的 Chinyong 資訊技術合作公司的代表,該公司 “通過其控制的公司及其代表,雇傭了在俄羅斯和寮國工作的朝鮮 IT 工作者代表團。”

2021 年全年,“Jun Kai” 直接向與 Kim Sang Man 有關的 OFAC 制裁名單上的區塊鏈地址發送了價值 770 萬美元的加密貨幣。(CoinDesk 跟蹤的乙太坊錢包選擇。 資產價格由 Arkham 估算。)

Iqlusion 給 Kai 的工資只占他給 Kim 的近 800 萬美元中的不到 5 萬美元,其餘資金部分來自其他加密貨幣公司。

例如,CoinDesk 發現,開發廣泛使用的 Fantom 區塊鏈的 Fantom 基金會向「Jun Kai」和另一位與北韓有關的開發者支付了款項。

Fantom 基金會的一位發言人告訴 CoinDesk:“Fantom 確實確認有兩名外部人員在 2021 年與朝鮮有牽連。 然而,涉事開發人員參與了一個從未完成且從未部署過的外部專案。 ”

據 Fantom 基金會稱,「涉事的兩名員工已被解僱,他們從未貢獻過任何惡意代碼,也從未訪問過 Fantom 的代碼庫,Fantom 的使用者也沒有受到影響。 “ 發言人表示,一名北韓員工曾試圖攻擊 Fantom 的伺服器,但由於缺乏必要的訪問許可權而失敗。

根據 OpenSanctions 資料庫,Kim 的與北韓有關的區塊鏈位址直到 2023 年 5 月才被政府公佈,這距離 Iqlusion 和 Fantom 付款已經過去了兩年多。

給予迴旋餘地

美國和聯合國分別於 2016 年和 2017 年對雇用北韓 IT 工人實施了制裁。

無論你是否知情,向在美國的朝鮮工人支付工資都是違法的——這一法律概念被稱為「嚴格責任」。

公司所在地也並不重要:對於在對朝鮮實施制裁的國家開展業務的任何公司來說,雇用朝鮮工人都會帶來法律風險。

然而,美國和其他聯合國成員國尚未起訴僱用北韓 IT 工人的加密公司。

美國財政部對總部位於美國的 Iqlusion 展開了調查,但 Manian 表示調查結束時並未對其採取任何處罰措施。

美國當局對於對這些公司提起指控一直很寬容——某種程度上承認,這些公司最好的情況下是遭遇了一種異常複雜和老練的身份欺詐,或者在最壞的情況下,遭遇了一種最令人羞辱的長期騙局。

除了法律風險之外,MetaMask 的 Monahan 解釋道,向朝鮮 IT 工作者支付工資也是 “不好的,因為你支付工資的人基本上是被政權剝削的人”。

根據聯合國安理會長達 615 頁的報告,北韓 IT 工作者只能保留工資的一小部分。 報告指出,“低收入者保留 10%,而高收入者可以保留 30%”。

雖然這些工資相對於朝鮮的平均水平來說可能仍然很高,但 “我不在乎他們住在哪裡,” Monahan 說。 “如果我付錢給某人,而他們卻被迫將全部薪水寄給他們的老闆,那會讓我感到非常不舒服。 如果他們的老闆是北韓政權,那我會更不舒服。 ”

CoinDesk 在報導過程中聯繫了多名疑似北韓 IT 工作人員,但尚未得到回復。

未來

CoinDesk 通過分析 OFAC 制裁實體的區塊鏈支付記錄,確定了 20 多家可能僱用朝鮮 IT 員工的公司。 12 家提交了相關記錄的公司向 CoinDesk 證實,他們之前曾在工資單上發現疑似北韓 IT 員工。

一些人因擔心法律後果而拒絕進一步評論,但其他人同意分享他們的故事,希望其他人可以從他們的經歷中吸取教訓。

在許多情況下,北韓雇員在被雇用後就更容易被識別。

專注於去中心化金融的專案 Injective 的首席執行官 Eric Chen 表示,他在 2020 年與一名自由開發人員簽約,但很快就因表現不佳而解僱了他。

“他沒幹多久,” Chen 說。 “他寫的代碼很差勁,效果也不好。” 直到去年,當美國一家「政府機構」聯繫 Injective 時,Chen 才知道這名員工與北韓有聯繫。

幾家公司告訴 CoinDesk,他們在得知一名員工與北韓有任何聯繫之前就解僱了該員工 — — 理由是工作質量不達標。

“幾個月的工資單”

不過,朝鮮 IT 工作者與典型的開發人員類似,其能力也各有不同。

Manian 說,一方面,你會有一些員工 “來到公司,通過面試程式,就賺了幾個月的工資。” “還有另一方面,當你面試這些人時,你會發現他們的實際技術能力真的很強。”

Rust 回憶說,在 Truflation 時曾遇到過「一位非常優秀的開發人員」,他自稱來自溫哥華,但後來發現他來自朝鮮。 “他真的是一個年輕人,”Rust 說。 “感覺他剛從大學畢業。 有點青澀,非常熱衷,對能有機會工作感到非常興奮。 ”

另一個例子是,DeFi 初創公司 Cluster 在 ZachXBT 提供證據表明兩名開發人員與北韓有聯繫後,於 8 月解僱了兩名開發人員。

Cluster 的匿名創始人 z3n 告訴 CoinDesk:“這些人知道的東西真的太多了,真是令人難以置信。 回想起來,有一些「明顯的危險信號」。。 例如,「他們每兩周就會更改付款位址,每個月左右就會更改 Discord 名稱或 Telegram 名稱。 ”

網路攝像頭關閉

在與 CoinDesk 的對話中,許多雇主表示,當他們得知自己的員工可能是北韓人時,他們注意到了一些異常情況,這更有意義了。

有時這些暗示很微妙,比如員工的工作時間與其應有的工作地點不符。

Truflation 等其他雇主注意到,員工可能由多人假扮成一個人,員工會通過關閉網路攝像頭來隱藏這一情況。(他們幾乎都是男性)。

一家公司雇傭了一名員工,她早上參加會議,但似乎會忘記當天晚些時候討論的所有事情,而她之前明明已經和很多人交談過,這一怪癖就更有意義了。

當 Rust 向一位有追蹤犯罪支付網路經驗的投資者表達他對「日本」員工 Ryuhei 的擔憂時,這位投資者很快就確定了 Truflation 工資單上的另外四名疑似朝鮮 IT 工作人員。

“我們立即切斷了聯繫,”Rust 表示,並補充說他的團隊對其代碼進行了安全審核,增強了背景檢查流程並更改了某些政策。 其中一項新政策是要求遠端工作人員打開攝像頭。

價值 300 萬美元的駭客攻擊

CoinDesk 諮詢的許多僱主都錯誤地認為朝鮮 IT 工作者是獨立於北韓的駭客部門運作,但區塊鏈數據和與專家的對話表明,朝鮮的駭客活動和 IT 工作者經常聯繫在一起。

2021 年 9 月,Sushi 建立的用於發行加密代幣的平臺 MISO 在一次被盜事件中損失了 300 萬美元。 CoinDesk 發現證據表明,此次攻擊與 Sushi 僱用兩名開發人員有關,這些開發人員的區塊鏈支付記錄與朝鮮有關。

駭客攻擊發生時,Sushi 是新興 DeFi 領域最受關注的平臺之一。 SushiSwap 已存入超過 50 億美元,該平臺主要充當「去中心化交易所」,供人們在沒有中介的情況下交易加密貨幣。

當時 Sushi 的首席技術官 Joseph Delong 將 MISO 盜竊案追溯到兩名參與開發該平臺的自由開發人員:他們使用了 Anthony Keller 和 Sava Grujic 的名字。 Delong 表示,這些開發人員(他現在懷疑是同一個人或同一個組織)向 MISO 平臺注入了惡意代碼,將資金轉移到他們控制的錢包中。

當 Keller 和 Grujic 受雇於管理 Sushi 協定的去中心化自治組織 Sushi DAO 時,他們提供了對於入門級開發人員來說足夠典型甚至令人印象深刻的憑證。

Keller 在公眾面前使用化名 “eratos1122”,但當他申請 MISO 工作時,他使用了看似是他真名的名字 “Anthony Keller ”。 在 Delong 與 CoinDesk 分享的簡歷中,凱勒聲稱自己居住在喬治亞州蓋恩斯維爾,畢業於鳳凰城大學,獲得計算機工程學士學位。(該大學沒有回應是否有同名畢業生的請求。)

Keller 的簡歷中確實提到了之前的工作。 其中最令人印象深刻的是 Yearn Finance,這是一個非常流行的加密投資協定,它為使用者提供了一種通過一系列投資策略賺取利息的方式。 Yearn 的核心開發人員 Banteg 證實,Keller 曾參與開發 Coordinape,這是一款由 Yearn 開發的應用程式,旨在幫助團隊協作和促進支付。(Banteg, 說,Keller 的工作僅限於 Coordinape,他無法存取 Yearn 的核心代碼庫。)

據 Delong 稱,Keller 將 Grujic 介紹給 MISO,兩人自稱是 “朋友”。 與 Keller 一樣,Grujic 提供的簡歷上寫的是他的真實姓名,而不是他的網路筆名 “AristoK3”。 他自稱來自塞爾維亞,畢業於貝爾格萊德大學,擁有計算機科學學士學位。 他的 GitHub 帳戶很活躍,簡歷上列出了他在幾個較小的加密專案和遊戲初創公司的工作經驗。

Rachel Chu 是 Sushi 的前核心開發人員,在盜竊事件發生前曾與 Keller 和 Grujic 密切合作,她表示在駭客攻擊發生之前她就已經對這兩人產生了 “懷疑”。

儘管兩人相距甚遠,但 Grujic 和 Keller “口音相同” 且 “發短信的方式相同”,Chu 說。 “每次我們通話時,他們都會有一些背景噪音,就像在工廠裡一樣,” 她補充道。 Chu 回憶說,她見過 Keller 的臉,但從未見過 Grujic 的臉。 據 Chu 說,Keller 的相機「放大」了,所以她根本看不清他身後是什麼。

Grujic 和 Keller 最終在同一時間停止了對 MISO 的貢獻。 “我們認為他倆是同一個人,”Delong 說,“所以我們停止向他們付錢。 “ 當時正值 COVID-19 疫情最嚴重時期,遠端加密貨幣開發人員假扮多人從工資單中賺取額外收入的情況並不罕見。

在 Grujic 和 Keller 於 2021 年夏天被解僱後,Sushi 團隊忽視了撤銷他們對 MISO 代碼庫的訪問許可權。

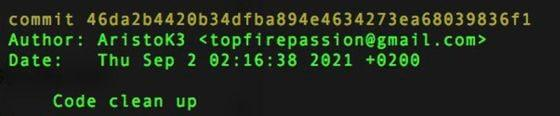

根據 CoinDesk 獲得的一張截圖,9 月 2 日,Grujic 以他的 “Aristok3” 網名向 MISO 平臺提交了惡意代碼,將 300 萬美元轉移到一個新的加密貨幣錢包。

CoinDesk 對區塊鏈支付記錄的分析表明,Grujic、Keller 和朝鮮之間可能存在聯繫。 2021 年 3 月,Keller 在一條現已刪除的推文中發佈了一個區塊鏈位址。 CoinDesk發現,該位址、Grujic 的駭客位址和 Sushi 存檔的 Keller 地址之間存在多筆付款。 據 Delong 稱,Sushi 的內部調查最終得出結論,該地址屬於 Keller。

2021 年至 2022 年期間,與 Keller 和 Grujic 綁定的區塊鏈位址將大部分資金發送到與北韓關聯的錢包。(CoinDesk 跟蹤的乙太坊錢包選擇。 資產價格由 Arkham 估算。)

CoinDesk 發現,該位址將大部分資金發送給了「Jun Kai」(Iqlusion 開發者,他向 OFAC 制裁的 Kim Sang Man 匯款)和另一個看似充當北韓代理的錢包(因為它也向 Kim 支付了費用)。

Sushi 的內部調查發現,Keller 和 Grujic 經常使用俄羅斯的 IP 位址進行操作,這進一步證實了他們是北韓人的說法。 OFAC 稱,北韓的 IT 工作人員有時就駐紮在俄羅斯。(Keller 簡歷上的美國電話號碼已停用,他的 “eratos1122”Github 和 Twitter 帳戶也已被刪除。)

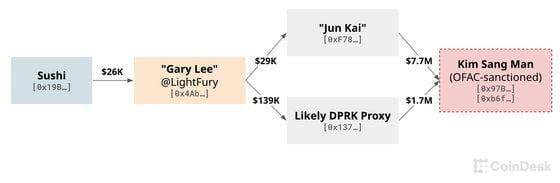

此外,CoinDesk 還發現證據表明,Sushi 在雇傭 Keller 和 Grujic 的同時還雇傭了另一名疑似北韓 IT 承包商。 ZachXBT稱這名開發人員為 “Gary Lee”,他使用化名 LightFury 進行編碼,並將收入匯給 “Jun Kai” 和另一個與 Kim 關聯的代理位址。

從 2021 年到 2022 年,Sushi 還雇傭了另一名明顯是朝鮮承包商的人,名叫 “Gary Lee”。 這名工人將自己 2021 年至 2022 年的收入匯入與朝鮮相關的區塊鏈位址,包括 Iqlusion 的 “Jun Kai” 使用的錢包。(CoinDesk 跟蹤的乙太坊錢包選擇。 資產價格由 Arkham 估算。)

在 Sushi 公開將攻擊歸咎於 Keller 的假名 “eratos1122” 並威脅要讓 FBI 介入後,Grujic 歸還了被盜資金。 雖然朝鮮 IT 工作者會關心保護假身份似乎有悖常理,但北韓 IT 工作者似乎會重複使用某些名字,並通過為許多專案做出貢獻來建立自己的聲譽,或許是為了贏得未來雇主的信任。

有人可能認為,從長遠來看,保護 Anthony Keller 這個別名更有利可圖:2023 年,即 Sushi 事件發生兩年後,一個名叫 “Anthony Keller” 的人向 Stefan Rust 的公司 Truflation 提出了申請。

Coindesk 嘗試聯繫「Anthony Keller」和「Sava Grujic」尋求評論,但沒有成功。

朝鮮式搶劫

據聯合國稱,過去七年來,北韓通過駭客攻擊竊取了超過 30 億美元的加密貨幣。 區塊鏈分析公司 Chainalysis 在 2023 年上半年追蹤到的駭客攻擊中,有 15 起與朝鮮有關,“其中約有一半涉及 IT 工作者相關的盜竊”,該公司發言人 Madeleine Kennedy 表示。

朝鮮的網路攻擊並不像好萊塢版的駭客攻擊,穿著連帽衫的程式師利用複雜的計算機代碼和黑綠色的計算機終端侵入大型機。

朝鮮式的攻擊顯然技術含量較低。 它們通常涉及某種形式的社會工程學,攻擊者贏得持有系統密鑰的受害者的信任,然後通過惡意電子郵件連結等簡單方式直接提取這些密鑰。

Monahan 說:「到目前為止,我們從未見過北韓實施真正的攻擊。 他們總是先進行社會工程攻擊,然後入侵設備,最後竊取私鑰。 ”

IT 工作者很適合為朝鮮的搶劫活動做出貢獻,他們要麼獲取可用於破壞潛在目標的個人資訊,要麼直接訪問充斥著數位現金的軟體系統。

一系列巧合

9 月 25 日,在本文即將發表之際,CoinDesk 安排與 Truflation 的 Rust 進行視頻通話。 計劃是核實他之前分享的一些細節。

慌亂的 Rust 遲到了 15 分鐘才加入通話。 他剛剛被駭客入侵了。

CoinDesk 聯繫了 20 多個似乎被騙雇傭北韓 IT 員工的專案。 僅在採訪的最後兩周,其中兩個專案就遭到駭客攻擊:Truflation 和一款名為 Delta Prime 的加密貨幣借貸應用程式。

目前判斷這兩起駭客事件是否與北韓 IT 員工的無意聘用有直接聯繫還為時過早。

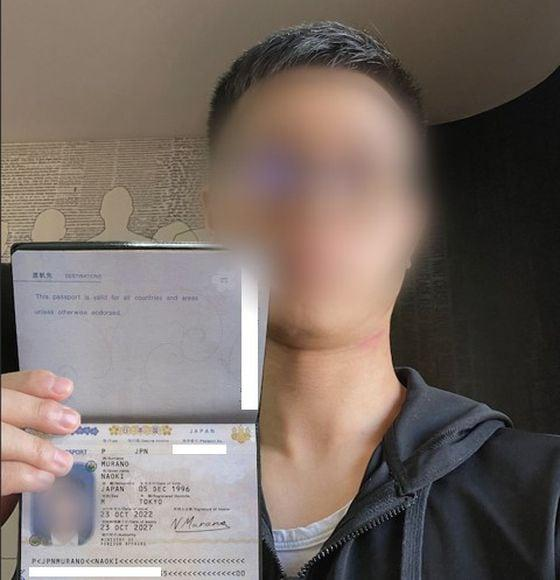

9 月 16 日,Delta Prime 首次遭到入侵。 CoinDesk 此前發現了 Delta Prime 與Naoki Murano 之間的付款和代碼貢獻,Naoki Murano 是匿名區塊鏈偵探 ZachXBT 宣傳的與朝鮮有關聯的開發商之一。

該項目損失了 700 多萬美元,官方解釋是因為「私鑰被洩露」。。 Delta Prime 沒有回應多次置評請求。

不到兩周后,Truflation 駭客攻擊事件也隨之而來。 在與 CoinDesk 通話前大約兩小時,Rust 注意到他的加密錢包中資金流出。 他剛從新加坡出差回來,正在努力弄清楚自己做錯了什麼。 “我就是不知道事情是怎麼發生的,” 他說。 “我把我的筆記本都鎖在酒店牆上的保險箱裡。 我一直帶著手機。 ”

就在 Rust 發表講話時,數百萬美元正從他的個人區塊鏈錢包中流出。 “我的意思是,這真的很糟糕。 這些錢是我孩子的學費和養老金。 ”

Truflation 和 Rust 最終損失了約 500 萬美元。 官方認定損失的原因是私鑰被盜。

免責聲明:作為區塊鏈資訊平臺,本站所發佈文章僅代表作者及嘉賓個人觀點,與 Web3Caff 立場無關。 文章內的資訊僅供參考,均不構成任何投資建議及要約,並請您遵守所在國家或地區的相關法律法規。