本期將通過分析典型的空投騙局,説明用戶識別相關風險。

作者:慢霧安全團隊,慢霧科技

背景

在上一期 Web3 安全入門避坑指南中,我們主要講解了多簽釣魚的相關知識,包括多簽機制、造成多簽的原因及如何避免錢包被惡意多簽等內容。 本期我們要講解的是一種無論在傳統行業還是加密領域,都被視為有效的行銷手段 —— 空投。

空投能夠在短時間內將專案從默默無聞推向大眾視野,迅速積累用戶基礎,提升市場影響力。 用戶在參與 Web3 專案時,需要點擊相關連結、與專案方交互以獲取空投代幣,然而從高仿網站到帶後門的工具,駭客早已在用戶領空投過程的上下游布滿了陷阱。 因此,本期我們將通過分析一些典型的空投騙局來講解相關風險,説明大家避坑。

什麼是空投

Web3 專案方為了增加專案的知名度和實現初期用戶的積累,常常會免費向特定錢包位址分發代幣,這一行為被稱為「空投」。 對專案方而言,這是獲得使用者最直接的方式。 根據獲取空投的方式,空投通常可以分為以下幾類:

- 任務型:完成專案方指定的任務,如轉發、點讚等。

- 交互型:完成兌換代幣、發/收代幣、跨鏈等操作。

- 持有型:持有專案方指定的代幣以獲得空投代幣。

- 質押型:通過單幣或雙幣質押、提供流動性或進行長期鎖倉來獲得空投代幣。

領空投時的風險

假空投騙局

此類騙局又可以細分為以下幾種:

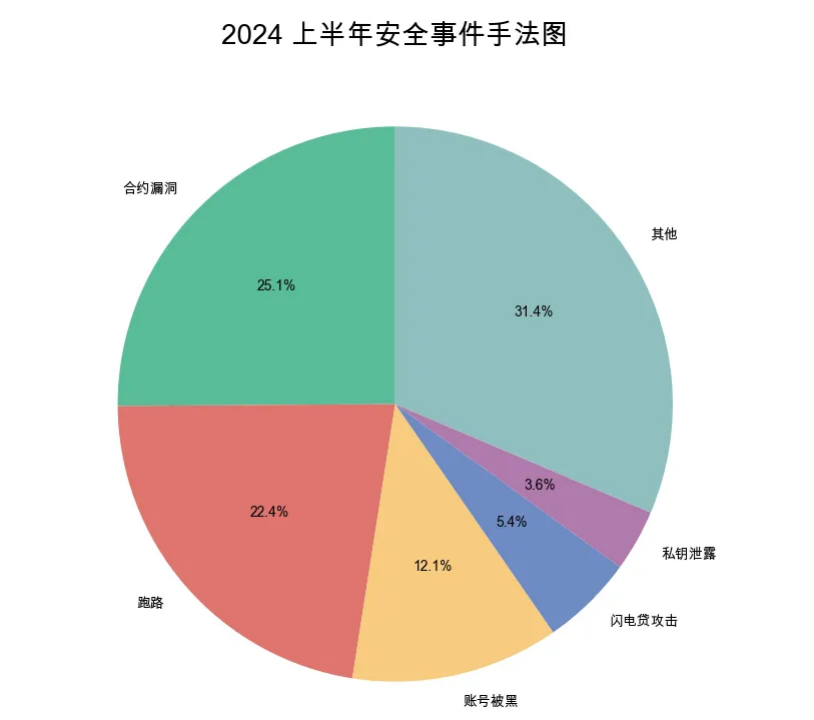

1. 駭客盜取專案方的官方賬號發佈假空投的消息。 我們經常可以在資訊平臺上看到「某專案的 X 帳號或者 Discord 帳號被黑,請廣大使用者不要點擊駭客發佈的釣魚連結」的安全提醒。 據慢霧 2024 上半年區塊鏈安全與反洗錢報告的數據,僅 2024 上半年,專案方帳號被黑事件就有 27 件。 用戶基於對官方帳號的信任而點擊這些連結,進而被引導至偽裝成空投的釣魚網站。 一旦在釣魚網站上輸入了私鑰/助記詞或授權了相關許可權,駭客就能盜走用戶的資產。

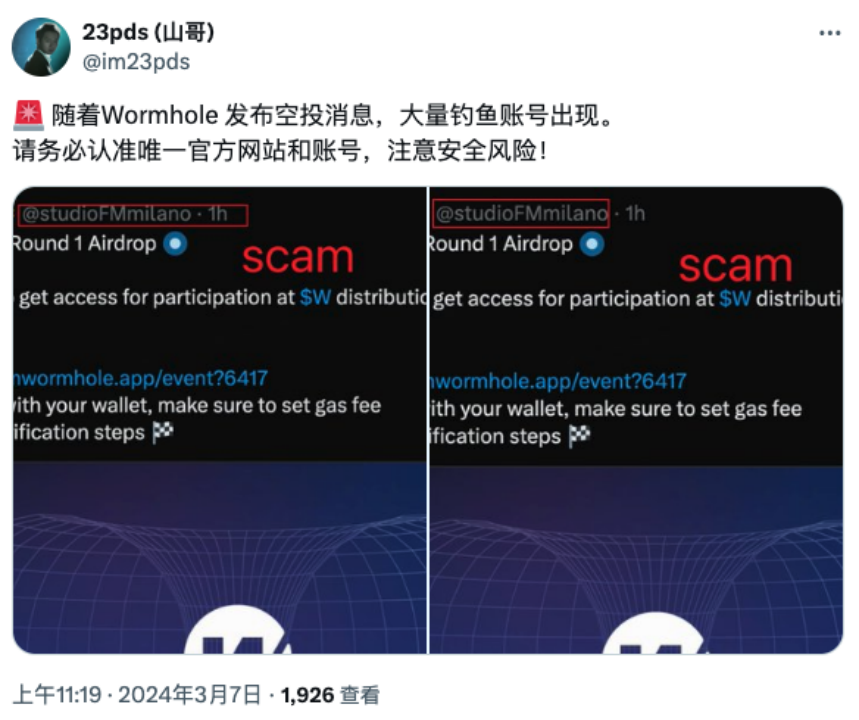

2. 駭客使用高仿的專案方帳號在專案方官方真實賬號的評論區刷留言,發佈領取空投的消息,誘導使用者點擊釣魚連結。 此前慢霧安全團隊分析過這類手法並提出了應對建議,見真假專案方 | 警惕評論區高仿號釣魚; 此外,在真專案方發佈空投的消息后,駭客也會緊隨其後,在社交平臺上使用高仿帳號大量發佈包含釣魚連結的動態,許多使用者因未仔細辨別而安裝了虛假 APP 或打開釣魚網站進行了簽名授權的操作。

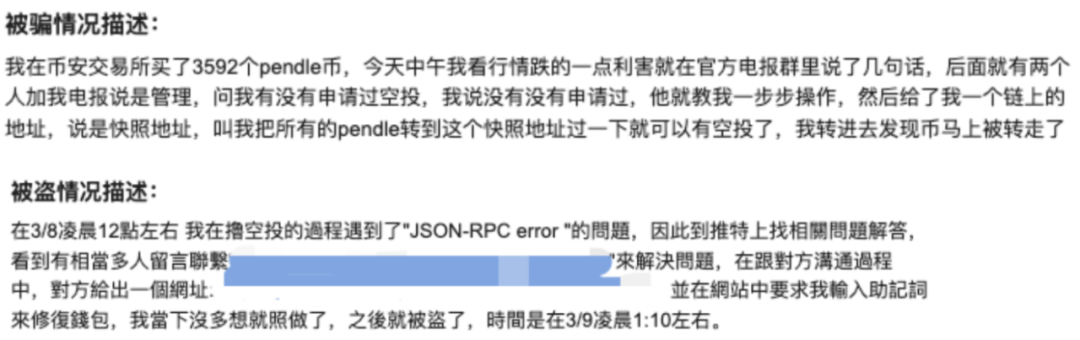

3. 第三種詐騙套路更可惡,妥妥的騙子,他們潛伏在 Web3 專案的群組裡,挑選目標使用者進行社會工程攻擊,有時以空投為誘餌,「教」使用者按照要求轉移代幣以獲取空投。 請廣大使用者提高警惕,不要輕易相信主動聯繫你的「官方客服」或是「教」你如何操作的網友,這些人大概率是騙子,你只是想領個空投,結果卻損失慘重。

“白給” 的空投代幣

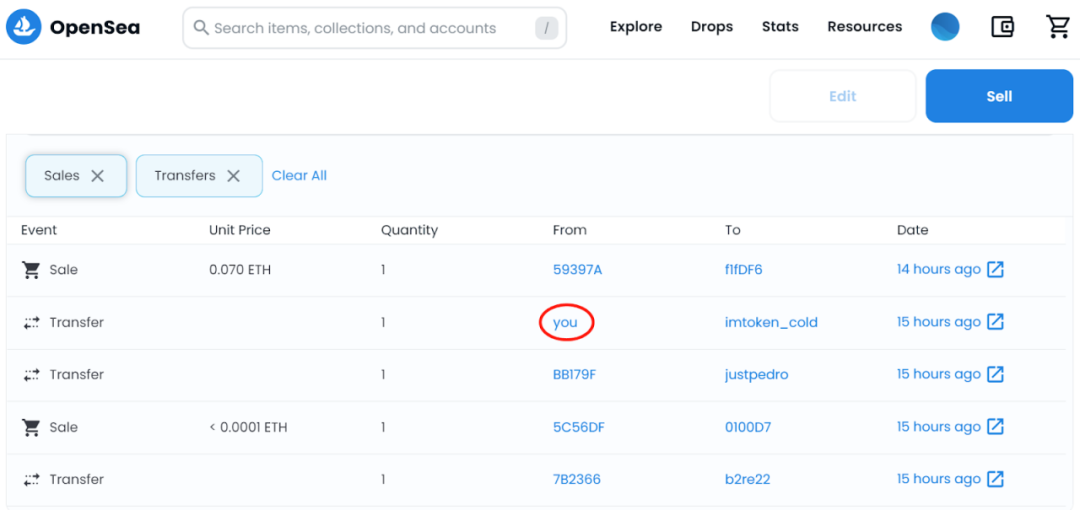

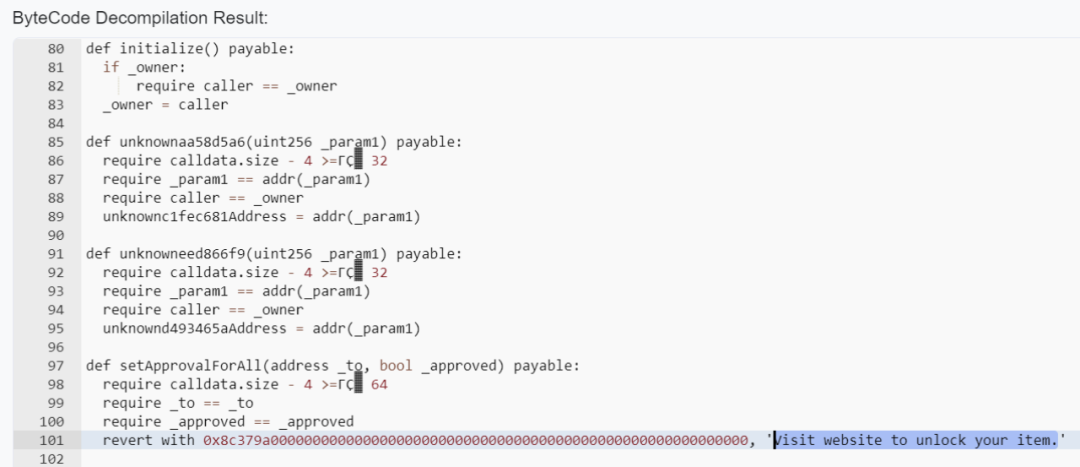

開篇提到,使用者往往需要完成某種任務才能獲取空投,我們接下來看看「白給」用戶代幣的情況。 駭客會向使用者的錢包空投沒有實際價值的代幣,使用者看到這些代幣,可能會嘗試與之交互,例如轉移、查看或在去中心化交易所上進行交易。 然而我們逆向分析一個 Scam NFT 的智慧合約發現,當嘗試掛單或轉移這個 Scam NFT 時會失敗,然後出現錯誤提示 “Visit website to unlock your item”,誘導使用者訪問釣魚網站。

如果用户访问了 Scam NFT 引导的钓鱼网站,黑客便可能进行以下操作:

- 批量 “零元购” 有价值的 NFT,见 “零元购” NFT 钓鱼分析

- 拿走高价值 Token 的 Approve 授权或 Permit 签名

- 拿走原生资产

接下来我们再看看黑客如何通过一个精心设计的恶意合约窃取用户的 Gas 费。

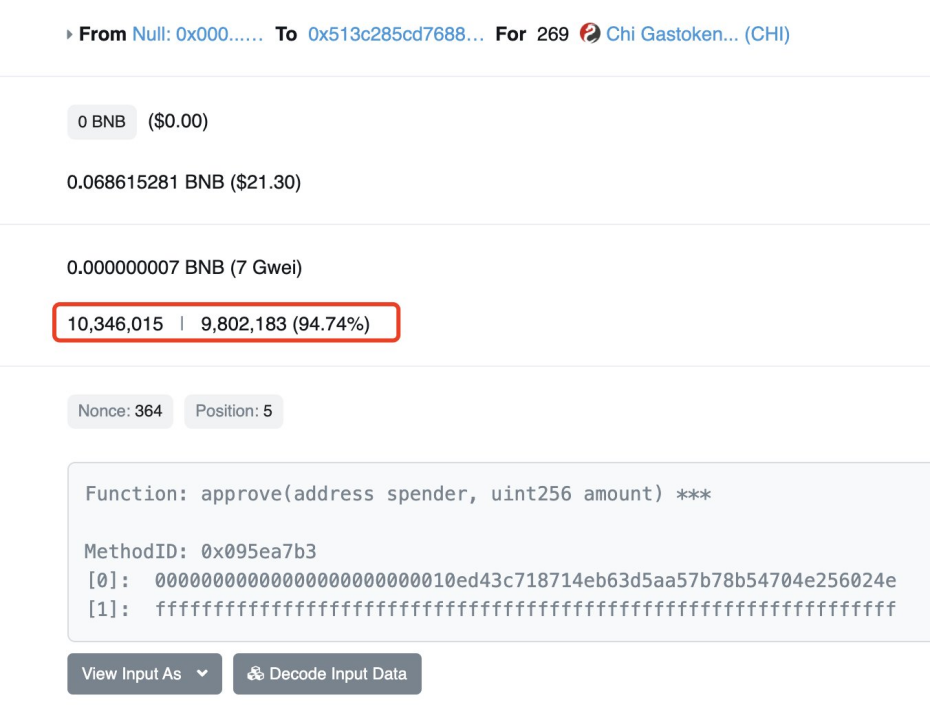

首先,黑客在 BSC 上创建了一个名为 GPT 的恶意合约 (0x513C285CD76884acC377a63DC63A4e83D7D21fb5),通过空投代币吸引用户进行交互。

用户与该恶意合约交互时,出现了需要批准该合约使用钱包中代币的请求。如果用户批准了这个请求,恶意合约会根据用户钱包中的余额,自动提高 Gas 限额,这使得后续的交易消耗更多的 Gas 费。

利用用户提供的高 Gas 限额,恶意合约使用多余的 Gas 来铸造 CHI 代币(CHI 代币可以用于 Gas 补偿)。恶意合约积累了大量的 CHI 代币后,黑客可以通过燃烧 CHI 代币,获得合约销毁时返还的 Gas 补偿。

通过这种方式,黑客巧妙地利用用户的 Gas 费为自己牟利,而用户可能并未察觉到他们已经支付了额外的 Gas 费。用户本以为可以通过出售空投代币获利,结果却被盗取了原生资产。

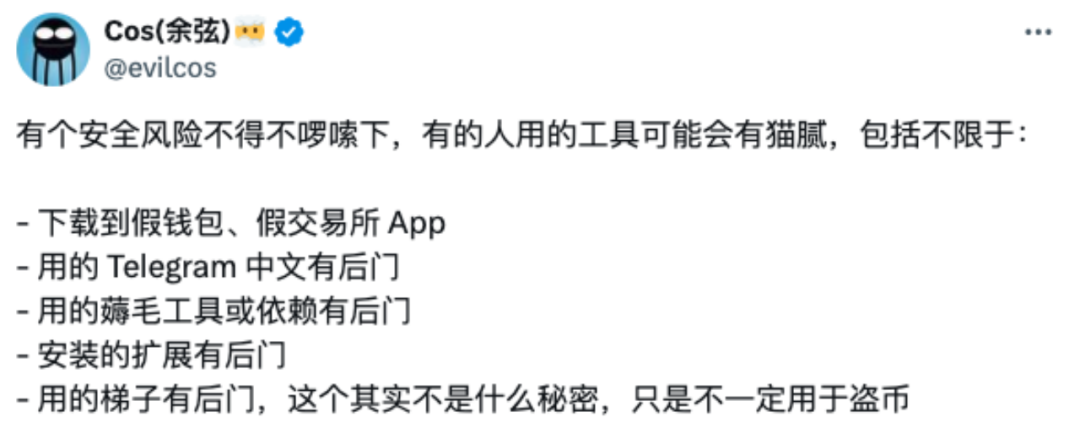

带后门的工具

领空投的过程中,一些用户需要下载翻译或查询代币稀有度之类的插件,这些插件的安全性存疑,且有的用户下载插件时没有从官方渠道下载,这就使得下载到带有后门的插件的可能性大大增加。

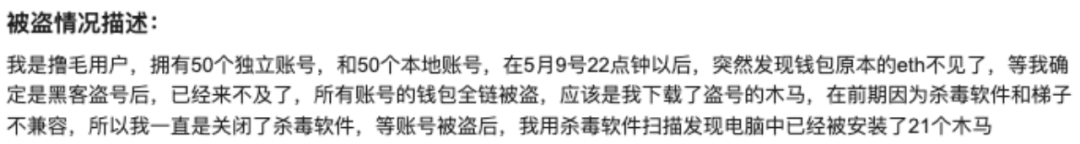

此外,我们还注意到网上有出售领空投脚本的服务,声称可以通过运行脚本完成自动批量交互,听起来挺高效的,但是请注意,下载未经审查和验证的脚本存在极大的风险,因为你无法确定脚本的来源和它的真实功能。脚本可能包含恶意代码,潜在的威胁包括盗取私钥/助记词或者执行其他未授权的操作。而且,一些用户在执行相关类型的风险操作时,未安装或是关闭了杀毒软件,导致未能及时发现设备中了木马,进而受损。

总结

在本期指南中,我们主要通过分析骗局的方式为大家讲解领空时会有哪些风险,现在许多项目都把空投作为营销手段,用户可以通过以下措施减少在领空投过程中资产受损的可能性:

- 多方驗證,訪問空投網站時,請仔細檢查網址,可以通過專案的官方帳號或公告渠道確認,還可以安裝釣魚風險阻斷外掛程式(如 Scam Sniffer),協助識別釣魚網站。

- 錢包分級,用於領空投的錢包存放小額資金,把大額資金放在冷錢包。

- 對於從未知來源收到的空投代幣要保持警惕,不要輕易執行授權/簽名操作。

- 注意檢查交易的 Gas 限額是否異常高。

- 使用知名殺毒軟體,如卡巴斯基、AVG 等,保持即時防護開啟,並隨時更新最新病毒庫。

免責聲明:作為區塊鏈資訊平臺,本站所發佈文章僅代表作者及嘉賓個人觀點,與 Web3Caff 立場無關。 文章內的資訊僅供參考,均不構成任何投資建議及要約,並請您遵守所在國家或地區的相關法律法規。