解读 2022 上半年区块链反洗钱态势及工具方法介绍

上一篇我们细节解读了 2022 上半年区块链生态安全概览及攻击手法,如果感兴趣或者有遗漏可以点击浏览。

本篇主要聚焦于区块链反洗钱态势及工具方法介绍。

区块链反洗钱态势

匿名性与不可逆是加密货币交易的天然属性,正是这样的原因,在加密货币犯罪频发的情况下,区块链反洗钱处于一个至关重要的位置,也是阻止黑客成功变现的最后防线。面对黑客无孔不入的威胁,不同的群体也不约而同地 “组建” 起反洗钱同盟,其中包括交易平台/资金管理平台/项目方、监管方和区块链安全公司。

2022 上半年,这些群体的反洗钱动态如下:

交易平台/资金管理平台/项目方

Tether:2022 上半年共计屏蔽了 132 个 ETH 地址 ,这些地址上拥有的 USDT-ERC20 资产被冻结不可转移。

Circle:2022 上半年共计屏蔽了 18 个 ETH 地址 ,这些地址上拥有的 USDC-ERC20 资金被冻结不可转移。

监管方

美国财政部:4 月 14 日制裁 Ronin Network 黑客(LAZARUS GROUP)相关的地址,5 月 6 日制裁加密货币混币器 Blender,值得注意的是,美国财政部在此之前从未制裁过加密货币混币器。

区块链安全公司

Chainalysis:3 月 10 日,创建 SanctionsList 链上数据库合约 ,共计制裁 31 个地址 。

SlowMist:4 月 27 日,MistTrack 反洗钱追踪系统正式上线,专注于打击加密货币洗钱活动。

众所周知,造成区块链安全事件的黑客、黑色产业链、欺诈者和 Rug Pull 项目方一直是洗钱的主力,其中最臭名昭著的莫过于朝鲜 LAZARUS GROUP 黑客组织,给区块链生态安全带来巨大的威胁。

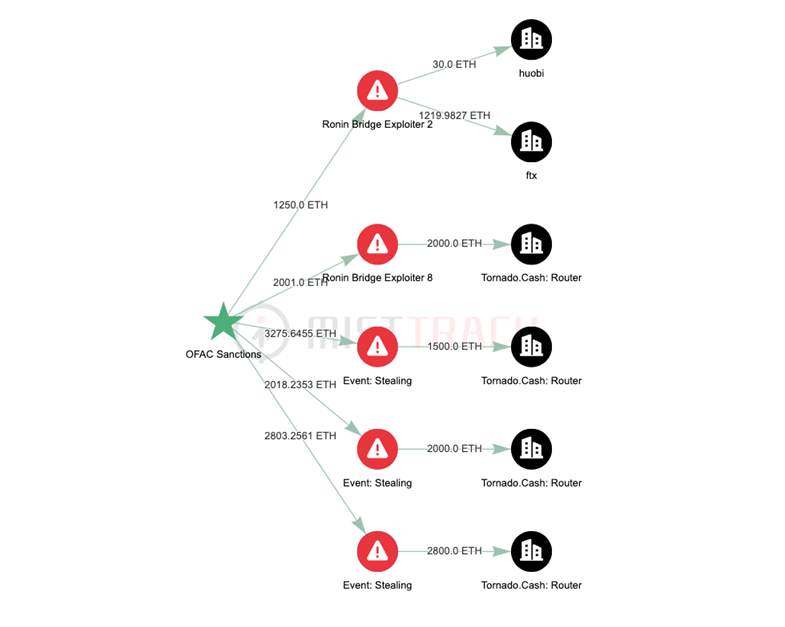

根据开源情报和链上数据分析推测 LAZARUS GROUP 上半年的动态如下:

- 1 月 17 日,Crypto.com 的少数用户账户遭到未经授权提款。

- 2 月 8 日,The IRA Financial 的 Gemini 托管账户被恶意提款。

- 3 月 23 日,Ronin Network 跨链桥被盗成为加密货币领域损失最大的黑客攻击事件之一。

在这些与 LAZARUS GROUP 相关的安全事件中,我们可以通过他们成体系的洗钱手法发现他们的痕迹:

- 初期:将 ETH 链上的获利资金全部兑换为 ETH,并将所有的 ETH 分批转入 Tornado.Cash(大量)或者交易平台(少量)。

- 中期:从 Tornado.Cash 分批提款后兑换为 renBTC 代币跨链到 BTC 链。

- 后期:在 BTC 链上,从 renBTC 提款后汇总资金,并进一步转移到 Coinjoin 和混币器。

在黑客、黑色产业链、欺诈者和 Rug Pull 项目方洗钱过程中,自然少不了一些洗钱工具的帮忙,常见的洗钱工具有 ETH/BSC 链上的 Tornado.Cash,BTC 链上的 Coinjoin 工具(ChipMixer 等)、混币器(Blender、CryptoMixer 等)、隐私钱包(Wasabi、Samourai 等)、换币平台(ChangeNOW、SimpleSwap、FixedFloat 等)和一些交易平台。

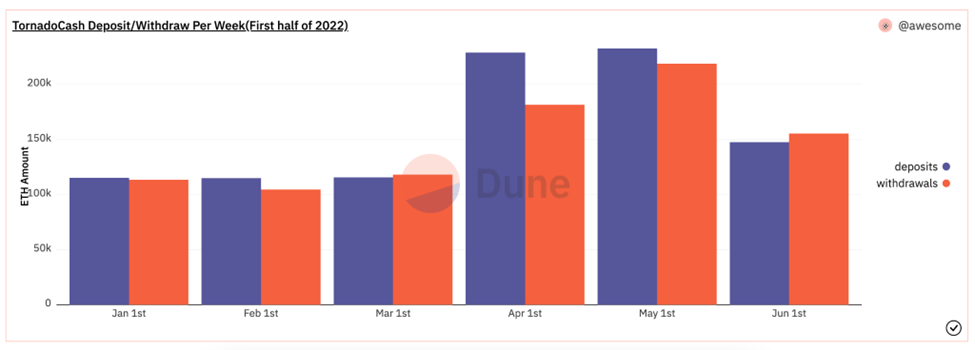

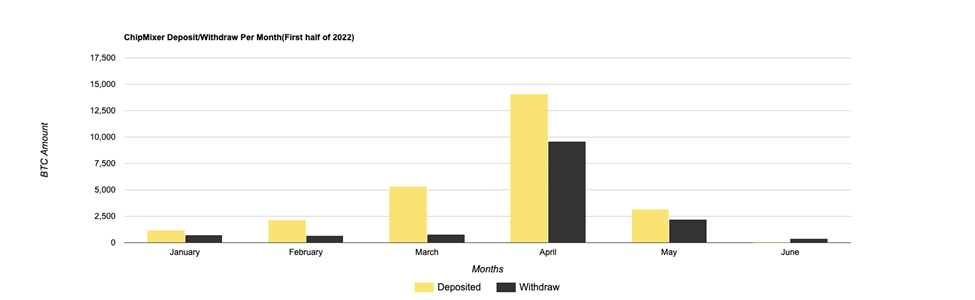

一些常见洗钱工具上半年的存提款数据如下:

Tornado.Cash:2022 上半年用户共计存款 955,277 ETH(约 24.42 亿美元)到 Tornado.Cash,共计从 Tornado.Cash 提款 892,573 ETH(约 22.49 亿美元)。

ChipMixer:2022 上半年用户共计存款 26,021.89 BTC 到 ChipMixer,共计从 ChipMixer 提款 14,370.57 BTC。

Blender:LAZARUS GROUP 使用此混币器洗 Ronin Network 跨链桥被盗的钱,于 5 月 6 日被美国财政部制裁,目前站点已不可用。

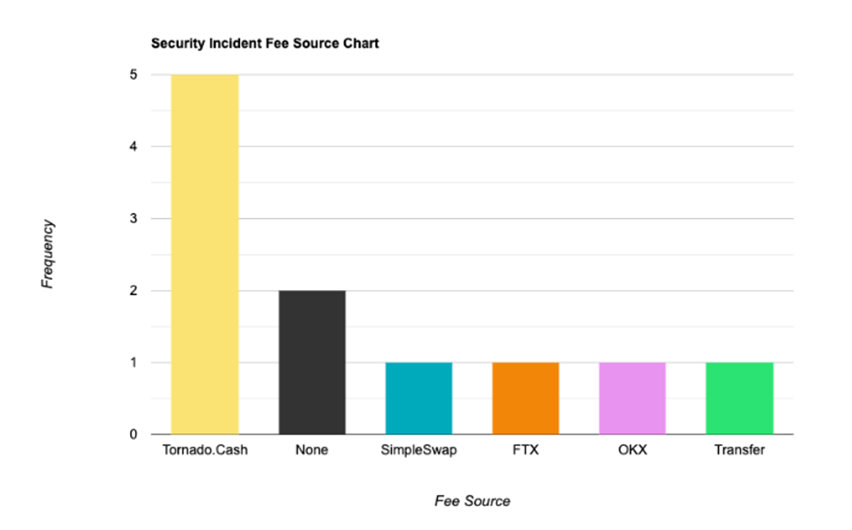

在反洗钱分析过程中,始终存在着几个核心的问题:发起攻击的手续费来自哪里?洗钱的资金去了哪里?我们将通过上半年的典型安全事件来探索这两个问题。

发起攻击的手续费来自哪里?

根据典型安全事件攻击手续费来源图,典型安全事件的攻击手续费大多都来自 Tornado.Cash 提款,也有从换币平台、交易平台提款或从其他个人地址转移的情况。

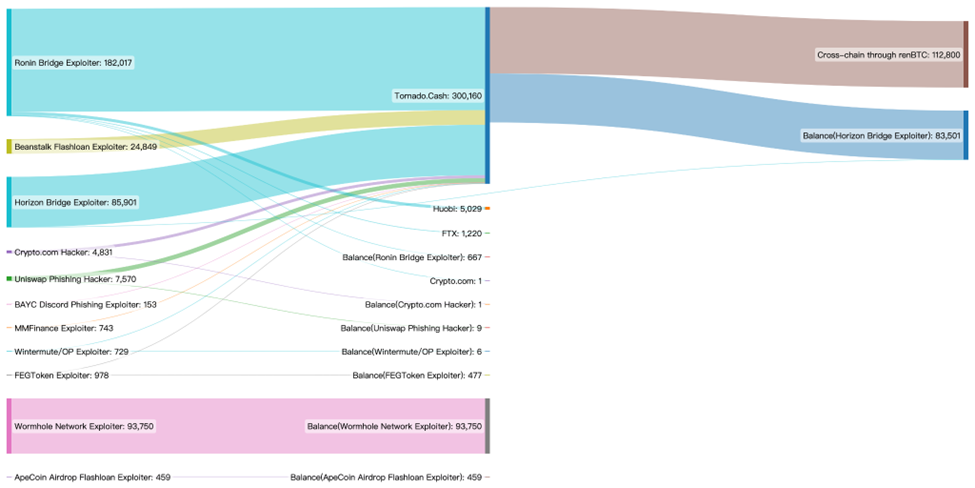

洗钱的资金去了哪里?

通过对上半年典型安全事件的整体分析,洗钱的主要流程发生在 ETH 链或 BTC 链,如果资金没有在这两条链上,黑客也会考虑将资金跨链到这两条链进一步变现。

通过对典型安全事件被盗资金的 ETH 和 BTC 流向进行分析,得到 ETH/BTC 资金流向图,能够初步评估出洗钱资金的态势。

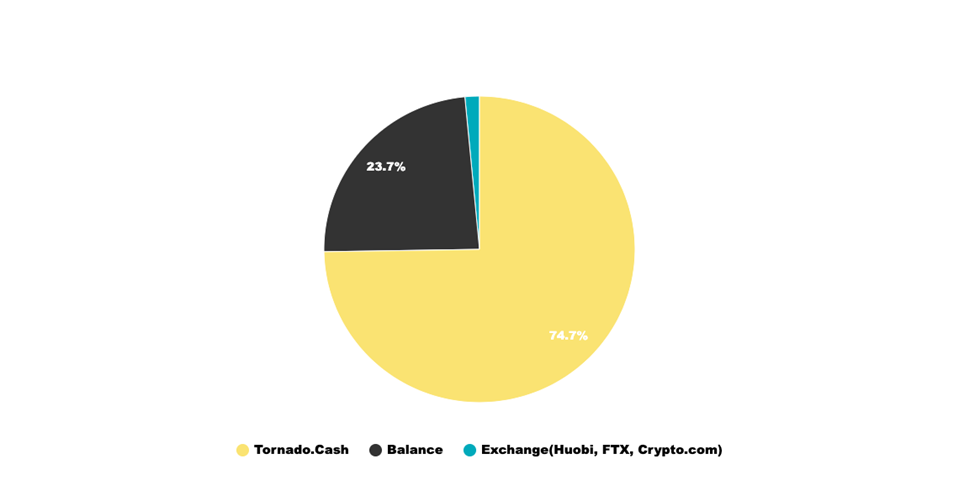

(1)ETH 资金流向图

根据典型安全事件 ETH 资金流向图,74.6% 洗钱资金流向 Tornado.Cash,资金量高达 300,160 ETH;23.7% 洗钱资金保留在黑客地址,暂未进一步转移,资金量为 95,570 ETH;1.5% 洗钱资金流向交易平台,资金量为 6,250 ETH。

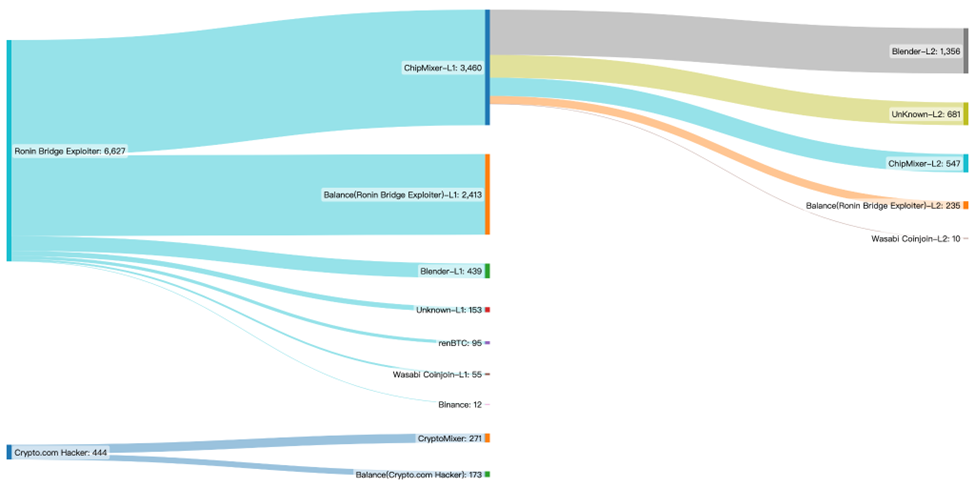

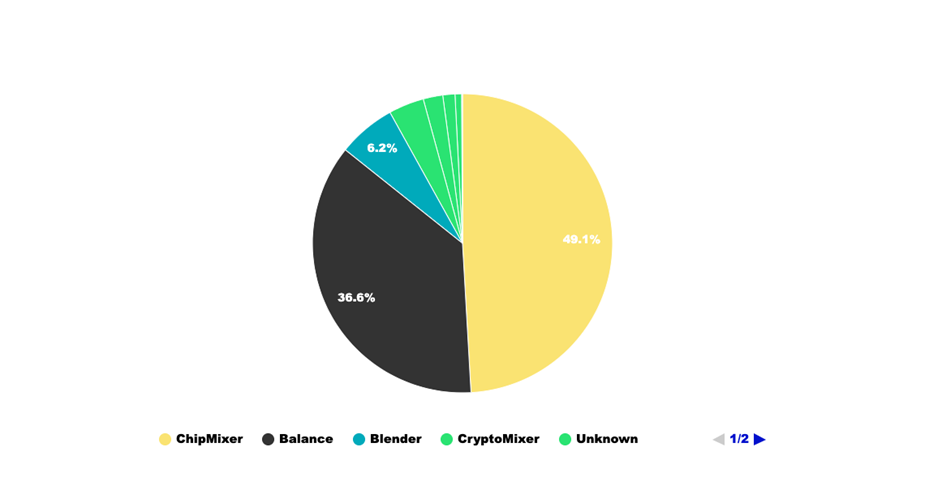

(2)BTC 资金洗钱图

根据典型安全事件 BTC 资金流向图,48.9% 洗钱资金流向 ChipMixer,资金量高达 3,460 BTC;36.5% 洗钱资金保留在黑客地址,暂未进一步转移,资金量为 2,586 BTC;6.2% 洗钱资金流向 Blender,3.8% 洗钱资金流向 CryptoMixer,2.1% 洗钱资金流向未知主体,1.3% 洗钱资金流向 renBTC,0.7% 洗钱资金流向 Wasabi Coinjoin,0.1% 洗钱资金流向 Binance 交易平台。

工具及方法

在正式开始反洗钱分析之前,我们首先要有一个高效的工具和一套有效应对复杂洗钱情况的分析方法。

基础工具 – MistTrack

MistTrack 反洗钱追踪系统( https://misttrack.io/)是一套由慢雾科技创建的专注于打击加密货币洗钱活动的 SaaS 系统,具有资金风险评分模块、交易行为分析模块、资金溯源追踪模块、资金监控模块等核心功能。

AML Risk Score

MistTrack 反洗钱追踪系统主要从地址所属实体、地址历史交易活动、慢雾恶意钱包地址库三方面为其计算 AML 风险评分。当地址所属实体为高风险主体(如混币平台)或地址与已知的风险主体存在资金来往时,系统会将该地址标记为风险地址。同时,结合慢雾恶意钱包地址库中的恶意地址数据集,对已核实的勒索、盗币、钓鱼欺诈等非法行为的涉案地址进行风险标记。

Address Labels

MistTrack 反洗钱追踪系统积累了超 2 亿个钱包地址标签,地址标签主要包含 3 个分类:

1. 它归属于什么实体,如 Coinbase、Binance

2. 它的链上行为特征,如 DeFi 鲸鱼、MEV Bot 以及 ENS

3. 一些链下情报数据,如曾使用过 imToken/MetaMask 钱包

Investigations

追踪和识别钱包地址上的加密资产流向,实时监控资金转移,将链上和链下信息整合到一个面板中,为司法取证提供强有力的技术支持。

通过标记 1 千多个地址实体、2 亿多个地址标签,10 万多个威胁情报地址,以及超过 9000 万个与恶意活动相关的地址,MistTrack 为反洗钱分析和研究提供了全面的情报数据帮助。通过对任意钱包地址进行交易特征分析、行为画像以及追踪调查,MistTrack 在反洗钱分析评估工作中起到至关重要的作用。

拓展方法 - 数据分析

MistTrack 可以满足常见的反洗钱分析场景,而遇到复杂特殊的情况就需要其他的方法辅助分析。从区块链反洗钱资金态势中我们可以看到很多被黑事件发生后,在 ETH/BSC 链上的资金都不约而同地流向了一片灰暗之地——Tornado.Cash,Tornado.Cash 已成为 ETH/BSC 链上反洗钱的主战场。

新的洗钱手法需要新的分析方法,对 Tornado.Cash 转出分析的需求变得越来越普遍,此处我们将提出一个针对 Tornado.Cash 资金转出的分析方法。

- 记录目前已知的信息,已知信息包括转入 Tornado.Cash 总数,第一笔 Tornado.Cash 存款时间,第一笔 Tornado.Cash 存款的区块高度。

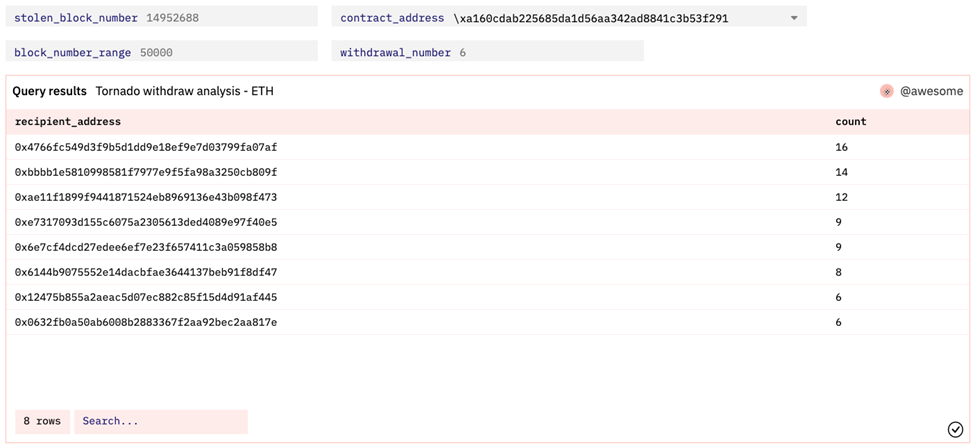

- 将参数填入我们准备的分析面板 (https://dune.com/awesome/Tornado-withdraw-analysis)。

- 得到初步的 Tornado.Cash 提款数据结果,再使用特征分类的方式对数据结果做进一步筛选。

- 筛选后的结果是一批疑似黑客转出的结果集,取概率最高的结果集并对它进行验证。

- Tornado.Cash 转出分析结论。

通过这个 Tornado.Cash 资金转出的分析方法,我们已成功分析出 Ronin Network 等多个安全事件从 Tornado.Cash 转出后的资金详情。

显而易见,这个 Tornado.Cash 资金转出的分析方法同样存在局限性:转入 Tornado.Cash 的数量分类也是一个匿名集,资金量越大相应的匿名集数量越少,资金量越小则相反。所以对于资金量小的分析难度更大。

而在 BTC 链上,通过区块链反洗钱资金态势我们可以看到 ChipMixer 和 Blender 是黑客的常用洗钱平台。Blender 目前已被美国财政部制裁,站点已不可用,这里不再做进一步的探讨。

ChipMixer 流入洗钱资金量巨大,我们同样需要提出一个针对 ChipMixer 资金转出的分析方法。

识别 ChipMixer 的提款特征。

| 输入地址类型 | 输出地址类型 | 输入数额特征 | 版本 | 锁定时间 |

| bech32(bc1q...) | bech32(bc1q...) | 所有的输入数额都满足 Chips(即 0.001 * 2 的 n 次方,n < 14) 的要求 | 2 | 区块高度 - 1/区块高度 - 2 区块高度 - 3 |

- 根据上述提款特征对相应时间段的结构化区块数据进行扫描和筛选,得到这个时间段内 ChipMixer 的提款记录。

- 对提款记录数据归类结果集,取概率最高的结果集并对它进行验证。

- ChipMixer 转出分析结论。

总结

反洗钱仍然是区块链发展的重中之重,面对层出不穷的被黑事件,针对其独有的特点,相应的反洗钱规范也需要具体问题、具体分析、具体应对。文中所提到的典型安全事件具体见完整报告内容。

完整报告下载:

https://www.slowmist.com/report/first-half-of-the-2022-report.pdf

免责声明:作为区块链信息平台,本站所发布文章仅代表作者及嘉宾个人观点,与 Web3Caff 立场无关。本文内容仅用于信息分享,均不构成任何投资建议及要约,并请您遵守所在国家或地区的相关法律法规。