透过历史脉络了解自主权身份

— 导读 / 原用标题

原文:Seeing Self-Sovereign Identity in Historical Context(IDENTITY WOMAN)

编译:zCloak Network

第二部分:计算机系统中的身份历史演变

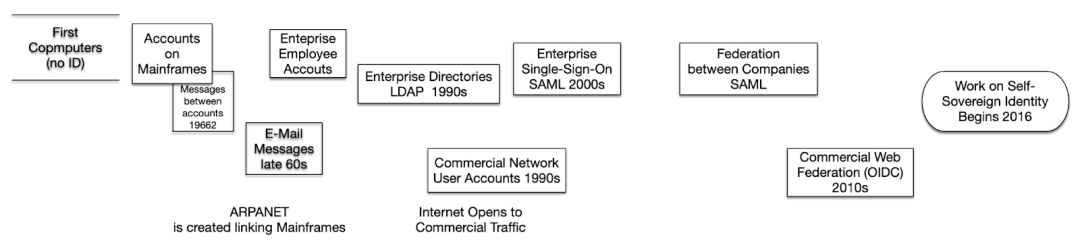

最早的计算机系统是由商业性质的企业或组织开发和使用。第一批计算机系统,如 Colossus 和 Eniac,在第二次世界大战中创建,它们非常简陋,根本不需要 "用户账户"。此后不久,开发出了大型主机来支持多个(一个以上)用户与同一个计算机系统交互。开发人员发明了用户名和密码来管理访问。进而,作为合乎逻辑的下一步,那些早期的用户发明了向同一台计算机主机的其它用户写入信息的功能。这些消息传递系统就是电子邮件的前身。

在 1970 年代,随着 ARPAnet 的建立,大型计算机系统开始通过 TCP/IP 的协议栈连接在一起,自此用户可以向处于不同城市的计算机系统发送信息。由于信息可以在不同地理位置的人之间传输,就自然而然地发展出了管理这些信息的标准。互联网计算机系统传输信息的标准即简单信息传输协议(SMTP:Simple Message Transfer Protocol),由于它创造了一种方式 —— 任何拥有电子邮件地址的人都可以向其他拥有电子邮件地址的人发送信息,所以至今仍然被广泛使用。早期的 ARPAnet 用户发展出了一个命名系统,以便将人类可读的名字映射到互联网协议(IP:Internet Protocol)地址,使得电子邮件变得广泛可用 。默认情况下,用户互相发送的信息不是加密的,直到 1990 年代才开发了 PGP 密钥服务器来增加加密功能。

而后,企业内部的计算机系统变得越来越复杂 —— 需要多个程序在一个单一的大型系统上运行,最终需要用户登录操作才能访问企业系统中的各种服务,由此诞生了管理企业复杂性的协议 —— 轻量级目录访问协议(LDAP:Lightweight Directory Access Protocol),该协议支持目录服务的维护,使得可以在整个企业中使用有关用户的信息。

另一个名为安全断言标记语言(SAML:Security Assertion Markup Language)的协议支持企业内部和企业间的联合身份认证和授权, 帮助管理谁可以访问什么系统。这些使用 SAML 和 LDAP 的内部联合架构,在企业计算机系统的语义中非常有用,是身份管理的主流方法。

这些数字身份管理解决方案在社会和文化权力结构中涌现。比如在就业场景中,可以通过控制雇员的身份标识符来 "控制" 他们,这种控制权力等同于雇用和解雇他们的权力。雇员为企业工作,就意味着在企业环境中他们既不是自由人也不是客户。

由于这些架构在 1990 年代就已确立,并在 21 世纪初得到巩固,所以它们也在一定程度上塑造了许多身份管理专业人士关于如何在数字领域进行身份管理的思考。

由于在网络出现之前,企业身份识别和访问管理领域就已经兴起,所以为用户分配标识符并对其进行管理的架构最初是在企业系统内使用,而非用于消费者互联网。这种控制架构对于雇员和雇主间固有的权力关系来说是有意义的,所以至今仍被广泛使用。公司雇用员工来完成工作,并支付其劳动交换报酬;但当雇主对员工的工作感到不满时,或者根本没有足够的工作要做时,他们就会解雇员工。这种雇用和解雇的动态是为了满足企业的需要。

当雇员的工作涉及与计算机系统交互时,雇主分配给雇员对某计算机系统的访问权限是合乎情理的,这种分配通过雇主分发给该雇员的标识符/雇员码来完成。在寻求访问系统的权限时,雇员使用共享秘密(密码),进行所谓的认证,并获得授权。而后,当该员工离职时,他在企业系统中的数字表现将被终止,如此他们便无法再访问系统 —— 被拒绝授权。换句话说,对于不再是雇员的人来说,对系统的访问权限会被终止。这些控制结构是初始企业身份和访问管理的一部分。

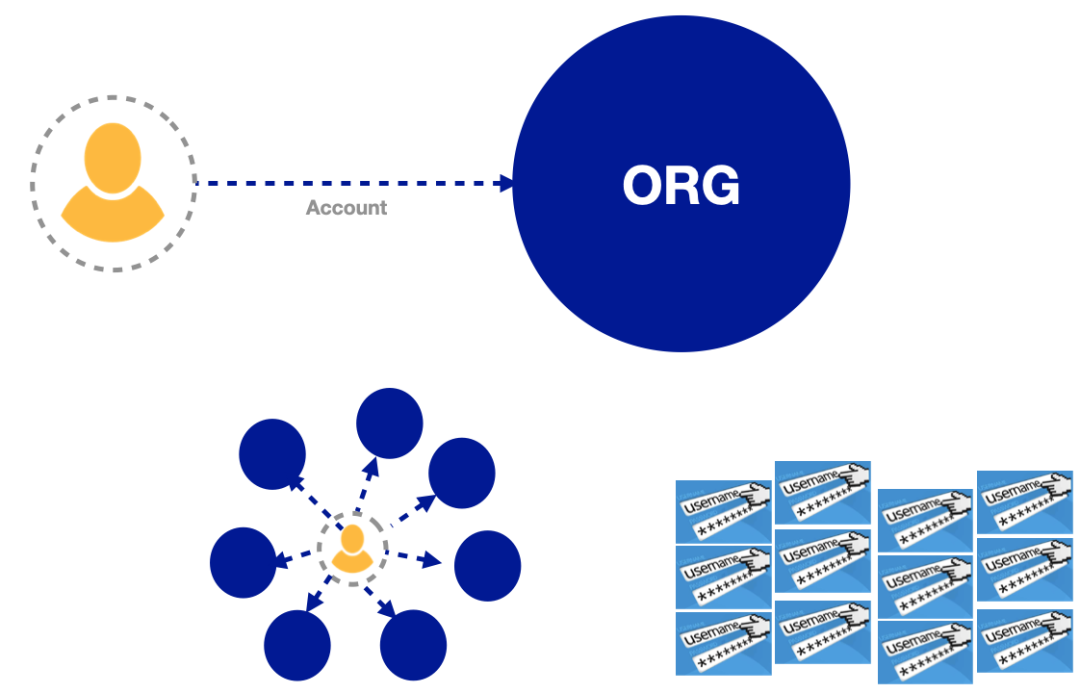

当第一个消费者互联网出现,像 AOL 和 Compuserve 这样的公司为用户提供账户。社交媒体公司至今仍然使用这个系统,当用户进入一个新的服务,并在服务的命名空间内选择用户名时,他们就会得到这种类型的标识符。这些标识符始终处于发行者的命名空间和控制领域之内,也就是说,发行者可以终止任意用户对该服务命名空间的访问。

选择用户名之后,用户选择密码,所以密码是一个用户和服务都知道的共享秘密(但没有其他人知道),此后如果用户声称自己是控制某特定用户名的实体,服务就会要求他们出示密码。近年来,支持更广泛地采用额外身份认证因素的呼声不断,其中一些因素使用了加密技术(如 RSA 令牌或 Yubikeys)。然而,双因素或三因素认证的过程仍然涉及用户去证明对标识符的控制权,但该标识符却是由身份提供者管理的。在架构控制属性方面,这种身份管理方式与企业对员工账户的控制非常相似。

图 3. 显示了身份的唯一源拓扑,个人在他们与之互动的每一个服务中都有新的独立账户 —— 这就导致个人在不同的服务中有几十个甚至几百个不同的账户,同时还需要管理相同数量的用户名和密码组合。

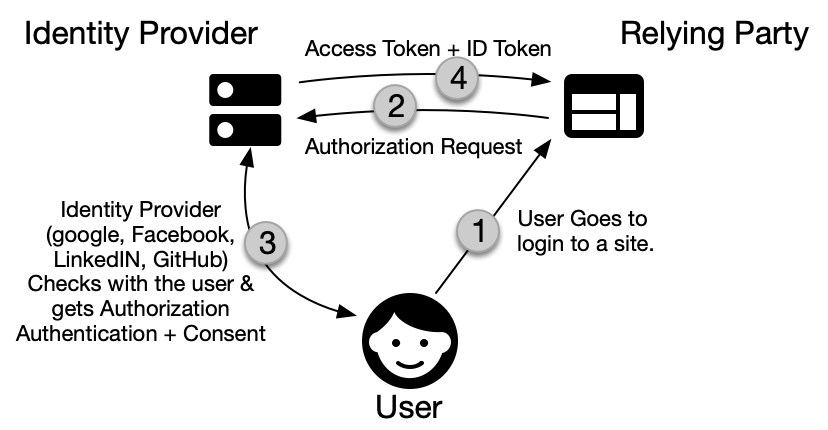

身份联盟使标识符的使用范围不再局限于一个站点或服务。被称为信赖方(Relying Parties)的服务鼓励新旧用户使用其它服务的账户,他们要求用户证明他们对某服务上的标识符有控制权,一旦证明了拥有控制权,用户就可以进入信赖方的网站。后来创建了一个名为 OpenID 的标准,以支持这种类型的事务。它导致了 "用 xx 登录" 按钮的激增,即用户使用他们的 Facebook、Google、LinkedIn、Twitter、Github 或其它 ID 来登录一系列其它网站。

尽管,理论上,这种模式会导致出现各种身份提供者,但实际上,由于 " NASCAR 问题",这种现象很少出现。因为在给定的登录界面上,只能呈现少数几个身份提供者,所以用户能够选择的身份提供者也非常少。

SSI 技术与之前的技术 —— 单源身份拓扑和身份联盟拓扑结构 —— 形成鲜明对比。不同于早期的数字身份系统,在 SSI 技术中凭证的接收者(即 Verifier)无需连接凭证的发行者(Issuer)便可确验证凭证的真实性。Verifier 不需要打电话确认信息以检查文件,也不需要使用 SAML 或 OAuth 等协议来建立技术联盟以回显 Issuer 的数据库。

将这些数字技术与具身的人类身份进行对比依然是有意义的。当人类遨游在现实生活中的社交场景时,他们以自己的身体和相关的服装出现,被他人识别。实际上,他们的身体和衣服是一个 "认证因素",因为我们对人的记忆是与他们的身体形态联系在一起的。当现实生活中的社交场景、人文过程被转化到数字世界时,标识符是由拥有这些标识符最终控制权的组织实体分配给人们的,这意味着,人们正在脱离一个身份原是被个人主张和社会承认的社交环境。这些托管、管理和控制我们数字标识符的平台,有权删除我们的数字身份,甚至将我们的标识符重新分配给其他人。在这些系统中,我们直接处于这些大型身份提供者的权威之下,并不是自由的人。

图 5. 显示了如何通过个人身份提供者来登录其它服务,以从其它组织中分离出来

Facebook、LinkedIn、Instagram 和 Twitter 等所有社交平台都在管理自己的命名空间。这些平台还拥有在其服务上拥有账户的人之间的联系 。这意味着,当转化到数字领域时,我们社会的社交结构是由这些平台拥有,而不是由我们这些彼此连接彼此沟通的人们所拥有的。

上面提到的 DIDComm 可以为这种控制架构提供一个替代方案。有了这种新的 SSI 技术,我们可以通过我们控制的软件,拥有我们用于连接他人的数字标识符。有了 SSI,我们就可以控制和拥有我们的社交联系。SSI 技术提供了一个对社交、数字共享的回收,使它们不再被 Google 和 Facebook 这样的巨型身份供应商所控制。

图 6. 展示了计算机/数字身份识别系统伴随计算机系统发展到今天的关键时间点。

(因本文篇幅过长,后续详见中下篇)

免责声明:作为区块链信息平台,本站所发布文章仅代表作者及嘉宾个人观点,与 Web3Caff 立场无关。本文内容仅用于信息分享,均不构成任何投资建议及要约,并请您遵守所在国家或地区的相关法律法规。