Safe 未能兑现其 “安全” 之名,黑客利用利用 Safe 前端漏洞,而非智能合约,诱导 Bybit 签名者批准恶意交易,从而成功盗取资金。此事件暴露了区块链行业对第三方服务的过度依赖及供应链安全隐患。

作者:链源科技 PandaLY

封面:Photo by Markus Spiske on Unsplash

2025 年 2 月 21 日,加密货币交易所 Bybit 遭遇史上最大盗窃案,损失约 15 亿美元的数字资产,主要为以太坊(ETH)。该交易所使用 Gnosis Safe(现称 Safe{Wallet})管理其冷钱包,这款工具被认为是 Ethereum 上最安全的多重签名钱包。然而,Safe 未能兑现其 “安全” 之名,黑客利用利用 Safe 前端漏洞,而非智能合约,诱导 Bybit 签名者批准恶意交易,从而成功盗取资金。

此事件暴露了区块链行业对第三方服务的过度依赖及供应链安全隐患,Safe 和 Bybit 的最新回应也引发了行业内关于责任归属的激烈争论,Safe 因开发者机器被入侵导致的供应链攻击负有重大责任,但 Bybit 因未能实施离线验证等额外措施也有责任。

Bybit 攻击最新发现

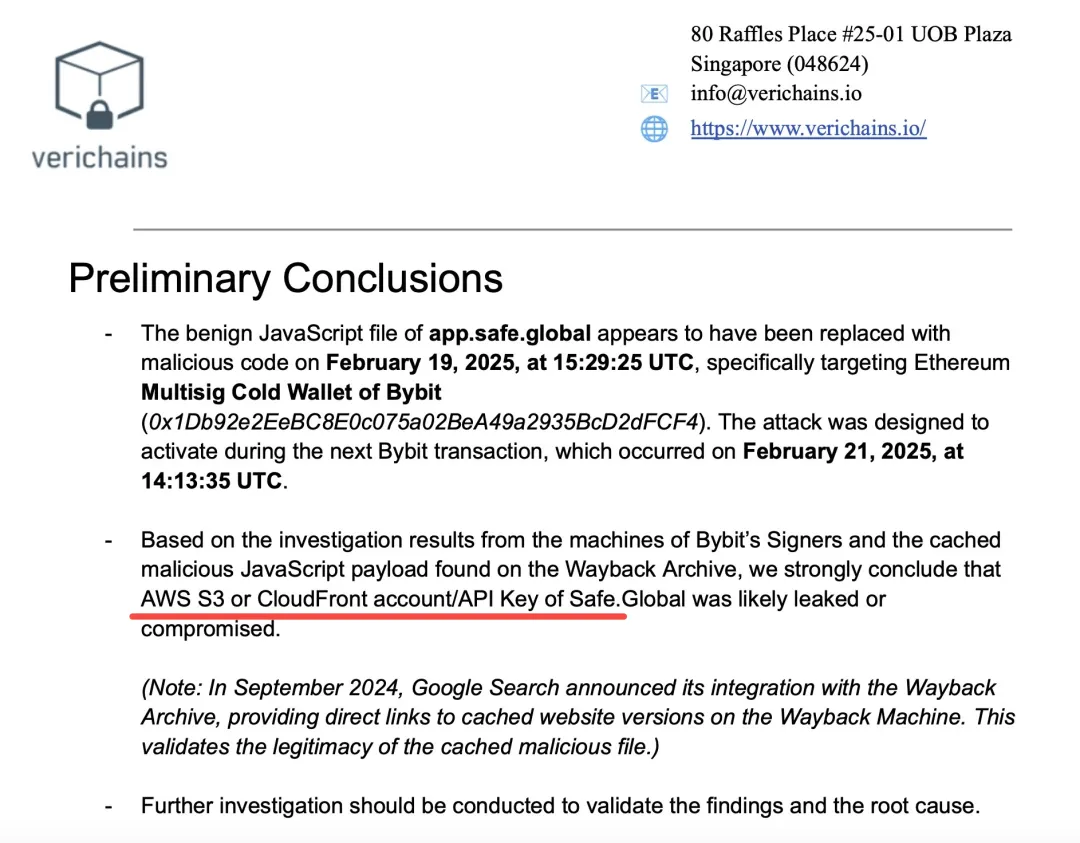

根据 Chainalysis、Elliptic 等区块链分析公司及 Verichains、Sygnia 的调查,此次攻击由朝鲜 Lazarus Group 策划,是一起典型的供应链攻击。关键细节如下:

- 入侵路径: 黑客入侵了一台 Safe{Wallet} 开发者机器,获取了其 Amazon S3 存储桶的访问权限。2025 年 2 月 19 日 15:29:25 UTC,黑客将恶意 JavaScript 注入 Safe 前端代码,专门针对 Bybit 的多签冷钱包。

- 执行过程: 2025 年 2 月 21 日 14:13:35 UTC,Bybit 执行常规转账时,恶意代码激活,篡改交易内容,将资金重定向至黑客控制的地址。

- 掩盖痕迹: 交易完成后约两分钟,黑客从 S3 存储桶中移除恶意代码,试图隐藏攻击痕迹。

Safe 在 2 月 26 日的官方声明中(Safe X 帖子)确认,攻击源于开发者机器被入侵,而非智能合约或前端源代码存在漏洞。Bybit 的基础设施未被直接攻破,但其签名者因依赖受损的前端而批准了恶意交易。

双方最新回应

Safe 的回应: Safe{Wallet} 团队表示已全面重建基础设施,轮换所有凭证,并加强了前端安全措施(如 SRI 验证)。他们暂停了部分功能,并计划在调查结束后发布完整的事后分析。然而,Polygon 的 Mudit Gupta 和币安创始人 CZ 等质疑 Safe 的安全流程,CZ 在 X 上发文称 Safe 语言模糊,未能解释开发者机器如何被入侵以及为何直接影响生产环境。

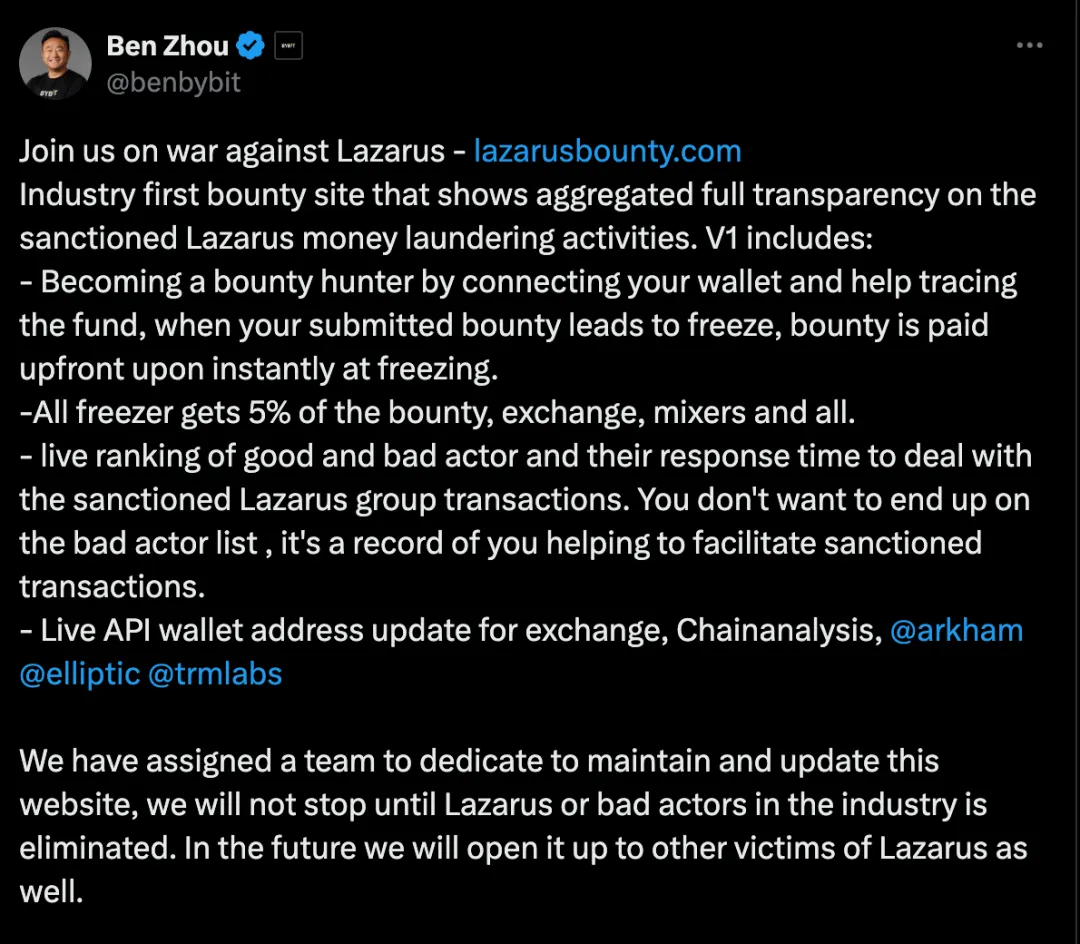

Bybit 的回应: Bybit 首席执行官 Ben Zhou 宣布对 Lazarus Group “宣战”,推出高达 1.4 亿美元的赏金计划,创建 Lazarus 赏金平台,奖励追回资金线索者。另外 Bybit 强调其系统未被攻破,并通过 Hacken 的储备审计证明其资产 100% 覆盖客户存款。

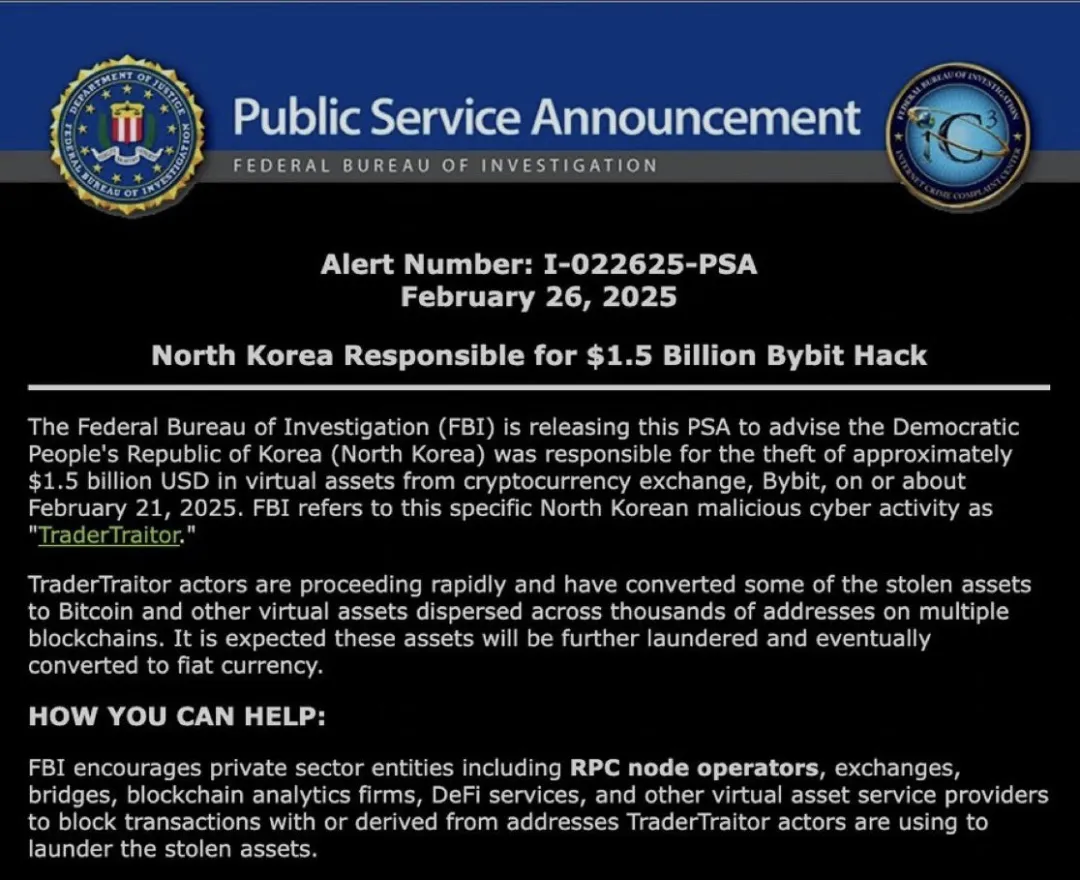

FBI 介入: 2 月 26 日,美国 FBI 确认 Lazarus Group 为幕后黑手,称其为 “TraderTraitor”,并公布了 51 个相关以太坊地址,呼吁协助追踪资金。FBI 还鼓励 RPC 节点运营商、交易所、桥接器、DeFi 服务、区块链分析公司和其他加密货币服务提供商阻止源自朝鲜黑客用于清洗被盗资产的地址的交易。

责任分析

Safe 的责任: Safe 的开发者机器被入侵是攻击的直接原因,其基础设施安全管理存在明显漏洞。尽管 Safe 声称智能合约无恙,但前端作为服务的一部分,其安全性不容忽视。若 Safe 前端实施基本的 SRI 验证,此次攻击本可避免。

Bybit 的责任: 作为资产管理者,Bybit 应确保多层次安全措施。社区评论(如 Mingdao)指出,若签名过程在永久离线设备上完成,冷钱包不会变 “热”。Bybit 对 Safe 的过度依赖及其未验证交易完整性被视为关键失误。

共同责任: 攻击成功源于 Safe 的漏洞与 Bybit 的疏忽结合。Safe 的服务条款或减轻其法律责任,但行业惯例可能要求其为基础设施失误担责,而 Bybit 的操作失误也无法完全推卸。

行业隐患

此事件揭示了几个行业风险:

1)供应链攻击风险: GCC 主理人康斯坦丁警告,Web3 开源依赖(如 Safe)存在类似单点风险,严重依赖传统互联网基础设施。

2)信任危机: Vitalik Buterin 曾透露其 90% 资产使用 Safe 多签,此事件动摇了行业对 Safe 的信心。Hasu 指出,Bybit 在转移巨额资金时未使用隔离验证设备,暴露了行业安全意识不足。

3)人为因素: Lazarus 使用的社会工程学仍是重大威胁,强调员工培训和隔离系统的必要性。

4)对第三方的过度依赖: Bybit 对 Safe 的依赖显示了第三方服务的风险,建议多元化或增加安全层。

经验教训:

为避免类似事件:

1)加强安全审计:项目方实施进行定期独立审计,重视安全。

2)离线签名: 大额交易应在隔离设备上签名并验证。如使用隔离机器签名,避免前端或 API 的单点风险。

3)基础设施加固: Safe 等钱包提供商应加强开发者环境安全, 实施多重验证和实时监控,例如:轮换凭证,并为前端文件实施 SRI(子资源完整性)。

4)行业协作: 推动透明度,分享事后分析,共同努力追回被盗资金,提升行业安全性。

5)安全升级: 世界上没有绝对的安全系统,呼吁整个加密行业加强安全防护,定期进行升级。

结语

Bybit 15 亿美金盗窃案暴露了 Safe 与 Bybit 在安全实践上的双重失误。由于开发者机器被入侵这一关键失误,Safe 对 15 亿美元损失负有重大责任。然而,Bybit 因依赖 Safe 服务而未采取额外防护措施也需分担责任。此事件敲响了行业警钟,凸显出了加密行业加强供应链安全的迫切需求。未来,区块链安全需从信任中心化工具转向更去中心化、更稳健的防护体系,才能走的更远。

免责声明:作为区块链信息平台,本站所发布文章仅代表作者及嘉宾个人观点,与 Web3Caff 立场无关。文章内的信息仅供参考,均不构成任何投资建议及要约,并请您遵守所在国家或地区的相关法律法规。