本文将以具体案例分析带大家了解区块链黑暗森林的网络钓鱼领域。

作者:慢雾安全团队,慢雾科技

背景

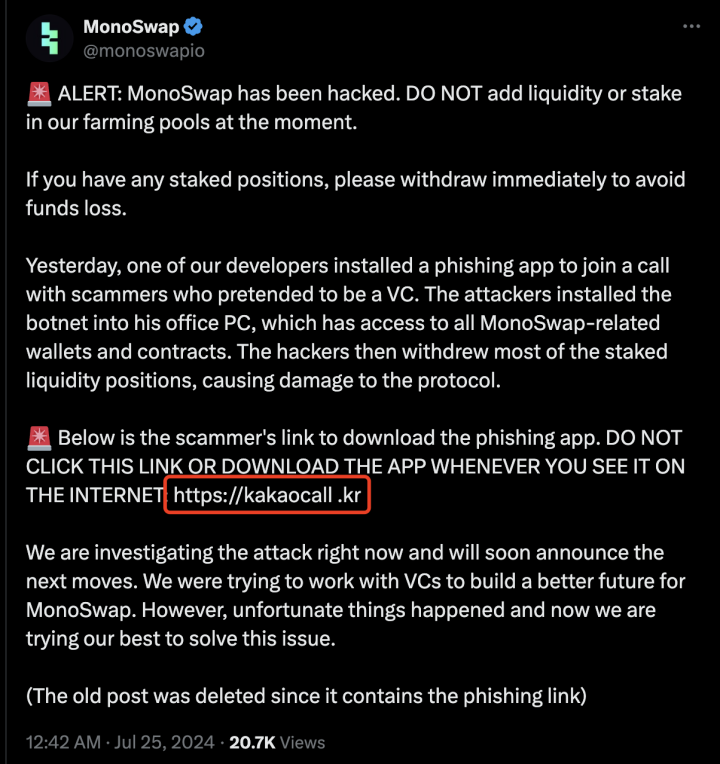

2024 年 7 月 25 日,MonoSwap (@monoswapio) 在推特发出警告,称其平台遭黑客攻击。他们呼吁用户暂停向其流动池添加资金或在其农场池进行质押,并解释此次攻击是由于事发前一日,一名 MonoSwap 开发人员在接受假冒 VC 的会议邀请时安装了木马软件(https[:]//kakaocall[.]kr),黑客借此入侵 MonoSwap 开发人员的电脑,从而控制相关的钱包和合约,然后大量提取质押资金,造成严重损失。

事件关联

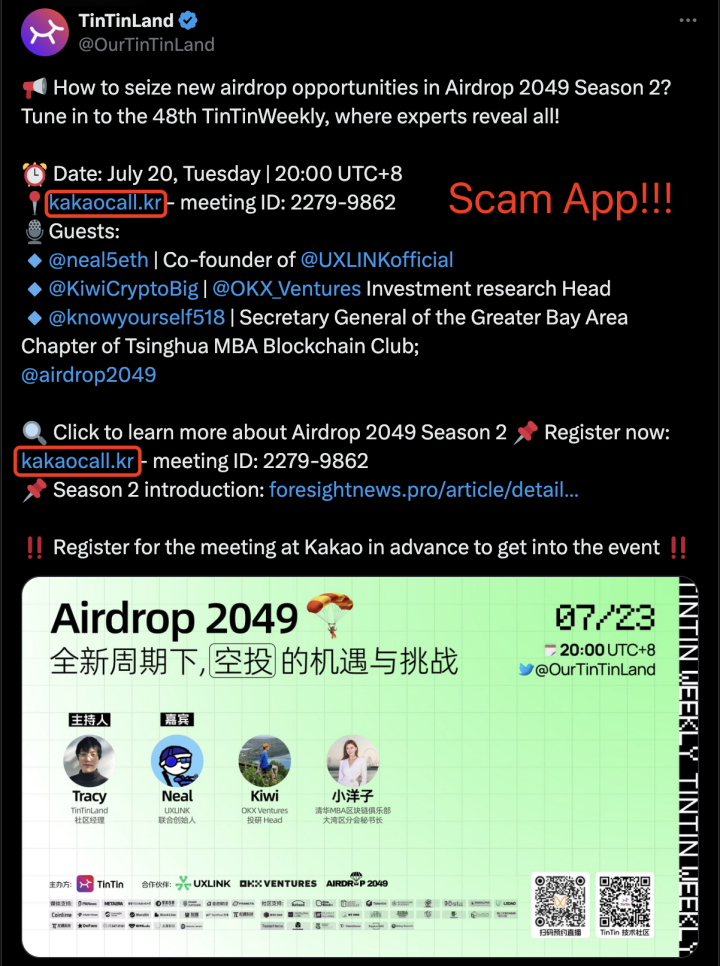

同日,慢雾安全团队发现 @OurTinTinLand 关于空投的 AMA 活动的置顶推文中含有上文提到的钓鱼链接。

在慢雾安全团队的帮助下,TinTinLand 及时解决了账号被盗问题,并对推特账号进行了授权审查和安全加固。

事件分析

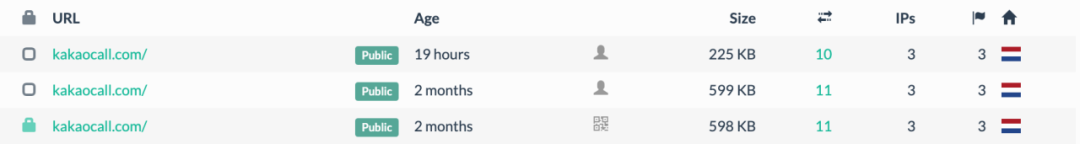

虽然钓鱼域名 kakaocall[.]kr 已被关闭,无法查看恶意软件信息,但是我们通过互联网快照关联到了另一个相似钓鱼域名 kakaocall[.]com。

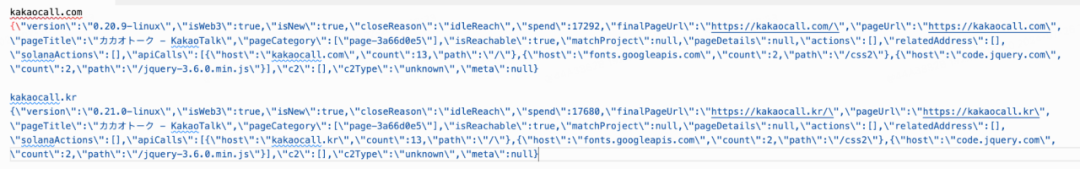

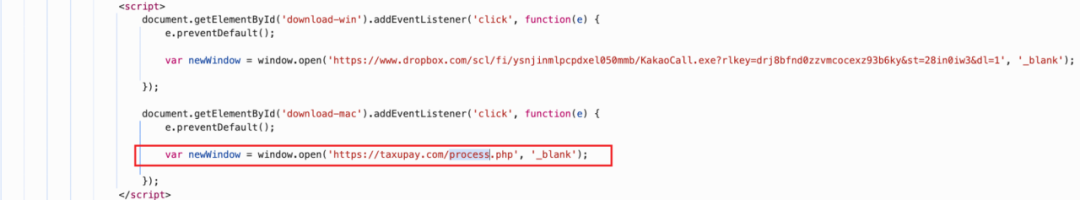

通过历史网页快照对比 kakaocall[.]com 和 kakaocall[.]kr 的代码,发现完全一致,所以可以认为这是同一团伙所为。

其中 kakaocall[.]com 的恶意软件地址链接指向 https[:]//taxupay[.]com/process[.]php 和 https[:]//www.dropbox[.]com/scl/fi/ysnjinmlpcpdxel050mmb/KakaoCall[.]exe?rlkey=drj8bfnd0zzvmcocexz93b6ky&st=28in0iw3&dl=1。

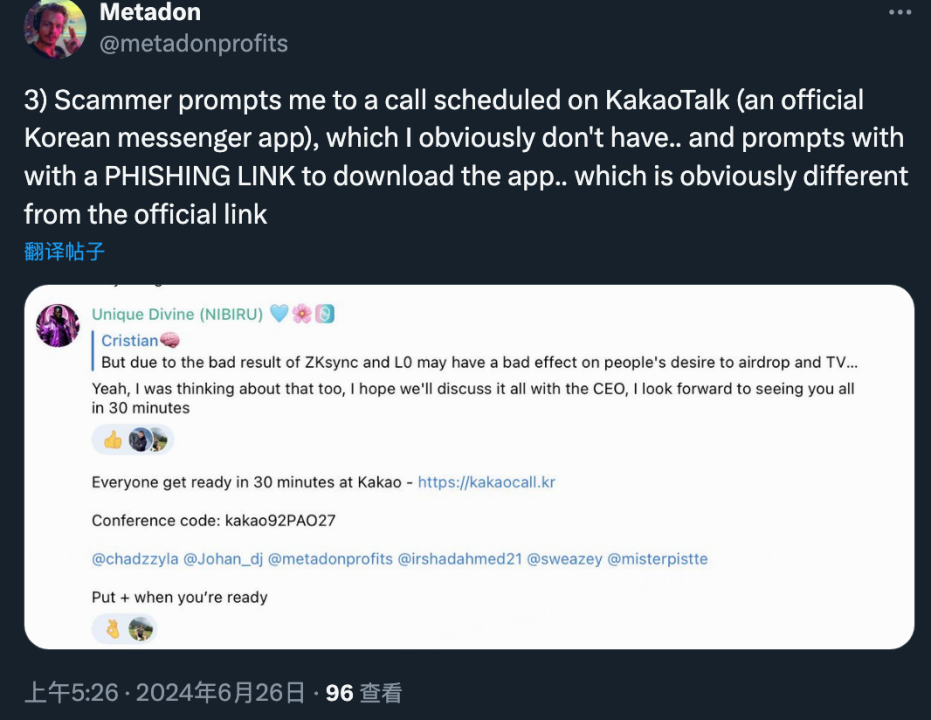

随后,慢雾安全团队通过深度溯源,又发现多起相同手法的钓鱼诈骗事件。2024 年 6 月 26 日,推特用户 Metadon (@metadonprofits) 发文讲述了骗子的诈骗过程。骗子 @DeusExUnicusDms 冒充 @NibiruChain 的公司代表私信了他,并通过在 Telegram 上创建群聊,添加假冒的 Web3 公司创始人增加可信度。接着,骗子诱导受害者在 KakaoTalk(一款官方的韩国即时通讯应用)上进行视频通话。由于受害者没有该应用,骗子发送了一个链接,称是下载该应用的官方链接,实际上却是个钓鱼链接。

在我们继续深入分析的同时,也有许多受害者联系到我们。通过分析和研究众多受害者提供的信息,我们发现这是一个有组织,操作行为批量化,具备专业技术且精通社会工程学的黑客团伙。他们伪装成正常的项目方,创建了精美的项目官网、社交媒体账号、项目开源仓库,并且刷了 follower 数量,撰写项目白皮书,甚至入驻 Web3 项目推荐平台,看起来和正常的项目高度相似,导致很多受害者认为这是真实的项目,因此被攻击。由于涉及的案例较多,接下来我们分析其中两起比较经典的案例。

案例分析 1

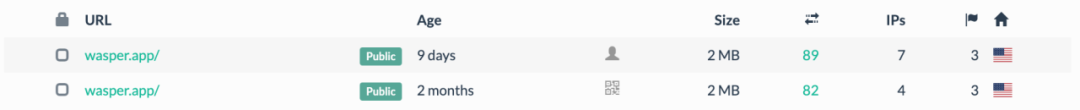

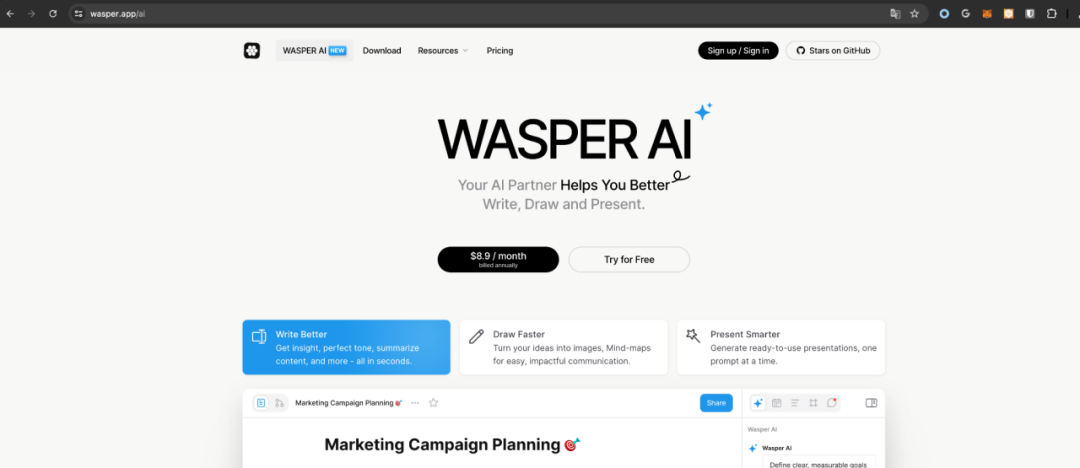

黑客通过和受害者在社交平台上聊天,引导受害者访问恶意的钓鱼站点 https[:]//wasper[.]app,下载恶意的应用程序。

部署时间:

Windows 恶意程序下载地址:

https[:]//www.dropbox[.]com/scl/fi/3t95igxg3uvwthl2k9wcn/Wasper-Setup[.]exe?rlkey=xjt92pfebn1m0np52fbt5k3rl&st=a24xyedp&dl=1

macOS 恶意程序下载地址:

https[:]//www.dropbox[.]com/scl/fi/r8h40oyan354nqyx35mus/Wasper[.]dmg?rlkey=k88x68bxslsywnp98zb1cp260&st=hibpe07j&dl=1

在分析钓鱼站点 https[:]//wasper[.]app 时,我们发现该钓鱼站点制作精美,并且还有对应的 GitHub 开源项目。

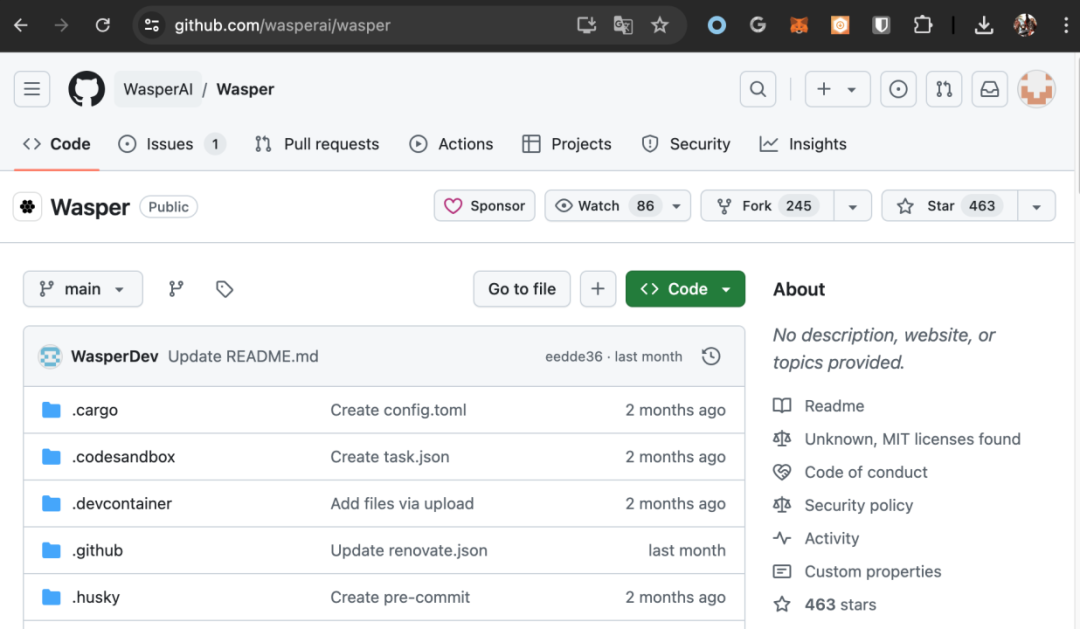

于是,我们访问了开源项目的链接 https[:]//github[.]com/wasperai/wasper,发现黑客为了让虚假项目更具备可信度,还对开源项目的 Watch, Fork, Star 进行设计。

做戏做全套,攻击者甚至直接将其他项目的 Contributors 加在虚假项目中,而且还在虚假项目中加上了钓鱼网站的域名。

由于钓鱼网站,虚假项目,推特账号之间的信息相互呼应,这看起来就像是一个正常的项目。可以看出,攻击者善于把控人性和引导受害者掉入陷阱,是专业的黑客和社会工程学家。

案例分析 2

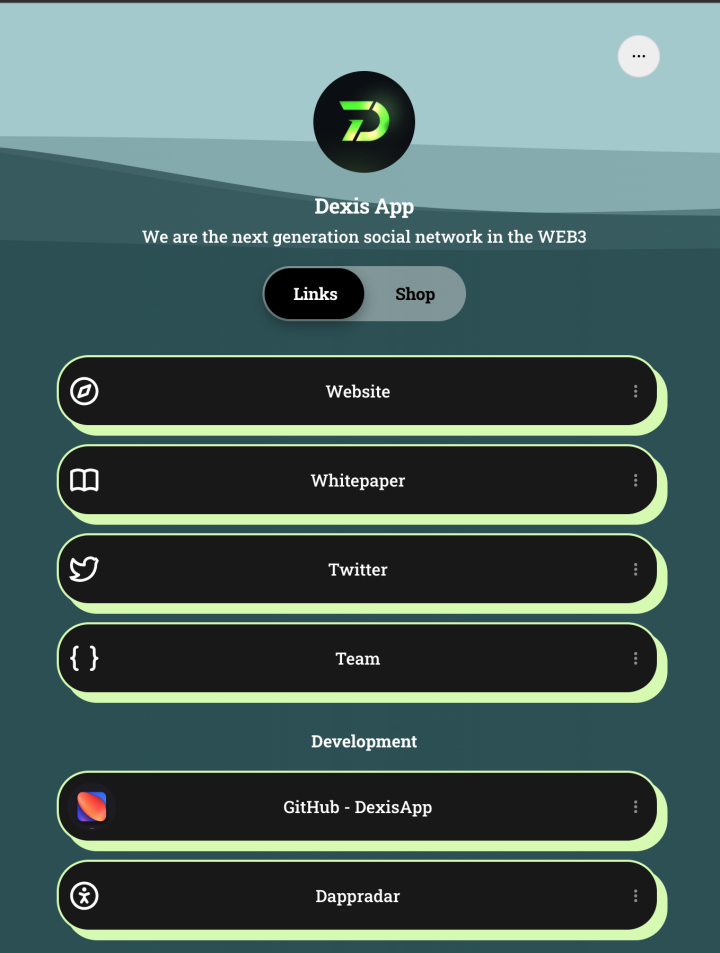

另一起 dexis[.]app 钓鱼事件攻击者的手法和 wasper[.]app 钓鱼事件攻击者的手法高度相似,也是先在社交平台上和目标沟通,引导目标在钓鱼站点 dexis[.]app 注册并下载恶意程序。

这起事件的开源仓库(https[:]//github[.]com/DexisApp/Dexis)和 wasper 事件用的是相同模板。

攻击者将项目官网和白皮书等信息放在 Linktree 中,极具欺骗性,我们在分析的时候一度以为是正常的项目方被黑了,直到发现多起案例据均是采用了该手法,才确认这是经过缜密策划的攻击。

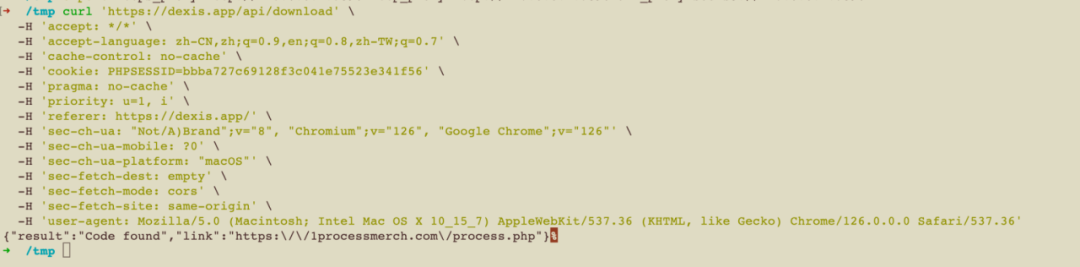

我们访问 dexis[.]app 后发现下载恶意程序的方式是跳转到木马地址

https[:]//1processmerch.com/process[.]php,由于这个下载接口已停止访问,因此无法获得木马的样本信息。

这里的木马地址与钓鱼网站 https[:]//kakaocall[.]com 跳转到的木马地址相同、文件后缀名称也一致:

类似欺诈项目

以下是该团伙关联到的其他账户和钓鱼 URL 地址:

- Web3 game malware scam: @X Wion WorldURLs: wionworld[.]com

- Web3 game malware scam: @X SilentMetaWorldURLs: playsilentdown[.]site, @link3to / free/jaunty-starks

- Meeting software malware scam: @X / VDeckMeetURLs: vdeck[.]app

- Web3 game malware scam: @X / _PartyRoyaleURLs: partyroyale[.]games, @hubdotxyz/ party-royale

- Meeting software malware scam: @X / VorionAIURLs: vorion[.]io, vortax[.]app, vortax[.]space

- Web3 game malware scam: @X/ arcanixlandURLs: arcanix[.]land, @Linktree_ / arcanixsocial

- Meeting software malware scam: @X / GoheardAppURLs: goheard[.]app, goheard[.]io

- Web3 game malware scam: @X / projectcalipsoURLs: projectcalipso[.]com, @Linktree_ / projectcalipso

- Meeting software malware scam: @X/ kendoteth (fake KakaoTalk)URLs: kakaocall[.]com

…

在此,感谢 @d0wnlore 提供的信息(https://twitter.com/d0wnlore/status/1796538103525757083)。

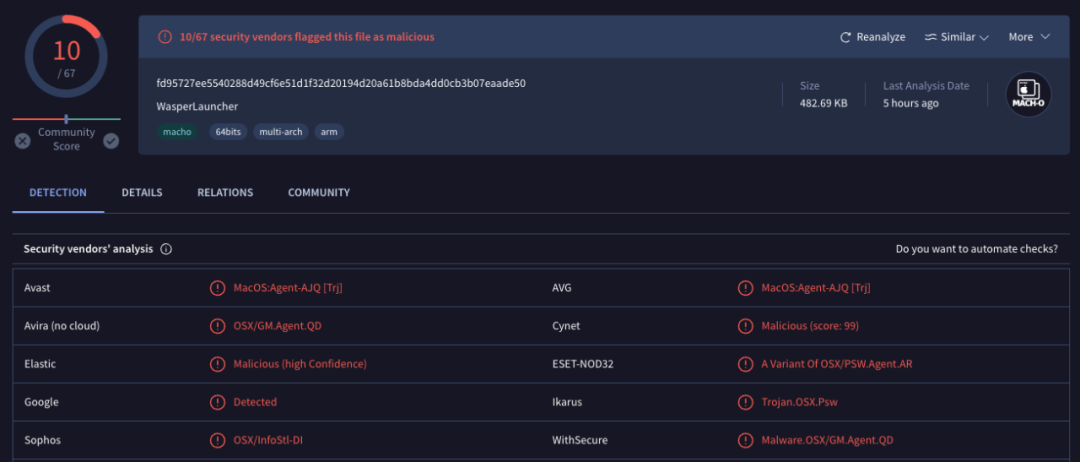

木马分析

通过 VirusTotal 在线查杀发现该木马被多个杀毒引擎检测出来。

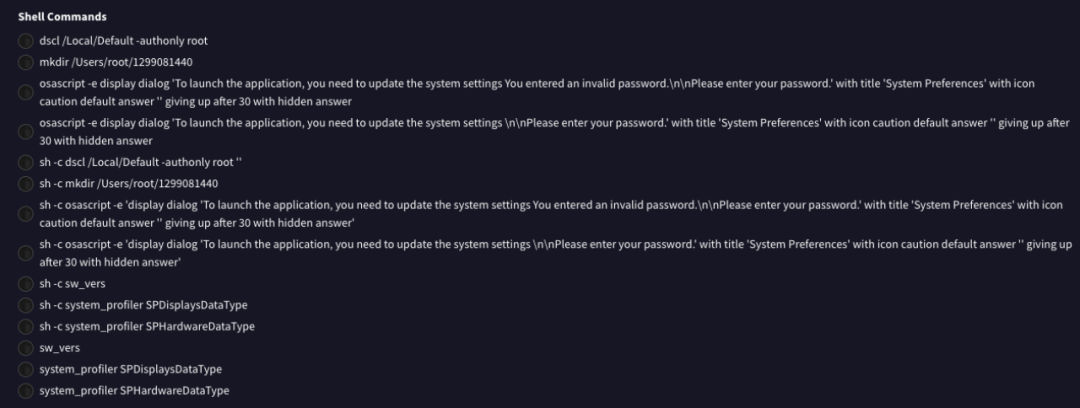

分析发现,这个木马会执行一系列脚本命令,用于获取系统访问权限、窃取用户凭证,并搜集有价值的系统信息等恶意操作。根据 Triage 恶意软件分析平台(https://tria.ge/240611-b9q8hszbqh/behavioral2)对该木马文件的分析报告,发现其对外连接的恶意域名和 IP 地址如下:

- showpiecekennelmating[.]com

- 45.132.105.157

总结

从攻击者能制造出与真实项目极为相似的虚假场景可以看出,现在攻击团伙越来越专业,精通社会工程学,高度组织化和批量化的操作使得诈骗范围非常广泛,结果是导致许多用户难辨认真伪,上当受骗。

以上案例分析仅揭示了网络钓鱼领域 “黑暗森林” 中的一小部分,许多威胁仍在潜伏,慢雾安全团队建议广大用户提高警惕,平常在点击网站链接前要保留一份怀疑;安装知名杀毒软件,如卡巴斯基、AVG 等提高设备安全性,如果不幸中招,请第一时间转移钱包资金,并对个人电脑进行全面的杀毒排查。更多的安全知识建议阅读慢雾安全团队出品的《区块链黑暗森林自救手册》:https://github.com/slowmist/Blockchain-dark-forest-selfguard-handbook/blob/main/README_CN.md。

免责声明:作为区块链信息平台,本站所发布文章仅代表作者及嘉宾个人观点,与 Web3Caff 立场无关。文章内的信息仅供参考,均不构成任何投资建议及要约,并请您遵守所在国家或地区的相关法律法规。